Atribuir funções do Microsoft Entra (Pré-visualização)

O Gerenciamento de Direitos oferece suporte ao ciclo de vida de acesso para vários tipos de recursos, como Aplicativos, sites do SharePoint, Grupos e Equipes. Às vezes, os usuários precisam de permissões extras para utilizar esses recursos de maneiras específicas. Por exemplo, um usuário pode precisar ter acesso aos painéis do Power BI da sua organização, mas precisaria da função de Administrador do Power BI para ver métricas em toda a organização. Embora outras funcionalidades do Microsoft Entra ID, como grupos atribuíveis de função, possam oferecer suporte a essas atribuições de função do Microsoft Entra, o acesso concedido por meio desses métodos é menos explícito. Por exemplo, você estaria gerenciando a associação de um grupo em vez de gerenciar as atribuições de função dos usuários diretamente.

Ao atribuir funções do Microsoft Entra a funcionários e convidados, usando o Gerenciamento de Direitos, você pode examinar os direitos de um usuário para determinar rapidamente quais funções são atribuídas a esse usuário. Ao incluir uma função do Microsoft Entra como um recurso em um pacote de acesso, você também pode especificar se essa atribuição de função é "elegível" ou "ativa".

A atribuição de funções do Microsoft Entra por meio de pacotes de acesso ajuda a gerenciar com eficiência as atribuições de função em escala e melhora o ciclo de vida da atribuição de função.

Cenários para atribuição de função do Microsoft Entra usando pacotes de acesso

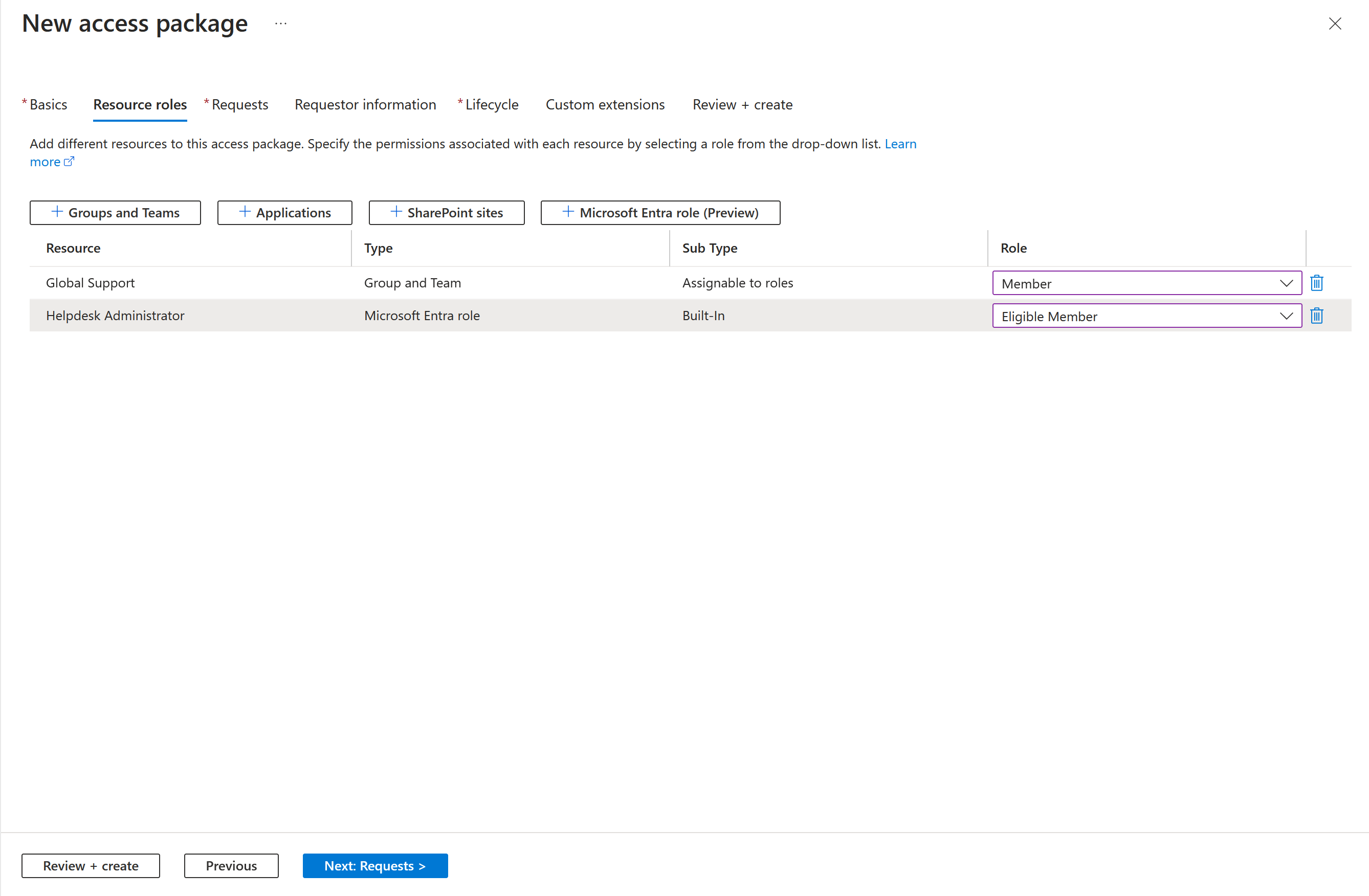

Vamos imaginar que sua organização contratou recentemente 50 novos funcionários para a equipe de Suporte e que você tem a tarefa de dar a esses novos funcionários acesso aos recursos de que precisam. Esses funcionários precisam ter acesso ao Grupo de Suporte e a determinados aplicativos relacionados ao suporte. Eles também precisam de três funções do Microsoft Entra, incluindo a função de Administrador de Helpdesk , para fazer seus trabalhos. Em vez de atribuir individualmente cada um dos 50 funcionários a todos os recursos e funções, você pode configurar um pacote de acesso contendo o site do SharePoint, o Grupo e as funções específicas do Microsoft Entra. Em seguida, você pode configurar o pacote de acesso para ter gerentes como aprovadores e compartilhar o link com a equipe de suporte.

Agora, os novos membros que se juntam à equipa de Suporte podem solicitar acesso a este pacote de acesso em O Meu Acesso e ter acesso a tudo o que precisam assim que o seu gestor aprovar o pedido. Isso economiza tempo e energia porque a equipe de suporte está planejando expandir globalmente, contratando ~1.000 novos funcionários, mas você não precisa mais atribuir manualmente cada pessoa a um pacote de acesso.

Nota de acesso ao PIM:

Nota

Recomendamos que utilize o Privileged Identity Management para fornecer acesso a um utilizador no momento necessário, de forma a executar uma tarefa que exija permissões elevadas. Essas permissões são fornecidas por meio das Funções do Microsoft Entra, que são marcadas como "privilegiadas", em nossa documentação aqui: Funções internas do Microsoft Entra. O Gerenciamento de Direitos é mais adequado para atribuir aos usuários um pacote de recursos, que pode incluir uma função do Microsoft Entra, necessária para fazer seu trabalho. Os usuários atribuídos a pacotes de acesso tendem a ter acesso mais duradouro aos recursos. Embora recomendemos que você gerencie funções com privilégios elevados por meio do Gerenciamento de Identidades Privilegiadas, você pode configurar a elegibilidade para essas funções por meio de pacotes de acesso no Gerenciamento de Direitos.

Pré-requisitos

O uso desse recurso requer licenças do Microsoft Entra ID Governance ou do Microsoft Entra Suite. Para encontrar a licença certa para seus requisitos, consulte Fundamentos de licenciamento do Microsoft Entra ID Governance.

Adicionar uma função do Microsoft Entra como um recurso em um pacote de acesso

Siga estas etapas para alterar a lista de grupos incompatíveis ou outros pacotes de acesso para um pacote de acesso existente:

Entre no centro de administração do Microsoft Entra como Administrador Global.

Navegue até Governança de Identidade>Gestão de Direitos>Pacotes de Acesso.

Na página Pacotes do Access, abra o pacote de acesso ao qual você deseja adicionar funções de recurso e selecione Funções de recurso.

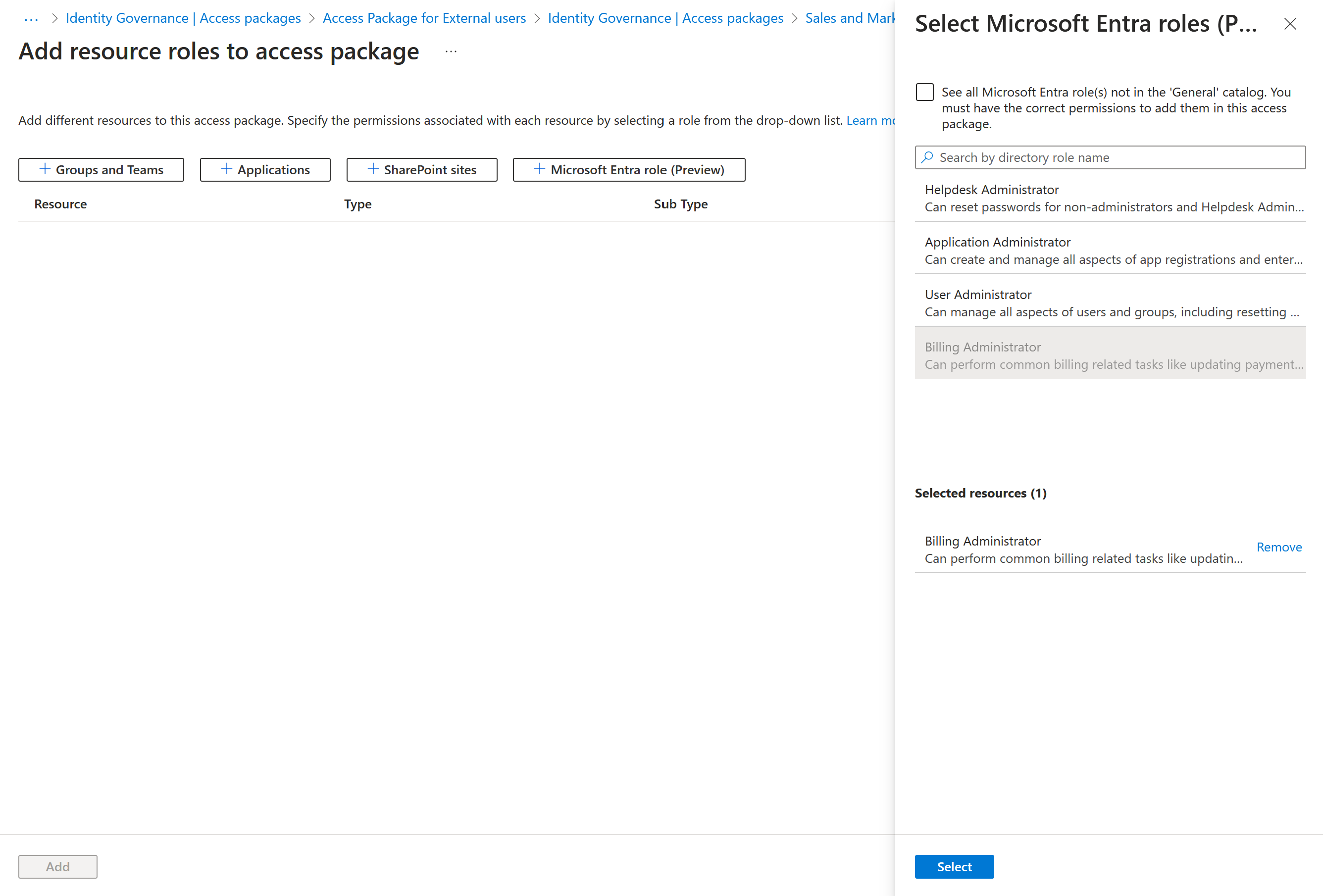

Na página Adicionar funções de recurso ao pacote de acesso, selecione Funções do Microsoft Entra (Visualização) para abrir o painel Selecionar funções do Microsoft Entra.

Selecione as funções do Microsoft Entra que você deseja incluir no pacote de acesso.

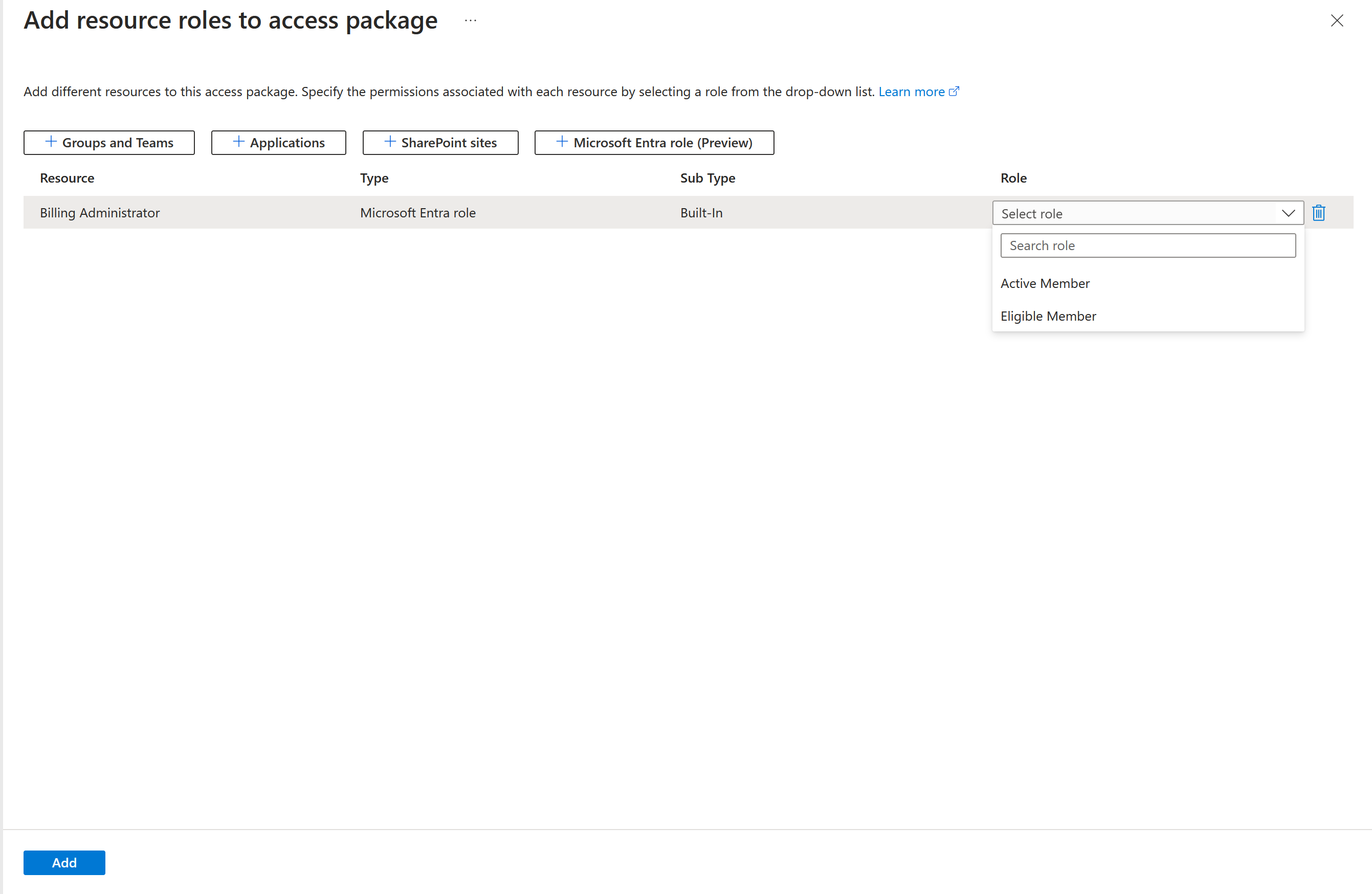

Na lista Função, selecione Membro Elegível ou Membro Ativo.

Selecione Adicionar.

Nota

Se você selecionar Elegível, os usuários se tornarão elegíveis para essa função e poderão ativar sua atribuição usando o Gerenciamento Privilegiado de Identidades no centro de administração do Microsoft Entra. Se você selecionar Ativo, os usuários terão uma atribuição de função ativa até que não tenham mais acesso ao pacote de acesso. Para funções do Entra marcadas como "privilegiadas", você só poderá selecionar Elegível. Você pode encontrar uma lista de funções privilegiadas aqui: Funções internas do Microsoft Entra.

Adicionar uma função do Microsoft Entra como um recurso em um pacote de acesso programaticamente

Para adicionar uma função do Microsoft Entra programaticamente, você usaria o seguinte código:

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Adicionar uma função do Microsoft Entra como um recurso em um pacote de acesso usando o Graph

Você pode adicionar funções do Microsoft Entra como recursos em um pacote de acesso usando o Microsoft Graph. Um utilizador num papel apropriado com uma aplicação que tenha a permissão delegada EntitlementManagement.ReadWrite.All permission, ou uma aplicação com a permissão de aplicação EntitlementManagement.ReadWrite.All, pode chamar a API para criar um pacote de acesso contendo papéis do Microsoft Entra e atribuir utilizadores a esse pacote de acesso.

Adicionar uma função do Microsoft Entra como um recurso em um pacote de acesso usando o PowerShell

Você também pode adicionar funções do Microsoft Entra como recursos em pacotes de acesso no PowerShell, usando os cmdlets do módulo de Microsoft Graph PowerShell para Governança de Identidade versão 1.16.0 ou posterior.

O script a seguir ilustra a adição de uma função do Microsoft Entra como um recurso em um pacote de acesso:

Primeiro, recupere o identificador do catálogo, do recurso nesse catálogo, bem como os seus escopos e papéis que deseja incluir no pacote de acesso. Use um script semelhante ao exemplo a seguir. Isso pressupõe que haja um recurso de função do Microsoft Entra no catálogo.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Em seguida, atribua a função Microsoft Entra a partir desse recurso ao pacote de acesso. Por exemplo, se você desejasse incluir a primeira função de recurso do recurso retornado anteriormente como uma função de recurso de um pacote de acesso, usaria um script semelhante ao seguinte.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams