Delegação e funções na gestão de direitos

No Microsoft Entra ID, você pode usar modelos de função para gerenciar o acesso em escala por meio da governança de identidade.

- Você pode usar pacotes de acesso para representar funções organizacionais em sua organização, como "representante de vendas". Um pacote de acesso que represente essa função organizacional incluiria todos os direitos de acesso que um representante de vendas normalmente precisa, em vários recursos.

- Os aplicativos podem definir suas próprias funções. Por exemplo, se você tivesse um aplicativo de vendas e esse aplicativo incluísse a função de aplicativo "vendedor" em seu manifesto, você poderia incluir essa função do manifesto do aplicativo em um pacote de acesso. Os aplicativos também podem usar grupos de segurança em cenários em que um usuário pode ter várias funções específicas do aplicativo simultaneamente.

- Você pode usar funções para delegar acesso administrativo. Se você tiver um catálogo para todos os pacotes de acesso necessários para as vendas, poderá atribuir alguém para ser responsável por esse catálogo, atribuindo-lhe uma função específica do catálogo.

Este artigo descreve como usar funções para gerenciar aspetos no gerenciamento de direitos do Microsoft Entra, para controlar o acesso aos recursos de gerenciamento de direitos.

Por padrão, os usuários na função Administrador Global ou na função Administrador de Governança de Identidade podem criar e gerenciar todos os aspetos do gerenciamento de direitos. No entanto, os usuários nessas funções podem não conhecer todas as situações em que os pacotes de acesso são necessários. Normalmente, são os usuários dentro dos respetivos departamentos, equipes ou projetos que sabem com quem estão colaborando, usando quais recursos e por quanto tempo. Em vez de conceder permissões irrestritas a não-administradores, você pode conceder aos usuários o mínimo de permissões necessárias para fazer seu trabalho e evitar a criação de direitos de acesso conflitantes ou inadequados.

Este vídeo fornece uma visão geral de como delegar a governança de acesso do administrador de TI para usuários que não são administradores.

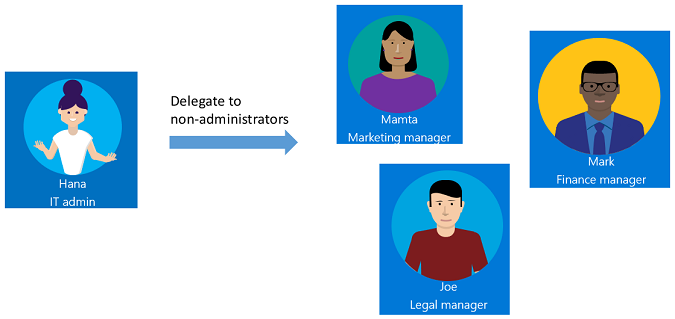

Exemplo de delegado

Para entender como você pode delegar a governança de acesso no gerenciamento de direitos, é útil considerar um exemplo. Suponha que sua organização tenha os seguintes administradores e gerentes.

Como administradora de TI, Hana tem contatos em cada departamento - Mamta em Marketing, Mark em Finanças e Joe em Jurídico, que são responsáveis pelos recursos do departamento e conteúdo crítico de negócios.

Com o gerenciamento de direitos, você pode delegar a governança de acesso a esses não-administradores, porque são eles que sabem quais usuários precisam de acesso, por quanto tempo e para quais recursos. Delegar a não-administradores garante que as pessoas certas estejam gerenciando o acesso para seus departamentos.

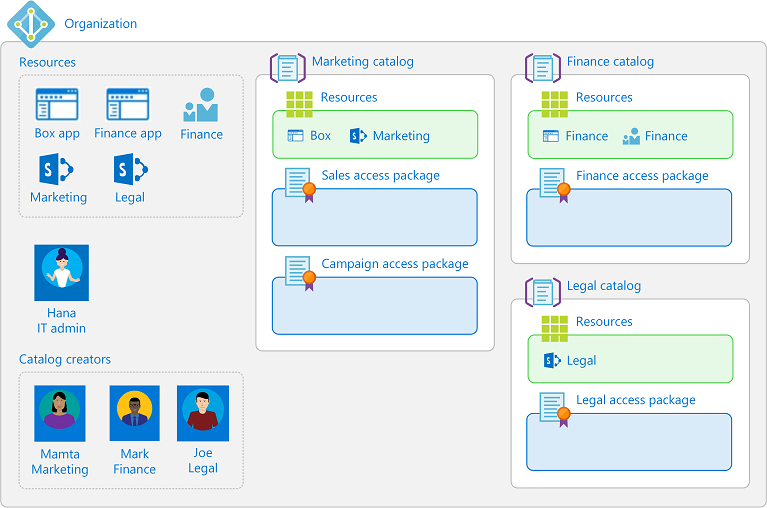

Aqui está uma maneira pela qual Hana poderia delegar a governança de acesso aos departamentos de marketing, finanças e jurídico.

Hana cria um novo grupo de segurança Microsoft Entra e adiciona Mamta, Mark e Joe como membros do grupo.

Hana adiciona aquele grupo à função de criadores de catálogos.

Mamta, Mark e Joe agora podem criar catálogos para seus departamentos, adicionar recursos de que seus departamentos precisam e fazer mais delegação dentro do catálogo. Eles não conseguem ver os catálogos uns dos outros.

Mamta cria um catálogo de Marketing , que é um contêiner de recursos.

Mamta acrescenta os recursos que o departamento de marketing possui a este catálogo.

O Mamta pode adicionar outras pessoas desse departamento como proprietários de catálogo para esse catálogo, o que ajuda a compartilhar as responsabilidades de gerenciamento de catálogo.

A Mamta pode ainda delegar a criação e gestão de pacotes de acesso no catálogo de Marketing a gestores de projeto no departamento de Marketing. Eles podem fazer isso atribuindo-os à função de gerenciador de pacotes de acesso em um catálogo. Um gerenciador de pacotes de acesso pode criar e gerenciar pacotes de acesso, juntamente com políticas, solicitações e atribuições nesse catálogo. Se o catálogo permitir, o gerenciador de pacotes de acesso poderá configurar políticas para trazer usuários de organizações conectadas.

O diagrama a seguir mostra catálogos com recursos para os departamentos de marketing, financeiro e jurídico. Ao usar esses catálogos, os gerentes de projeto podem criar pacotes de acesso para suas equipes ou projetos.

Após a delegação, o departamento de marketing pode ter funções semelhantes à tabela a seguir.

| Utilizador | Papel organizacional | Função do Microsoft Entra | Função de gestão de direitos |

|---|---|---|---|

| Hana | Administrador de TI | Administrador Global ou Administrador de Governança de Identidade | |

| Mamta | Gerente de marketing | Utilizador | Criador e proprietário do catálogo |

| Bob | Líder de marketing | Utilizador | Proprietário do catálogo |

| Jéssica | Gerente de projetos de marketing | Utilizador | Aceder ao gestor de pacotes |

Funções de gestão de direitos

A gestão de direitos tem as seguintes funções, com permissões para administrar a própria gestão de direitos, aplicáveis a todos os catálogos.

| Função de gestão de direitos | ID de definição de função | Descrição |

|---|---|---|

| Criador do catálogo | ba92d953-d8e0-4e39-a797-0cbedb0a89e8 |

Crie e gerencie catálogos. Normalmente, um administrador de TI que não é um Administrador Global ou um proprietário de uma coleção de recursos. A pessoa que cria um catálogo torna-se automaticamente o primeiro proprietário do catálogo e pode adicionar mais proprietários de catálogo. Um criador de catálogo não pode gerenciar ou ver catálogos que não possui e não pode adicionar recursos que não possui a um catálogo. Se o criador do catálogo precisar gerenciar outro catálogo ou adicionar recursos que não possui, ele poderá solicitar para ser um coproprietário desse catálogo ou recurso. |

O gerenciamento de direitos tem as seguintes funções que são definidas para cada catálogo específico, para administrar pacotes de acesso e outras configurações dentro de um catálogo. Um administrador ou proprietário de catálogo pode adicionar usuários, grupos de usuários ou entidades de serviço a essas funções.

| Função de gestão de direitos | ID de definição de função | Descrição |

|---|---|---|

| Proprietário do catálogo | ae79f266-94d4-4dab-b730-feca7e132178 |

Edite e gerencie pacotes de acesso e outros recursos em um catálogo. Normalmente, um administrador de TI ou proprietários de recursos, ou um usuário escolhido pelo proprietário do catálogo. |

| Leitor de catálogo | 44272f93-9762-48e8-af59-1b5351b1d6b3 |

Visualize os pacotes de acesso existentes dentro de um catálogo. |

| Aceder ao gestor de pacotes | 7f480852-ebdc-47d4-87de-0d8498384a83 |

Edite e gerencie todos os pacotes de acesso existentes em um catálogo. |

| Acessar o gerenciador de atribuições de pacotes | e2182095-804a-4656-ae11-64734e9b7ae5 |

Edite e gerencie todas as atribuições de pacotes de acesso existentes. |

Além disso, o aprovador escolhido e um solicitante de um pacote de acesso têm direitos, embora não sejam funções.

| Certo | Descrição |

|---|---|

| Aprovador | Autorizados por uma política para aprovar ou negar solicitações de acesso a pacotes, embora não possam alterar as definições de pacotes de acesso. |

| Requerente | Autorizado por meio de uma política de um pacote de acesso para solicitar esse pacote de acesso. |

A tabela a seguir lista as tarefas que as funções de gerenciamento de direitos podem realizar no gerenciamento de direitos.

Para determinar a função menos privilegiada para uma tarefa, pode também consultar as Funções menos privilegiadas por tarefa no Microsoft Entra ID.

Nota

Os usuários aos quais foi atribuída a função de gerenciador de atribuições de pacotes do Access não poderão mais ignorar as configurações de aprovação ao atribuir diretamente um usuário se a política do pacote de acesso exigir aprovação. Se você tiver um cenário no qual precise ignorar a aprovação, recomendamos a criação de uma segunda política no pacote de acesso que não exija aprovação e tenha como escopo apenas os usuários que precisam de acesso.

Funções necessárias para adicionar recursos a um catálogo

Um Administrador Global pode adicionar ou remover qualquer grupo (grupos de segurança criados na nuvem ou Grupos do Microsoft 365 criados na nuvem), aplicativo ou site do SharePoint Online em um catálogo.

Nota

Os usuários aos quais foi atribuída a função de Administrador de Usuários não poderão mais criar catálogos ou gerenciar pacotes de acesso em um catálogo que não possuem. Um Administrador de Usuário que seja proprietário de um catálogo pode adicionar ou remover qualquer grupo ou aplicativo no catálogo de sua propriedade, exceto para um grupo configurado como atribuível a uma função de diretório. Para obter mais informações sobre grupos atribuídos a funções, consulte Criar um grupo atribuível a funções no Microsoft Entra ID. Se os utilizadores na sua organização tiverem recebido a função de Administrador de Utilizadores para configurar catálogos, pacotes de acesso ou políticas na gestão de direitos, deverá, em vez disso, atribuir a esses utilizadores a função de Administrador de Governança de Identidade.

Para um utilizador que não seja um Administrador Global, para adicionar grupos, aplicações ou sites do SharePoint Online a um catálogo, esse utilizador deve ter a capacidade de executar ações nesse recurso e ter o papel de proprietário de catálogo na gestão de direitos para o catálogo. A maneira mais comum de um usuário ter a capacidade de executar ações para um recurso é estar em uma função de diretório do Microsoft Entra que permite administrar o recurso. Ou, para recursos que têm proprietários, o usuário pode ter a capacidade de executar ações por ter sido atribuído como proprietário do recurso.

As ações que o gerenciamento de direitos verifica quando um usuário adiciona um recurso a um catálogo são:

- Para adicionar um grupo de segurança ou um grupo do Microsoft 365: o usuário deve ter permissão para executar as

microsoft.directory/groups/members/updateações emicrosoft.directory/groups/owners/update - Para adicionar um aplicativo: o usuário deve ter permissão para executar a

microsoft.directory/servicePrincipals/appRoleAssignedTo/updateação - Para adicionar um site do SharePoint Online: o usuário deve ser um Administrador do SharePoint ou estar em uma função de site do SharePoint Online que permita gerenciar permissões no site

A tabela a seguir lista algumas das combinações de funções que incluem as ações que permitem que os usuários nessas combinações de funções adicionem recursos a um catálogo. Para remover recursos de um catálogo, você também deve ter uma função ou propriedade com essas mesmas ações.

| Função de diretório do Microsoft Entra | Função de gestão de direitos | Pode adicionar grupo de segurança | Pode adicionar o Microsoft 365 Group | Pode adicionar aplicativo | Pode adicionar o site do SharePoint Online |

|---|---|---|---|---|---|

| Administrador Global | n/d | ✔️ | ✔️ | ✔️ | ✔️ |

| Administrador de Governança de Identidade | n/d | ✔️ | |||

| Administrador de Grupos | Proprietário do catálogo | ✔️ | ✔️ | ||

| Administrador do Intune | Proprietário do catálogo | ✔️ | ✔️ | ||

| Administrador do Exchange | Proprietário do catálogo | ✔️ | |||

| Administrador do SharePoint | Proprietário do catálogo | ✔️ | ✔️ | ||

| Administrador de Aplicações | Proprietário do catálogo | ✔️ | |||

| Administrador de Aplicações na Cloud | Proprietário do catálogo | ✔️ | |||

| Utilizador | Proprietário do catálogo | Apenas se for o proprietário do grupo | Apenas se o proprietário for o grupo | Apenas se o proprietário da aplicação |

Gerenciamento delegado do ciclo de vida do usuário convidado

Normalmente, um utilizador num papel com privilégios de Convidado Convocador pode convidar utilizadores externos individuais para uma organização, e essa configuração pode ser alterada usando as configurações de colaboração externa.

Para gerenciar a colaboração externa, em que os usuários externos individuais de um projeto de colaboração podem não ser conhecidos antecipadamente, atribuir usuários que estão trabalhando com organizações externas em funções de gerenciamento de direitos pode permitir que eles configurem catálogos, acessem pacotes e políticas para sua colaboração externa. Essas configurações permitem que os usuários externos com quem estão colaborando solicitem e sejam adicionados ao diretório e aos pacotes de acesso da sua organização.

- Para permitir que usuários em diretórios externos de organizações conectadas possam solicitar pacotes de acesso em um catálogo, a configuração de catálogo de Habilitado para usuários externos precisa ser definida como Sim. A alteração dessa configuração pode ser feita por um administrador ou por um proprietário do catálogo.

- O pacote de acesso também deve ter uma política definida para usuários que não estão no diretório. Essa política pode ser criada por um administrador, proprietário do catálogo ou gerenciador de pacotes de acesso do catálogo.

- Um pacote de acesso com essa política permite que os usuários abrangidos pela política possam solicitar acesso, incluindo usuários que ainda não estão no seu diretório. Se a solicitação for aprovada ou não exigir aprovação, o usuário será adicionado automaticamente ao diretório.

- Se a configuração de política for para Todos os usuários e o usuário não fizer parte de uma organização conectada existente, uma nova organização conectada proposta será criada automaticamente. Você pode exibir a lista de organizações conectadas e remover organizações que não são mais necessárias.

Você também pode configurar o que acontece quando um usuário externo trazido pelo gerenciamento de direitos perde sua última atribuição a qualquer pacote de acesso. Você pode bloqueá-los de entrar nesse diretório ou ter sua conta de convidado removida nas configurações para gerenciar o ciclo de vida dos usuários externos.

Restringindo administradores delegados de configurar políticas para usuários que não estão no diretório

Você pode impedir que usuários que não estão em funções administrativas convidem convidados individuais, nas configurações de colaboração externa, alterando a configuração Configurações de convite de convidado para funções de administrador específicas e defina Habilitar inscrição de autoatendimento de convidado como Não.

Para evitar que usuários delegados configurem o gerenciamento de direitos para permitir que usuários externos solicitem colaboração externa, certifique-se de comunicar essa restrição a todos os Administradores Globais, Administradores de Governança de Identidade, criadores de catálogos e proprietários de catálogos, pois eles podem alterar catálogos, para que não permitam inadvertidamente novas colaborações em catálogos novos ou atualizados. Eles devem garantir que os catálogos estejam definidos com Habilitado para usuários externos como Não e não tenham nenhum pacote de acesso com políticas para permitir que um usuário que não esteja no diretório solicite.

Você pode exibir a lista de catálogos atualmente habilitados para usuários externos no centro de administração do Microsoft Entra.

Entre no centro de administração do Microsoft Entra como, pelo menos, um Administrador de Governança de Identidade.

Navegue até Governação de Identidade>Gestão de Direitos>Catálogos.

Altere a configuração de filtro para Habilitado para usuários externos para Sim.

Se qualquer um desses catálogos tiver um número diferente de zero de pacotes de acesso, esses pacotes de acesso poderão ter uma política para usuários que não estão no diretório.

Gerenciar atribuições de função para funções de gerenciamento de direitos programaticamente

Você também pode visualizar e atualizar os criadores do catálogo e as atribuições de funções específicas de catálogos de gestão de direitos usando Microsoft Graph. Um utilizador num papel apropriado com uma aplicação que tenha a permissão delegada EntitlementManagement.ReadWrite.All pode invocar a API do Graph para listar as definições de papéis da gestão de direitos, e listar as atribuições de papéis para essas definições de papéis.

Por exemplo, para exibir as funções específicas de gerenciamento de direitos às quais um determinado usuário ou grupo está atribuído, use a consulta Gráfico para listar atribuições de função e forneça a ID do usuário ou grupo como o valor do filtro de principalId consulta, como em

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=principalId eq 'aaaaaaaa-bbbb-cccc-1111-222222222222'&$expand=roleDefinition&$select=id,appScopeId,roleDefinition

Para uma função específica de um catálogo, o appScopeId na resposta indica o catálogo no qual o usuário recebe uma função. Esta resposta recupera apenas atribuições explícitas desse principal para a função no gerenciamento de direitos; não retorna resultados para um utilizador que tem direitos de acesso através de uma função de diretório ou por ser membro de um grupo atribuído a uma função.