Configurar verificações de separação de funções para um pacote de acesso na gestão de direitos

No gerenciamento de direitos, você pode configurar várias políticas, com configurações diferentes para cada comunidade de usuários que precisará de acesso por meio de um pacote de acesso. Por exemplo, os funcionários podem precisar apenas da aprovação do gerente para ter acesso a determinados aplicativos, mas os convidados vindos de outras organizações podem exigir a aprovação de um patrocinador e de um gerente departamental da equipe de recursos. Em uma política para usuários que já estão no diretório, você pode especificar um grupo específico de usuários para quem pode solicitar acesso. No entanto, você pode ter um requisito para evitar que um usuário obtenha acesso excessivo. Para atender a esse requisito, você deseja restringir ainda mais quem pode solicitar acesso, com base no acesso que o solicitante já tem.

Com as configurações de separação de tarefas em um pacote de acesso, você pode configurar que um usuário que seja membro de um grupo de segurança ou que já tenha uma atribuição a um pacote de acesso não possa solicitar outro pacote de acesso.

Experiência MyAccess ao tentar solicitar acesso incompatível

Cenários para verificação da separação de funções

Por exemplo, você tem um pacote de acesso, Campanha de Marketing, ao qual as pessoas em sua organização e outras organizações podem solicitar acesso, para trabalhar com o departamento de marketing da sua organização enquanto essa campanha está acontecendo. Como os funcionários do departamento de marketing já devem ter acesso a esse material de campanha de marketing, você não quer que os funcionários do departamento de marketing solicitem acesso a esse pacote de acesso. Ou, você já pode ter um grupo de segurança de associação dinâmica, funcionários do departamento de Marketing, com todos os funcionários de marketing nele. Você pode indicar que o pacote de acesso é incompatível com o grupo dinâmico de associação. Em seguida, se um funcionário do departamento de marketing estiver procurando um pacote de acesso para solicitar, não poderia solicitar o pacote de acesso da campanha de marketing.

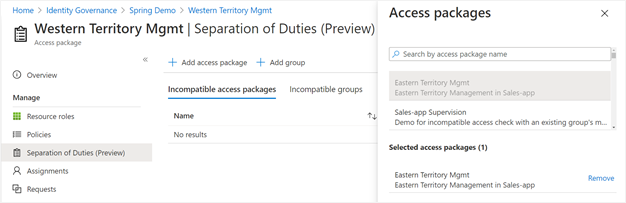

Da mesma forma, você pode ter um aplicativo com duas funções de aplicativo - Western Sales e Eastern Sales - representando territórios de vendas e deseja garantir que um usuário só possa ter um território de vendas de cada vez. Se tiver dois pacotes de acesso, um pacote de acesso Território Ocidental que atribui a função de Vendas Ocidentais e outro pacote de acesso Território Oriental que atribui a função de Vendas Orientais, poderá configurar:

- o pacote de acesso ao Território Ocidental tem o pacote do Território Oriental como incompatível, e

- o pacote de acesso ao Território Oriental considera o pacote do Território Ocidental como incompatível.

Se você estiver usando o Microsoft Identity Manager ou outros sistemas de gerenciamento de identidade locais para automatizar o acesso a aplicativos locais, também poderá integrar esses sistemas ao gerenciamento de direitos. Se estiver a controlar o acesso a aplicações integradas do Microsoft Entra através da gestão de direitos e pretender impedir que os utilizadores tenham acesso incompatível, pode configurar que um pacote de acesso é incompatível com um grupo de segurança. Isto pode ser um grupo de segurança do AD, que o seu sistema de gestão de identidade no local envia para o Microsoft Entra ID através do Microsoft Entra Connect. Essa verificação garante que um usuário não possa solicitar um pacote de acesso, se esse pacote de acesso fornecer acesso incompatível com o acesso que o usuário tem em aplicativos locais.

Pré-requisitos

Para usar o gerenciamento de direitos e atribuir usuários a pacotes de acesso, você deve ter uma das seguintes licenças:

- Microsoft Entra ID P2 ou Governança do Microsoft Entra ID

- Licença E5 do Enterprise Mobility + Security (EMS)

Configurar outro pacote de acesso ou associação de grupo como incompatível para solicitar acesso a um pacote de acesso

Siga estas etapas para alterar a lista de grupos incompatíveis ou outros pacotes de acesso para um pacote de acesso existente:

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Governança de Identidade.

Gorjeta

Outras funções de menor privilégio que podem concluir essa tarefa incluem o proprietário do catálogo e o gerenciador de pacotes do Access.

Navegue até Governação de Identidade>Gestão de Direitos>Pacote de Acesso.

Na página Pacotes de Acesso, abra o pacote de acesso solicitado pelos utilizadores.

No menu à esquerda, selecione Separação de funções.

A lista na guia Pacotes de acesso incompatíveis é referente a outros pacotes de acesso. Se um usuário já tiver uma atribuição a um pacote de acesso nessa lista, ele não terá permissão para solicitar esse pacote de acesso.

Se desejar impedir que os usuários que já têm outra atribuição de pacote de acesso solicitem esse pacote de acesso, selecione Adicionar pacote de acesso e selecione o pacote de acesso que o usuário já receberia. Esse pacote de acesso será então adicionado à lista de pacotes de acesso na guia Pacotes de acesso incompatíveis.

Se você deseja impedir que os usuários que têm uma associação de grupo existente solicitem esse pacote de acesso, selecione Adicionar grupo e selecione o grupo habilitado para segurança no qual o usuário já estaria. Esse grupo será então adicionado à lista de grupos na guia Grupos incompatíveis.

Se você quiser que os usuários atribuídos a esse pacote de acesso não possam solicitar esse pacote de acesso, pois cada relação de pacote de acesso incompatível é unidirecional, altere para esse pacote de acesso e adicione esse pacote de acesso como incompatível. Por exemplo, você deseja que os usuários com o pacote de acesso do Território Ocidental não possam solicitar o pacote de acesso do Território Oriental e que os usuários com o pacote de acesso do Território Oriental não possam solicitar o pacote de acesso do Território Ocidental. Se primeiro, no pacote de acesso do Território Ocidental, você adicionou o pacote de acesso do Território Oriental como incompatível, em seguida, altere para o pacote de acesso do Território Oriental e adicione o pacote de acesso do Território Ocidental como incompatível.

Configurar pacotes de acesso incompatíveis programaticamente através do Graph

Você pode configurar os grupos e outros pacotes de acesso que são incompatíveis com um pacote de acesso usando o Microsoft Graph. Um utilizador numa função apropriada com uma aplicação que tenha a permissão delegada EntitlementManagement.ReadWrite.All, ou uma aplicação com a permissão de aplicação EntitlementManagement.ReadWrite.All, pode chamar a API para adicionar, remover e listar os grupos incompatíveis e pacotes de acesso de um pacote.

Configurar pacotes de acesso incompatíveis por meio do Microsoft PowerShell

Você também pode configurar os grupos e outros pacotes de acesso que são incompatíveis com um pacote de acesso no PowerShell com os cmdlets do módulo Microsoft Graph PowerShell para Governança de Identidade versão 1.16.0 ou posterior.

O seguinte script ilustra o uso do v1.0 perfil do Graph para criar uma relação que indique outro pacote de acesso como incompatível.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$otherapid = "11112222-bbbb-3333-cccc-4444dddd5555"

$params = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/identityGovernance/entitlementManagement/accessPackages/" + $otherapid

}

New-MgEntitlementManagementAccessPackageIncompatibleAccessPackageByRef -AccessPackageId $apid -BodyParameter $params

Ver outros pacotes de acesso configurados como incompatíveis com este

Siga estas etapas para exibir a lista de outros pacotes de acesso que indicaram que são incompatíveis com um pacote de acesso existente:

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Governança de Identidade.

Gorjeta

Outras funções de menor privilégio que podem concluir essa tarefa incluem o proprietário do catálogo e o gerenciador de pacotes do Access.

Navegue até Governação de identidade>Gestão de direitos>Pacote de acesso.

Na página Pacotes do Access, abra o pacote de acesso.

No menu à esquerda, selecione Separação de funções.

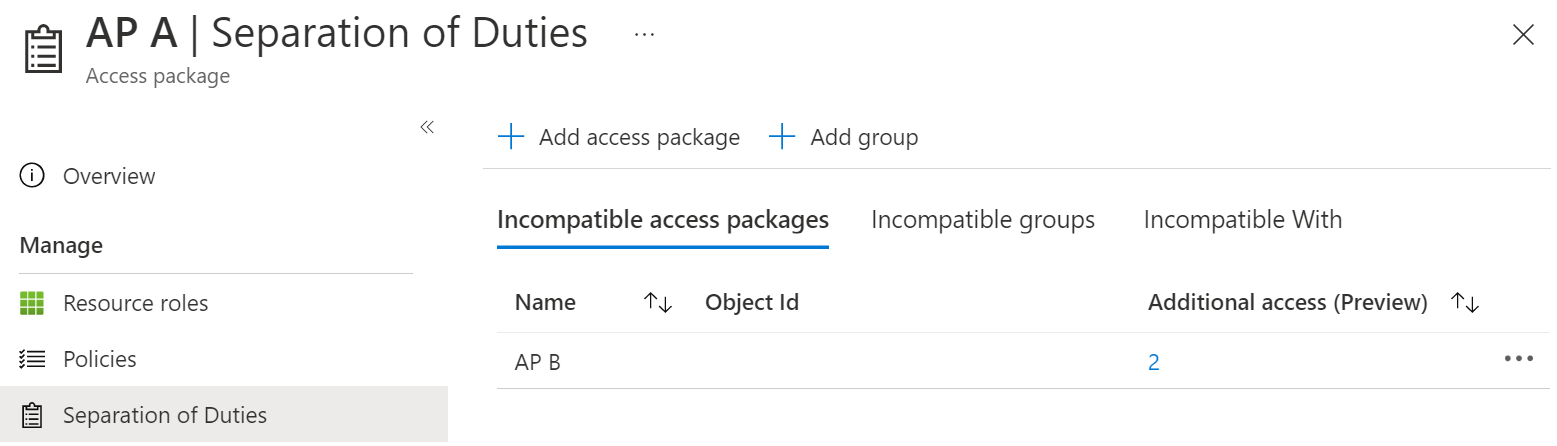

Escolha em Incompatível com.

Identificando usuários que já têm acesso incompatível a outro pacote de acesso

Se você tiver configurado configurações de acesso incompatíveis em um pacote de acesso que já tenha usuários atribuídos a ele, poderá baixar uma lista dos usuários que têm esse acesso extra. Os usuários que também tiverem uma atribuição ao pacote de acesso incompatível não poderão solicitar acesso novamente.

Siga estas etapas para exibir a lista de usuários que têm atribuições para dois pacotes de acesso.

Entre no centro de administração do Microsoft Entra como, pelo menos, um Administrador de Governança de Identidade.

Gorjeta

Outras funções de menor privilégio que podem concluir essa tarefa incluem o proprietário do catálogo e o gerenciador de pacotes do Access.

Navegue até Governança de Identidade>Gestão de Entitlements>Pacote de Acesso.

Na página Pacotes do Access, abra o pacote de acesso onde você configurou outro pacote de acesso como incompatível.

No menu à esquerda, selecione Separação de funções.

Na tabela, se houver um valor diferente de zero na coluna Acesso adicional para o segundo pacote de acesso, isso indica que há um ou mais usuários com atribuições.

Selecione essa contagem para exibir a lista de atribuições incompatíveis.

Se desejar, você pode selecionar o botão Download para salvar essa lista de atribuições como um arquivo CSV.

Identificando usuários que terão acesso incompatível a outro pacote de acesso

Se você estiver definindo configurações de acesso incompatíveis em um pacote de acesso que já tenha usuários atribuídos a ele, qualquer um desses usuários que também tenha uma atribuição ao pacote ou grupos de acesso incompatíveis não poderá solicitar acesso novamente.

Siga estas etapas para exibir a lista de usuários que têm atribuições para dois pacotes de acesso.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Governança de Identidade.

Gorjeta

Outras funções de menor privilégio que podem concluir essa tarefa incluem o proprietário do catálogo e o gerenciador de pacotes do Access.

Navegue até Governança de identidade>Gestão de direitos>Pacote de acesso.

Abra o pacote de acesso onde você está configurando atribuições incompatíveis.

No menu à esquerda, selecione Atribuições.

No campo Estado, certifique-se de que Estado entregue está selecionado.

Selecione o botão Download e salve o arquivo CSV resultante como o primeiro arquivo com uma lista de atribuições.

Na barra de navegação, selecione Governança de identidade.

No menu à esquerda, selecione Pacotes de acesso e, em seguida, abra o pacote de acesso que pretende indicar como incompatível.

No menu à esquerda, selecione Atribuições.

No campo Status, verifique se o status Entregue está selecionado.

Selecione o botão Download e salve o arquivo CSV resultante como o segundo arquivo com uma lista de atribuições.

Use um programa de planilha, como o Excel, para abrir os dois arquivos.

Os usuários listados em ambos os arquivos já têm atribuições incompatíveis existentes.

Identificando usuários que já têm acesso incompatível programaticamente

Você pode recuperar atribuições para um pacote de acesso usando o Microsoft Graph, que têm como escopo apenas os usuários que também têm uma atribuição para outro pacote de acesso. Um utilizador numa função administrativa com uma aplicação que tenha a permissão delegada EntitlementManagement.Read.All ou EntitlementManagement.ReadWrite.All pode chamar a API para listar acessos adicionais.

Identificando usuários que já têm acesso incompatível usando o PowerShell

Você também pode consultar os utilizadores com atribuições para um pacote de acesso com o Get-MgEntitlementManagementAssignment cmdlet do Microsoft Graph PowerShell cmdlets para o módulo de Governança de Identidade versão 2.1.0 ou posterior.

Por exemplo, se você tiver dois pacotes de acesso, um com ID 00aa00aa-bb11-cc22-dd33-44ee44ee44ee e outro com ID 11bb11bb-cc22-dd33-ee44-55ff55ff55ff, poderá recuperar os usuários que têm atribuições para o primeiro pacote de acesso e, em seguida, compará-los com os usuários que têm atribuições para o segundo pacote de acesso. Você também pode reportar os utilizadores que têm atribuições entregues a ambos os grupos, usando um script do PowerShell semelhante ao seguinte:

$c = Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$ap_w_id = "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

$ap_e_id = "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"

$apa_w_filter = "accessPackage/id eq '" + $ap_w_id + "' and state eq 'Delivered'"

$apa_e_filter = "accessPackage/id eq '" + $ap_e_id + "' and state eq 'Delivered'"

$apa_w = @(Get-MgEntitlementManagementAssignment -Filter $apa_w_filter -ExpandProperty target -All)

$apa_e = @(Get-MgEntitlementManagementAssignment -Filter $apa_e_filter -ExpandProperty target -All)

$htt = @{}; foreach ($e in $apa_e) { if ($null -ne $e.Target -and $null -ne $e.Target.Id) {$htt[$e.Target.Id] = $e} }

foreach ($w in $apa_w) { if ($null -ne $w.Target -and $null -ne $w.Target.Id -and $htt.ContainsKey($w.Target.Id)) { write-output $w.Target.Email } }

Configurando vários pacotes de acesso para cenários de substituição

Se um pacote de acesso tiver sido configurado como incompatível, um usuário que tenha uma atribuição a esse pacote de acesso incompatível não poderá solicitar o pacote de acesso, nem um administrador poderá fazer uma nova atribuição que seja incompatível.

Por exemplo, se o pacote de acesso ao ambiente de produção tiver marcado o pacote do ambiente de desenvolvimento como incompatível e um usuário tiver uma atribuição ao pacote de acesso do ambiente de desenvolvimento, o gerenciador de pacotes de acesso para o ambiente de produção não poderá criar uma atribuição para esse usuário ao ambiente de produção. Para prosseguir com essa atribuição, a atribuição existente do usuário ao pacote de acesso ao ambiente de desenvolvimento deve ser removida primeiro.

Se houver uma situação excecional em que as regras de separação de funções possam precisar ser substituídas, a configuração de um pacote de acesso adicional para capturar os usuários que têm direitos de acesso sobrepostos deixa claro para os aprovadores, revisores e auditores a natureza excecional dessas atribuições.

Por exemplo, se houvesse um cenário em que alguns utilizadores precisassem ter acesso aos ambientes de produção e desenvolvimento ao mesmo tempo, poderia criar um novo pacote de acesso Ambientes de Produção e Desenvolvimento. Esse pacote de acesso pode ter como suas funções de recurso algumas das funções de recurso do pacote de acesso do ambiente de produção e algumas das funções de recurso do pacote de acesso do ambiente de desenvolvimento.

Se a motivação do acesso incompatível for que as funções de um recurso são problemáticas, esse recurso pode ser omitido do pacote de acesso combinado e exigir a atribuição explícita de administrador de um usuário à função do recurso. Se for uma aplicação de terceiros ou a sua própria aplicação, poderá garantir a supervisão ao monitorizar essas atribuições de funções utilizando a pasta de trabalho de atividade de atribuição de função de aplicação descrita na próxima seção.

Dependendo dos seus processos de governança, esse pacote de acesso combinado pode ter como política:

- uma política de atribuições diretas, para que apenas um gerenciador de pacotes de acesso interaja com o pacote de acesso, ou

- Um usuário pode solicitar a política de acesso, para que um usuário possa solicitar, com potencialmente um estágio de aprovação adicional

Essa política pode ter como configurações de ciclo de vida um número de dias de expiração mais curto do que uma política em outros pacotes de acesso, ou exigir revisões de acesso mais frequentes, com supervisão regular para que os usuários não retenham o acesso por mais tempo do que o necessário.

Monitorar e reportar atribuições de acesso

Você pode usar as pastas de trabalho do Azure Monitor para obter informações sobre como os usuários têm recebido seu acesso.

Configure a ID do Microsoft Entra para enviar eventos de auditoria para o Azure Monitor.

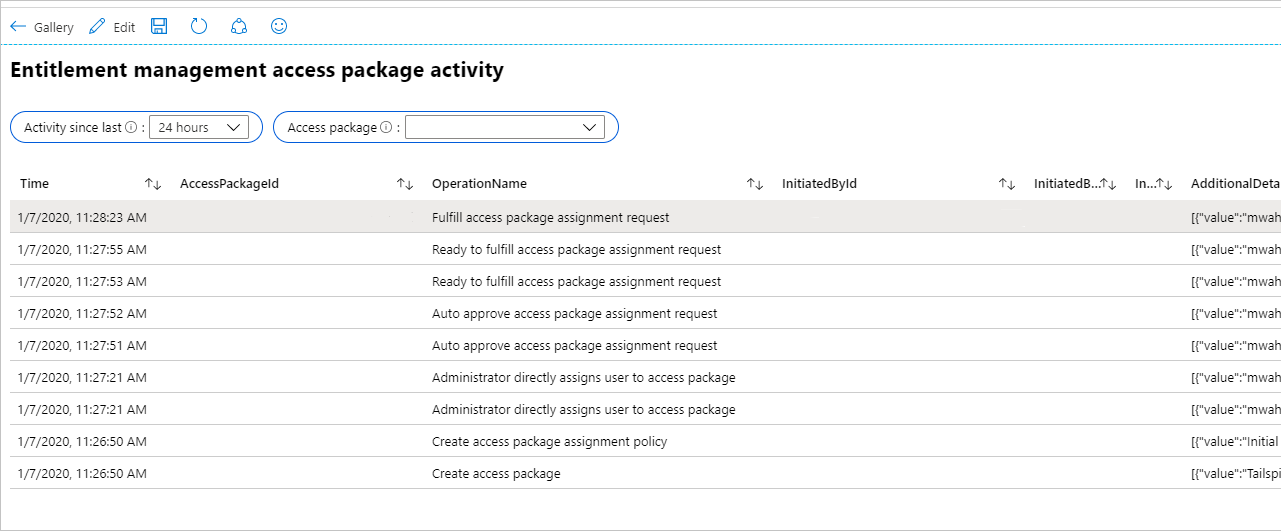

A pasta de trabalho chamada Atividade do Pacote de Acesso exibe cada evento relacionado a um pacote de acesso específico.

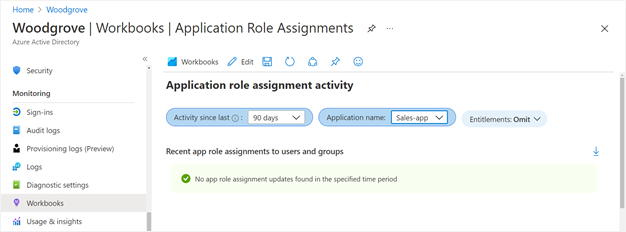

Para ver se houve alterações nas atribuições de função de aplicativo para um aplicativo que não foram criadas devido a atribuições de pacote de acesso, você pode selecionar a pasta de trabalho chamada Atividade de atribuição de função de aplicativo. Se você optar por omitir a atividade de direitos, somente as alterações nas funções do aplicativo que não foram feitas pelo gerenciamento de direitos serão mostradas. Por exemplo, você veria uma linha se um Administrador Global tivesse atribuído diretamente um usuário a uma função de aplicativo.