Acesso Condicional Universal através do Acesso Seguro Global

Além de enviar tráfego para o Acesso Seguro Global, os administradores podem usar políticas de Acesso Condicional para proteger perfis de tráfego. Eles podem combinar e combinar controles conforme necessário, como exigir autenticação multifator, exigir um dispositivo compatível ou definir um risco de entrada aceitável. A aplicação desses controles ao tráfego de rede, não apenas aos aplicativos em nuvem, permite o que chamamos de Acesso Condicional universal.

O Acesso Condicional em perfis de tráfego proporciona aos administradores um enorme controlo sobre a sua postura de segurança. Os administradores podem aplicar os princípios de Zero Trust usando a política para gerenciar o acesso à rede. O uso de perfis de tráfego permite uma aplicação consistente da política. Por exemplo, os aplicativos que não suportam autenticação moderna agora podem ser protegidos por trás de um perfil de tráfego.

Essa funcionalidade permite que os administradores apliquem consistentemente a política de Acesso Condicional com base em perfis de tráfego, não apenas em aplicativos ou ações. Os administradores podem segmentar perfis de tráfego específicos - o perfil de tráfego da Microsoft, recursos privados e acesso à Internet com essas políticas. Os usuários podem acessar esses pontos de extremidade configurados ou perfis de tráfego somente quando satisfizerem as políticas de Acesso Condicional configuradas.

Pré-requisitos

- Os administradores que interagem com os recursos do Global Secure Access devem ter uma ou mais das seguintes atribuições de função, dependendo das tarefas que estão executando.

- A função de Administrador de Acesso Seguro Global para gerenciar os recursos de Acesso Seguro Global.

- O Administrador de Acesso Condicional para criar e interagir com políticas de Acesso Condicional.

- O produto requer licenciamento. Para obter detalhes, consulte a seção de licenciamento de O que é o Acesso Seguro Global. Se necessário, você pode comprar licenças ou obter licenças de avaliação.

Limitações conhecidas de autorização de túnel

Os perfis de encaminhamento de acesso à Internet e da Microsoft usam as políticas de Acesso Condicional do Microsoft Entra ID para autorizar o acesso aos seus túneis no Cliente de Acesso Seguro Global. Isso significa que você pode Conceder ou Bloquear acesso aos perfis de encaminhamento de tráfego e acesso à Internet da Microsoft no Acesso Condicional. Em alguns casos, quando a autorização para um túnel não é concedida, o caminho de recuperação para recuperar o acesso aos recursos requer o acesso a destinos no tráfego da Microsoft ou no perfil de encaminhamento de acesso à Internet, impedindo que um usuário acesse qualquer coisa em sua máquina.

Um exemplo é se você bloquear o acesso ao recurso de destino de acesso à Internet em dispositivos não compatíveis, deixará os usuários do Microsoft Entra Internet Access incapazes de trazer seus dispositivos de volta à conformidade. A maneira de mitigar esse problema é ignorar os pontos de extremidade de rede para o Microsoft Intune e quaisquer outros destinos acessados em Scripts de descoberta de conformidade personalizados para o Microsoft Intune. Você pode executar essa operação como parte do bypass personalizado no perfil de encaminhamento de acesso à Internet.

Outras limitações conhecidas

- Atualmente, não há suporte para a avaliação de acesso contínuo para o tráfego do Universal Conditional Access for Microsoft.

- Atualmente, não há suporte para a aplicação de políticas de Acesso Condicional ao tráfego de Acesso Privado. Para modelar esse comportamento, você pode aplicar uma política de Acesso Condicional no nível do aplicativo para aplicativos de Acesso Rápido e Acesso Seguro Global. Para obter mais informações, consulte Aplicar acesso condicional a aplicativos de acesso privado.

- O tráfego da Microsoft pode ser acessado através da conectividade de rede remota sem o Global Secure Access Client; no entanto, a política de Acesso Condicional não é imposta. Em outras palavras, as políticas de Acesso Condicional para o tráfego Microsoft de Acesso Seguro Global só são aplicadas quando um usuário tem o Cliente de Acesso Seguro Global.

Políticas de Acesso Condicional

Com o Acesso Condicional, você pode habilitar controles de acesso e políticas de segurança para o tráfego de rede adquirido pelo Microsoft Entra Internet Access e Microsoft Entra Private Access.

- Crie uma política direcionada a todo o tráfego da Microsoft.

- Aplique políticas de Acesso Condicional às suas aplicações de Acesso Privado, como o Acesso Rápido.

- Habilite a sinalização de Acesso Seguro Global no Acesso Condicional para que o endereço IP de origem fique visível nos logs e relatórios apropriados.

Fluxograma de acesso à Internet

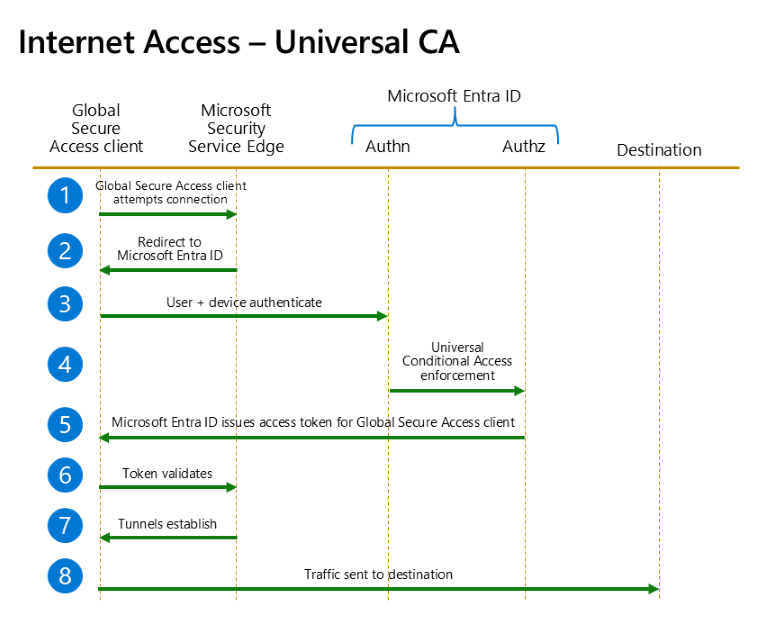

O exemplo a seguir demonstra como o Microsoft Entra Internet Access funciona quando você aplica políticas de Acesso Condicional Universal ao tráfego de rede.

Nota

A solução Security Service Edge da Microsoft compreende três túneis: tráfego da Microsoft, acesso à Internet e acesso privado. O Acesso Condicional Universal aplica-se ao Acesso à Internet e aos túneis de tráfego da Microsoft. Não há suporte para direcionar o túnel de Acesso Privado. Você deve segmentar individualmente os Aplicativos Empresariais de Acesso Privado.

O diagrama de fluxo a seguir ilustra o Acesso Condicional Universal direcionado a recursos da Internet e aplicativos da Microsoft com Acesso Seguro Global.

| Passo | Description |

|---|---|

| 5 | O cliente Global Secure Access tenta se conectar à solução Security Service Edge da Microsoft. |

| 2 | O cliente redireciona para o Microsoft Entra ID para autenticação e autorização. |

| 3 | O usuário e o dispositivo são autenticados. A autenticação acontece perfeitamente quando o usuário tem um Token de Atualização Primária válido. |

| 4 | Depois que o usuário e o dispositivo se autenticam, ocorre a imposição da política de Acesso Condicional Universal. As políticas de Acesso Condicional Universal destinam-se aos túneis estabelecidos da Microsoft e da Internet entre o cliente Global Secure Access e o Microsoft Security Service Edge. |

| 5 | O Microsoft Entra ID emite o token de acesso para o cliente Global Secure Access. |

| 6 | O cliente Global Secure Access apresenta o token de acesso ao Microsoft Security Service Edge. O token é validado. |

| 7 | Os túneis são estabelecidos entre o cliente Global Secure Access e o Microsoft Security Service Edge. |

| 8 | O tráfego começa a ser adquirido e encapsulado para o destino através dos túneis Microsoft e Internet Access. |

Nota

Direcione aplicativos da Microsoft com o Global Secure Access para proteger a conexão entre o Microsoft Security Service Edge e o cliente Global Secure Access. Para garantir que os usuários não possam ignorar o serviço de Borda do Serviço de Segurança da Microsoft, crie uma política de Acesso Condicional que exija rede compatível para seus aplicativos Microsoft 365 Enterprise.

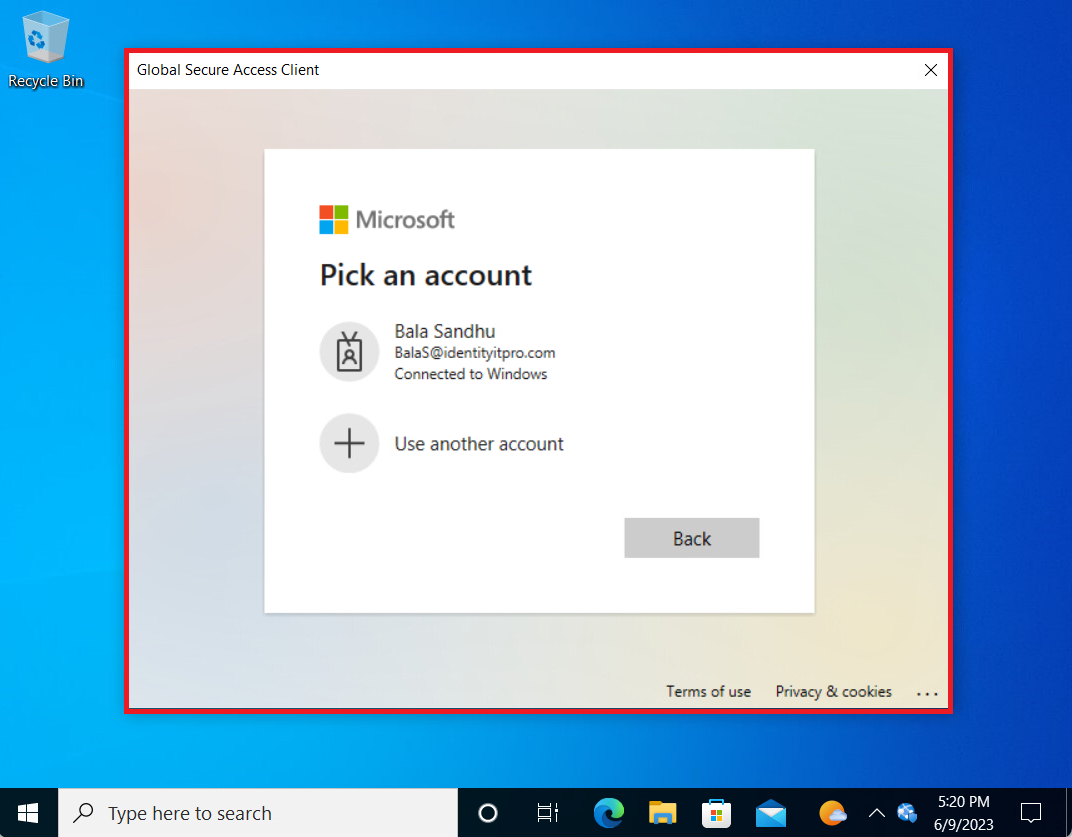

Experiência de utilizador

Quando os usuários entram em uma máquina com o Cliente Global de Acesso Seguro instalado, configurado e em execução pela primeira vez, eles são solicitados a entrar. Quando os usuários tentam acessar um recurso protegido por uma política. Como no exemplo anterior, a política é aplicada e eles são solicitados a entrar se ainda não o fizeram. Observando o ícone da bandeja do sistema para o Cliente Global de Acesso Seguro, você verá um círculo vermelho indicando que ele está desconectado ou não está em execução.

Quando um usuário entra no Cliente Global Secure Access tem um círculo verde que você está conectado e o cliente está em execução.