Conceitos fundamentais de gerenciamento de identidade e acesso (IAM)

Este artigo fornece conceitos e terminologia fundamentais para ajudá-lo a entender o gerenciamento de identidade e acesso (IAM).

O que é o gerenciamento de identidade e acesso (IAM)?

O gerenciamento de identidade e acesso garante que as pessoas, máquinas e componentes de software certos tenham acesso aos recursos certos no momento certo. Primeiro, a pessoa, máquina ou componente de software prova que é quem ou o que afirma ser. Em seguida, a pessoa, a máquina ou o componente de software tem permissão ou recusa de acesso ou uso de determinados recursos.

Aqui estão alguns conceitos fundamentais para ajudá-lo a entender o gerenciamento de identidade e acesso:

Identidade

Uma identidade digital é uma coleção de identificadores ou atributos exclusivos que representam um ser humano, componente de software, máquina, ativo ou recurso em um sistema de computador. Um identificador pode ser:

- Um endereço de e-mail

- Credenciais de início de sessão (nome de utilizador/palavra-passe)

- Número da conta bancária

- Documento de identificação emitido pelo governo

- Endereço MAC ou endereço IP

As identidades são usadas para autenticar e autorizar o acesso a recursos, comunicar com outros seres humanos, realizar transações e outros fins.

Em um alto nível, existem três tipos de identidades:

- As identidades humanas representam pessoas como funcionários (trabalhadores internos e trabalhadores da linha de frente) e usuários externos (clientes, consultores, fornecedores e parceiros).

- As identidades de carga de trabalho representam cargas de trabalho de software, como um aplicativo, serviço, script ou contêiner.

- As identidades de dispositivo representam dispositivos como computadores desktop, telefones celulares, sensores IoT e dispositivos gerenciados por IoT. As identidades dos dispositivos são distintas das identidades humanas.

Autenticação

A autenticação é o processo de desafiar uma pessoa, componente de software ou dispositivo de hardware para obter credenciais, a fim de verificar sua identidade ou provar que é quem ou o que afirma ser. A autenticação normalmente requer o uso de credenciais (como nome de usuário e senha, impressões digitais, certificados ou senhas únicas). Às vezes, a autenticação é encurtada para AuthN.

A autenticação multifator (MFA) é uma medida de segurança que exige que os usuários forneçam mais de uma evidência para verificar suas identidades, como:

- Algo que eles sabem, por exemplo, uma senha.

- Algo que eles têm, como um selo ou token de segurança.

- Algo que são, como uma biométrica (impressão digital ou rosto).

O logon único (SSO) permite que os usuários autentiquem sua identidade uma vez e, posteriormente, autentiquem silenciosamente ao acessar vários recursos que dependem da mesma identidade. Uma vez autenticado, o sistema do IAM atua como a fonte da verdade da identidade para os outros recursos disponíveis para o usuário. Ele elimina a necessidade de fazer logon em vários sistemas de destino separados.

Autorização

A autorização valida que o usuário, a máquina ou o componente de software recebeu acesso a determinados recursos. A autorização às vezes é encurtada para AuthZ.

Autenticação vs. autorização

Os termos autenticação e autorização às vezes são usados de forma intercambiável, porque muitas vezes parecem uma experiência única para os usuários. Na verdade, são dois processos separados:

- A autenticação prova a identidade de um usuário, máquina ou componente de software.

- A autorização concede ou nega ao usuário, máquina ou componente de software acesso a determinados recursos.

Aqui está uma rápida visão geral da autenticação e autorização:

| Autenticação | Autorização |

|---|---|

| Pode ser pensado como um gatekeeper, permitindo o acesso apenas às entidades que fornecem credenciais válidas. | Pode ser pensado como um guarda, garantindo que apenas as entidades com a devida autorização podem entrar em determinadas áreas. |

| Verifica se um usuário, máquina ou software é quem ou o que afirma ser. | Determina se o usuário, a máquina ou o software tem permissão para acessar um recurso específico. |

| Desafia o usuário, a máquina ou o software para obter credenciais verificáveis (por exemplo, senhas, identificadores biométricos ou certificados). | Determina o nível de acesso de um usuário, máquina ou software. |

| Feito antes da autorização. | Feito após a autenticação bem-sucedida. |

| As informações são transferidas em um token de ID. | As informações são transferidas em um token de acesso. |

| Muitas vezes usa o OpenID Connect (OIDC) (que é construído no protocolo OAuth 2.0) ou protocolos SAML. | Muitas vezes usa o protocolo OAuth 2.0. |

Para obter informações mais detalhadas, leia Autenticação versus autorização.

Exemplo

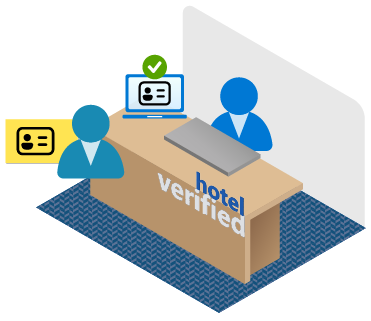

Suponha que você queira passar a noite em um hotel. Você pode pensar em autenticação e autorização como o sistema de segurança para o edifício do hotel. Os usuários são pessoas que querem ficar no hotel, os recursos são os quartos ou áreas que as pessoas querem usar. A equipe do hotel é outro tipo de usuário.

Se você estiver hospedado no hotel, você primeiro vai para a receção para iniciar o "processo de autenticação". Você mostra um cartão de identificação e cartão de crédito e a rececionista combina seu ID com a reserva on-line. Depois que a rececionista tiver verificado quem você é, a rececionista lhe concede permissão para acessar o quarto que lhe foi atribuído. Você recebe um cartão-chave e pode ir agora para o seu quarto.

As portas dos quartos do hotel e outras áreas têm sensores de cartão-chave. Passar o cartão-chave na frente de um sensor é o "processo de autorização". O cartão-chave só permite que você abra as portas dos quartos que você tem permissão para acessar, como o quarto de hotel e a sala de exercícios do hotel. Se você passar o cartão-chave para entrar em qualquer outro quarto do hotel, seu acesso será negado.

Permissões individuais, como acessar a sala de exercícios e uma sala de hóspedes específica, são coletadas em funções que podem ser concedidas a usuários individuais. Ao se hospedar no hotel, você terá a função de Patrono do Hotel. A equipe do serviço de quarto do hotel receberia a função de serviço de quarto do hotel. Esta função permite o acesso a todos os quartos do hotel (mas apenas entre as 11h e as 16h), à lavandaria e aos armários de abastecimento em cada piso.

Fornecedor de identidade

Um provedor de identidade cria, mantém e gerencia informações de identidade enquanto oferece serviços de autenticação, autorização e auditoria.

Com a autenticação moderna, todos os serviços, incluindo todos os serviços de autenticação, são fornecidos por um provedor de identidade central. As informações usadas para autenticar o usuário no servidor são armazenadas e gerenciadas centralmente pelo provedor de identidade.

Com um provedor de identidade central, as organizações podem estabelecer políticas de autenticação e autorização, monitorar o comportamento do usuário, identificar atividades suspeitas e reduzir ataques mal-intencionados.

O Microsoft Entra é um exemplo de um provedor de identidade baseado em nuvem. Outros exemplos incluem X, Google, Amazon, LinkedIn e GitHub.

Próximos passos

- Leia Introdução ao gerenciamento de identidade e acesso para saber mais.

- Saiba mais sobre o Single sign-on (SSO).

- Saiba mais sobre a autenticação multifator (MFA).