Adicionar OpenID Connect como um provedor de identidade externo

Aplica-se a:  Inquilinos do Workforce

Inquilinos do Workforce  Inquilinos externos (saber mais)

Inquilinos externos (saber mais)

Ao configurar a federação com um provedor de identidade OpenID Connect (OIDC) configurado de forma personalizada, você permite que os usuários se inscrevam e entrem em seus aplicativos usando suas contas existentes do provedor externo federado. Esta federação OIDC permite a autenticação com vários provedores que aderem ao protocolo OpenID Connect.

Quando você adiciona um provedor de identidade OIDC às opções de entrada do seu fluxo de usuário, os usuários podem se inscrever e entrar nos aplicativos registrados definidos nesse fluxo de usuário. Eles podem fazer isso usando suas credenciais do provedor de identidade OIDC. (Saiba mais sobre métodos de autenticação e provedores de identidade para clientes.)

Pré-requisitos

- Um locatário externo .

- Uma aplicação registada no locador.

- Um fluxo de usuário de inscrição e entrada.

Configurar seu provedor de identidade OpenID Connect

Para poder federar usuários ao seu provedor de identidade, primeiro você precisa preparar seu provedor de identidade para aceitar solicitações de federação do locatário do Microsoft Entra ID. Para fazer isso, você precisa preencher seus URIs de redirecionamento e se registrar em seu provedor de identidade para ser reconhecido.

Antes de passar para a próxima etapa, preencha os URIs de redirecionamento da seguinte maneira:

https://<tenant-subdomain>.ciamlogin.com/<tenant-ID>/federation/oauth2

https://<tenant-subdomain>.ciamlogin.com/<tenant-subdomain>.onmicrosoft.com/federation/oauth2

Habilite o login e a inscrição com seu provedor de identidade

Para habilitar o login e a inscrição para usuários com uma conta em seu provedor de identidade, você precisa registrar o Microsoft Entra ID como um aplicativo em seu provedor de identidade. Esta etapa permite que seu provedor de identidade reconheça e emita tokens para sua ID do Microsoft Entra para federação. Registre o aplicativo usando seus URIs de redirecionamento preenchidos. Guarde os detalhes da configuração do seu fornecedor de identidade para configurar a federação no Microsoft Entra External ID.

Configurações de federação

Para configurar a federação de conexão OpenID com seu provedor de identidade no Microsoft Entra External ID, você precisa ter as seguintes configurações:

- Bem conhecido endpoint

- URI do emissor

- ID do Cliente

- Método de autenticação de cliente

- Segredo do Cliente

- Âmbito

- Tipo de resposta

-

Mapeamento de sinistros

- Substituto

- Nome

- Nome próprio

- Nome de família

- Email (obrigatório)

- Email_verificado

- Número de telefone

- Número de telefone verificado

- Endereço

- Localidade

- Região

- Código postal

- País

Configurar um novo provedor de identidade OpenID connect no centro de administração

Depois de configurar seu provedor de identidade, nesta etapa você configurará uma nova federação de conexão OpenID no centro de administração do Microsoft Entra.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador do Provedor de Identidade Externo.

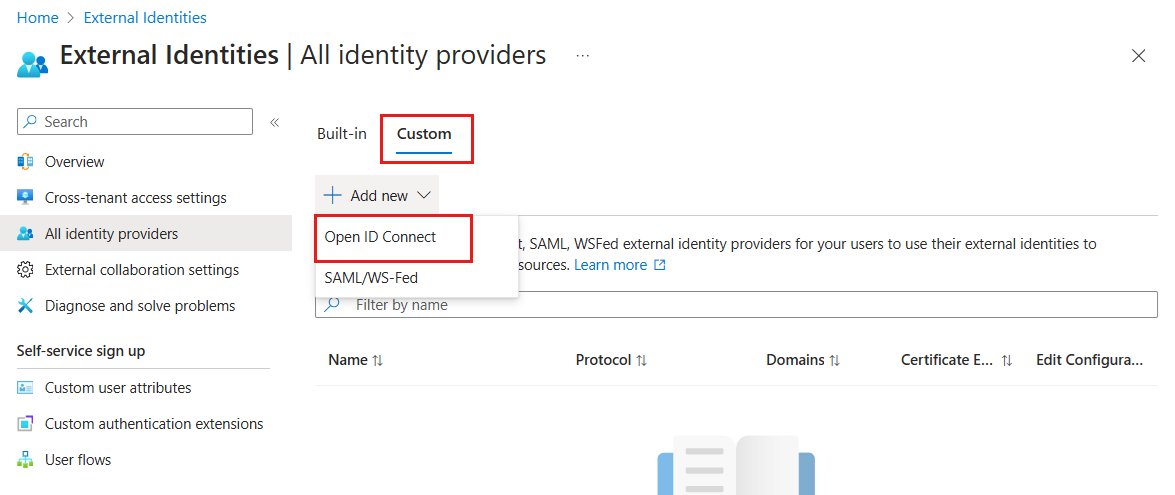

Navegue até Identidade>Identidades Externas>Todos os provedores de identidade.

Selecione o separador Personalizado e, em seguida, selecione Adicionar novo>Open ID Connect.

Insira os seguintes detalhes para seu provedor de identidade:

Nome para exibição: O nome do seu provedor de identidade que será exibido aos usuários durante os fluxos de entrada e inscrição. Por exemplo, Entrar com nome IdP ou Inscrever-se com nome IdP.

Endpoint conhecido (também conhecido como URI de metadados) é o URI de descoberta OIDC para obter as informações de configuração para o seu provedor de identidade. A resposta a ser recuperada de um local conhecido é um documento JSON, incluindo os locais dos endpoints OAuth 2.0. Observe que o documento de metadados deve, no mínimo, conter as seguintes propriedades:

issuer,authorization_endpoint,token_endpoint,token_endpoint_auth_methods_supported,response_types_supported,subject_types_supportedejwks_uri. Consulte as especificações do OpenID Connect Discovery para obter mais detalhes.URI do Emissor OpenID: A entidade do seu provedor de identidade que emite tokens de acesso para o seu aplicativo. Por exemplo, se usares o OpenID Connect para federar com o teudo Azure AD B2C, o URI do emissor pode ser obtido a partir do URI de descoberta com a etiqueta "emissor" e terá o seguinte aspeto:

https://login.b2clogin.com/{tenant}/v2.0/. O URI do emissor é uma URL sensível a maiúsculas e minúsculas que utiliza o esquema https e contém o esquema, o host e, opcionalmente, o número de porta e os componentes de caminho, sem componentes de consulta ou fragmento.

Observação

No momento, não há suporte para a configuração de outros locatários do Microsoft Entra como um provedor de identidade externo. Consequentemente, o domínio

microsoftonline.comno URI do emissor não é aceito.- ID do Cliente e Segredo do Cliente são os identificadores que o seu provedor de identidade usa para identificar o serviço de aplicação registado. O segredo do cliente precisa ser fornecido se a autenticação client_secret estiver selecionada. Se o private_key_jwt for selecionado, a chave privada precisará ser fornecida nos metadados do provedor OpenID (ponto de extremidade conhecido), recuperável através da propriedade jwks_uri.

-

de Autenticação de Cliente é o tipo de método de autenticação de cliente a ser usado para autenticar com o seu provedor de identidade usando o endpoint de token.

client_secret_post,client_secret_jwteprivate_key_jwtmétodos de autenticação são suportados.

Observação

Devido a possíveis problemas de segurança, não há suporte para client_secret_basic método de autenticação de cliente.

-

Âmbito define as informações e permissões que pretende recolher do seu fornecedor de identidade, por exemplo,

openid profile. Para receber o token de ID do seu provedor de identidade, as solicitações do OpenID Connect devem incluir o valoropenidno âmbito. Outros escopos podem ser acrescentados separados por espaços. Consulte a documentação do OpenID Connect para ver quais outros âmbitos podem estar disponíveis, comoprofile,email, etc. -

Tipo de resposta descreve que tipo de informação é enviada de volta na chamada inicial para o

authorization_endpointdo seu provedor de identidade. Atualmente, apenas o tipo de respostacodeé suportado.id_tokenetokennão são apoiadas neste momento.

Você pode selecionar Next: mapeamento de declarações para configurar o mapeamento de declarações ou Rever + criar para adicionar o seu provedor de identidade.

Observação

A Microsoft recomenda que você não use fluxo de concessão implícito ou o fluxo ROPC . Portanto, a configuração do provedor de identidade externa OpenID connect não suporta esses fluxos. A maneira recomendada de dar suporte a SPAs é o fluxo de código de autorização OAuth 2.0 (com PKCE) que a configuração de federação OIDC suporta.

Adicionar provedor de identidade OIDC a um fluxo de usuário

Neste ponto, o provedor de identidade OIDC foi configurado em sua ID do Microsoft Entra, mas ainda não está disponível em nenhuma das páginas de entrada. Para adicionar o provedor de identidade OIDC a um fluxo de usuário:

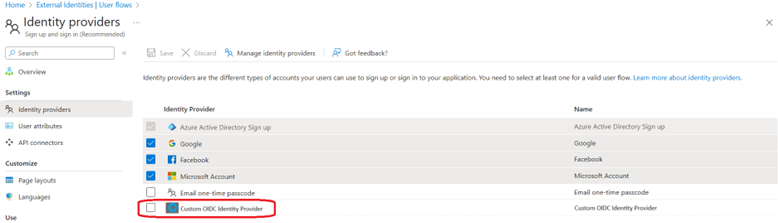

No seu locatário externo, vá para Identidade>Identidades Externas>fluxos de usuário.

Selecione o fluxo de usuário onde você deseja adicionar o provedor de identidade OIDC.

Em Configurações, selecione Provedores de Identidade.

Em Outros Provedores de Identidade, selecione provedor de identidade OIDC.

Selecione Salvar.