Introdução à administração delegada e ambientes isolados

Uma arquitetura de locatário único do Microsoft Entra com administração delegada geralmente é adequada para separar ambientes. Sua organização pode exigir um grau de isolamento não possível em um único locatário.

Para este artigo, é importante entender:

- Operação e função de locatário único

- Unidades administrativas (UAs) no Microsoft Entra ID

- Relações entre recursos do Azure e locatários do Microsoft Entra

- Requisitos que impulsionam o isolamento

Locatário do Microsoft Entra como limite de segurança

Um locatário do Microsoft Entra fornece recursos de gerenciamento de identidade e acesso (IAM) para aplicativos e recursos de uma organização.

Uma identidade é um objeto de diretório autenticado e autorizado para acesso a um recurso. Existem objetos identitários para identidades humanas e não humanas. Para diferenciar, as identidades humanas são referidas como identidades e as identidades não humanas são identidades de carga de trabalho. As entidades não humanas incluem objetos de aplicativo, Entidades de Serviço, identidades gerenciadas e dispositivos. Geralmente, uma identidade de carga de trabalho é para uma entidade de software para autenticar com um sistema.

- Identidade - Objetos que representam os seres humanos

- Identidade da carga de trabalho - As identidades da carga de trabalho são aplicativos, entidades de serviço e identidades gerenciadas.

- A identidade da carga de trabalho autentica e acessa outros serviços e recursos

Para obter mais informações, saiba mais sobre identidades de carga de trabalho.

O locatário do Microsoft Entra é um limite de segurança de identidade controlado por administradores. Neste limite de segurança, a administração de subscrições, grupos de gestão e grupos de recursos pode ser delegada ao controlo administrativo segmentado dos recursos do Azure. Esses grupos dependem de configurações de políticas e configurações em todo o locatário.

O Microsoft Entra ID concede aos objetos acesso a aplicativos e recursos do Azure. Os recursos e aplicativos do Azure que confiam na ID do Microsoft Entra podem ser gerenciados com a ID do Microsoft Entra. Seguindo as práticas recomendadas, configure o ambiente com um ambiente de teste.

Acesso a aplicativos que usam o Microsoft Entra ID

Conceda acesso de identidades a aplicativos:

- Serviços de produtividade da Microsoft, como Exchange Online, Microsoft Teams e SharePoint Online

- Serviços de TI da Microsoft, como Azure Sentinel, Microsoft Intune e Microsoft Defender Advanced Threat Protection (ATP)

- Ferramentas de desenvolvedor da Microsoft, como Azure DevOps e API do Microsoft Graph

- Soluções SaaS como Salesforce e ServiceNow

- Aplicativos locais integrados com recursos de acesso híbrido, como proxy de aplicativo Microsoft Entra

- Aplicações personalizadas desenvolvidas

Os aplicativos que usam o Microsoft Entra ID exigem configuração e gerenciamento de objetos de diretório no locatário confiável do Microsoft Entra. Exemplos de objetos de diretório incluem registros de aplicativos, entidades de serviço, grupos e extensões de atributo de esquema.

Acesso aos recursos do Azure

Conceda funções a usuários, grupos e objetos da Entidade de Serviço (identidades de carga de trabalho) no locatário do Microsoft Entra. Para saber mais, consulte RBAC (controle de acesso baseado em função) do Azure e ABAC (controle de acesso baseado em atributos) do Azure.

Use o RBAC do Azure para fornecer acesso, com base na função, conforme determinado pela entidade de segurança, definição de função e escopo. O Azure ABAC adiciona condições de atribuição de função, com base em atributos para ações. Para um controle de acesso mais refinado, adicione a condição de atribuição de função. Aceda a recursos, grupos de recursos, subscrições e grupos de gestão do Azure com funções RBAC atribuídas.

Os recursos do Azure que dão suporte a identidades gerenciadas permitem que os recursos se autentiquem, obtenham acesso e atribuam funções a outros recursos no limite de locatário do Microsoft Entra.

Os aplicativos que usam a ID do Microsoft Entra para entrar podem usar recursos do Azure, como computação ou armazenamento. Por exemplo, um aplicativo personalizado que é executado no Azure e confia na ID do Microsoft Entra para autenticação tem objetos de diretório e recursos do Azure. Os recursos do Azure no locatário do Microsoft Entra afetam as cotas e os limites do Azure em todo o locatário.

Acesso a objetos de diretório

Identidades, recursos e seus relacionamentos são representados como objetos de diretório em um locatário do Microsoft Entra. Os exemplos incluem usuários, grupos, Entidades de Serviço e registros de aplicativos. Tenha um conjunto de objetos de diretório no limite de locatário do Microsoft Entra para os seguintes recursos:

Visibilidade: as identidades podem descobrir ou enumerar recursos, usuários, grupos, acessar relatórios de uso e logs de auditoria com base em permissões. Por exemplo, um membro do diretório pode descobrir usuários no diretório com permissões de usuário padrão do Microsoft Entra ID.

Efeitos em aplicativos: Como parte de sua lógica de negócios, os aplicativos podem manipular objetos de diretório por meio do Microsoft Graph. Exemplos típicos incluem ler ou definir atributos do usuário, atualizar o calendário do usuário, enviar e-mails em nome dos usuários e assim por diante. O consentimento é necessário para permitir que os aplicativos afetem o locatário. Os administradores podem consentir para todos os usuários. Para obter mais informações, consulte permissões e consentimento na plataforma de identidade da Microsoft.

Limitação e limites de serviço: o comportamento de tempo de execução de um recurso pode acionar a limitação para evitar o uso excessivo ou a degradação do serviço. A limitação pode ocorrer no nível de serviço do aplicativo, locatário ou inteiro. Geralmente, isso ocorre quando um aplicativo tem um grande número de solicitações em ou entre locatários. Da mesma forma, há limites e restrições de serviço do Microsoft Entra que podem afetar o comportamento do tempo de execução do aplicativo.

Nota

Tenha cuidado com as permissões do aplicativo. Por exemplo, com o Exchange Online, escopo de permissões de aplicativo para caixas de correio e permissões.

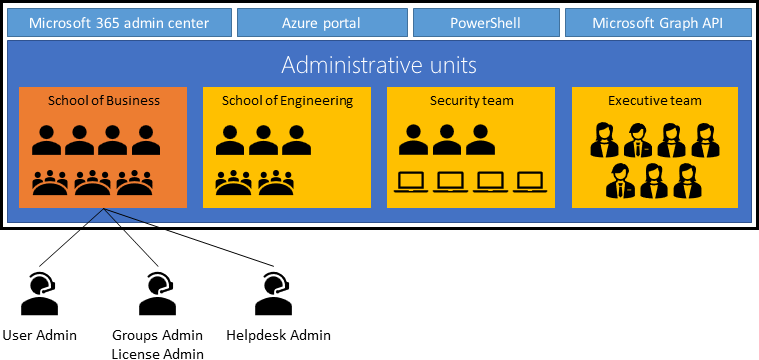

Unidades administrativas para a gestão de funções

As unidades administrativas restringem as permissões em uma função a uma parte da sua organização. Você pode usar unidades administrativas para delegar a função de Administrador do Helpdesk a especialistas de suporte regional, para que eles possam gerenciar usuários na região à qual oferecem suporte. Uma unidade administrativa é um recurso do Microsoft Entra que pode ser um contentor para outros recursos do Microsoft Entra. Uma unidade administrativa pode conter:

- Utilizadores

- Grupos

- Dispositivos

No diagrama a seguir, as AUs segmentam o locatário do Microsoft Entra com base na estrutura organizacional. Essa abordagem é útil quando unidades de negócios ou grupos alocam uma equipe de suporte de TI dedicada. Use AUs para fornecer permissões privilegiadas limitadas a uma unidade administrativa.

Para obter mais informações, consulte Unidades administrativas no Microsoft Entra ID.

Razões comuns para o isolamento de recursos

Às vezes, você isola um grupo de recursos de outros recursos por motivos de segurança, como recursos com requisitos de acesso exclusivos. Esta ação é um bom caso de uso para UAs. Determine os usuários e o acesso aos recursos principais de segurança e em quais funções. Razões para isolar recursos:

- As equipes de desenvolvedores precisam iterar com segurança. Mas o desenvolvimento e o teste de aplicativos que gravam na ID do Microsoft Entra podem afetar o locatário do Microsoft Entra por meio de operações de gravação:

- Novos aplicativos que podem alterar o conteúdo do Office 365, como sites do SharePoint, OneDrive, Microsoft Teams e assim por diante

- Aplicativos personalizados que podem alterar dados do usuário com o MS Graph ou APIs semelhantes em escala. Por exemplo, aplicativos concedidos Directory.ReadWrite.All.

- Scripts de DevOps que atualizam grandes conjuntos de objetos

- Os desenvolvedores de aplicativos integrados do Microsoft Entra precisam criar objetos de usuário para teste. Os objetos de usuário não têm acesso aos recursos de produção.

- Recursos e aplicativos do Azure que não são de produção e que podem afetar outros recursos. Por exemplo, um novo aplicativo SaaS precisa de isolamento da instância de produção e dos objetos do usuário

- Recursos secretos a serem protegidos contra descoberta, enumeração ou aquisição por administradores

Configuração em um locatário

As definições de configuração na ID do Microsoft Entra podem afetar os recursos no locatário do Microsoft Entra por meio de ações de gerenciamento direcionadas ou em todo o locatário:

- Identidades externas: os administradores identificam e controlam identidades externas a serem provisionadas no locatário

- Se as identidades externas devem ser permitidas no locatário

- A partir de quais domínios são adicionadas identidades externas

- Se os usuários podem convidar usuários de outros locatários

- Locais nomeados: os administradores criam locais nomeados para:

- Bloquear o início de sessão a partir de localizações

- Acionar políticas de Acesso Condicional, como autenticação multifator

- Ignorar os requisitos de segurança

- Opções de autoatendimento: os administradores definem a redefinição de senha de autoatendimento e criam grupos do Microsoft 365 no nível do locatário

Se não for substituído por políticas globais, você poderá definir o escopo de algumas configurações de todo o locatário:

- A configuração do locatário permite identidades externas. Um administrador de recursos pode excluir essas identidades do acesso.

- A configuração do locatário permite o registro de dispositivo pessoal. Um administrador de recursos pode excluir dispositivos do acesso.

- Os locais nomeados são configurados. Um administrador de recursos pode configurar políticas para permitir ou excluir o acesso.

Razões comuns para o isolamento da configuração

As configurações controladas pelos administradores afetam os recursos. Enquanto algumas configurações de todo o locatário podem ter escopo com políticas que não se aplicam ou se aplicam parcialmente a um recurso, outras não. Se um recurso tiver uma configuração exclusiva, isole-o em um locatário separado. Exemplos incluem:

- Recursos com requisitos que entram em conflito com posturas de segurança ou colaboração em todo o locatário

- Por exemplo, tipos de autenticação permitidos, políticas de gerenciamento de dispositivos, autoatendimento, prova de identidade para identidades externas, etc.

- Requisitos de conformidade que abrangem a certificação para todo o ambiente

- Essa ação inclui todos os recursos e o locatário do Microsoft Entra, especialmente quando os requisitos entram em conflito ou excluem outros recursos organizacionais

- Requisitos de acesso de usuário externo que entram em conflito com políticas de produção ou de recursos confidenciais

- Organizações que abrangem vários países ou regiões e empresas hospedadas em um locatário do Microsoft Entra.

- Por exemplo, configurações e licenças usadas em países, regiões ou subsidiárias de negócios

Administração de inquilinos

As identidades com funções privilegiadas em um locatário do Microsoft Entra têm visibilidade e permissões para executar as tarefas de configuração descritas nas seções anteriores. A administração inclui a propriedade de objetos de identidade, como usuários, grupos e dispositivos. Ele também inclui a implementação com escopo de configurações de todo o locatário para autenticação, autorização e assim por diante.

Administração de objetos de diretório

Os administradores gerenciam como os objetos de identidade acessam recursos e em que circunstâncias. Eles também desabilitam, excluem ou modificam objetos de diretório, com base em seus privilégios. Os objetos de identidade incluem:

- Identidades organizacionais, como as seguintes, são representadas por objetos de usuário:

- Administradores

- Utilizadores organizacionais

- Desenvolvedores organizacionais

- Contas de Serviço

- Usuários de teste

- As identidades externas representam usuários de fora da organização:

- Parceiros, fornecedores ou fornecedores provisionados com contas no ambiente da organização

- Parceiros, fornecedores ou fornecedores provisionados com a colaboração B2B do Azure

- Os grupos são representados por objetos:

- Grupos de segurança

- Grupos do Microsoft 365

- Grupos dinâmicos

- Unidades administrativas

- Os dispositivos são representados por objetos:

- Microsoft Entra dispositivos híbridos ingressados. Computadores locais sincronizados a partir do local.

- Dispositivos associados do Microsoft Entra

- Dispositivos móveis registrados do Microsoft Entra usados por funcionários para acessar o aplicativo do local de trabalho

- O Microsoft Entra registrou dispositivos de nível inferior (legado). Por exemplo, o Windows 2012 R2.

- Identidades de carga de trabalho

- Identidades geridas

- Principais de Serviço

- Aplicações

Em um ambiente híbrido, as identidades são sincronizadas normalmente a partir do ambiente local usando o Microsoft Entra Connect.

Administração de serviços de identidade

Os administradores com determinadas permissões gerenciam como as políticas de todo o locatário são implementadas para grupos de recursos, grupos de segurança ou aplicativos. Ao considerar a administração de recursos, tenha em mente os seguintes motivos para agrupar recursos ou isolá-los.

- Os Administradores Globais controlam as subscrições do Azure associadas ao inquilino

- As identidades atribuídas a uma função de Administrador de Autenticação exigem que os não-administradores se registrem novamente para autenticação multifator ou autenticação FIDO (Fast IDentity Online).

- Os Administradores de Acesso Condicional criam políticas de Acesso Condicional para o início de sessão do utilizador em aplicações, a partir de dispositivos pertencentes à organização. Essas configurações de escopo de administradores. Por exemplo, se identidades externas forem permitidas no locatário, elas poderão excluir o acesso a recursos.

- Os administradores de aplicativos na nuvem consentem com permissões de aplicativos em nome dos usuários

Razões comuns para o isolamento administrativo

Quem deve administrar o ambiente e os seus recursos? Às vezes, os administradores de um ambiente não têm acesso a outro ambiente:

- Separação de responsabilidades administrativas de todo o locatário para mitigar o risco de erros operacionais e de segurança que afetem recursos críticos

- Regulamentos que restringem quem pode administrar o meio ambiente, com base em condições como cidadania, residência, nível de autorização, e assim por diante

Considerações operacionais e de segurança

Dada a interdependência entre um locatário do Microsoft Entra e seus recursos, é importante entender os riscos operacionais e de segurança de comprometimento ou erro. Se você operar em um ambiente federado com contas sincronizadas, um comprometimento local pode levar a um comprometimento do Microsoft Entra ID.

- Compromisso de identidade: no limite do locatário, as identidades recebem qualquer função, se o administrador que fornece acesso tiver privilégios suficientes. Embora o efeito de identidades não privilegiadas comprometidas esteja amplamente contido, os administradores comprometidos podem causar problemas amplos. Por exemplo, se uma conta altamente privilegiada for comprometida, os recursos do Azure poderão ficar comprometidos. Para reduzir o risco de comprometimento de identidade ou agentes mal-intencionados, implemente a administração hierárquica e siga os princípios de menor privilégio para funções de administrador do Microsoft Entra. Crie políticas de Acesso Condicional que excluam contas de teste e entidades de serviço de teste do acesso a recursos fora dos aplicativos de teste. Para obter mais informações sobre a estratégia de acesso privilegiado, consulte acesso privilegiado: estratégia.

- Comprometimento do ambiente federado

- Comprometimento de recursos confiáveis: qualquer componente comprometido de um locatário do Microsoft Entra afeta os recursos confiáveis, com base nas permissões no nível do locatário e do recurso. Os privilégios de um recurso determinam o efeito de um componente comprometido. Os recursos integrados para executar operações de gravação podem afetar todo o locatário. Seguir as orientações do Zero Trust pode ajudar a limitar os efeitos do compromisso.

- Desenvolvimento de aplicativos: há risco nos estágios iniciais do ciclo de vida de desenvolvimento de aplicativos com privilégios de gravação no Microsoft Entra ID. Bugs podem gravar alterações involuntariamente em objetos do Microsoft Entra. Para saber mais, consulte Práticas recomendadas da plataforma de identidade da Microsoft.

- Erro operacional: agentes mal-intencionados e erros operacionais de administradores de locatários ou proprietários de recursos ajudam a causar incidentes de segurança. Esses riscos ocorrem em qualquer arquitetura. Use a separação de funções, a administração hierárquica, os princípios de menor privilégio e siga as melhores práticas. Evite usar um locatário separado.

Princípios Zero Trust

Incorpore os princípios do Zero Trust em sua estratégia de design do Microsoft Entra ID para orientar o design seguro. Você pode adotar a segurança proativa com o Zero Trust.