Implementar em massa a aplicação móvel com autenticação baseada no serviço

Nota

O Azure Active Directory é agora o Microsoft Entra ID. Saiba mais

Importante

Os métodos de autenticação baseados no serviço (tais como certificados e segredos do cliente) foram preteridos. É vivamente recomendado que, em vez disso, se autentique utilizando autenticação baseada no utilizador (como fluxo de código do dispositivo). Para obter informações sobre como implementar a aplicação móvel Warehouse Management em massa para autenticação baseada no utilizador, consulte Implementar a aplicação móvel em massa com a autenticação baseada no utilizador.

A implementação e configuração automatizadas do Warehouse Management poderão ser mais eficientes do que a implementação manual quando tiver muitos dispositivos para gerir. Uma forma de atingir tal automação é utilizar uma solução de gestão de dispositivos móveis (MDM) como o Microsoft Intune. Para obter informações gerais sobre como utilizar o Intune para adicionar aplicações, consulte Adicionar aplicações ao Microsoft Intune.

Este artigo explica como implementar a aplicação móvel Warehouse Management em massa com a autenticação baseada no serviço utilizando o Microsoft Intune.

Pré-requisitos

Para utilizar uma solução MDM para implementar a aplicação móvel Warehouse Management e os certificados de autenticação relacionados, deverá ter disponíveis os seguintes recursos:

- Versão 2.0.41.0 ou posterior da aplicação móvel Warehouse Management (este número de versão aplica-se a todas as plataformas móveis.)

- Uma conta de loja válida para cada plataforma móvel que pretenda suportar (conta Microsoft, conta Google e/ou ID Apple)

- Microsoft Entra ID (Microsoft Entra licença ID Premium P2)

- Microsoft Centro de administração do Endpoint Manager (o site Intune)

- Conector de certificado para Microsoft Intune instalado em um PC Windows dedicado

- PowerShell

- Visual Studio 2022

Deverá também possuir os seguintes recursos, configurados seguindo as instruções deste artigo:

- Certificado PFX para autenticação baseada em certificado (CBA)

- Configurações de conexão JavaScript Arquivo de notação de objeto (JSON) para o aplicativo Warehouse Management

- Ferramenta PFXImport para o centro de administração do Microsoft Endpoint Manager

Configurar os ficheiros de origem para distribuição

Cada solução MDM oferece diversos métodos para fornecer as aplicações que entregam aos dispositivos finais. Por exemplo, uma solução poderá utilizar ficheiros binários armazenados a nível local ou obtê-los numa loja de aplicações. O método preferido é utilizar lojas de aplicações, porque é simples e proporciona a forma mais cómoda de receber atualizações.

As subsecções seguintes fornecem exemplos que mostram como configurar o Intune para obter aplicações a partir de diferentes lojas de aplicações.

Configurar o Intune para obter a aplicação no Google Play

Siga estes passos para configurar o Intune para obter a aplicação móvel Warehouse Management a partir do Google Play.

- Inicie sessão no centro de administração do Microsoft Endpoint Manager.

- Vá para Aplicações > Android.

- Na página Aplicações Android, na barra de ferramentas, selecione Adicionar.

- Na caixa de diálogo Selecione o tipo de aplicação, no campo Tipo de aplicação, selecione Aplicação gerida pelo Google Play. Em seguida, selecione Selecionar.

- Na página Gerido pelo Google Play, se estiver a configurar o Google Play pela primeira vez, será solicitado que inicie sessão no Google Play. Inicie sessão utilizando a sua conta Google.

- No campo Pesquisa, introduza Warehouse Management. Em seguida, selecione Pesquisar.

- Quando encontrar a aplicação Warehouse Management, selecione Aprovar.

- Na caixa de diálogo Aprovar definições, selecione uma opção para especificar a forma como as atualizações deverão ser processadas quando uma nova versão da aplicação solicitar mais permissões do que a versão atual. É recomendado que selecione a opção Manter aprovação quando a aplicação solicitar novas permissões. Quando terminar, selecione Concluído para continuar.

- Selecione Sincronizar.

- Regressou à página Aplicações Android. Na barra de ferramentas, selecione Atualizar para atualizar a lista de aplicações. Em seguida, na lista, selecione Warehouse Management.

- Na página Warehouse Management, no separador Propriedades, selecione a ligação Editar, junto do título Atribuições.

- Na página Editar aplicação, no separador Atribuições, adicione os grupos de utilizadores e/ou dispositivos para os quais a aplicação Warehouse Management deverá estar disponível e/ou ser exigida. Para obter informações sobre como usar as definições, consulte Atribuir aplicações a grupos com o Microsoft Intune.

- Quando terminar, selecione Rever + guardar.

- No separador Rever + guardar, reveja as suas definições. Se parecerem corretas, selecione Guardar para as guardar.

Configurar o Intune para obter a aplicação na Microsoft Store

Siga estes passos para configurar o Intune para obter a aplicação móvel Warehouse Management a partir da Microsoft Store.

- Inicie sessão no centro de administração do Microsoft Endpoint Manager.

- Vá para Aplicações > Windows.

- Na barra de ferramentas, selecione Adicionar.

- Na caixa de diálogo Selecione o tipo de aplicação, no campo Tipo de aplicação, selecione Aplicação da Microsoft Store (nova). Em seguida, selecione Selecionar.

- Na página Adicionar aplicação, no separador Informações da aplicação, selecione a ligação Pesquisar a aplicação na Microsoft Store (nova).

- Na caixa de diálogo Pesquisar a aplicação na Microsoft Store (nova), no campo Pesquisa, introduza Warehouse Management.

- Quando encontrar a aplicação Warehouse Management, selecione-a e selecione Selecionar.

- O separador Informações da aplicação apresenta agora informações sobre a aplicação Warehouse Management. Selecione Seguinte para continuar.

- No separador Atribuições, adicione os grupos de utilizadores e/ou dispositivos para os quais a aplicação Warehouse Management deverá estar disponível e/ou ser exigida. Para obter informações sobre como usar as definições, consulte Atribuir aplicações a grupos com o Microsoft Intune.

- Quando terminar, selecione Seguinte para continuar.

- No separador Rever + guardar, reveja as suas definições. Se parecerem corretas, selecione Criar para as guardar.

Configurar o Intune para obter a aplicação na App Store da Apple

Siga estes passos para configurar o Intune para obter a aplicação móvel Warehouse Management a partir da App Store da Apple.

- Inicie sessão no centro de administração do Microsoft Endpoint Manager.

- Vá para Dispositivos > iOS/iPadOS.

- No separador Inscrição iOS/iPad, selecione o mosaico Certificado push Apple MDM.

- Na caixa de diálogo Configurar certificado push MDM, siga as instruções do ecrã para criar e carregar o certificado push Apple MDM necessário. Para obter mais informações sobre este passo, consulte Obter um certificado push Apple MDM.

- Vá para Aplicações > iOS/iPadOS.

- Na barra de ferramentas, selecione Adicionar.

- Na caixa de diálogo Selecione o tipo de aplicação, no campo Tipo de aplicação, selecione Aplicação da loja iOS. Em seguida, selecione Selecionar.

- Na página Adicionar aplicação, no separador Informações da aplicação, selecione a ligação Pesquisar na App Store.

- Na caixa de diálogo Pesquisar na App Store, no campo Pesquisa, introduza Warehouse Management. Em seguida, na lista suspensa junto do campo Pesquisa, selecione o seu país ou região.

- Quando encontrar a aplicação Warehouse Management, selecione-a e selecione Selecionar.

- O separador Informações da aplicação apresenta agora informações sobre a aplicação Warehouse Management. Selecione Seguinte para continuar.

- No separador Atribuições, adicione os grupos de utilizadores e/ou dispositivos para os quais a aplicação Warehouse Management deverá estar disponível e/ou ser exigida. Para obter informações sobre como usar as definições, consulte Atribuir aplicações a grupos com o Microsoft Intune.

- Quando terminar, selecione Seguinte para continuar.

- No separador Rever + guardar, reveja as suas definições. Se parecerem corretas, selecione Criar para as guardar.

Gerir configurações de ligação

A aplicação móvel Warehouse Management (versão 2.0.41.0 e posterior) permite importar configurações de ligação como uma configuração gerida através de uma solução MDM. A mesma chave de configuração ConnectionsJson é partilhada entre todas as plataformas.

As subsecções seguintes fornecem exemplos que mostram como configurar o Intune para fornecer configuração gerida para cada uma das plataformas móveis suportadas. Para obter mais informações, consulte Políticas de configuração de aplicações para o Microsoft Intune.

Criar um ficheiro JSON de ligação

Como pré-requisito da configuração gerida para todas as plataformas móveis, deverá criar um ficheiro JSON de ligação, conforme descrito em Criar um ficheiro de definições de ligação ou código QR. Esse ficheiro permite que a aplicação móvel se ligue e autentique junto do seu ambiente Dynamics 365 Supply Chain Management.

Dica

Se o ficheiro JSON incluir mais do que uma ligação, uma delas deverá ser definida como ligação predefinida (definindo o parâmetro IsDefaultConnection como true para a mesma). Se não for escolhida uma ligação predefinida, a aplicação solicitará ao utilizador que selecione manualmente uma ligação inicial entre as opções disponíveis.

Configurar o Intune para suportar a configuração gerida de dispositivos Android

Siga estes passos para configurar o Intune para suportar a configuração gerida de dispositivos Android.

- Inicie sessão no centro de administração do Microsoft Endpoint Manager.

- Vá para Aplicações > Políticas de configuração de aplicações.

- Na página Políticas de configuração de aplicações, na barra de ferramentas, selecione Adicionar > Dispositivos geridos.

- Na página Criar política de configuração de aplicações, no separador Básicos, defina os seguintes campos:

- Nome – Insira um nome para a política.

- Plataforma – Selecione Android Empresa.

- Tipo de perfil– Selecione os tipos de perfil de dispositivo aos quais o perfil de configuração do aplicativo se aplica.

- Aplicativo direcionado– Selecione o ligação Selecionar aplicativo . Na caixa de diálogo Aplicação associada, selecione a aplicação Warehouse Management na lista e selecione OK para aplicar a definição e fechar a caixa de diálogo.

- Selecione Seguinte para continuar.

- No separador Definições, na secção Permissões, selecione Adicionar.

- Na caixa de diálogo Adicionar permissões marque as caixas de verificação da Câmara, Armazenamento externo (leitura) e Armazenamento externo (escrita). Em seguida, selecione OK para fechar a caixa de diálogo e adicionar essas permissões ao separador Definições.

- No campo Estado da permissão de cada permissão que acaba de adicionar, selecione Conceder automaticamente.

- Na secção Definições de configuração, no campo Formato das definições de configuração, selecione Usar estruturador de configurações.

- Na secção Definições de configuração, selecione Adicionar.

- Na caixa de diálogo, marque a caixa de verificação ConnectionsJson. Em seguida, selecione OK para fechar a caixa de diálogo.

- É adicionada uma nova linha à grelha na secção Definições de configuração do separador Definições. O campo Chave de configuração encontra-se definido como ConnectionsJson. No campo Tipo de valor, selecione Cadeia. Em seguida, no campo Valor de configuração, cole todo o conteúdo do ficheiro JSON que criou na secção Criar um ficheiro JSON de ligação.

- Selecione Seguinte para continuar.

- No separador Atribuições, adicione os grupos de utilizadores e/ou dispositivos aos quais a política de configuração deverá ser aplicada. Para obter informações sobre como utilizar as definições, consulte Adicionar políticas de configuração de aplicações para dispositivos Android Enterprise geridos.

- Quando terminar, selecione Seguinte para continuar.

- No separador Rever + guardar, reveja as suas definições. Se parecerem corretas, selecione Criar para as guardar.

Configurar o Intune para suportar a configuração gerida de dispositivos Windows

Siga estes passos para configurar o Intune para suportar a configuração gerida de dispositivos Windows.

- Inicie sessão no centro de administração do Microsoft Endpoint Manager.

- Vá para Dispositivos > Windows.

- Na página Dispositivos Windows, no separador Perfis de configuração, na barra de ferramentas, selecione Criar perfil.

- Na caixa de diálogo Criar um perfil, defina os seguintes campos:

- Plataforma – Selecione Windows 10 e posterior.

- Tipo de perfil– Selecione Modelos.

- Nome do modelo– Selecione Personalizado.

- Selecione Criar para aplicar as definições e fechar a caixa de diálogo.

- Na página Personalizado, no separador Básicos, introduza um nome para o perfil de configuração e selecione Seguinte para continuar.

- No separador Definições de configuração, selecione Adicionar.

- Na caixa de diálogo Adicionar linha, defina os seguintes campos:

Nome – Introduza um nome para a nova linha.

Descrição– Insira uma breve descrição para a nova linha.

OMA-URI – Insira o seguinte valor:

./User/Vendor/MSFT/EnterpriseModernAppManagement/AppManagement/AppStore/Microsoft.WarehouseManagement\_8wekyb3d8bbwe/AppSettingPolicy/ConnectionsJsonTipo de dados– Selecione String.

Valor de configuração – Cole todo o conteúdo do ficheiro JSON que você criou na secção Criar um ficheiro JSON de conexão.

- Selecione Guardar para aplicar as suas definições e fechar a caixa de diálogo.

- Selecione Seguinte para continuar.

- No separador Atribuições, adicione os grupos de utilizadores e/ou dispositivos aos quais o perfil de configuração deverá ser aplicado.

- Quando terminar, selecione Seguinte para continuar.

- No separador Regras de aplicabilidade pode limitar o conjunto de dispositivos aos quais o perfil de configuração se aplica. Para aplicar o perfil a todos os dispositivos Windows elegíveis, deixe os campos em branco. Para obter mais informações sobre como utilizar as definições, consulte Criar um perfil de dispositivo no Microsoft Intune.

- Quando terminar, selecione Seguinte para continuar.

- No separador Rever + guardar, reveja as suas definições. Se parecerem corretas, selecione Criar para as guardar.

Configurar o Intune para suportar a configuração gerida de dispositivos iOS

Siga estes passos para configurar o Intune para suportar a configuração gerida de dispositivos iOS.

- Inicie sessão no centro de administração do Microsoft Endpoint Manager.

- Vá para Aplicações > Políticas de configuração de aplicações.

- Na página Políticas de configuração de aplicações, na barra de ferramentas, selecione Adicionar > Dispositivos geridos.

- Na página Criar política de configuração de aplicações, no separador Básicos, defina os seguintes campos:

- Nome – Insira um nome para o perfil de configuração do aplicativo.

- Plataforma – Selecionar iOS/iPadOS.

- Tipo de perfil– Selecione os tipos de perfil de dispositivo aos quais o perfil se aplica.

- Aplicativo direcionado– Selecione o ligação Selecionar aplicativo . Na caixa de diálogo Aplicação associada, selecione a aplicação Warehouse Management na lista e selecione OK para aplicar a definição e fechar a caixa de diálogo.

- Selecione Seguinte para continuar.

- No separador Definições, no campo Formato das definições de configuração, selecione Usar estruturador de configurações.

- Na grelha da parte inferior da página, defina os seguintes campos para a primeira linha:

- Chave de configuração – Digite ConnectionsJson.

- Tipo de valor– Selecione String.

- Valor de configuração – Cole todo o conteúdo do ficheiro JSON que você criou na secção Criar um ficheiro JSON de conexão.

- Selecione Seguinte para continuar.

- No separador Atribuições, adicione os grupos de utilizadores e/ou dispositivos aos quais a política de configuração deverá ser aplicada. Para obter informações sobre como utilizar as definições, consulte Adicionar políticas de configuração de aplicações para dispositivos iOS/iPadOS geridos.

- Quando terminar, selecione Seguinte para continuar.

- No separador Rever + guardar, reveja as suas definições. Se parecerem corretas, selecione Criar para as guardar.

Configurar autenticação baseada em certificado

A CBA é amplamente utilizada para uma autenticação segura e eficiente. É vantajosa em cenários de implementação em massa devido ao acesso seguro que proporciona e à simplicidade de implementação de certificados nos dispositivos finais. Por conseguinte, ajuda a reduzir o risco de violações de segurança, que podem constituir uma preocupação significativa em implementações em larga escala.

Para utilizar a aplicação móvel Warehouse Management, deverá ter um certificado armazenado em cada dispositivo. Se estiver a utilizar o Intune para gerir os seus dispositivos, consulte Utilizar certificados para autenticação no Microsoft Intune para obter instruções e informações adicionais.

O objetivo é o de transferir, para cada um dos seus dispositivos de destino, um certificado PFX (troca de informações pessoais) que possua o thumbprint especificado no ficheiro ConnectionsJson. Para atingir esse objetivo, a solução utiliza um perfil de configuração de certificado PKCS (padrões de criptografia de chave pública) importado, que permite que o mesmo certificado seja entregue a múltiplos dispositivos.

Criar e importar um certificado

As subsecções seguintes orientam-no ao longo do processo de criação do certificado, configurando as ferramentas necessárias e importando o certificado para o Certificate Connector para Microsoft Intune.

Criar um certificado PFX autoassinado

Obtenha um certificado PFX autoassinado (ficheiro.pfx) junto da Autoridade de Certificação do Windows Server (consulte Instalar a Autoridade de Certificação) ou utilizando o PowerShell (consulte New-SelfSignedCertificate). Independentemente da origem, ao exportar o certificado, certifique-se de que inclui a chave privada e proteja-a com uma palavra-passe.

Criar um registo de aplicação para o PFXImport PowerShell no Microsoft Entra ID

Siga estes passos para criar um registo de aplicação para o PFXImport PowerShell no Microsoft Entra ID.

- Inicie sessão no Azure.

- Na Home page, vá para Gerir o Microsoft Entra ID.

- No painel de navegação, selecione Registos de aplicações.

- Na barra de ferramentas, selecione Novo registo.

- Na página Registar uma aplicação, defina os seguintes campos:

- Nome – Introduza um nome.

- Tipos de conta suportados– Especifique quem pode usar o novo aplicativo.

- Redirecionar URI – Deixe isto campo em branco por enquanto.

- Selecione Registar.

- O novo registo de aplicações está aberto. No separador Certificados e segredos, no separador Segredos de clientes, selecione Novo segredo de cliente.

- Na caixa de diálogo Adicionar um segredo do cliente, selecione uma data de expiração adequada às suas necessidades e selecione Adicionar.

- O separador Certificados e segredos apresenta agora informações sobre o novo segredo do cliente. Estas informações serão apresentadas apenas uma vez, sendo ocultadas quando a página for recarregada. Por conseguinte, deverá copiá-las agora. Copie o Valor e cole-o num ficheiro de texto. Precisará deste valor mais tarde, quando configurar a sua máquina do Certificate Connector.

- No separador Autenticação, selecione Adicionar uma plataforma.

- Na caixa de diálogo Configurar plataformas, selecione o mosaico Aplicações móveis e de ambiente de trabalho.

- Na caixa de diálogo Configurar ambiente de trabalho + dispositivos, marque a caixa de verificação de cada URL de redirecionamento que pretenda utilizar. (Provavelmente, poderá selecionar todos.) Em seguida, selecione Configurar.

- No separador Descrição geral, copie os valores ID da aplicação (cliente) e ID do diretório (inquilino) e cole-os no ficheiro de texto em que colou anteriormente o valor do segredo do cliente. Precisará destes três valores mais tarde, quando configurar a sua máquina do Certificate Connector.

Transferir e compilar o projeto PFXImport

O projeto PFXImport consiste em cmdlets do PowerShell que o ajudarão a importar certificados PFX para o Intune. Poderá modificar e adaptar esses cmdlets para se adequarem ao seu fluxo de trabalho. Para obter mais informações, consulte Descrição geral do S/MIME para assinar e encriptar e-mail no Intune.

Siga estes passos para transferir e compilar o projeto PFXImport.

Aceda ao Projeto PFXImport PowerShell no GitHub e transfira o projeto.

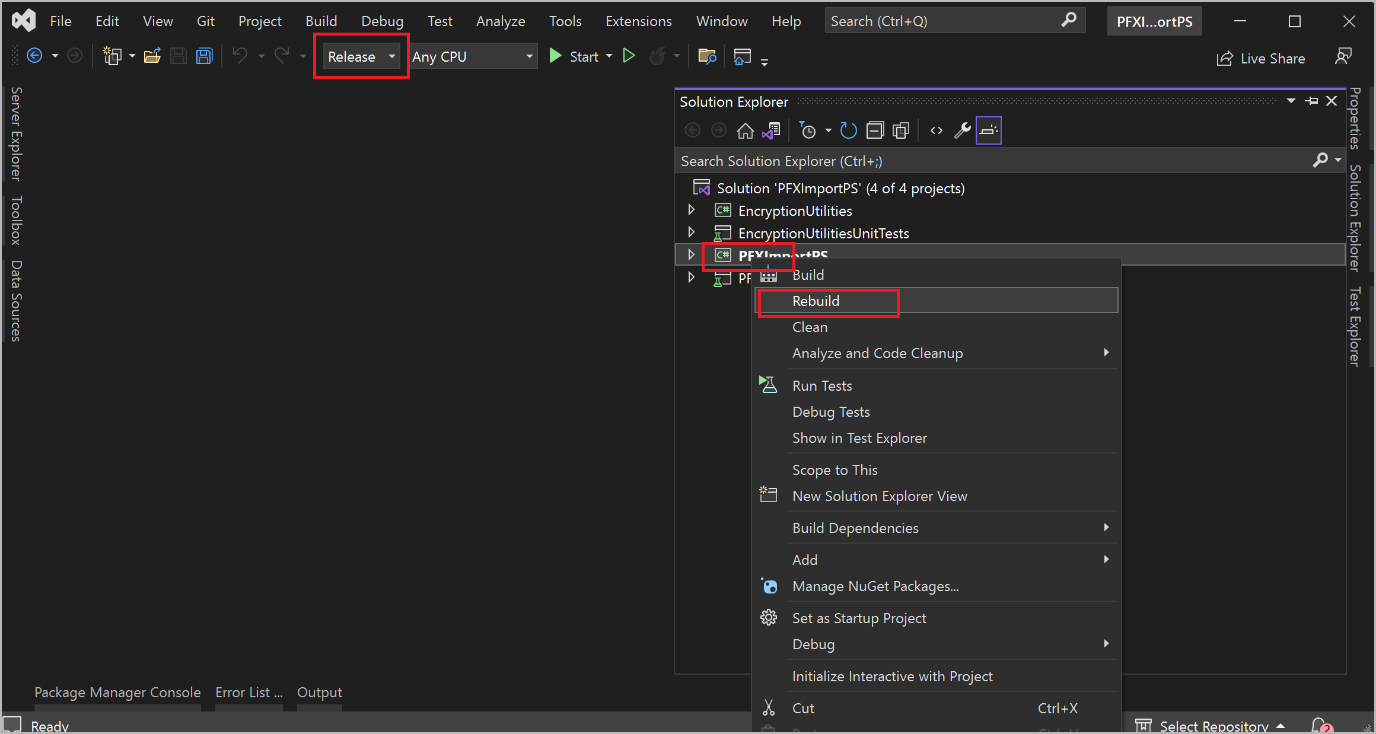

Abra o Visual Studio 2022 e abra o ficheiro PFXImportPS.sln que transferiu do GitHub. Mude para o modo Release e compile (ou recompile) o projeto. Para obter mais informações, consulte Configurar e usar certificados PKCS importados com o Intune.

Configurar uma máquina dedicada para o Certificate Connector

Siga estes passos para configurar a sua máquina dedicada para o Certificate Connector.

Inicie sessão na máquina que designou para executar o Certificate Connector para Microsoft Intune.

Copie o certificado PFX autoassinado que criou na secção Criar um certificado PFX autoassinado para a máquina do Certificate Connector.

Copie o software do projeto PFXImport que criou na secção Transferir e compilar o projeto PFXImport para a máquina do Certificate Connector e guarde-os na seguinte pasta:

~\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release

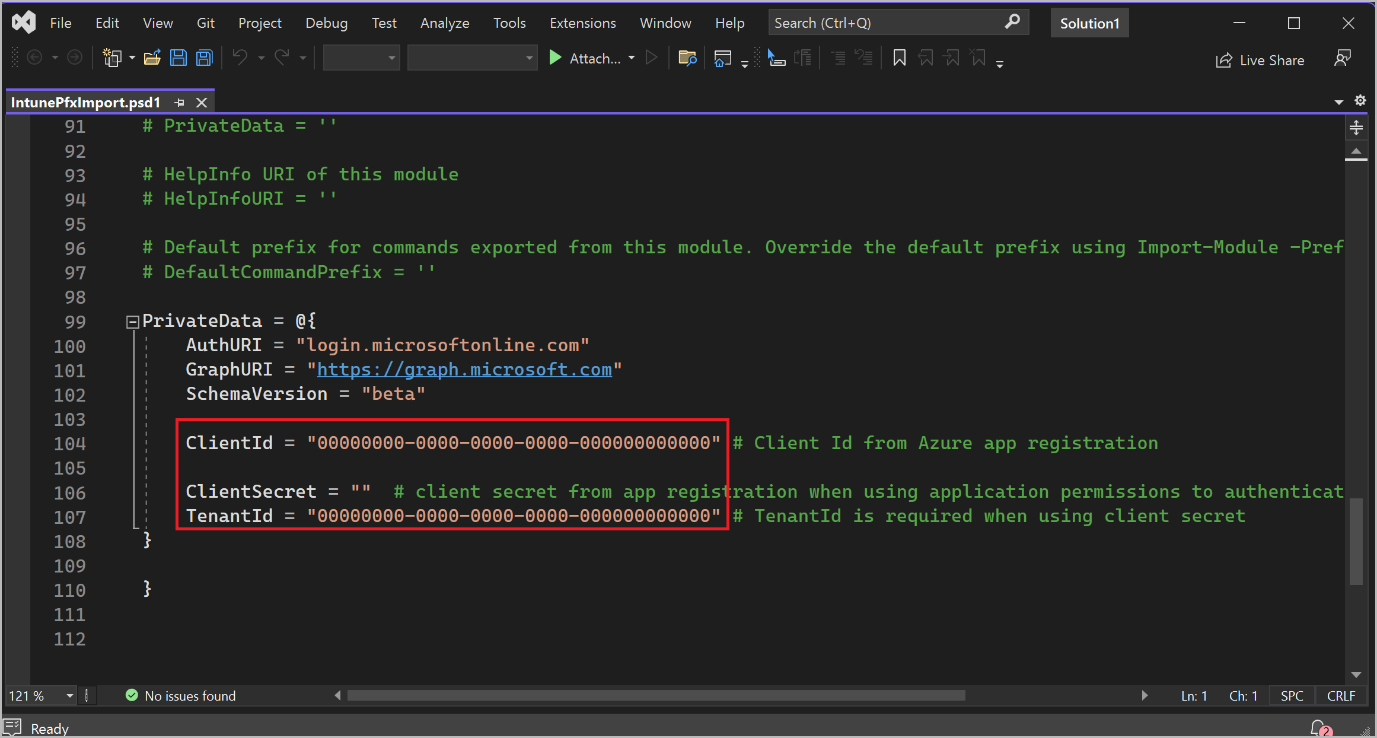

Na pasta Release, abra o ficheiro IntunePfxImport.psd1 e edite os valores das seguintes variáveis:

- ClientId – Defina o valor para o ID do cliente a partir do registro do aplicativo Azure.

- ClientSecret – Defina o valor para o segredo do cliente a partir do registro do aplicativo Azure.

- TenantId – Defina o valor para o ID do locatário a partir do registro do aplicativo Azure. Esta variável será necessária se utilizar um segredo do cliente.

Inicie sessão no centro de administração do Microsoft Endpoint Manager.

Vá para Administração de inquilinos > Conectores e tokens.

No separador Conectores de certificado, na barra de ferramentas, selecione Adicionar.

Na caixa de diálogo Instalar o conector de certificado, selecione a ligação do conector de certificado para transferir o ficheiro IntuneCertificateConnector.exe. Este ficheiro constitui o programa de instalação do Certificate Connector.

Transfira o ficheiro IntuneCertificateConnector.exe para a máquina designada do Certificate Connector. Em seguida, execute o ficheiro e siga as instruções do ecrã. Durante o processo de instalação, marque a caixa de verificação Certificados importados pelo PKCS.

Inicie sessão na sua conta do Microsoft Entra ID como utilizador administrador. Se o Certificate Connector tiver sido instalado com êxito, haverá uma marca de verificação verde na página do Endpoint Manager. Para obter mais informações, consulte Instalar o Certificate Connector para Microsoft Intune.

Importar o seu certificado PFX para o Certificate Connector

Siga estes passos para importar o seu certificado PFX na máquina do Certificate Connector, para que os certificados possam ser distribuídos aos utilizadores.

Inicie sessão na máquina que designou para executar o Certificate Connector para Microsoft Intune.

Execute o Terminal PowerShell como administrador.

No terminal, navegue até à pasta de lançamento do PFXImportPowershell, que deverá estar no seguinte caminho:

~\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release

Execute os seguintes comandos, por esta ordem.

Import-Module .\\IntunePfxImport.psd1Set-IntuneAuthenticationToken -AdminUserName "<AdminUserName>"Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"$SecureFilePassword = ConvertTo-SecureString -String "<PFXCertificatePassword>" -AsPlainText -Force$UserPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<PFXCertificatePathAndFile>" $SecureFilePassword "<EndUserName>" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Import-IntuneUserPfxCertificate -CertificateList $UserPFXObject

Eis uma explicação dos marcadores de posição dos comandos:

- <AdminUserName> – O nome de utente do utente administrador (normalmente, um endereço de e-mail).

- <PFXCertificatePassword> – A senha do ficheiro PFX.

- <PFXCertificatePathAndFile> – O caminho completo da pasta (incluindo a letra da unidade) e o nome do ficheiro PFX.

- <EndUserName> – O nome de utente do utente ao qual o sistema entregará o certificado (normalmente, um endereço de e-mail).

Para entregar o certificado a mais utilizadores, repita o quinto e o sexto comandos para cada utilizador adicional e inclua as informações de início de sessão do utilizador.

Execute o seguinte comando para validar o resultado.

Get-IntuneUserPfxCertificate -UserList "<EndUserName>"

Para obter mais informações, aceda ao Projeto PFXImport PowerShell no GitHub.

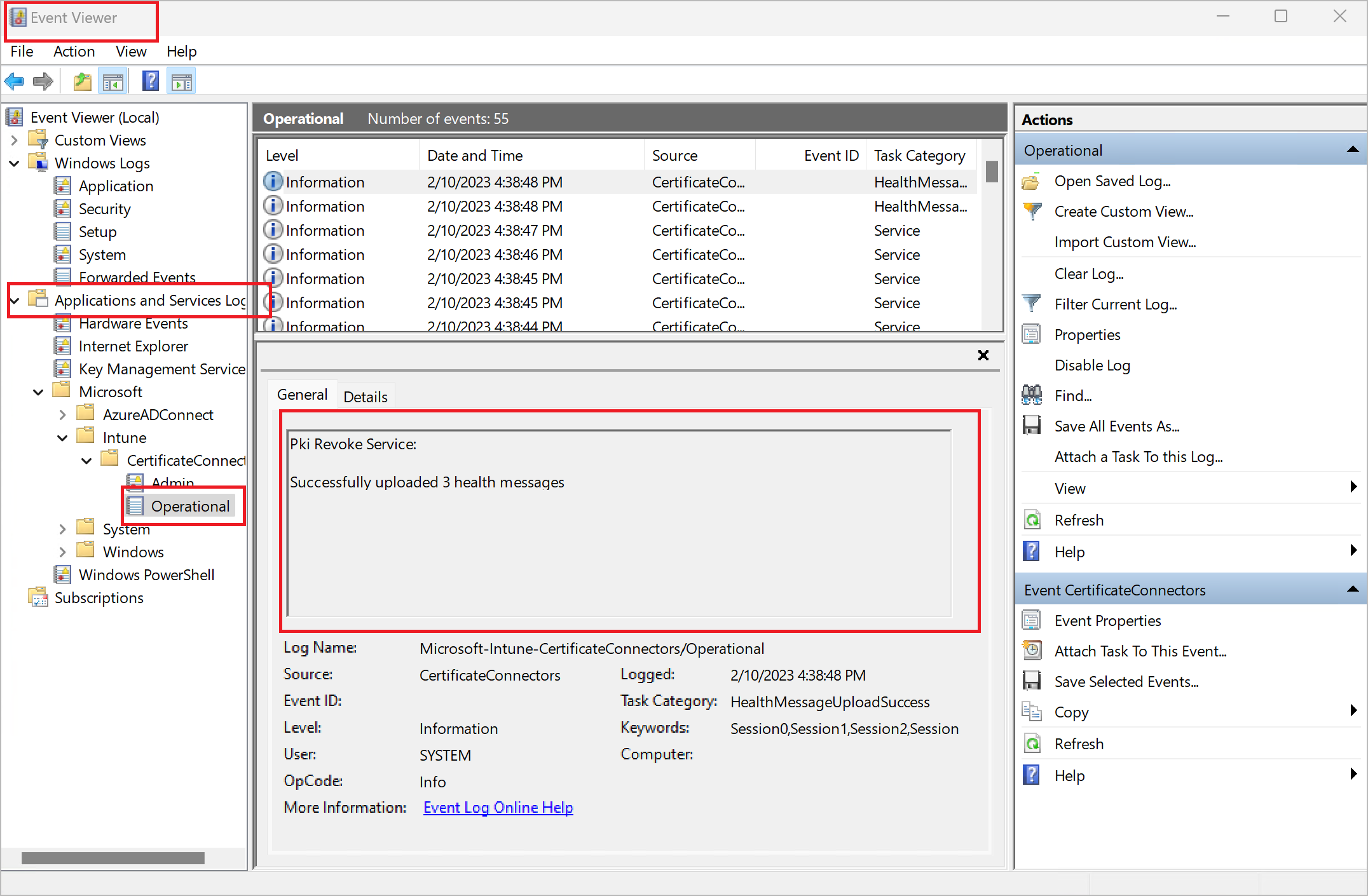

Para resolver problemas desta configuração, siga estes passos para utilizar o Visualizador de Eventos do Windows para consultar os registos do CertificateConnectors.

- Abra o menu Iniciar do Windows, introduza Visualizador de Eventos no formulário de pesquisa e selecione a aplicação Visualizador de Eventos na lista de resultados.

- Selecione o seguinte item no painel de navegação do Visualizador de Eventos: Registos de Aplicações e Serviços > Microsoft > Intune > CertificateConnectors > Operacional.

- Consulte os eventos apresentados. Para ver mais informações sobre um evento, selecione-o.

Criar perfis de configuração para enviar certificados para dispositivos finais

Os perfis de configuração permitem que o Microsoft Endpoint Manager envie certificados e outras definições para dispositivos na sua organização. (Para obter mais informações, consulte Criar um perfil de dispositivo no Microsoft Intune.)

Importante

Infelizmente, de momento a aplicação móvel Warehouse Management para iOS não consegue aceitar certificados entregues pelo Intune. Por conseguinte, deverá transferir manualmente os certificados para os dispositivos iOS (por exemplo, através do iCloud) e, em seguida, importá-los utilizando a aplicação Warehouse Management. Se apenas suportar dispositivos iOS, poderá ignorar o procedimento seguinte.

Siga estes passos para criar um perfil de configuração para cada plataforma móvel que planeie suportar. (O processo é muito semelhante em todas as plataformas.)

- Inicie sessão no centro de administração do Microsoft Endpoint Manager.

- Na navegação, selecione Dispositivos e, em seguida, selecione a plataforma a configurar (Windows, iOS/iPadOS ou Android).

- No separador Perfis de configuração, na barra de ferramentas, selecione Criar perfil.

- Na caixa de diálogo Criar um perfil, as definições necessárias dependem da plataforma selecionada.

- Windows – Defina o campo Plataforma como Windows 10 e posterior, defina o campo Tipo de perfil como Modelos e selecione o modelo chamado certificado importado PKCS.

- iOS/iPadOS – Defina o campo Tipo de perfil como Modelos e, em seguida, selecione o modelo chamado certificado importado PKCS.

- Android – Defina o campo Plataforma como Android Empresa e defina o campo Tipo de perfil como certificado importado PKCS.

- Selecione Criar para criar o perfil e fechar a caixa de diálogo.

- Na página Certificado de importação PKCS, no separador Básicos, introduza um nome e descrição para o certificado.

- Selecione Seguinte para continuar.

- No separador Definições de configuração, defina os seguintes campos:

- Finalidade pretendida – Selecione Encriptação S/MIME.

- Fornecedor de armazenamento de chaves (KSP) – Se estiver a criar um perfil para a plataforma Windows, selecione Inscrever-se no Software KSP. Esta definição não se encontra disponível para outras plataformas.

- Selecione Seguinte para continuar.

- No separador Atribuições, selecione os grupos de utilizadores e/ou dispositivos aos quais o perfil atual deverá ser aplicado.

- Quando terminar, selecione Seguinte para continuar.

- No separador Rever + guardar, reveja as suas definições. Se parecerem corretos, selecione Criar para criar o certificado.

Verificar se os certificados foram distribuídos

Após ter concluído a configuração do seu sistema de certificados e ter criado os perfis de configuração necessários, poderá analisar o desempenho dos seus perfis e verificar se os certificados estão a ser distribuídos conforme esperado. Siga estes passos para monitorizar o desempenho dos seus perfis de configuração no centro de administração do Microsoft Endpoint Manager.

- Inicie sessão no centro de administração do Microsoft Endpoint Manager.

- Vá para Dispositivos > Perfis de configuração.

- Na página Perfis de configuração, selecione o perfil que pretende verificar.

- São apresentados os detalhes do perfil que selecionou. A partir daqui, poderá obter uma visão geral de quantos dispositivos já receberam certificados, se ocorreram erros e outros detalhes.

Outra forma de verificar se os seus certificados estão a ser corretamente distribuídos é inspecionando os dispositivos finais. Poderá verificar os certificados executando um destes passos, consoante o tipo de dispositivo:

- Para Android dispositivos: Você pode implementar um aplicativo como Meus certificados para exibir os certificados instalados. Para aceder aos certificados distribuídos pelo Intune, a própria aplicação Os meus certificados deverá também ser instalada pelo Intune e utilizar o mesmo perfil de trabalho.

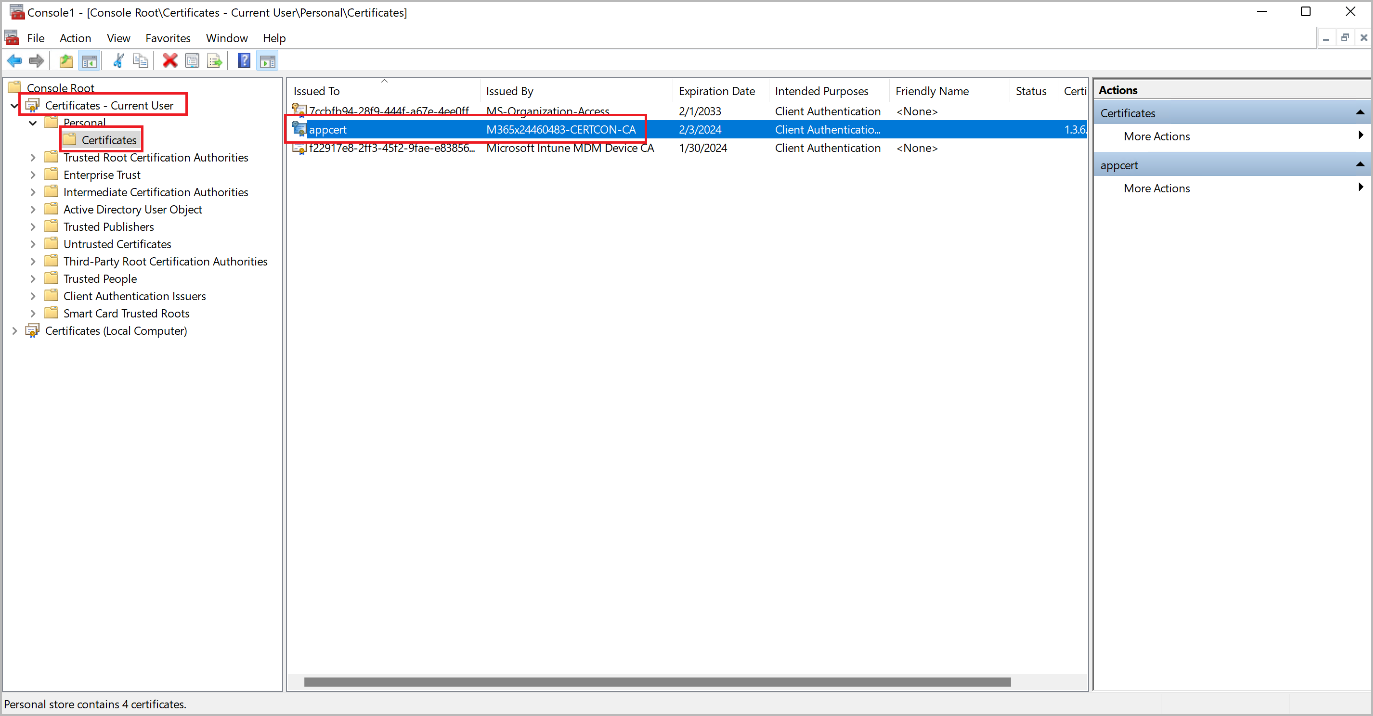

- Para dispositivos Windows: Abra o menu Iniciar do Windows , insira Gerenciar certificados de utente no formulário de pesquisa e selecione Gerenciar certificados de utente na lista de resultados para abrir o gerenciador de certificados. No gestor de certificados, expanda Certificados - Utilizador atual > Pessoal > Certificados no painel de navegação para visualizar os seus certificados e confirmar se o certificado esperado foi recebido.

Inscrever dispositivos com o Intune

Cada dispositivo que pretenda gerir utilizando o Intune deverá estar inscrito no sistema. A inscrição envolve o registo no Intune e a aplicação de políticas organizacionais de segurança. A aplicação Portal da Empresa encontra-se acessível em múltiplos dispositivos e pode ser utilizada para inscrever dispositivos, dependendo do tipo de dispositivo e da plataforma. Os programas de inscrição fornecem acesso a recursos profissionais ou escolares.

Dispositivos Android e iOS

Para inscrever um dispositivo Android ou iOS, instale a aplicação Portal da Empresa do Intune no mesmo. O utilizador local deverá então iniciar sessão na aplicação Portal da Empresa utilizando a respetiva conta empresarial.

Dispositivos Windows

Existem diversas formas de inscrever um dispositivo Windows. Por exemplo, poderá instalar a aplicação Portal da Empresa do Intune no mesmo. Para obter informações sobre como configurar a aplicação Portal da Empresa e como utilizar as outras opções disponíveis, consulte Inscrever dispositivos Windows 10/11 no Intune.