Diretrizes de pós-instalação e configuração para o Microsoft Dynamics 365

Essa seção descreve várias tarefas que o administrador do Dynamics 365 Customer Engagement (on-premises) deve considerar após a instalação do aplicativo Dynamics 365 Server. Esta seção não se propõe a ser usada como um recurso abrangente para configurar implantações. Portanto, use esta seção como uma diretriz para determinar quais práticas recomendadas implementar e os recursos configurar, baseado nas necessidades de sua organização.

Copie a chave de criptografia da organização

Todas as novas organizações e atualizadas usam a criptografia de dados com uma chave de criptografia para proteger dados como senhas de usuário para caixas de correio de email e contas do Yammer. Esta chave de criptografia pode ser necessária para usar o Dynamics 365 Customer Engagement (on-premises) depois da reimplantação ou uma recuperação de falhas. É altamente recomendável fazer uma cópia da chave de criptografia e salvar em um local seguro. Mais informações: Copie a chave de criptografia de dados da organização

Aumente a segurança nas redes cliente-servidor do Dynamics 365

Com qualquer design de rede, é importante considerar a segurança das comunicações cliente-servidor de sua organização. Ao tomar as decisões necessárias que podem ajudar a proteger os dados, é recomendável entender as seguintes informações sobre a comunicação de rede do Dynamics 365 Customer Engagement (on-premises) e sobre as opções de tecnologia disponíveis que oferecem transmissões de dados mais seguras.

Se você instalou o Dynamics 365 Customer Engagement (on-premises) ou atualizou um Dynamics 365 Server que ainda não está configurado para HTTPS, as comunicações cliente-para-servidor do Dynamics 365 Customer Engagement (on-premises) não serão criptografadas. Ao ser usado um site com suporte apenas a HTTP, as informações de clientes do Customer Engagement são transmitidas em texto não criptografado e, assim, possivelmente ficam vulneráveis a atos de má-fé, como ataques do tipo "homem no meio" que podem comprometer o conteúdo adicionando scripts para executar ações prejudiciais.

Como configurar o Dynamics 365 for HTTPS

A configuração de um site para HTTPS ocasionará uma interrupção no aplicativo do Dynamics 365 Customer Engagement (on-premises), por isso, planeje a configuração quando ela provocar o mínimo de interrupção aos usuários. As etapas avançadas para configurar o Dynamics 365 Customer Engagement (on-premises) para HTTPS são estas:

No Dynamics 365 Deployment Manager, desabilite o servidor onde as funções Servidor de Aplicativos Web, Serviço Web da Organização, Serviço Web de Descoberta e Serviço Web de Implantação estão em execução. Se essa for uma implantação de Servidor Completo, todas as funções de servidor estarão sendo executadas no mesmo computador. Para obter informações sobre como desabilitar um servidor, consulte a ajuda do Gerenciador de Implantação do Dynamics 365 Customer Engagement (on-premises).

Configure o site em que a função Servidor de Aplicativos Web está instalada para usar HTTPS. Para obter mais informações sobre como fazer isso, consulte a Ajuda do IIS.

Defina a associação no Gerenciador de Implantação. Faça isso na guia Endereço da Web da página Propriedades para a implantação. Para obter mais informações sobre como alterar as associações, consulte Propriedades da implantação do Microsoft Dynamics 365.

Se desejar tornar outros serviços do Customer Engagement mais seguros, e o Dynamics 365 Customer Engagement (on-premises) estiver instalado usando funções de servidor separadas, repita as etapas anteriores das funções de servidor adicionais.

Configurar a implantação para a Internet do Dynamics 365

Depois que todas as funções do Dynamics 365 Server forem instaladas, é possível configurar a implantação para que os usuários remotos possam se conectar ao aplicativo pela Internet. Para isso, inicie o Gerenciador de Implantação de Regras e conclua o Assistente de Configuração de Autenticação Baseada em Declarações, seguido do Assistente de Configuração de Implantação para a Internet. Como alternativa, você pode executar estas tarefas usando o Windows PowerShell. Mais informações: Visão geral do Dynamics 365 Customer Engagement (on-premises) PowerShell

Importante

Para que o Dynamics 365 para tablets se conecte com êxito a uma nova implantação do Dynamics 365 Server, é necessário executar um Reparo do aplicativo Dynamics 365 Server, no servidor que executa o IIS onde a função Servidor do Aplicativo Web é instalada após o Assistente de Configuração de Implantação para a Internet ser concluído com sucesso.

Adicionar ou remover dados de exemplo

Os dados de exemplo estão disponíveis para ajudar você a se familiarizar com o funcionamento do Dynamics 365 Customer Engagement (on-premises). Usando dados de exemplo, trabalhe com registros e veja como eles se relacionam entre si, como os dados são exibidos em gráficos e quais informações estão nos relatórios.

Os dados de exemplo podem ser adicionados ou removidos do aplicativo do Customer Engagement. Mais informações: Adicionar ou remover dados de amostra

Conclua as tarefas de configuração para novas organizações

Depois que terminar a instalação do Dynamics 365 Customer Engagement (on-premises), mas antes que os usuários comerciais da sua organização comecem a usá-lo, como administrador do Customer Engagement, você precisa realizar algumas tarefas básicas. As tarefas incluem a definição de unidades de negócios e direitos de acesso, adicionar usuários, e importar dados.

Mais informações: Configurar uma organização do Dynamics 365

Importar aplicativos e soluções

Os aplicativos Sales e Field Service estão disponíveis para você. Mais informações: Aplicativos disponíveis para o Dynamics 365 Customer Engagement (on-premises)

Use soluções para estender a funcionalidade e a interface do usuário. Os personalizadores e desenvolvedores distribuem seu trabalho como soluções. As organizações usam o Dynamics 365 Customer Engagement (on-premises)para importar a solução. Encontre uma solução no Microsoft AppSource.

Importante

Importar uma solução ou publicar personalizações pode interferir na operação normal do sistema. É recomendável agendar importação da solução quando tiver menos interrupção para os usuários.

Para obter mais informações sobre como importar uma solução, consulte Importar, atualizar e exportar uma solução.

Configurar o Windows Server para aplicativos do Dynamics 365 Customer Engagement (on-premises) que usam OAuth.

As informações a seguir descrevem como configurar o Windows Server com AD FS para oferecer suporte a aplicativos do Customer Engagement, como Dynamics 365 para telefones, Dynamics 365 para tablets, Dynamics 365 for Outlook, Microsoft Social Engagement ou outros aplicativos do Dynamics 365 for Customer Engagement que precisam de suporte OAuth.

Habilitar autenticação de formulários

Por padrão, a autenticação de formulários está desabilitada na zona de intranet. Você deve habilitar a autenticação de formulários seguindo estas etapas:

Faça logon no servidor AD FS como administrador.

Abra o assistente de gerenciamento do ADFS.

Selecione Políticas de Autenticação>Autenticação Principal>Configurações Globais>Métodos de Autenticação>Editar.

Selecione (marque) Autenticação Baseada em Formulário na guia Intranet.

Configurar o provedor OAuth

Siga estas etapas para configurar o provedor OAuth no Dynamics 365 Customer Engagement (on-premises):

Faça logon no servidor do Dynamics 365 Customer Engagement (on-premises) como administrador.

Adicione o snap-in do Windows PowerShell do Customer Engagement (Microsoft.Crm.PowerShell.dll). Mais informações: Administrar a implantação usando o Windows PowerShell

Add-PSSnapin Microsoft.Crm.PowerShellDigite os seguintes comandos do Windows PowerShell.

$ClaimsSettings = Get-CrmSetting -SettingType OAuthClaimsSettings $ClaimsSettings.Enabled = $true Set-CrmSetting -Setting $ClaimsSettings

Registrar os aplicativos clientes

Os aplicativos cliente devem ser registrados no AD FS.

Faça logon no servidor AD FS como administrador.

Em uma janela do PowerShell, execute os seguintes comandos para registrar cada aplicativo aplicável a sua implantação.

Dynamics 365 (online), aplicativos móveis da versão 8.2 para Apple iPhone, Android e Windows.

Add-AdfsClient -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444 -Name "Microsoft Dynamics CRM for tablets and phones" -RedirectUri ms-app://s-1-15-2-2572088110-3042588940-2540752943-3284303419-1153817965-2476348055-1136196650/, ms-app://s-1-15-2-1485522525-4007745683-1678507804-3543888355-3439506781-4236676907-2823480090/, ms-app://s-1-15-2-3781685839-595683736-4186486933-3776895550-3781372410-1732083807-672102751/, ms-app://s-1-15-2-3389625500-1882683294-3356428533-41441597-3367762655-213450099-2845559172/, ms-auth-dynamicsxrm://com.microsoft.dynamics,ms-auth-dynamicsxrm://com.microsoft.dynamics.iphone.moca,ms-auth-dynamicsxrm://com.microsoft.dynamics.ipad.good,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.iphone.moca,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.ipad.good,msauth://com.microsoft.crm.crmtablet/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D,msauth://com.microsoft.crm.crmphone/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D, urn:ietf:wg:oauth:2.0:oobDynamics 365 for Outlook.

Add-AdfsClient -ClientId 11112222-bbbb-3333-cccc-4444dddd5555 -Name "Dynamics CRM Outlook Client" -RedirectUri app://22223333-cccc-4444-dddd-5555eeee6666/Cliente Unified Service Desk.

Add-AdfsClient -ClientId 33334444-dddd-5555-eeee-6666ffff7777 -Name "Dynamics 365 Unified Service Desk" -RedirectUri app://44445555-eeee-6666-ffff-7777aaaa8888/Ferramentas do desenvolvedor do Dynamics 365 Customer Engagement (on-premises).

Add-AdfsClient -ClientId 55556666-ffff-7777-aaaa-8888bbbb9999 -Name "Dynamics 365 Development Tools" -RedirectUri app://66667777-aaaa-8888-bbbb-9999cccc0000/Para registrar o Dynamics 365 App for Outlook, no Customer Engagement (on-premises), acesse Configurações>Dynamics 365 App for Outlook e registre o aplicativo ali.

Etapas necessárias depois da habilitação do OAuth for Dynamics 365 Server

Quando o OAuth estiver habilitado e você tiver registrado os aplicativos, será necessário concluir as seguintes etapas:

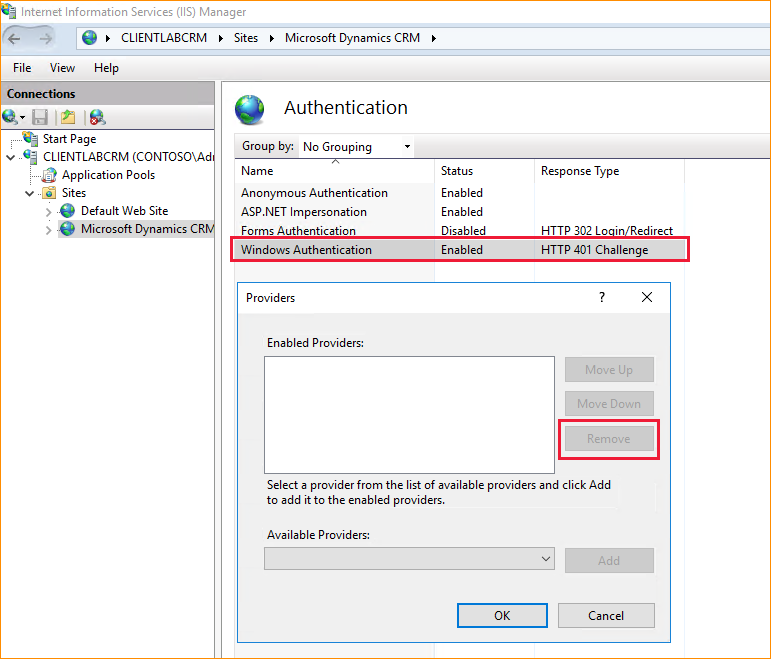

Remover os provedores de autenticação de sites

No Dynamics 365 Server em que a função de servidor de aplicativos Web estiver em execução, abra o Gerenciador dos Serviços de Informações da Internet (IIS).

No painel esquerdo, sob o nome da organização, expanda Sites e, em seguida, selecione Microsoft Dynamics CRM.

Clique duas vezes em Autenticação no painel do meio.

Clique com o botão direito do mouse em Autenticação do Windows e selecione Provedores. Para cada provedor na lista, selecione-o, selecione Remover e, em seguida, selecione OK.

Após a remoção de todos os provedores, clique com o botão direito do mouse em Autenticação do Windows e selecione Desabilitar.

Repita as etapas anteriores para remover todos os provedores de Autenticação do Windows das pastas de site nga e AppWebServices.

Adicione o endereço AD FS à zona da intranet local do cliente para evitar prompts de autenticação do cliente

- No computador cliente, selecione Iniciar, digite inetcpl.cpl e selecione Enter para abrir Propriedades da Internet.

- Selecione a guia Segurança, selecione a zona Intranet local, selecione Sites e, em seguida, selecione Avançado.

- Digite o endereço AD FS e selecione Adicionar, Fechar, OK e depois OK novamente.

Conceder permissão de aplicativo

No servidor AD FS, execute o seguinte comando em um console do Windows PowerShell. Isso será necessário se você usar o Windows Server 2016 AD FS ou versões posteriores.

Grant-AdfsApplicationPermission -ClientRoleIdentifier "<client_id/org_id>" -ServerRoleIdentifier "<org_auth_url>"

Importante

Verifique se org_auth_url é uma URL completa e correta. Além disso, você deve incluir a barra / à direita.

Por exemplo:

Grant-AdfsApplicationPermission -ClientRoleIdentifier "806e5da7-0600-e611-80bf-6c3be5b27d7a" -ServerRoleIdentifier https://auth.contoso.com:444/

Para exibir a URL de autenticação, execute este comando do PowerShell:

Get-ADFSRelyingPartyTrust

Reiniciar o AD FS

No servidor AD FS, execute os seguintes comandos do PowerShell para forçar a reinicialização do AD FS.

net stop adfssrv

net start adfssrv

Habilitar o DRS (Device Registration Service) no servidor de federação

Para verificar se os dispositivos podem se conectar à implantação, siga as instruções neste tópico: Configurar um servidor de federação com o Device Registration Service.

Certificados de solicitação personalizada usando o snap-in do MMC Certificados

Esta seção explica como gerar uma solicitação de certificado personalizada (CSR) que possa ser usada para obter um certificado SSL para Microsoft Dynamics 365 Customer Engagement local.

Importante

Para que a autenticação baseada em declaração e a implantação para a Internet funcionem, é obrigatório que as etapas abaixo sejam concluídas.

- Entre em qualquer computador Windows usando uma conta que seja membro do grupo Administradores local.

- Selecione Iniciar, digite mmc.exe e pressione ENTER.

- Selecione Arquivo na barra de comandos e Adicionar/Remover Snap-in.

- Na lista de snap-ins disponíveis, Selecione Certificados e Adicionar.

- Selecione Conta do computador e Avançar.

- Selecione Computador local, selecione Concluir e OK.

Depois que você tiver adicionado o snap-in Certificados para o repositório do computador local, crie uma solicitação de certificado personalizada.

Na árvore de console MMC, expanda Certificados (Computador Local).

Clique com o botão direito em Pessoal, aponte para Todas as Tarefas, aponte para Operações Avançadas e selecione Criar Solicitação Personalizada.

O Assistente de Registro do Certificado é aberto. Selecione Avançar.

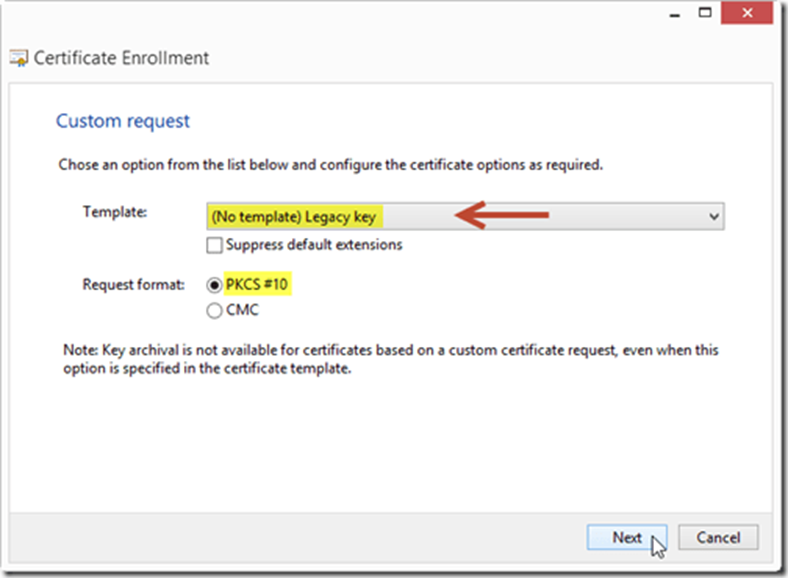

Na página Selecionar Política de Registro do Certificado selecione Avançar sem política de registro em Solicitação Personalizada e selecione Avançar.

Na página Solicitação Personalizada ao lado das opções Modelo, selecione (Sem modelo) Chave Herdada e selecione a opção do formato de solicitação PKCS #10 e Avançar.

Importante

Certificados CNG não são compatíveis.

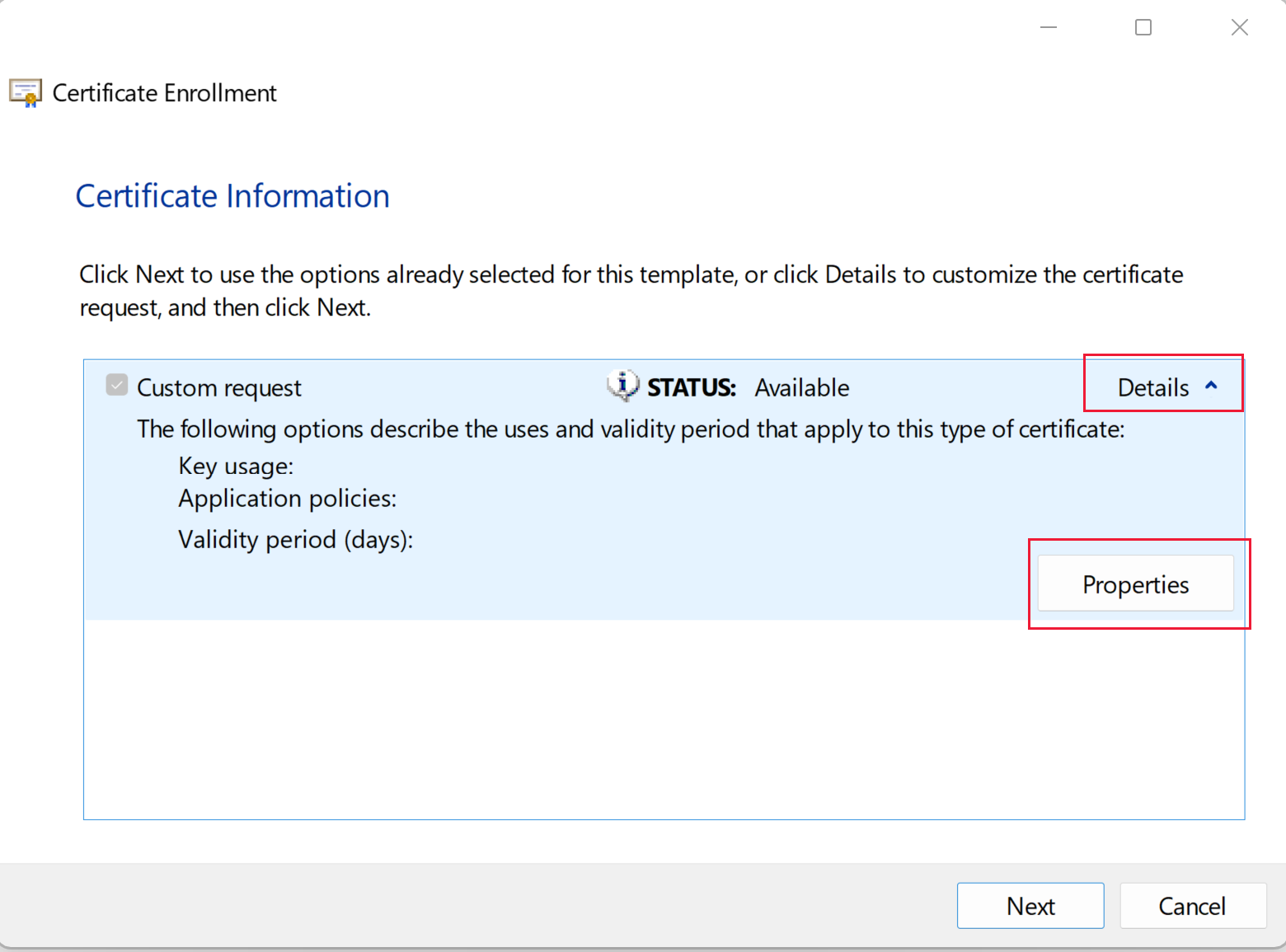

Na página Informações sobre o certificado, expanda Detalhes e selecione Propriedades.

Na guia Geral, insira o Nome Amigável (nome de exibição) e selecione Aplicar.

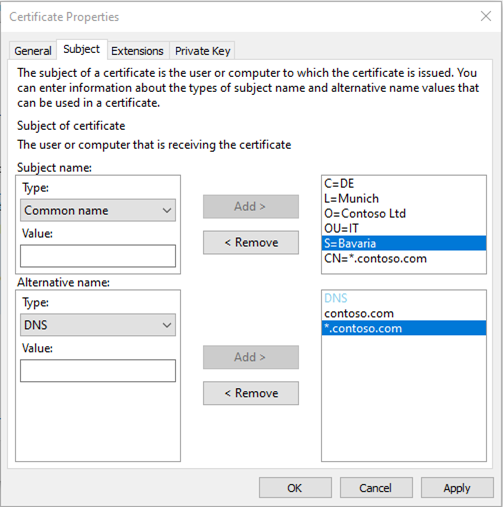

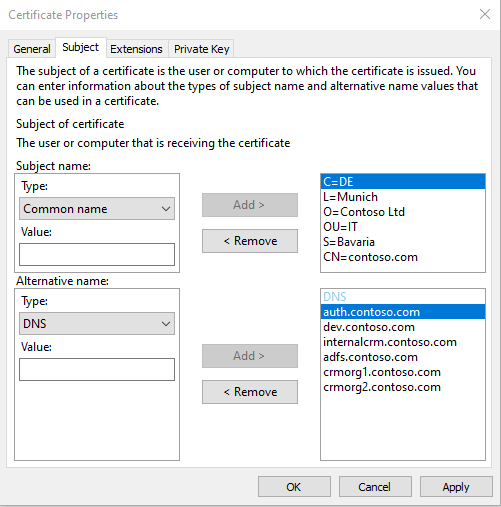

Selecione a guia Assunto e adicione os nomes dos assuntos relevantes e os nomes alternativos para o certificado. Algumas autoridades de certificado públicas exigem vários valores de assunto. Mais informações: Exemplos de assunto de certificado e nomes alternativos

Depois que você tiver adicionado todos os valores relevantes, selecione Aplicar.

Selecione a guia Extensões.

- Expanda Uso de Chave e AdicionarCriptografia de dados, Assinatura digital e Criptografia de chave como Opções selecionadas.

- Expanda Uso Estendido de Chave (políticas de aplicativo) e AdicionarAutenticação do Servidor e Autenticação do Cliente como Opções selecionadas.

- Selecione Aplicar.

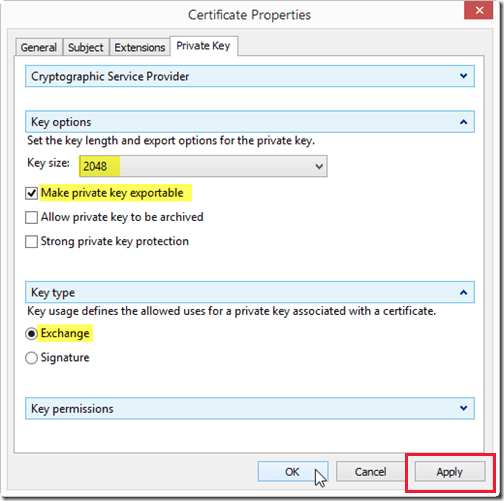

Selecione a guia Chave Privada.

- Expanda Provedor de Serviço Criptográfico e selecione Provedor Criptográfico Microsoft RSA Schannel (Criptografia)

- Expanda Opções de chave e defina Tamanho da chave como 2048 (ou superior) e selecione a opção Tornar chave privada exportável.

- Expanda Tipo de chave e selecione Troca.

- Selecione Aplicar.

Revise todas as guias para garantir que todas as opções necessárias sejam selecionadas ou inseridas. Depois da verificação, selecione OK.

A página Registro de Certificado é exibida. Selecione Avançar.

Na página Onde você deseja salvar a solicitação offline, insira o caminho completo para salvar o arquivo de solicitação e verifique se Formato de arquivo está definido como Base 64. Selecione Concluir.

Agora você terá uma CSR em formato BASE 64, que poderá encaminhar para uma autoridade de certificação externa ou interna para assinatura.

Importante

Não há chave privada incluída. Isso evita qualquer comprometimento da chave privada durante a transferência para uma autoridade de certificação.

O provedor vai oferecer uma versão assinada do certificado, inclusive a chave privada e a carga útil. O certificado recebido deve ser reimportado na mesma máquina onde você criou a solicitação de certificado.

Importar e exportar o certificado recebido

Importe o certificado para o repositório de certificados local (pessoal), e a solicitação vai ser concluída automaticamente. Isso mescla a chave pública e privada. No snap-in do MMC Certificados, clique com o botão direito do mouse na pasta Certificados, na pasta Pessoal, aponte para Todas as Tarefas e selecione Importar. Procure, selecione o certificado e siga as etapas no Assistente de Importação de Certificado para importá-lo.

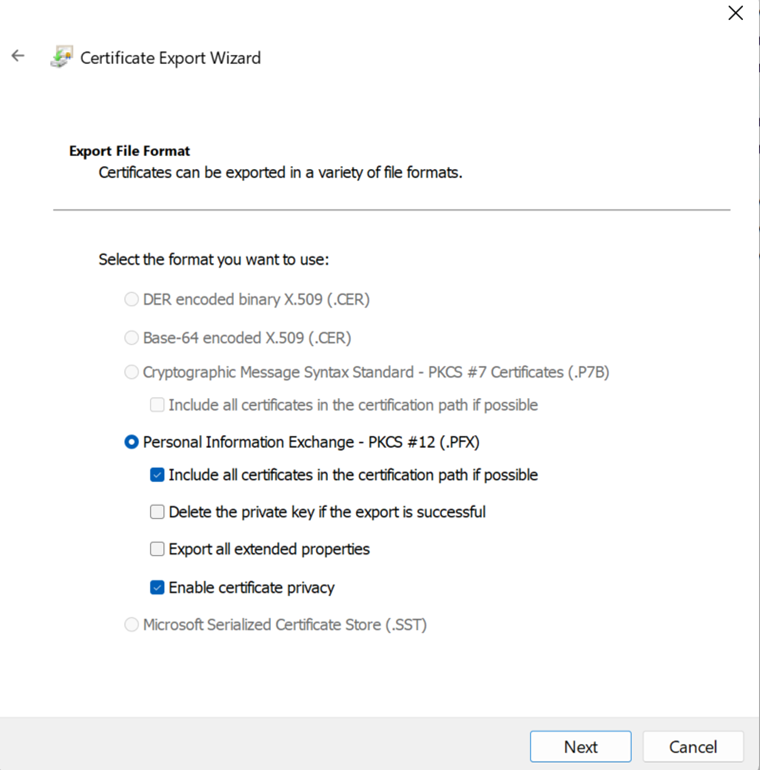

Por fim, você exporta o certificado.

- No snap-in do MMC Certificados, clique com o botão direito do mouse no certificado, aponte para Todas as Tarefas e selecione Exportar.

- No Assistente de Exportação de Certificado, selecione Avançar e selecione Sim, exportar a chave privada. Selecione Avançar.

- Na página Exportar Formato de Arquivo, deixe todas as configurações padrão e selecione Avançar.

- Na página Segurança, selecione Senha.

- Digite uma senha que será a chave privada. Não se esqueça de salvar essas informações em um local seguro.

- Selecione Criptografia como AES256-SHA256.

- Selecione Avançar.

- Insira o caminho da pasta onde você deseja salvar o certificado, que será salvo em formato PFX.

- Selecione Avançar e depois Concluir.

Agora você também pode usar o certificado PFX para Dynamics 365 Customer Engagement (on-premises) e outros aplicativos, como AD FS.

Importante

Se a autoridade de certificação não aceitar solicitações de certificado do tipo herdado, não se esqueça de atender a todos os requisitos, exceto o Provedor de Serviços de Criptografia (CSP). Você pode executar o Certutil.exe abaixo em um shell de comando elevado para reimportar o PFX usando o provedor necessário.

certutil -csp "Microsoft RSA SChannel Cryptographic Provider" -importpfx <drive><name of cert>.pfx AT_KEYEXCHANGE

Exemplos de assunto de certificado e nomes alternativos

Exemplos de nome do assunto.

| Type | Valor inserido | Nome da entidade |

|---|---|---|

| País/região | DE | C=DE |

| Localidade | Munique | L=Munique |

| Organização | Contoso Ltd | O=Contoso Ltd |

| Unidade organizacional | TI | OU=TI |

| State | Bavaria | S=Bavaria |

| Nome comum | *.contoso.com1 | CN=*.contoso.com1 |

1Usa curinga. Um certificado curinga é recomendado, pois abrange todos os valores DNS criados para o domínio.

Para os nomes alternativos da entidade (SAN), não se esqueça de abordar todos os valores DNS necessários. Por exemplo, os valores do tipo DNS de nome alternativo da empresa fictícia chamada Contoso podem ser: auth.contoso.com, dev.contoso.com, internalcrm.contoso.com, adfs.contoso.com, crmorg1.contoso.com, crmorg2.contoso.com etc.

Configurar bancos de dados para SQL Server AlwaysOn

Embora o artigo mencionado abaixo se aplique a uma versão anterior do Dynamics 365 Customer Engagement (on-premises), você pode usar etapas semelhantes para configurar os bancos de dados de organização e configuração do Dynamics 365 Customer Engagement (on-premises), versão 9, para SQL Server AlwaysOn.

Importante

As tarefas finais na etapa 4 no link do artigo abaixo que descrevem como Criar o Logon SQL MSCRMSqlClrLogin em Criar os logons SQL para os grupos de segurança do Microsoft Dynamics 365 em todas as réplicas secundárias não são aplicáveis a esta versão e devem ser ignorados ao configurar banco de dados do Dynamics 365 Customer Engagement (on-premises), versão 9, para usar o SQL Server AlwaysOn.

Logon SQL MSCRMSqlClrLogin, a chave assimétrica para ele e Microsoft.Crm.SqlClr.Helper.dll não são necessários com Dynamics 365 Customer Engagement (on-premises), versão 9.

Mais informações: Definir bancos de dados de configuração e organização para failover de SQL Server AlwaysOn

Treinamento e adoção do usuário

Mais informações: Kit de treinamento e adoção para Microsoft Dynamics 365

Confira também

Instalando Dynamics 365 local

Como operar o Microsoft Dynamics 365