Investigar e responder a ameaças de contentor no portal do Microsoft Defender

Importante

Algumas informações neste artigo estão relacionadas com um produto pré-lançado, que pode ser substancialmente modificado antes de ser lançado comercialmente. A Microsoft não concede garantias expressas ou implícitas, relativamente às informações aqui fornecidas

As operações de segurança podem agora investigar e responder a alertas relacionados com contentores quase em tempo real e investigar atividades relacionadas com a integração de ações de resposta nativas da cloud e registos de investigação no portal do Microsoft Defender. A disponibilidade de caminhos de ataque também pode ajudar os analistas a investigar e resolver imediatamente problemas de segurança críticos para evitar uma potencial falha de segurança.

À medida que as organizações utilizam contentores e o Kubernetes em plataformas como Azure Kubernetes Service (AKS), Google Kubernetes Engine (GKE), ad Amazon Elastic Kubernetes Service (EKS), a superfície de ataque expande-se, aumentando os desafios de segurança. Os contentores também podem ser visados por atores de ameaças e utilizados para fins maliciosos.

Os analistas do Centro de Operações de Segurança (SOC) podem agora controlar facilmente ameaças de contentor com alertas quase em tempo real e responder imediatamente a estas ameaças ao isolar ou terminar pods de contentor. Esta integração permite aos analistas mitigar instantaneamente um ataque de contentor do respetivo ambiente num clique.

Os analistas podem então investigar o âmbito completo do ataque com a capacidade de procurar atividades relacionadas no gráfico de incidentes. Também podem aplicar ações preventivas com a disponibilidade de potenciais caminhos de ataque no gráfico de incidentes. A utilização das informações dos caminhos de ataque permite que as equipas de segurança inspecionem os caminhos e impeçam possíveis violações. Além disso, os relatórios do Threat Analytics específicos de ameaças e ataques de contentores estão disponíveis para que os analistas obtenham mais informações e apliquem recomendações para a resposta e prevenção de ataques de contentores.

Pré-requisitos

Os utilizadores nas plataformas AKS, EKS e GKE podem tirar partido das ações de resposta à cloud, dos registos de investigação relacionados com a cloud e dos caminhos de ataque no portal do Microsoft Defender com as seguintes licenças:

| Licença necessária | Ações |

|---|---|

| Microsoft Defender para Contentores | Ver alertas relacionados com o contentor Ver dados relacionados com contentores para investigação na investigação avançada Isolar pod Terminar pod |

| Microsoft Defender para a Gestão da Postura de Segurança da Cloud | Ver caminhos de ataque no gráfico de incidentes |

| Microsoft Security Copilot | Ver e aplicar respostas guiadas para investigar e remediar ameaças de contentor |

Os seguintes Microsoft Defender para Contentores são necessários para as ações de resposta da cloud no portal do Microsoft Defender:

- Sensor do Defender

- Acesso à API do Kubernetes

Para obter mais informações sobre estes componentes, veja Configurar Microsoft Defender para componentes de Contentores.

Requisito de política de rede

A ação de resposta de pod isolado suporta a versão 1.27 e posterior do cluster do Kubernetes. Também são necessários os seguintes plug-ins de rede:

| Plug-in de rede | Versão mínima necessária |

|---|---|

| Azure-NPM | 1.5.34 |

| Calico | 3.24.1 |

| Cilium | 1.13.1 |

| AWS-node | 1.15.1 |

A ação de resposta do pod isolado requer um executor de políticas de rede para o cluster do Kubernetes. A seguinte documentação fornece passos específicos sobre como instalar e verificar políticas de rede consoante a sua plataforma:

- Azure Kubernetes Service: Proteger o tráfego entre pods através de políticas de rede no AKS

- Motor do Google Kubernetes: Controlar a comunicação entre Pods e Serviços através de políticas de rede

- Motor do Amazon Kubernetes: Limitar o tráfego de pods com políticas de rede do Kubernetes

Para verificar se os plug-ins de rede são suportados, siga os passos para aceder ao Cloud Shell da plataforma e verifique os plug-ins de rede na secção Resolver problemas.

A ação de resposta terminar pod funciona independentemente da presença de uma política de rede.

Permissões

Para executar qualquer uma das ações de resposta, os utilizadores têm de ter as seguintes permissões para Microsoft Defender para a Cloud no Microsoft Defender XDR controlo de acesso baseado em funções unificado:

| Nome da permissão | Nível |

|---|---|

| Alertas | Gerir |

| Resposta | Gerir |

Para obter mais informações sobre estas permissões, veja Permissões no Microsoft Defender XDR controlo de acesso baseado em funções (RBAC) unificado.

Investigar ameaças de contentor

Para investigar ameaças de contentor no portal do Microsoft Defender:

- Selecione Investigação & resposta > Incidentes e alertas no menu de navegação esquerdo para abrir as filas de incidentes ou alertas.

- Na fila, selecione Filtrar e escolha Microsoft Defender para > Cloud Microsoft Defender para Contentores em Origem do serviço.

- No gráfico de incidentes, selecione a entidade pod/service/cluster que precisa de investigar. Selecione detalhes do serviço Kubernetes, detalhes do pod do Kubernetes, detalhes do cluster do Kubernetes ou Detalhes do registo de contentor para ver informações relevantes sobre o serviço, pod ou registo.

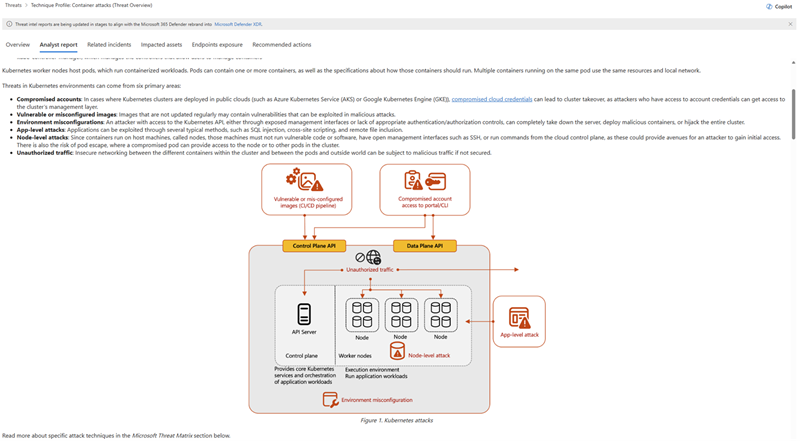

Com os relatórios do Threat Analytics, os analistas podem utilizar informações sobre ameaças de investigadores especialistas em segurança da Microsoft para saber mais sobre atores de ameaças ativos e campanhas que exploram contentores, novas técnicas de ataque que podem afetar contentores e ameaças predominantes que afetam os contentores.

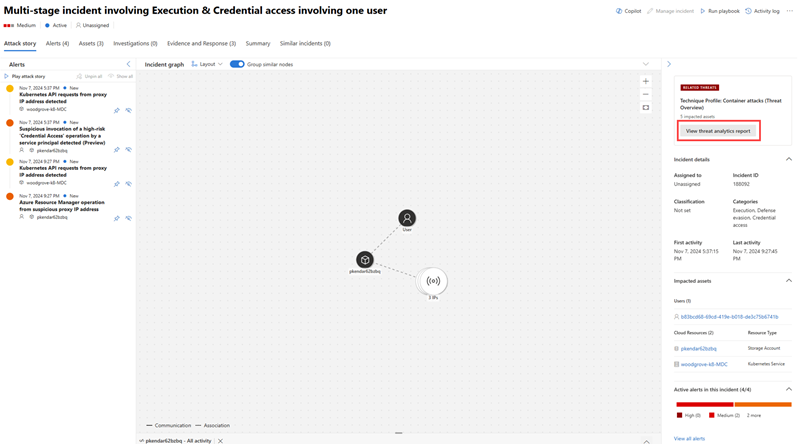

Aceder a relatórios de análise de ameaças a partir da Análise de ameaças>. Também pode abrir um relatório específico a partir da página do incidente ao selecionar Ver relatório de análise de ameaças em Ameaças relacionadas no painel do lado do incidente.

Os relatórios de análise de ameaças também contêm métodos de mitigação, recuperação e prevenção relevantes que os analistas podem avaliar e aplicar ao seu ambiente. A utilização das informações nos relatórios de análise de ameaças ajuda as equipas do SOC a defender e proteger o respetivo ambiente contra ataques de contentores. Eis um exemplo de um relatório de analista sobre um ataque de contentor.

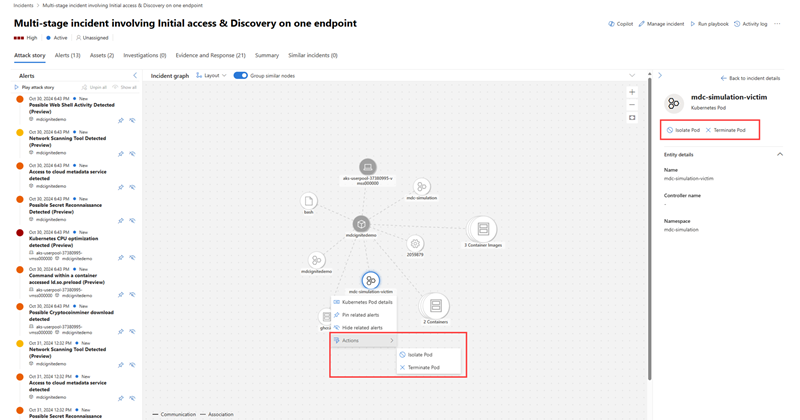

Responder a ameaças de contentor

Pode isolar ou terminar um pod depois de determinar que um pod está comprometido ou malicioso. No gráfico de incidentes, selecione o pod e, em seguida, aceda a Ações para ver as ações de resposta disponíveis. Também pode encontrar estas ações de resposta no painel do lado da entidade.

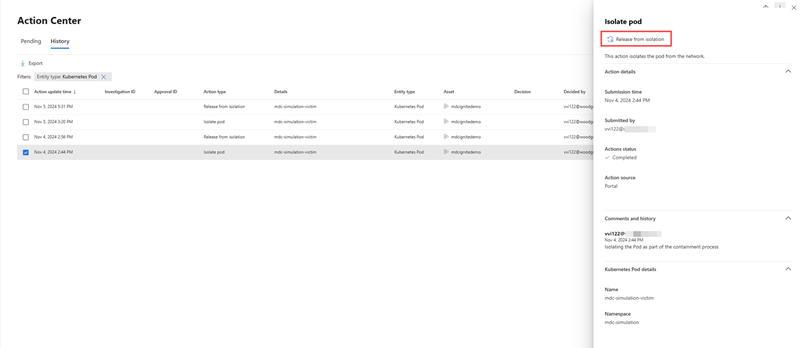

Pode libertar um pod do isolamento com a libertação da ação de isolamento assim que a investigação estiver concluída. Esta opção é apresentada no painel lateral para pods isolados.

Os detalhes de todas as ações de resposta podem ser visualizados no Centro de ação. Na página Centro de ação, selecione a ação de resposta que pretende inspecionar para ver mais informações sobre a ação, como a entidade em que foi executada, quando a ação foi efetuada e ver os comentários sobre a ação. Para pods isolados, a ação libertar do isolamento também está disponível no painel de detalhes do Centro de ação.

Investigar atividades relacionadas com contentores

Para determinar o âmbito completo de um ataque de contentor, pode aprofundar a investigação com a ação de caça do Go disponível no gráfico de incidentes. Pode ver imediatamente todos os eventos e atividades do processo relacionados com incidentes relacionados com contentores a partir do gráfico de incidentes.

Na página Investigação avançada , pode expandir a pesquisa de atividades relacionadas com contentores com as tabelas CloudProcessEvents e CloudAuditEvents .

A tabela CloudProcessEvents contém informações sobre eventos de processo em ambientes alojados em várias clouds, como Azure Kubernetes Service, Amazon Elastic Kubernetes Service e Google Kubernetes Engine.

A tabela CloudAuditEvents contém eventos de auditoria na cloud de plataformas na cloud protegidas por Microsoft Defender para a Cloud. Também contém registos do Kubeaudit, que contém informações sobre eventos relacionados com o Kubernetes.

Resolução de problemas

A secção seguinte resolve problemas que poderá encontrar ao investigar e responder a ameaças de contentor.

A ação isolar pod não está disponível

Se a ação isolar pod estiver desativada, terá de verificar se tem as permissões necessárias para efetuar esta ação. Veja a secção Permissões para verificar e validar se tem as permissões corretas.

Veja Permissões no Microsoft Defender XDR controlo de acesso baseado em funções unificado (RBAC) para obter mais informações.

A ação do pod de isolamento falhou

- Verifique a versão do cluster do Kubernetes. A ação isolar pod suporta clusters do Kubernetes da versão 1.27 e posterior.

- Verifique se está a utilizar os plug-ins de rede necessários e se corresponde às versões mínimas suportadas. Para verificar os plug-ins, aceda ao Cloud Shell na plataforma e execute o comando para verificar os plug-ins de rede.

- Certifique-se de que o pod de destino está num estado válido ou ativo.

Saiba como aceder ao Cloud Shell e verifique os plug-ins de rede ao seguir estes passos com base na sua plataforma:

No Microsoft Azure

Inicie sessão no portal do Azure, em seguida, navegue para o cluster.

Acima das Informações essenciais , selecione o botão Ligar e siga as instruções.

O Cloud Shell é aberto na parte inferior do browser. Na interface da linha de comandos, execute o seguinte comando para verificar os plug-ins de rede:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | cabeça -n 1

Os resultados devem mencionar qualquer um dos plug-ins especificados no requisito de política de rede. Uma linha vazia significa que o plug-in suportado não está instalado.

No Google Cloud Platform

Navegue no cluster no Google Cloud Portal.

Selecione Ligar acima do nome do cluster. Na pequena janela apresentada, copie o seguinte comando e execute-o no terminal local.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | cabeça -n 1

Também pode selecionar Executar no Cloud Shell para executar uma sessão de shell que é aberta na parte inferior do browser. Pode copiar o comando na interface para verificar os plug-ins de rede.

Os resultados devem mencionar qualquer um dos plug-ins especificados no requisito de política de rede. Uma linha vazia significa que o plug-in suportado não está instalado.

No Amazon Web Services

Navegue para o cluster no Portal da Cloud do AWS.

Selecione CloudShell no canto superior direito. É aberta uma sessão de Cloud Shell na parte inferior do browser, que fornece uma interface de linha de comandos para gerir os seus recursos do AWS.

Ligue-se ao cluster ao executar o seguinte comando:

aws eks --region <cluster region> update-kubeconfig --name <cluster name>**

Nota

Certifique-se de que o nó aws-node foi eliminado ou desativado para os plug-ins calico e Cilium.

A ação terminar pod falhou

Tem de confirmar que o estado do pod de destino está ativo ou válido. Para verificar se o pod está ativo, execute o seguinte comando no Cloud Shell:

kubectl get pod-name <>