análise de Email em investigações para Microsoft Defender para Office 365

Sugestão

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

Durante a investigação automatizada de alertas, Microsoft Defender para Office 365 analisa o e-mail original relativamente a ameaças e identifica outras mensagens de e-mail relacionadas com o e-mail original e, potencialmente, parte de um ataque. Esta análise é importante porque os ataques de e-mail raramente consistem num único e-mail.

A análise de e-mail da investigação automatizada identifica clusters de e-mail com atributos do e-mail original para consultar e-mails enviados e recebidos pela sua organização. Esta análise é semelhante à forma como um analista de operações de segurança procuraria o e-mail relacionado no Explorer ou na Investigação Avançada. São utilizadas várias consultas para identificar mensagens de e-mail correspondentes porque os atacantes normalmente modificam os parâmetros de e-mail para evitar a deteção de segurança. A análise de clustering efetua estas verificações para determinar como lidar com o e-mail envolvido na investigação:

- A análise de e-mail cria consultas (clusters) de e-mail com atributos do e-mail original: valores do remetente (endereço IP, domínio do remetente) e conteúdos (assunto, ID do cluster) para encontrar e-mails que possam estar relacionados.

- Se a análise dos URLs e ficheiros do e-mail original identificar que alguns são maliciosos (ou seja, software maligno ou phishing), também cria consultas ou clusters de e-mail que contêm o URL ou ficheiro malicioso.

- Email análise de clustering conta as ameaças associadas ao e-mail semelhante no cluster para determinar se o e-mail é malicioso, suspeito ou não tem ameaças claras. Se o cluster de e-mails que corresponde à consulta tiver uma quantidade suficiente de spam, phishing normal, phishing de alta confiança ou ameaças de software maligno, o cluster de e-mail obtém esse tipo de ameaça aplicado ao mesmo.

- A análise do clustering de e-mail também verifica a localização de entrega mais recente do e-mail e das mensagens originais nos clusters de e-mail para ajudar a identificar mensagens que potencialmente precisam de ser removidas ou que já foram remediadas ou impedidas. Esta análise é importante porque os atacantes modificam conteúdo malicioso e as políticas de segurança e a proteção podem variar entre caixas de correio. Esta capacidade leva a situações em que os conteúdos maliciosos ainda podem permanecer em caixas de correio, apesar de uma ou mais mensagens de e-mail maliciosas terem sido impedidas ou detetadas e removidas pela remoção automática de zero horas (ZAP).

- Email clusters considerados maliciosos devido a software maligno, phishing de alta confiança, ficheiros maliciosos ou ameaças de URL maliciosas recebem uma ação pendente para eliminar mensagens de eliminação recuperável que ainda se encontram na caixa de correio na nuvem (pastas caixa de entrada ou Email de lixo). Se os clusters de e-mail ou e-mail maliciosos forem "Não Na Caixa de Correio" (bloqueado, em quarentena, com falha, eliminado de forma recuperável, etc.) ou "No local/Externo" sem nenhum na caixa de correio na nuvem, não está configurada nenhuma ação pendente para removê-los.

- Se algum dos clusters de e-mail for considerado malicioso, a ameaça identificada pelo cluster é aplicada novamente ao e-mail original envolvido na investigação. Este comportamento é semelhante a um analista de operações de segurança que utiliza os resultados da investigação de e-mail para determinar o veredicto de um e-mail original com base em e-mails semelhantes. Este resultado garante que, independentemente de os URLs, ficheiros ou indicadores de e-mail de origem de um e-mail original serem detetados ou não, o sistema pode identificar mensagens de e-mail maliciosas que estejam potencialmente a fugir à deteção através de personalização, modificação, evasão ou outras técnicas de atacante.

- Na investigação de compromisso do utilizador, são criados clusters de e-mail adicionais para identificar potenciais problemas de e-mail criados pela caixa de correio. Este processo inclui um cluster de e-mail limpo (um bom e-mail do utilizador, potencial transferência de dados e potenciais e-mails de comando/controlo), clusters de e-mail suspeitos (e-mail que contém spam ou phishing normal) e clusters de e-mail maliciosos (e-mail que contém software maligno ou phishing de alta confiança). Estes clusters de e-mail fornecem dados de analistas de operações de segurança para determinar outros problemas que podem ter de ser resolvidos a partir de um compromisso e visibilidade sobre quais as mensagens que podem ter acionado os alertas originais (por exemplo, phishing/spam que acionou restrições de envio de utilizadores)

Email análise de clustering através de semelhanças e consultas de entidades maliciosas garante que os problemas de e-mail são totalmente identificados e limpos, mesmo que apenas um e-mail de um ataque seja identificado. Pode utilizar ligações das vistas do painel lateral de detalhes do cluster de e-mail para abrir as consultas no Explorer ou na Investigação Avançada para efetuar uma análise mais aprofundada e alterar as consultas, se necessário. Esta capacidade permite refinamento e remediação manuais se achar as consultas do cluster de e-mail demasiado estreitas ou demasiado amplas (incluindo e-mail não relacionado).

Seguem-se melhorias adicionais à análise de e-mail nas investigações.

A investigação air ignora itens de entrega avançados (caixas de correio SecOps e mensagens de simulação de phishing)

Durante a análise de clustering de e-mail, todas as consultas de clustering ignoram caixas de correio SecOps e URLs de simulação de phishing identificados Política de entrega avançada. As caixas de correio do SecOps e os URLs de simulação de phishing não são apresentados na consulta para manter os atributos de clustering simples e fáceis de ler. Estas exclusões garantem que as mensagens enviadas para caixas de correio secOps e mensagens que contêm URLs de simulação de phishing são ignoradas durante a análise de ameaças e não são removidas durante qualquer remediação.

Nota

Ao abrir um cluster de e-mail para vê-lo no Explorer a partir dos detalhes do cluster de e-mail, os filtros da simulação de phishing e da caixa de correio SecOps são aplicados no Explorador, mas não são apresentados. Se alterar os filtros do Explorador, as datas ou atualizar a consulta na página, as exclusões de filtros secOps/simulação de phishing são removidas e as mensagens de e-mail correspondentes são apresentadas novamente. Se atualizar a página Do Explorador com a função de atualização do browser, os filtros de consulta originais serão recarregados, incluindo os filtros de simulação de phishing/SecOps, mas removendo quaisquer alterações subsequentes que tenha feito.

Atualizações AIR com estado de ação de e-mail pendente

A análise de e-mail de investigação calcula ameaças de e-mail e localizações no momento da investigação para criar as provas e ações de investigação. Estes dados podem ficar obsoletos e desatualizados quando as ações fora da investigação afetam o e-mail envolvido na investigação. Por exemplo, a investigação e a remediação manuais de operações de segurança podem limpar o e-mail incluído numa investigação. Da mesma forma, as ações de eliminação aprovadas em investigações paralelas ou ações de quarentena automática zap podem ter removido o e-mail. Além disso, as deteções atrasadas de ameaças após a entrega de e-mail podem alterar o número de ameaças incluídas nas consultas/clusters de e-mail da investigação.

Para garantir que as ações de investigação estão atualizadas, as investigações que contêm ações pendentes executam periodicamente as consultas de análise de e-mail para atualizar as localizações e ameaças de e-mail.

- Quando os dados do cluster de e-mail são alterados, atualiza a ameaça e as contagens de localizações de entrega mais recentes.

- Se o e-mail ou o cluster de e-mail com ações pendentes já não estiverem na caixa de correio, a ação pendente é cancelada e o e-mail/cluster malicioso considerado remediado.

- Depois de todas as ameaças da investigação terem sido remediadas ou canceladas, conforme descrito anteriormente, a investigação transita para um estado remediado e o alerta original foi resolvido.

A apresentação de provas de incidentes para clusters de e-mail e e-mail

Email provas baseadas no separador Provas e Resposta de um incidente apresentam agora as seguintes informações.

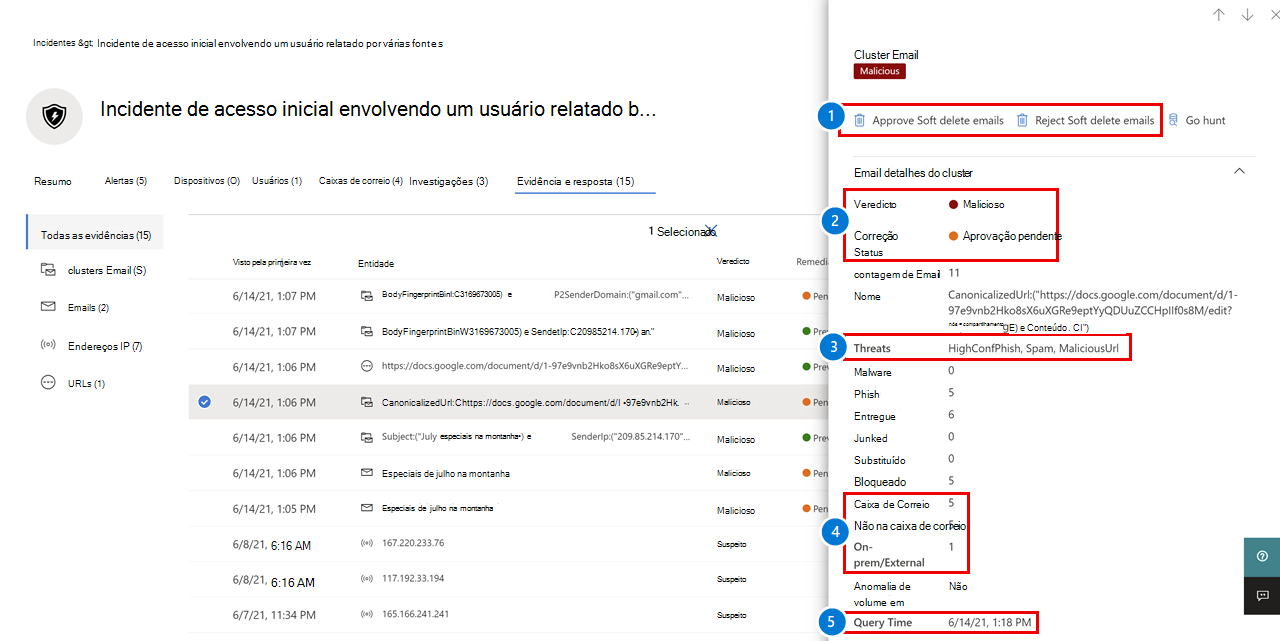

A partir das notas de aviso numeradas na figura:

Pode efetuar ações de remediação, para além do Centro de Ação.

Pode tomar medidas de remediação para clusters de e-mail com um Veredicto malicioso (mas não Suspeito).

Para o veredicto de spam de e-mail, o phishing é dividido em alta confiança e phishing normal.

Para um veredicto malicioso, as categorias de ameaças são software maligno, phishing de alta confiança, URL malicioso e ficheiro malicioso.

Para um veredicto Suspeito, as categorias de ameaças são spam e phishing normal.

A contagem de e-mails por baseia-se na localização de entrega mais recente e inclui contadores de e-mail em caixas de correio, não em caixas de correio e no local.

Inclui a data e hora da consulta, que podem ser atualizadas para obter os dados mais recentes.

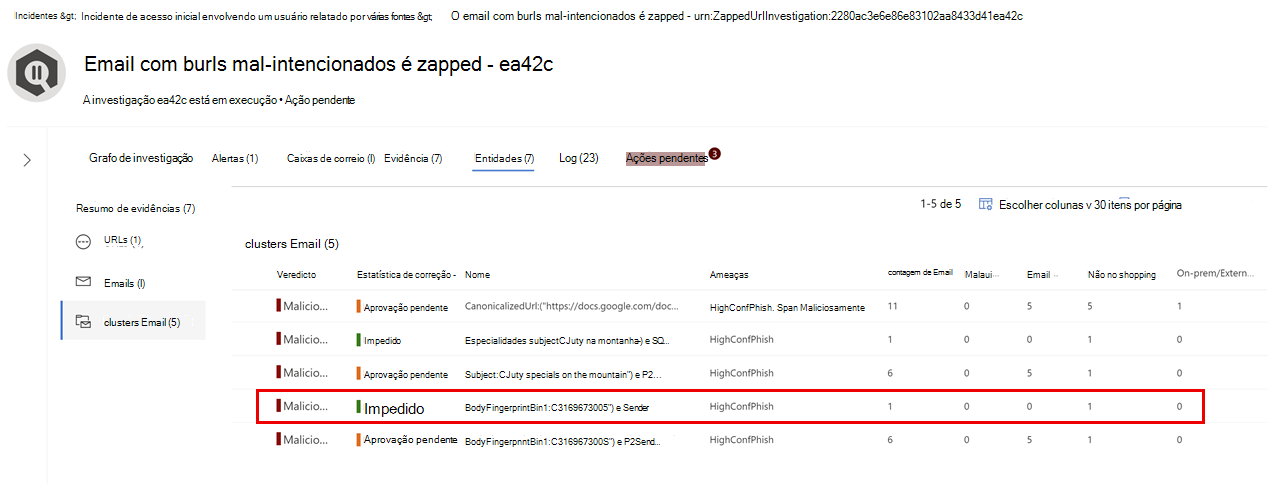

Para clusters de e-mail ou de e-mail no separador Entidades de uma investigação, Prevented significa que não havia nenhum e-mail malicioso na caixa de correio para este item (correio ou cluster). Eis um exemplo.

Neste exemplo, o e-mail é malicioso, mas não está numa caixa de correio.