Detalhes e resultados da investigação e resposta automatizadas (AIR) no Microsoft Defender para Office 365 Plano 2

Sugestão

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

Nas organizações do Microsoft 365 com Microsoft Defender para Office 365 Plano 2, estão disponíveis detalhes sobre investigações ativas e concluídas da investigação e resposta automatizadas (AIR) no Defender para Office 365 estão disponíveis na página Investigações do Microsoft Defender portal em https://security.microsoft.com/airinvestigation. Os detalhes da investigação fornecem-lhe o estado atualizado e (com as permissões certas) a capacidade de aprovar quaisquer ações pendentes.

Sugestão

Os detalhes e os resultados do AIR também estão disponíveis no Microsoft Defender XDR na página Investigações em https://security.microsoft.com/incidents. Para obter mais informações, veja Página de investigação unificada.

O que precisa de saber antes de começar?

Para ver as permissões e o requisito de licenciamento da AIR, veja Permissões e licenciamento necessários para a AIR.

Email contagens são calculadas no momento da investigação. Algumas contagens são recalculadas quando abre listas de opções de investigação (com base na consulta subjacente).

Os seguintes valores de contagem de e-mails são calculados no momento da investigação e não são alterados:

- Email clusters no separador Email.

- O valor da quantidade de e-mail apresentado na lista de opções de clusters de e-mail.

Os seguintes valores de contagem de e-mails refletem as mensagens de e-mail que foram recebidas após a análise inicial da investigação:

A contagem de e-mails apresentada na parte inferior do separador Email da lista de opções de clusters de e-mail.

A contagem de e-mails apresentada no Explorador (Explorador de Ameaças)

Por exemplo, um cluster de e-mail que mostra uma quantidade original de 10 mensagens mostra um total de 15 listas de e-mail se forem apresentadas mais cinco mensagens entre a fase de análise de investigação e quando um administrador revê a investigação. Da mesma forma, as investigações antigas podem mostrar contagens de mensagens mais elevadas do que as consultas do Explorador de Ameaças, porque os dados no Microsoft Defender para Office 365 Plano 2 expiram sete dias após o fim de uma avaliação e 30 dias depois para licenças pagas.

As contagens de mensagens de e-mail históricas e atuais são apresentadas em diferentes vistas para fornecer as seguintes informações:

- O efeito de e-mail no momento da investigação.

- O efeito de e-mail atual até quando a remediação é executada.

Para o e-mail, poderá ver uma ameaça de anomalia de volume como parte da investigação. Uma anomalia de volume indica um pico em mensagens de e-mail semelhantes em torno da hora do evento de investigação em comparação com as horas anteriores. Normalmente, um pico no tráfego de e-mail com semelhanças em determinadas propriedades da mensagem (por exemplo, assunto, corpo da mensagem, domínio do remetente e IP do remetente) indica normalmente o início dos ataques de e-mail. No entanto, as campanhas de e-mail, spam e e-mail legítimas em massa normalmente partilham estas mesmas propriedades de mensagem.

Investigações da AIR no Plano 2 do Defender para Office 365

No portal do Defender em https://security.microsoft.com, aceda a Email &investigações de colaboração>. Em alternativa, para aceder diretamente à página Investigações , utilize https://security.microsoft.com/airinvestigation.

Por predefinição, os detalhes da investigação de ontem e hoje são apresentados, mas pode alterar o intervalo de datas.

As seguintes informações são apresentadas na página Investigações . Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

-

ID: O ID exclusivo da investigação. Selecione

Abrir numa nova janela para abrir os detalhes da investigação, conforme descrito na secção Ver detalhes da investigação .

Abrir numa nova janela para abrir os detalhes da investigação, conforme descrito na secção Ver detalhes da investigação . - Estado: os valores de estado disponíveis estão descritos na secção Valores do Estado da Investigação .

- Origem da Deteção: este valor é sempre o Office365.

- Investigação

- Utilizadores

- Creation Time

- Hora da Última Alteração

- Contagem de ameaças

- Contagem de ações

- Duração da investigação

Para filtrar as entradas, selecione ![]() Filtrar. Os seguintes filtros estão disponíveis na lista de opções Filtro que é aberta:

Filtrar. Os seguintes filtros estão disponíveis na lista de opções Filtro que é aberta:

-

Secção tipo de investigação : selecione um ou mais dos seguintes valores:

- Investigação manual

- Mensagens comunicadas pelo utilizador

- Ficheiro Zapped

- Zapped URL

- Alteração do veredicto do URL

- Utilizador comprometido

- Secção Intervalo de tempo : selecione Data de início e Valores de data de fim. Os dados estão disponíveis nos últimos 72 dias.

-

Secção Estado : selecione um ou mais dos seguintes valores descritos na secção Valores do Estado da Investigação :

- A iniciar

- Em execução

- Não Foram Encontradas Ameaças

- Terminado pelo Sistema

- Ação Pendente

- Ameaças Encontradas

- Remediado

- Parcialmente Remediado

- Terminado pelo Utilizador

- Falhou

- Em fila por Limitação

- Terminado por Limitação

Quando terminar a lista de opções Filtro , selecione Aplicar. Para limpar os filtros, selecione ![]() Limpar filtros.

Limpar filtros.

Utilize a ![]() caixa Procurar para encontrar informações na página. Escreva texto na caixa e, em seguida, prima a tecla ENTER.

caixa Procurar para encontrar informações na página. Escreva texto na caixa e, em seguida, prima a tecla ENTER.

Utilize ![]() Exportar para guardar as informações visíveis num ficheiro CSV. O nome de ficheiro predefinido é Investigations - Microsoft Defender.csv e a localização predefinida é a pasta Transferências local. Se já existir um relatório exportado nessa localização, o nome do ficheiro é incrementado (por exemplo, Investigações - Microsoft Defender (1).csv).

Exportar para guardar as informações visíveis num ficheiro CSV. O nome de ficheiro predefinido é Investigations - Microsoft Defender.csv e a localização predefinida é a pasta Transferências local. Se já existir um relatório exportado nessa localização, o nome do ficheiro é incrementado (por exemplo, Investigações - Microsoft Defender (1).csv).

Valores do Estado da Investigação

Os valores de Estado de uma investigação indicam o progresso da análise e das ações. À medida que a investigação é executada, o valor Estado é atualizado para indicar se foram encontradas ameaças e se as ações foram aprovadas.

Os valores de Estado utilizados nas investigações são descritos na lista seguinte:

Falha: pelo menos um analisador de investigação encontrou um problema em que não foi possível concluir corretamente.

Se uma investigação falhar após a aprovação das ações de remediação, as ações de remediação ainda poderão ter sido bem-sucedidas. Para obter mais informações, veja os detalhes da investigação.

Nenhuma Ameaça Encontrada: a investigação foi concluída e não foram identificadas ameaças (contas de utilizador comprometidas, mensagens de e-mail, URLs ou ficheiros).

Se suspeitar que algo malicioso falhou (um falso negativo), pode tomar medidas com o Explorador de Ameaças (Explorador).

Parcialmente Investigada (anteriormente conhecida como Ameaças encontradas): a investigação automatizada encontrou problemas, mas sem ações de remediação específicas para resolver os problemas. Ocorre quando algum tipo de atividade do utilizador foi identificado, mas não estão disponíveis ações de limpeza. Os exemplos incluem qualquer uma das seguintes atividades de utilizador:

- Um evento de prevenção de perda de dados (DLP).

- Um e-mail a enviar anomalias.

- Software maligno enviado.

- Phishing enviado.

- A investigação não encontrou nada a fazer. Por exemplo:

- Não existem URLs, ficheiros ou mensagens de e-mail maliciosos para remediar.

- Nenhuma atividade de caixa de correio para corrigir (por exemplo, desativar regras de reencaminhamento ou delegação).

Se suspeitar que algo malicioso falhou (um falso negativo), pode tomar medidas com o Explorador de Ameaças (Explorador).

Parcialmente Remediado: a investigação resultou em ações de remediação e algumas foram aprovadas e concluídas. Outras ações ainda estão pendentes de aprovação.

Ação Pendente: a investigação encontrou uma ameaça (por exemplo, um e-mail malicioso, um URL malicioso ou uma definição de caixa de correio arriscada) e uma ação para remediar a ameaça aguarda aprovação.

A lista de ações pendentes pode aumentar à medida que uma investigação é executada. Veja os detalhes da investigação para ver se outros itens ainda estão pendentes de conclusão.

Em fila de espera por limitação: está a decorrer uma investigação numa fila. Quando outras investigações estiverem concluídas, as investigações em fila começam. A limitação ajuda a evitar um fraco desempenho do serviço.

As ações pendentes podem limitar o número de novas investigações que podem ser executadas. Confirme que aprova ou rejeita ações pendentes.

Remediado: a investigação foi concluída e todas as ações de remediação foram aprovadas (notadas como totalmente remediadas).

As ações de remediação aprovadas podem ter erros que impedem a realização das ações. Independentemente de as ações de remediação serem concluídas com êxito, o estado da investigação não é alterado. Para obter mais informações, veja os detalhes da investigação.

Em execução: o processo de investigação está em curso. Este valor de estado também ocorre quando as ações pendentes são aprovadas.

A iniciar: a investigação foi acionada e está à espera de começar a ser executada.

Terminado pelo Sistema: a investigação parou. Por exemplo:

- As ações pendentes expiraram (disponíveis durante um máximo de uma semana).

- Demasiadas ações. Por exemplo, demasiados utilizadores que clicam em URLs maliciosos podem exceder a capacidade da investigação de executar todos os analisadores, pelo que a investigação para.

Se uma investigação parar antes de serem executadas ações, tente utilizar o Explorador de Ameaças (Explorador) para localizar e resolver ameaças.

Terminado Por Limitação: uma investigação para automaticamente depois de ter sido colocado em fila durante demasiado tempo, para.

Pode iniciar uma investigação a partir do Explorador de Ameaças (Explorador).

Ver detalhes da investigação da AIR no Plano 2 do Defender para Office 365

Quando seleciona ![]() Abrir numa nova janela na coluna ID de uma entrada na página Investigações em https://security.microsoft.com/airinvestigation, é aberta uma nova página com os detalhes da investigação.

Abrir numa nova janela na coluna ID de uma entrada na página Investigações em https://security.microsoft.com/airinvestigation, é aberta uma nova página com os detalhes da investigação.

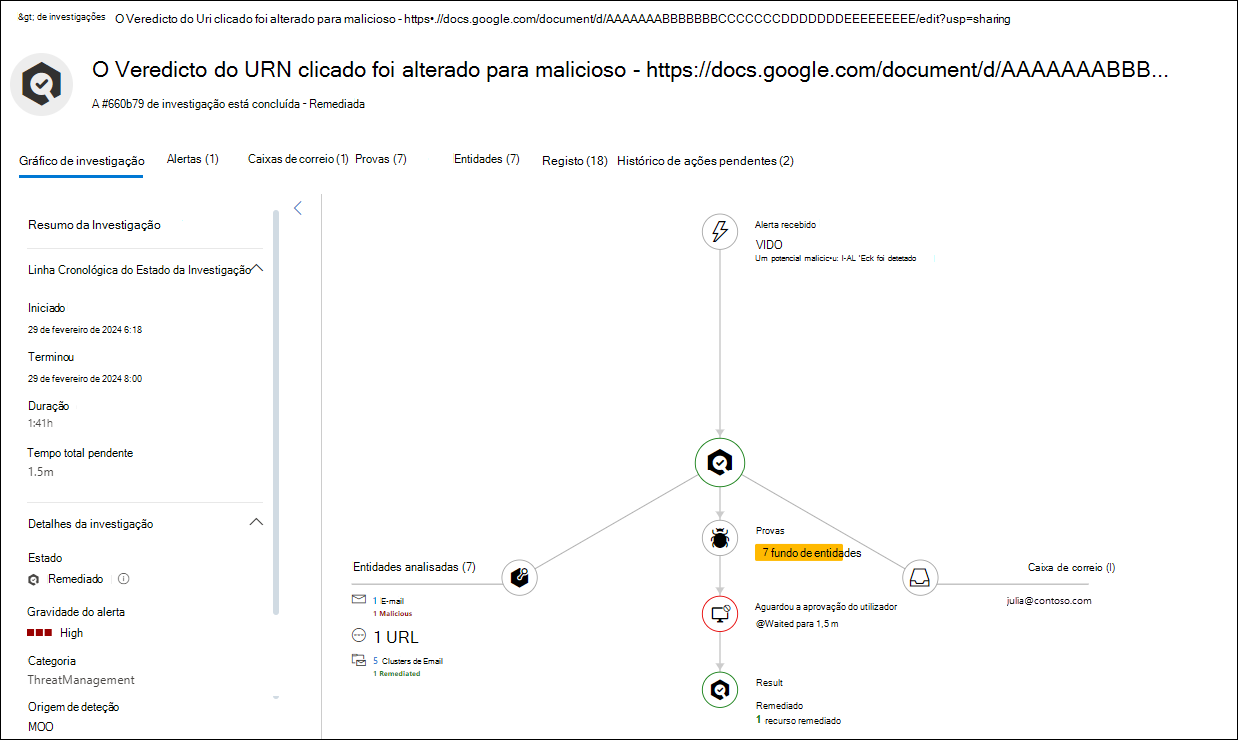

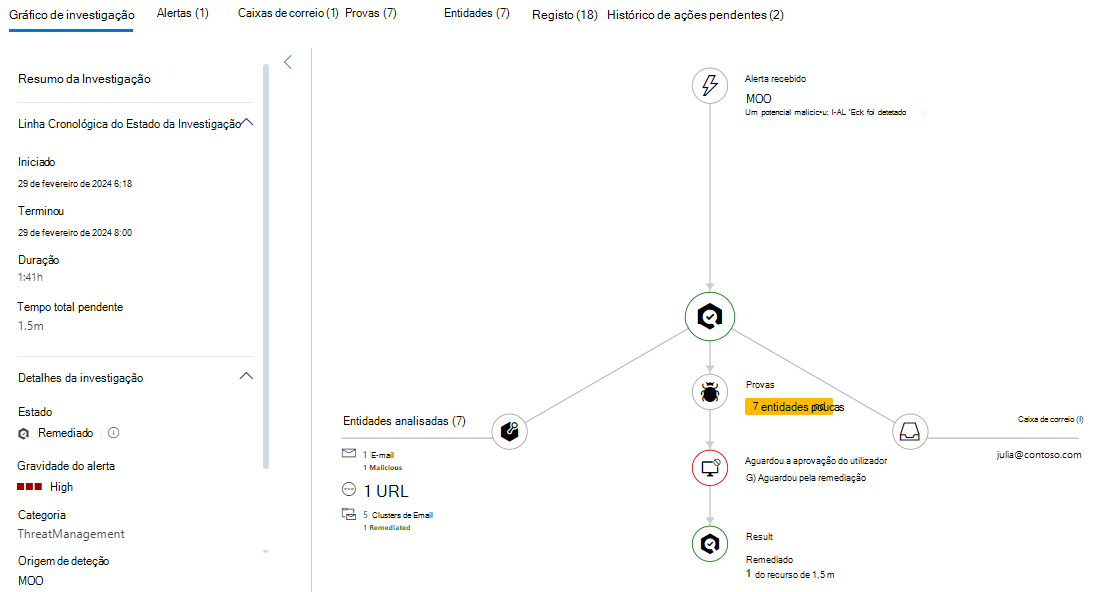

O mosaico da página é o valor Investigação (nome) na página Investigações . Por exemplo, o Veredicto do URL Clicado mudou para malicioso – <URL>.

O subtítulo da página contém o ID e o estado da investigação. Por exemplo, a #660b79 de Investigação está concluída – Remediada.

O resto da página de detalhes contém vários separadores que contêm informações detalhadas sobre a investigação. Alguns separadores são comuns a todas as investigações. Outros separadores estão disponíveis com base na natureza e no estado da investigação.

Os separadores são descritos nas seguintes subsecções.

Separador Gráfico de investigação nos detalhes da investigação

Na página de detalhes da investigação, o separador Gráfico de investigação é o separador predefinido que representa visualmente o estado atual e os resultados da investigação.

No separador Gráfico de investigação , o painel Resumo da investigação contém os seguintes detalhes:

-

Secção da linha cronológica do estado da investigação :

- Iniciado

-

Terminado: este valor está presente apenas para os seguintes valores de Estado :

- Não foram encontradas ameaças

- Parcialmente remediado

- Remediado

- Terminado por sistema

- Terminado por limitação

- Terminado por utilizador

- Ameaças encontradas

- Falhou

- Duração

- Tempo total pendente: este valor está presente apenas para investigações que tinham ações pendentes a aguardar aprovação que acabaram por ser aprovadas ou expiradas.

-

Secção de detalhes da investigação:

- Estado: o estado da investigação. Se o valor for Nenhuma ameaça encontrada, não existem outros valores na secção.

- Gravidade do alerta: O valor Baixo, **Médio ou Alto.

- Categoria: a categoria de alerta.

- Origem de deteção: normalmente, o valor é MDO.

O painel de gráficos contém uma representação visual dos elementos e atividades na investigação. Alguns elementos são comuns a todas as investigações, enquanto outros dependem da natureza e do progresso da investigação.

Alerta recebido: mostra os alertas relacionados. Selecione

para aceder ao separador Alertas para obter mais informações.

para aceder ao separador Alertas para obter mais informações.Caixa de correio: mostra as caixas de correio relacionadas. Selecione

para aceder ao separador Caixas de Correio para obter mais informações.

para aceder ao separador Caixas de Correio para obter mais informações.Entidades analisadas: mostra o número e o tipo de entidades relacionadas que foram analisadas durante a investigação. Por exemplo:

- URLs

- Email mensagens

- Ficheiros

- Email clusters, que podem incluir o número de clusters maliciosos e o número de remediados.

Selecione

para aceder ao separador Entidades para obter mais informações.

para aceder ao separador Entidades para obter mais informações.Prova: mostra o número de entidades encontradas. Selecione

para aceder ao separador Provas para obter mais informações.

para aceder ao separador Provas para obter mais informações.Aprovação pendente: mostra há quanto tempo o sistema está à espera que um administrador realize a ação de remediação manual sugerida (por exemplo, eliminar de forma recuperável uma mensagem de e-mail). Selecione

para aceder ao separador Ações pendentes para obter mais informações.

para aceder ao separador Ações pendentes para obter mais informações.Depois de um administrador efetuar a ação, este item é substituído por Aguardar aprovação do utilizador.

Aguardou a aprovação do utilizador: mostra quanto tempo um administrador demorou a efetuar a ação de remediação manual sugerida. Selecione

para aceder ao separador Histórico de ações pendentes para obter mais informações.

para aceder ao separador Histórico de ações pendentes para obter mais informações.Resultado: Este item está disponível após a conclusão da investigação e é duplicado nas seguintes localizações na página:

- No centro do gráfico. Selecione o ícone para aceder ao separador Registo .

- No título da página.

- No painel Resumo> da investigação, secção Detalhes da investigação, secção >Valor do estado.

Por exemplo:

Remediado

Terminado por sistema:

Não foram encontradas ameaças

Parcialmente investigado

Algumas conclusões podem exigir revisão. Utilize os separadores Provas e Entidades para investigar e remediar manualmente eventuais problemas.

Parcialmente remediado

Um problema impediu a remediação de algumas entidades maliciosas. Utilize os separadores Provas e Entidades para investigar e remediar manualmente eventuais problemas.

Separador Alertas nos detalhes da investigação

Na página de detalhes da investigação, o separador Alertas mostra os alertas relacionados com a investigação.

Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas apresentadas. As colunas predefinidas são marcadas com um asterisco *:

Personalizar colunas para alterar as colunas apresentadas. As colunas predefinidas são marcadas com um asterisco *:

- Nome do alerta*

- Etiquetas*

- Gravidade*

- Nome do Incidente*

- ID do Incidente*

- Estado*

- Categoria*

- Recursos afetados

- Utilizador*

- Origem do Serviço*

- Origem de deteção

- Estado da investigação*

- Última atividade*

- Classificação*

- Determinação

- Atribuído a*

Clicar no valor Nome do alerta numa linha leva-o para a página de detalhes do alerta. Esta página de detalhes é a mesma que clicar no valor Nome do alerta na entrada correspondente na página Alertas em https://security.microsoft.com/alerts. Para obter mais informações, veja Analisar um alerta.

Clicar em qualquer outro lugar na linha que não seja o valor Nome do alerta ou a caixa de verificação junto à primeira coluna abre uma lista de opções de detalhes para o alerta. Esta lista de opções de detalhes é a mesma que clicar em qualquer parte da linha que não seja o valor do Nome do alerta ou a caixa de verificação junto à primeira coluna na entrada correspondente na página Alertas em https://security.microsoft.com/alerts.

As ações disponíveis na parte superior da lista de opções de detalhes do alerta dependem da natureza do alerta que contém as mesmas ações disponíveis na lista de opções de detalhes do alerta correspondente na página Alertas em https://security.microsoft.com/alerts. Por exemplo, os alertas com o nome Email mensagens que contêm URL malicioso removido após a entrega têm as seguintes ações disponíveis na lista de opções de detalhes do alerta:

Abrir página de alerta: abre a mesma página de detalhes que quando clica no valor Nome do alerta de uma entrada na página Alertas em https://security.microsoft.com/alerts. Para obter mais informações, veja Analisar um alerta.

Abrir página de alerta: abre a mesma página de detalhes que quando clica no valor Nome do alerta de uma entrada na página Alertas em https://security.microsoft.com/alerts. Para obter mais informações, veja Analisar um alerta. Gerir alerta: abre uma lista de opções Gerir alerta onde pode ver e modificar detalhes sobre o incidente. Para obter mais informações, veja Gerir alertas.

Gerir alerta: abre uma lista de opções Gerir alerta onde pode ver e modificar detalhes sobre o incidente. Para obter mais informações, veja Gerir alertas. Ver mensagens no Explorador: abre o Explorador (Explorador de Ameaças) na vista Todos os e-mails filtrados pelo ID de Alerta. Para obter mais informações sobre a vista Todos os e-mails do Explorador de Ameaças, consulte a vista Todos os e-mails no Explorador de Ameaças.

Ver mensagens no Explorador: abre o Explorador (Explorador de Ameaças) na vista Todos os e-mails filtrados pelo ID de Alerta. Para obter mais informações sobre a vista Todos os e-mails do Explorador de Ameaças, consulte a vista Todos os e-mails no Explorador de Ameaças. Mais ações>

Mais ações> Ligar alerta a outro incidente: no alerta Ligar a outra lista de opções de incidente que é aberta, configure as seguintes opções:

Ligar alerta a outro incidente: no alerta Ligar a outra lista de opções de incidente que é aberta, configure as seguintes opções:- Selecione um dos seguintes valores:

- Criar um novo incidente

- Ligação para um incidente existente: na caixa Nome do incidente ou ID apresentado, comece a escrever um valor para localizar e selecionar o incidente existente.

- Comentário: introduza um comentário opcional.

Quando tiver terminado o alerta Ligar a outra lista de opções de incidentes , selecione Guardar

- Selecione um dos seguintes valores:

Mais ações>

Mais ações> Alerta de otimização: abre uma lista de opções de alerta do Tune . Para obter mais informações, consulte o Passo 3 e posterior em Criar condições de regra para otimizar os alertas.

Alerta de otimização: abre uma lista de opções de alerta do Tune . Para obter mais informações, consulte o Passo 3 e posterior em Criar condições de regra para otimizar os alertas. Mais ações>

Mais ações> Pergunte aos Especialistas do Defender. Abre uma lista de opções Pergunte aos Especialistas do Defender . Para obter mais informações, consulte Colaborar com especialistas a pedido.

Pergunte aos Especialistas do Defender. Abre uma lista de opções Pergunte aos Especialistas do Defender . Para obter mais informações, consulte Colaborar com especialistas a pedido.

Separador Caixas de Correio nos detalhes da investigação

Na página de detalhes da investigação, o separador Caixas de Correio está disponível se alguma caixa de correio tiver sido inspecionada como parte da investigação.

Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

- Nome de utilizador

- Nível de risco

- Risco

- Atividades de risco

- Upn

- URN

Clicar numa linha diferente da caixa de verificação junto à primeira coluna abre uma lista de opções de detalhes da caixa de correio com as seguintes informações:

- Veredicto

- Nome a apresentar

- Endereço de e-mail principal

- UPN

- ID do Objeto

- Nível de risco

- Risco

Selecione ![]() Mais detalhes sobre o utilizador para abrir a página Entidade de utilizador no Microsoft Defender XDR. Para obter mais informações, veja a página Entidade de utilizador no Microsoft Defender XDR.

Mais detalhes sobre o utilizador para abrir a página Entidade de utilizador no Microsoft Defender XDR. Para obter mais informações, veja a página Entidade de utilizador no Microsoft Defender XDR.

Separador Provas nos detalhes da investigação

Na página de detalhes da investigação, o separador Provas mostra as entidades suspeitas que foram analisadas e os resultados da análise.

Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas apresentadas. As colunas predefinidas são marcadas com um asterisco *:

Personalizar colunas para alterar as colunas apresentadas. As colunas predefinidas são marcadas com um asterisco *:

- Visto pela primeira vez*

- Entidade*

- Veredicto*

- Estado da remediação*

- Detalhes do estado

- Recursos afetados*

- Origem da deteção*

- Ameaças

Para filtrar as entradas, selecione ![]() Filtrar. Os seguintes filtros estão disponíveis na lista de opções Filtro que é aberta:

Filtrar. Os seguintes filtros estão disponíveis na lista de opções Filtro que é aberta:

- Entidade: escreva alguns ou todos os nomes da entidade na caixa.

- Veredicto: os valores que pode selecionar dependem dos valores do Veredicto no separador.

- Origem da deteção: os valores que pode selecionar dependem dos valores de Origem da deteção no separador.

Quando terminar a lista de opções Filtro , selecione Aplicar. Para limpar os filtros, selecione ![]() Limpar filtros.

Limpar filtros.

Clicar em qualquer parte de uma linha que não seja a caixa de verificação junto à primeira coluna abre uma lista de opções de detalhes. O que está disponível na lista de opções depende da natureza das provas (mensagem de e-mail, ficheiro, URL, etc.).

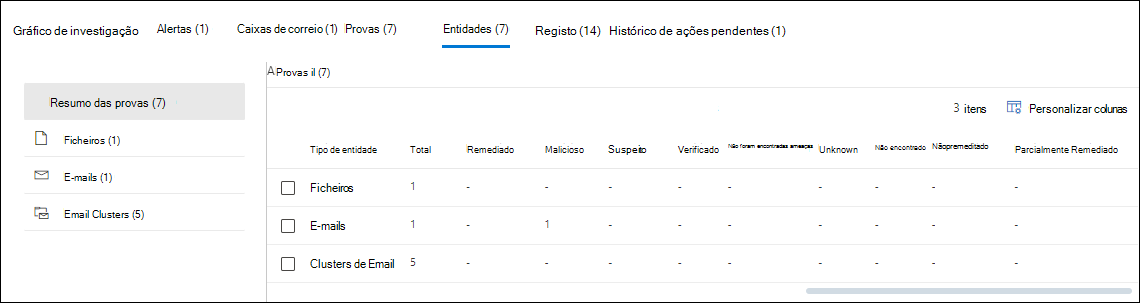

Separador Entidades nos detalhes da investigação

Na página de detalhes da investigação, o separador Entidades mostra detalhes sobre os diferentes tipos de entidades que foram encontradas e analisadas durante a investigação.

O separador Entidades é organizado por um painel de seleção de vista (uma vista de resumo e uma vista para cada tipo de entidade) e uma tabela de detalhes correspondente para essa vista:

Vista de resumo de provas : esta é a vista predefinida.

Pode ordenar as entradas na tabela de detalhes ao clicar num cabeçalho de coluna disponível. Selecione

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:Tipo de entidade (não pode desselecionar este valor): contém os mesmos valores que o painel de seleção de vista, consoante o incidente. Por exemplo:

- Ficheiros

- URLs

- submissões de Email

- E-mails

- Endereços IP

- clusters de Email

As colunas seguintes mostram a contagem para cada tipo de entidade (linha):

- Total

- Remediado

- Malicioso

- Suspeito

- Verificado

- Não foram encontradas ameaças

- Unknown

- Não encontrado

- Não remediado

- Parcialmente Remediado

Clicar em qualquer parte de uma linha em qualquer lugar que não seja a caixa de verificação junto à coluna Tipo de entidade leva-o para a vista relacionada a partir da página de seleção (por exemplo, E-mails).

Vista Ficheiros : pode ordenar as entradas na tabela de detalhes ao clicar num cabeçalho de coluna disponível. Selecione

Personalizar colunas para alterar as colunas apresentadas. As colunas predefinidas são marcadas com um asterisco *:

Personalizar colunas para alterar as colunas apresentadas. As colunas predefinidas são marcadas com um asterisco *:- Veredicto*

- Estado da remediação*

- Detalhes do estado

- Caminho do ficheiro*

- Nome* do ficheiro (não pode desselecionar este valor)

- Dispositivo*

Vista de URLs: pode ordenar as entradas na tabela de detalhes ao clicar num cabeçalho de coluna disponível. Selecione

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:- Veredicto

- Estado da remediação

- Endereço (não pode desselecionar este valor)

Clicar numa linha diferente da caixa de verificação junto à primeira coluna abre uma lista de opções de detalhes que contém as seguintes informações:

- Original URL

- Secção de deteção

- Secção de detalhes do domínio

- Secção Informações de contacto do registo

- Secção prevalência de URL (últimos 30 dias)

As seguintes ações para o URL também estão disponíveis na lista de opções:

- Abrir página de URL

- Submeter para análise

- Indicador Gerir

- Ver no Explorador

- Ir caçar

Email vista submissões: pode ordenar as entradas na tabela de detalhes ao clicar num cabeçalho de coluna disponível. Selecione

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:- Veredicto

- Estado da remediação

- Assunto

- Remetente

- Destinatário

- Comunicado por

- Tipo de relatório

Clicar numa linha diferente da caixa de verificação junto à primeira coluna abre uma lista de opções de detalhes que contém as seguintes informações:

- Email secção de detalhes da submissão

A ação de caça do Go para a submissão de e-mail também está disponível na lista de opções.

Vista de e-mails : pode ordenar as entradas na tabela de detalhes ao clicar num cabeçalho de coluna disponível. Selecione

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:- Veredicto

- Estado da remediação

- Email Data de Receção (não é possível desselecionar este valor)

- Estado da Entrega

- Assunto

- Remetente

- Destinatário

Clicar numa linha diferente da caixa de verificação junto à primeira coluna abre uma lista de opções de detalhes que contém as seguintes informações:

- Email secção de detalhes

Selecione Mais detalhes sobre o e-mail para ver a página da entidade Email no Defender para XDR.

As seguintes ações para a mensagem de e-mail também estão disponíveis na lista de opções:

- Ir caçar

- Abrir no Explorador

Vista de endereços IP: pode ordenar as entradas na tabela de detalhes ao clicar num cabeçalho de coluna disponível. Selecione

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:- Veredicto

- Estado da remediação

- Endereço (não pode desselecionar este valor)

Clicar numa linha diferente da caixa de verificação junto à primeira coluna abre uma lista de opções de detalhes que contém as seguintes informações:

- Secção de detalhes do IP

- Secção de deteção

- IP observado na secção de dispositivos da organização

As seguintes ações para os endereços IP também estão disponíveis na lista de opções:

- Abrir página de endereço IP

- Adicionar indicador

- Abrir as definições de IP da aplicação na cloud

- Investigar no Registo de atividades

- Ir caçar

Email vista Clusters: pode ordenar as entradas na tabela de detalhes ao clicar num cabeçalho de coluna disponível. Selecione

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:- Veredicto

- Estado da remediação

- Nome do cluster de correio (não pode desselecionar este valor)

- Ameaças

- contagem de Email

- Software Maligno

- Phish

- Phish de alta confiança

- Spam

- Entregue

- Lixo

- Substituído

- Bloqueado

- Caixa de correio

- Não está na caixa de correio

- No local/Externo

- Anomalia de volume

Clicar numa linha diferente da caixa de verificação junto à primeira coluna abre uma lista de opções de detalhes que contém as seguintes informações:

- Email secção de detalhes do cluster

- Secção Ameaças

- Secção localizações de entrega mais recentes

- Secção Localizações de entrega originais

As seguintes ações para o cluster de e-mail também estão disponíveis na lista de opções:

- Ir caçar

- Abrir no Explorador

Separador Registo nos detalhes da investigação

Na página de detalhes da investigação, o separador Registo mostra todas as ações realizadas durante a investigação.

Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas apresentadas. As colunas predefinidas são marcadas com um asterisco *:

Personalizar colunas para alterar as colunas apresentadas. As colunas predefinidas são marcadas com um asterisco *:

- ID

- Tipo de ação

- Ação*

- Estado*

- Nome do dispositivo*

- Descrição*

- Comentários

- Hora de criação

- Hora de início da execução*

- Duração*

- Duração pendente

- Duração em Fila

Utilize ![]() Exportar para guardar as informações visíveis num ficheiro CSV. O nome de ficheiro predefinido é AirLogs.csv e a localização predefinida é a pasta Transferências local. Se já existir um relatório exportado nessa localização, o nome do ficheiro é incrementado (por exemplo, AirLogs (1).csv).

Exportar para guardar as informações visíveis num ficheiro CSV. O nome de ficheiro predefinido é AirLogs.csv e a localização predefinida é a pasta Transferências local. Se já existir um relatório exportado nessa localização, o nome do ficheiro é incrementado (por exemplo, AirLogs (1).csv).

Clicar numa linha diferente da caixa de verificação junto à primeira coluna abre uma lista de opções de resumo que contém as seguintes informações:

- Estado

- Criar

- Início da execução

- Duração

- Descrição

Sugestão

Para ver detalhes sobre outras entradas sem sair da lista de opções de detalhes, utilize  o item Anterior e o item Seguinte na parte superior da lista de opções.

o item Anterior e o item Seguinte na parte superior da lista de opções.

Separador Aprovação pendente nos detalhes da investigação

Na página de detalhes da investigação, o separador Aprovação pendente mostra as ações pendentes que aguardam a conclusão da aprovação (por exemplo, a eliminação recuperável de mensagens).

O separador Aprovação pendente é organizado por um painel de seleção de vista (uma vista para cada tipo de ação) e uma tabela de detalhes correspondente para essa vista:

-

Eliminar e-mails de eliminação recuperável: pode ordenar as entradas na tabela de detalhes ao clicar num cabeçalho de coluna disponível. Selecione

Personalizar colunas para alterar as colunas apresentadas. As colunas predefinidas são marcadas com um asterisco *:

Personalizar colunas para alterar as colunas apresentadas. As colunas predefinidas são marcadas com um asterisco *:- ID da Investigação

- Visto pela primeira vez

- Detalhes

- contagem de Email

- Software Maligno

- Phish

- Phish de Alta Confiança

- Spam

- Entregue

- Lixo

- Substituído

- Bloqueado

- Caixa de correio

- Não está na caixa de correio

- No local/Externo

- Caixa de correio

- Tipo de entidade

- Tipo de ameaça

- Assunto

Utilize ![]() Exportar para guardar as informações visíveis num ficheiro CSV. O nome de ficheiro predefinido é AirActions.csv e a localização predefinida é a pasta Transferências local. Se já existir um relatório exportado nessa localização, o nome do ficheiro é incrementado (por exemplo, AirActions (1).csv).

Exportar para guardar as informações visíveis num ficheiro CSV. O nome de ficheiro predefinido é AirActions.csv e a localização predefinida é a pasta Transferências local. Se já existir um relatório exportado nessa localização, o nome do ficheiro é incrementado (por exemplo, AirActions (1).csv).

Clicar numa linha diferente da caixa de verificação junto à primeira coluna abre uma lista de opções de detalhes que contém as seguintes informações:

- Email secção de detalhes do cluster

- Veredicto

- Estado da remediação

- contagem de Email

- Nome

- Anomalia de volume

- Tempo de consulta

-

Secção Ameaças :

-

Ameaças: resume as ameaças encontradas no cluster de e-mail. Por exemplo,

MaliciousUrl, HighConfPhish, Volume anomaly. - Conta para os seguintes tipos de ameaças encontrados no cluster de e-mail:

- Software Maligno

- Phish

- Phish de Alta Confiança

- Spam

-

Ameaças: resume as ameaças encontradas no cluster de e-mail. Por exemplo,

-

Secção localização de entrega mais recente : conta para as seguintes localizações de entrega para mensagens no cluster de e-mail:

- Caixa de correio

- Não está na caixa de correio

- No local/Externo

- Secção Localizações de entrega originais: conta para as seguintes localizações de entrega originais para mensagens no cluster de e-mail:

- Entregue

- Lixo

- Substituído

- Bloqueado

As seguintes ações para as mensagens de e-mail também estão disponíveis na lista de opções:

- Ir caçar

- Abrir no Explorador

![]() Aprovar e

Aprovar e ![]() Rejeitar são descritos na próxima subsecção.

Rejeitar são descritos na próxima subsecção.

Aprovar ações no separador Aprovação pendente nos detalhes da investigação

No separador Aprovação pendente na página de detalhes da investigação, selecione uma ação pendente ao clicar em qualquer parte da linha que não seja a caixa de verificação junto à primeira coluna.

A lista de opções de detalhes que é aberta tem o nome da ação pendente (por exemplo, e-mails de eliminação recuperável). Leia as informações na lista de opções e, em seguida, selecione um dos seguintes valores:

-

Aprovar.

Aprovar. -

Rejeitar.

Rejeitar.

Sugestão

A aprovação e/ou rejeição de todas as ações na investigação fecha-a completamente (o valor Estado torna-se Remediado). A não aprovação e/ou rejeição de todas as ações na investigação não a fecha completamente (o valor Estado permanece Parcialmente Remediado).

Não precisa de aprovar todas as ações. Se não concordar com a ação recomendada ou se a sua organização não escolher determinados tipos de ações, pode rejeitar a ação ou não tomar nenhuma ação.

Separador Histórico de ações pendentes nos detalhes da investigação

Na página de detalhes da investigação, o separador Histórico de ações pendentes mostra as ações pendentes que foram concluídas.

Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

Personalizar colunas para alterar as colunas apresentadas. Por predefinição, todas as colunas disponíveis estão selecionadas:

- Tipo de ação

- Tempo de espera

- Entidade

- Estado

- Processado por

- Hora

Utilize ![]() Exportar para guardar as informações visíveis num ficheiro CSV. O nome de ficheiro predefinido é AirActions.csv e a localização predefinida é a pasta Transferências local. Se já existir um relatório exportado nessa localização, o nome do ficheiro é incrementado (por exemplo, AirActions (1).csv).

Exportar para guardar as informações visíveis num ficheiro CSV. O nome de ficheiro predefinido é AirActions.csv e a localização predefinida é a pasta Transferências local. Se já existir um relatório exportado nessa localização, o nome do ficheiro é incrementado (por exemplo, AirActions (1).csv).

Clicar no valor Entidade numa linha abre uma lista de opções de detalhes com as seguintes informações sobre o cluster de e-mail:

- Email secção de detalhes do cluster

- Secção Ameaças

- Secção localizações de entrega mais recentes

- Secção Localizações de entrega originais

As seguintes ações para o cluster de e-mail também estão disponíveis na lista de opções:

- Ir caçar

- Abrir no Explorador

Clicar em qualquer parte de uma linha que não seja a caixa de verificação junto à primeira coluna ou o valor Entidade abre uma lista de opções de detalhes do histórico de ações que contém as seguintes informações:

-

Secção resumo :

- Estado

- Criar

- Início da execução

- Descrição

Ver detalhes sobre um alerta relacionado com uma investigação

Determinados tipos de alertas acionam uma investigação automatizada no Microsoft 365. Para saber mais, veja Políticas de alerta de gestão de ameaças.

- No portal do Microsoft 365 Defender, aceda https://security.microsoft.coma Ações & submissões>Centro de ação. Em alternativa, para aceder diretamente à página Centro de ação , utilize https://security.microsoft.com/action-center/.

- Na página Centro de ação , utilize os separadores Pendente ou Histórico para encontrar a ação.

- Selecione uma ação da tabela ao selecionar a ligação na coluna ID de Investigação .

A página de detalhes da investigação é aberta.