Avaliação de Segurança: garantir que as contas com privilégios não são delegadas

Esta recomendação lista todas as contas com privilégios que não têm a definição "não delegada" ativada, realçando as que estão potencialmente expostas a riscos relacionados com a delegação. As contas com privilégios são contas que são membros de um grupo com privilégios, como Administradores de domínio, Administradores de esquemas, entre outros.

Risco da organização

Se o sinalizador confidencial estiver desativado, os atacantes poderão explorar a delegação de Kerberos para utilizar indevidamente credenciais de conta com privilégios, levando a acesso não autorizado, movimento lateral e potenciais falhas de segurança em toda a rede. Definir o sinalizador confidencial em contas de utilizador com privilégios impede que os utilizadores obtenham acesso à conta e manipulou as definições do sistema.

Para contas de dispositivo, defini-las como "não delegadas" é importante para impedir que sejam utilizadas em qualquer cenário de delegação, garantindo que as credenciais neste computador não podem ser reencaminhadas para aceder a outros serviços.

Passos de remediação

Reveja a lista de entidades expostas para descobrir quais das suas contas privilegiadas não têm o sinalizador de configuração "esta conta é confidencial e não pode ser delegada".

Tome as medidas adequadas nessas contas:

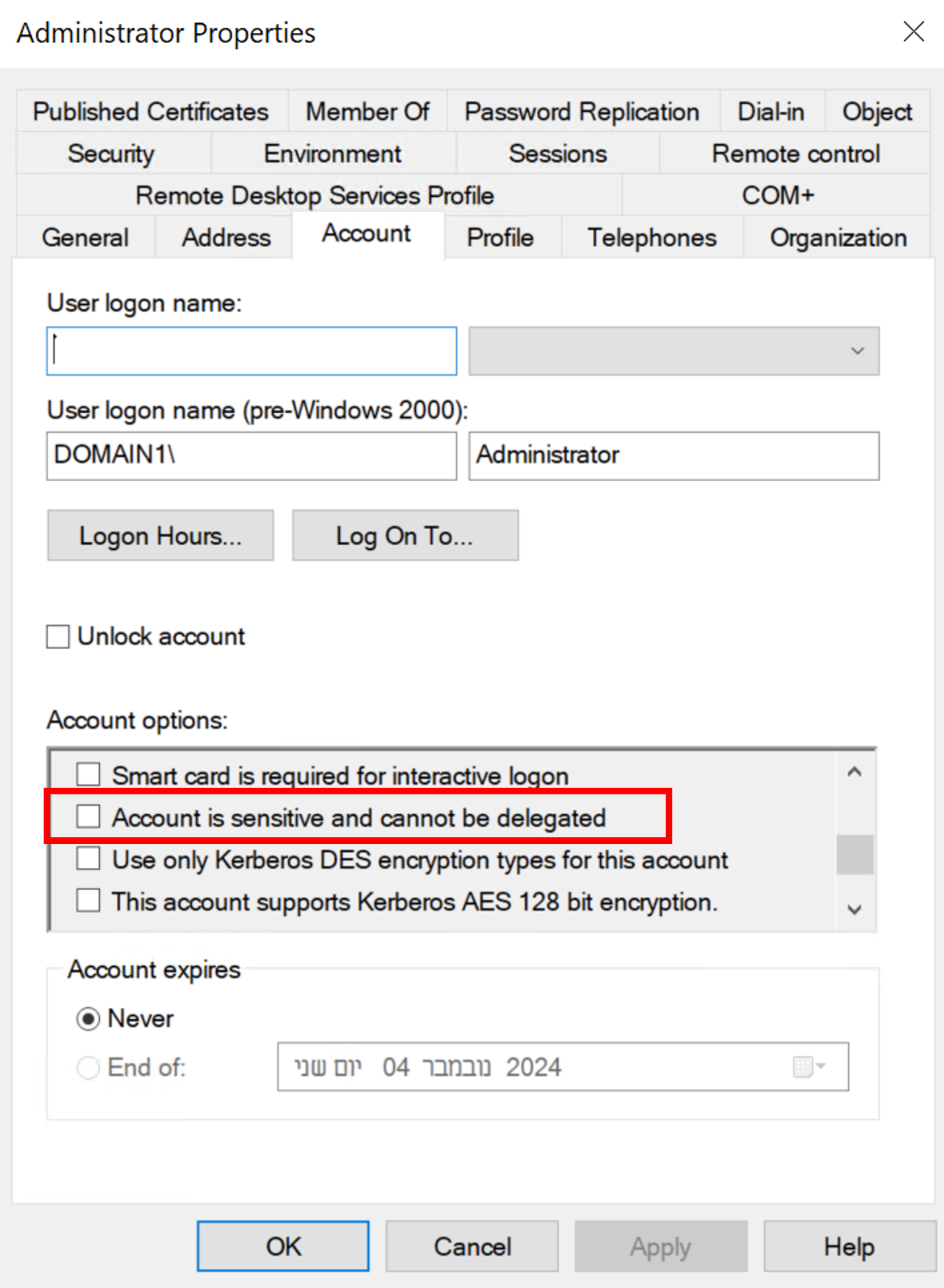

Para contas de utilizador: ao definir os sinalizadores de controlo da conta como "esta conta é confidencial e não pode ser delegada". No separador Conta, selecione a caixa de verificação para este sinalizador na secção Opções da Conta. Isto impede que os utilizadores obtenham acesso à conta e manipulou as definições do sistema.

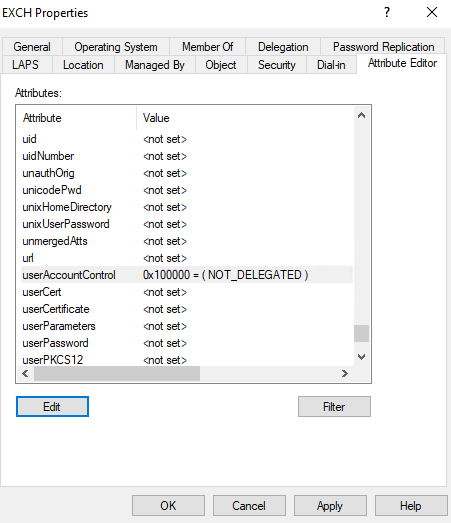

Para contas de dispositivo:

A abordagem mais segura é utilizar um script do PowerShell para configurar o dispositivo para impedir que seja utilizado em qualquer cenário de delegação, garantindo que as credenciais neste computador não podem ser reencaminhadas para aceder a outros serviços.$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$trueOutra opção é definir o

UserAccountControlatributo comoNOT_DELEGATED = 0x100000no separador Atributo Revisor do dispositivo exposto.Por exemplo: