Resolver problemas da extensão do sistema no Microsoft Defender para Endpoint no macOS

Aplica-se a:

- Microsoft Defender para Endpoint no macOS

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Quer experimentar o Microsoft Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Pode submeter comentários ao abrir Microsoft Defender para Endpoint no Mac no seu dispositivo e ao navegar para Ajudar > a Enviar comentários.

Outra opção é submeter comentários através da Microsoft Defender XDR ao iniciar security.microsoft.com e selecionar o separador Enviar comentários.

Este artigo fornece informações sobre como resolver problemas com a extensão do sistema que está instalada como parte do Microsoft Defender para Endpoint no macOS.

A partir do macOS BigSur (11), o macOS da Apple requer que todas as extensões do sistema sejam explicitamente aprovadas antes de poderem ser executadas no dispositivo.

Sintoma

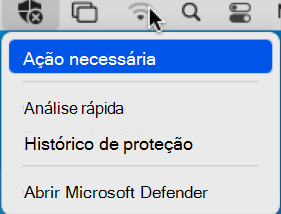

Irá reparar que o Microsoft Defender para Endpoint tem um símbolo x no escudo, conforme mostrado na seguinte captura de ecrã:

Se clicar no escudo com o símbolo x , obterá opções conforme mostrado na seguinte captura de ecrã:

Clique em Ação necessária.

O ecrã, conforme mostrado na seguinte captura de ecrã, é apresentado:

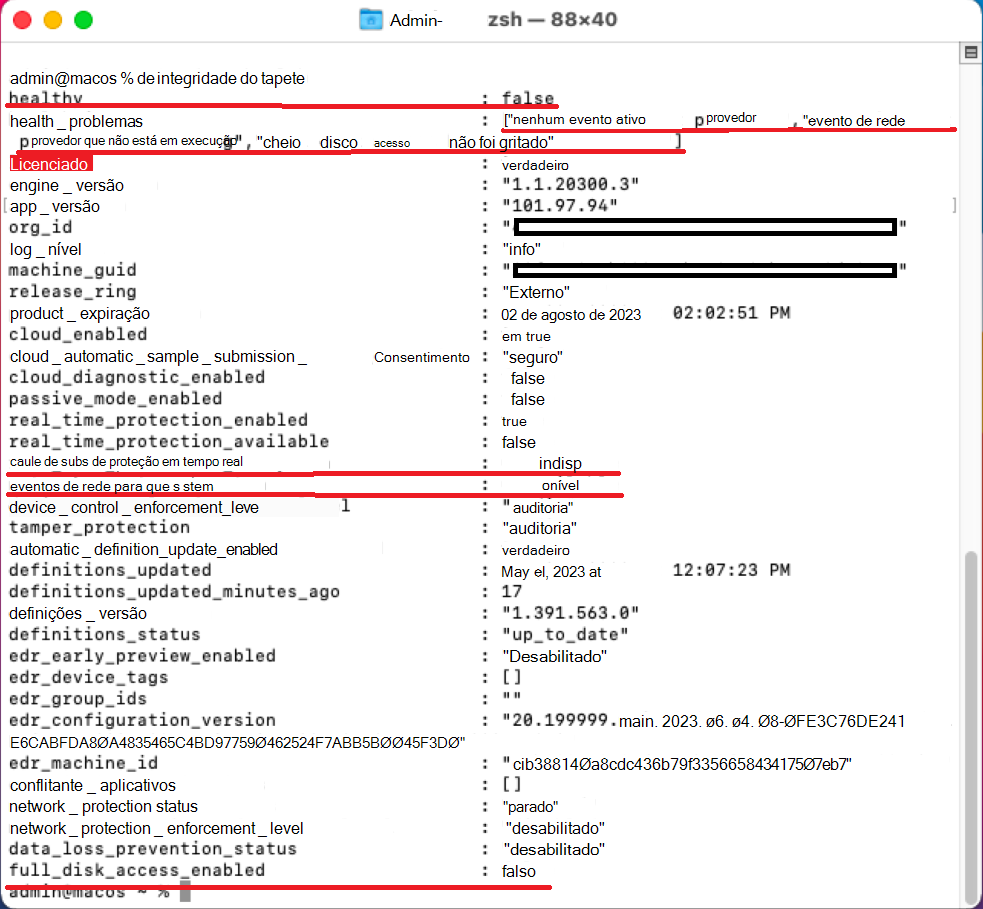

Também pode executar o estado de funcionamento do mdatp: comunica se a proteção em tempo real está ativada, mas não está disponível. Este relatório indica que a extensão do sistema não está aprovada para ser executada no seu dispositivo.

mdatp health

O resultado da execução do estado de funcionamento do mdatp é:

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

O relatório de saída apresentado sobre a execução do estado de funcionamento do mdatp é apresentado na seguinte captura de ecrã:

Causa

O macOS requer que um utilizador aprove manual e explicitamente determinadas funções que uma aplicação utiliza, por exemplo, extensões do sistema, em execução em segundo plano, envio de notificações, acesso total ao disco, etc. Microsoft Defender para Endpoint depende destas aplicações e não pode funcionar corretamente até que todos estes consentimentos sejam recebidos de um utilizador.

Se não tiver aprovado a extensão do sistema durante a implementação/instalação do Microsoft Defender para Endpoint no macOS, execute os seguintes passos:

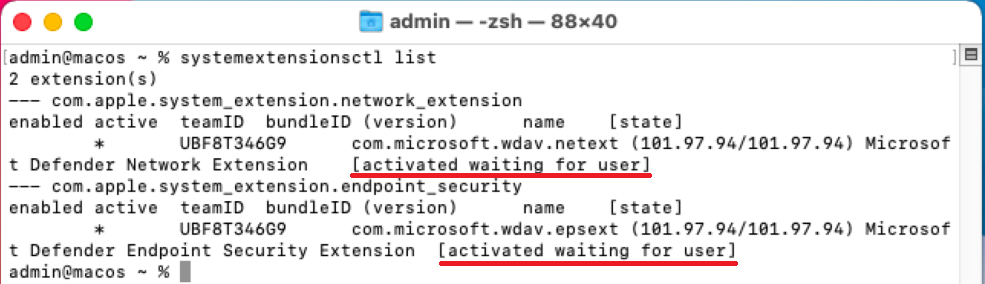

Verifique as extensões do sistema ao executar o seguinte comando no terminal:

systemextensionsctl list

Irá reparar que ambos os Microsoft Defender para Endpoint em extensões macOS estão no estado [ativado à espera do utilizador].

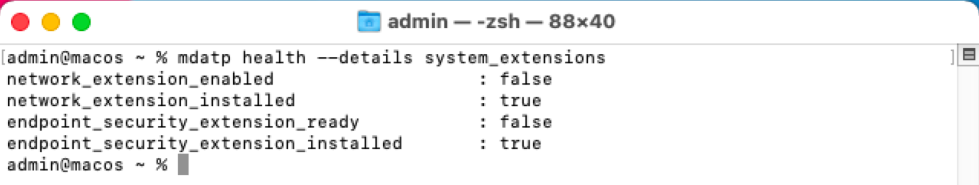

No terminal, execute o seguinte comando:

mdatp health --details system_extensions

Obterá o seguinte resultado:

network_extension_enabled : false

network_extension_installed : true

endpoint_security_extension_ready : false

endpoint_security_extension_installed : true

Este resultado é apresentado na seguinte captura de ecrã:

Os seguintes ficheiros poderão estar em falta se estiver a geri-lo através de Intune, JamF ou outra solução de MDM:

| MobileConfig (Plist) | Saída do comando da consola "mdatp health" | Definição do macOS necessária para que MDE no macOS funcione corretamente |

|---|---|---|

| "/Library/Managed Preferences/com.apple.system-extension-policy.plist" | real_time_protection_subsystem | Extensão do sistema |

| "/Library/Managed Preferences/com.apple.webcontent-filter.plist" | network_events_subsystem | Extensão de Filtro de Rede |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled | Controlos de Política de Preferência de Privacidade (PPPC, também conhecido como TCC (Transparência, Consentimento & Controlo), Acesso Total ao Disco (FDA)) |

| "/Library/Managed Preferences/com.apple.notificationsettings.plist" | n/a | Notificações do utilizador final |

| "/Library/Managed Preferences/servicemanagement.plist" | n/a | Serviços em segundo plano |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled (para DLP) | Acessibilidade |

Para resolver o problema dos ficheiros em falta para que Microsoft Defender para Endpoint no macOS funcionem corretamente, consulte Microsoft Defender para Endpoint no Mac.

Solução

Esta secção descreve a solução de aprovação das funções, tais como extensão do sistema, serviços em segundo plano, notificações, acesso total ao disco, etc. através das ferramentas de gestão, nomeadamente Intune, JamF, Outros MDM e através do método de implementação manual. Para executar estas funções com estas ferramentas de gestão, veja:

Pré-requisitos

Antes de aprovar a extensão do sistema (utilizando qualquer uma das ferramentas de gestão especificadas), certifique-se de que os seguintes pré-requisitos são cumpridos:

Passo 1: os perfis estão a ser apresentados no seu macOS?

Se estiver a utilizar Intune, consulte Gerir políticas de atualização de software macOS no Intune.

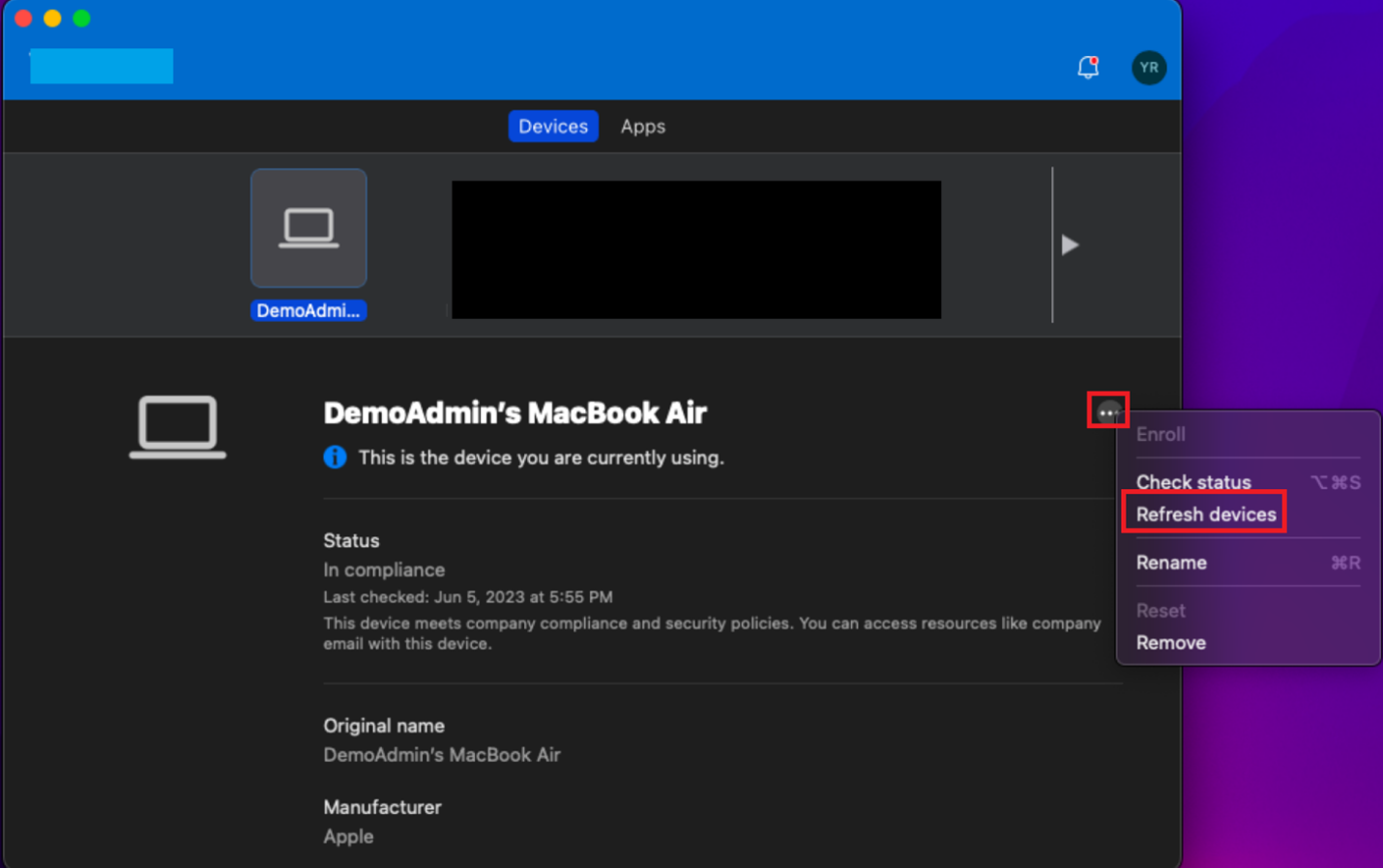

Clique nas reticências (três pontos).

Selecione Atualizar dispositivos. O ecrã, conforme mostrado na seguinte captura de ecrã, é apresentado:

No Launchpad, escreva Preferências do Sistema.

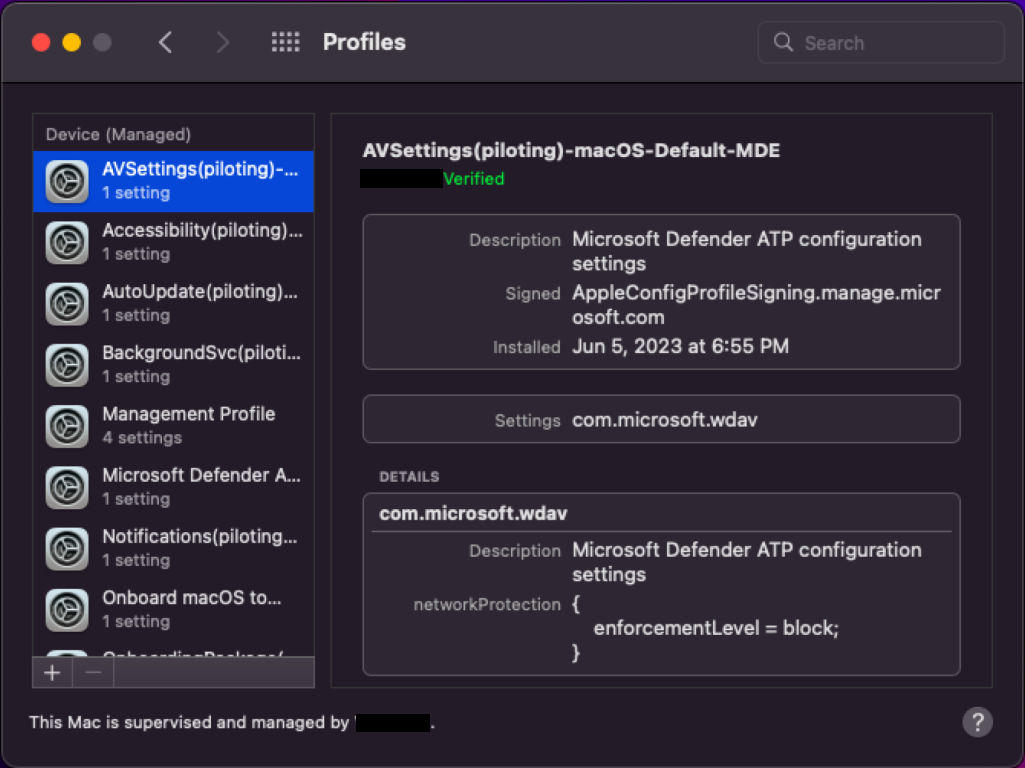

Faça duplo clique em Perfis.

Nota

Se não estiver associado à MDM, não verá Perfis como uma opção. Contacte a equipa de suporte da MDM para ver por que motivo a opção Perfis não está visível. Deverá conseguir ver os diferentes perfis, como Extensões do Sistema, Acessibilidade, Serviços em Segundo Plano, Notificações, Atualização Automática da Microsoft, entre outros, conforme mostrado na captura de ecrã anterior.

Se estiver a utilizar o JamF, utilize a política sudo jamf. Para obter mais informações, veja Gestão de Políticas.

Passo 2: garantir que os perfis necessários para Microsoft Defender para Endpoint estão ativados

A secção Secções que fornecem orientações sobre a ativação de perfis necessários para Microsoft Defender para Endpoint fornece orientações sobre como resolver este problema, consoante o método que utilizou para implementar Microsoft Defender para Endpoint no macOS.

Nota

Uma convenção de nomenclatura adequada para os perfis de configuração é uma vantagem real. Recomendamos o seguinte esquema de nomenclatura:

Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type Por exemplo, FullDiskAccess (piloting) - macOS - Default - MDE

A utilização da convenção de nomenclatura recomendada permite-lhe confirmar que os perfis corretos estão a cair no momento da verificação.

Sugestão

Para garantir que os perfis corretos estão a ser apresentados, em vez de escrever .mobileconfig (plist), pode transferir este perfil a partir do Github para evitar erros de digitação de hífenes alongados.

No terminal, introduza a seguinte sintaxe:

curl -O https://URL

Por exemplo,

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

Secções que fornecem orientações sobre a ativação de perfis necessários para Microsoft Defender para Endpoint

-

- Função: Aprovar Extensões do Sistema

- Configuração móvel (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig

-

Aplicável a:

- Intune: Sim

- JamF: Sim

- Outro MDM: Sim

- Manual: tem de aprovar a extensão acedendo a Preferências de Segurança ou Preferências > do Sistema Segurança & Privacidade e, em seguida, selecionando Permitir.

-

- Função: Filtro de Rede

- Configuração móvel (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig

-

Aplicável a:

- Intune: Sim

- JamF: Sim

- Outro MDM: Sim

- Manual: tem de aprovar a extensão acedendo a Preferências de Segurança ou Preferências > do Sistema Segurança & Privacidade e, em seguida, selecionando Permitir.

-

- Função: Controlos de Política de Preferência de Privacidade (PPPC, também conhecido como TCC (Transparência, Consentimento & Controlo), Acesso Total ao Disco (FDA))

- Configuração móvel (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig

-

Aplicável a:

- Intune: Sim

- JamF: Sim

- Outro MDM: Sim

-

Manual: tem de aprovar a extensão acedendo a Preferências de Segurança ou Preferências > do Sistema Segurança & Privacidade Privacidade >> Acesso Total ao Disco e, em seguida, selecionando Permitir e selecionando a caixa junto ao seguinte:

- Microsoft Defender

- Extensão de Segurança do Microsoft Defender

-

- Função: em execução em segundo plano

- Configuração móvel (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig

-

Aplicável a:

- Intune: Sim

- JamF: Sim

- Outro MDM: Sim

- Manual: não aplicável

-

- Função: Enviar notificações

- Configuração móvel (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig

-

Aplicável a:

- Intune: Sim

- JamF: Sim

- Outro MDM: Sim

- Manual: não aplicável

-

- Função: Acessibilidade

- Configuração móvel (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig

-

Aplicável a:

- Intune: Sim

- JamF: Sim

- Outro MDM: Sim

- Manual: não aplicável

Passo 3: testar os perfis instalados com a ferramenta de "perfil" incorporada do macOS. Compara os seus perfis com o que publicámos no GitHub, comunicando perfis ou perfis inconsistentes em falta

- Transfira o script a partir de https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm.

- Clique em Não Processado. O novo URL será https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py.

- Guarde-o como analyze_profiles.py em Transferências ao executar o seguinte comando no terminal:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

- Execute o script python3 do analisador de perfis sem quaisquer parâmetros ao executar o seguinte comando no terminal:

cd /Downloads

sudo python3 analyze_profiles.py

Nota

São necessárias permissões de Sudo para executar este comando.

OU

- Execute o script diretamente a partir da Web ao executar o seguinte comando:

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

| python3 -

Nota

São necessárias permissões de Sudo para executar este comando.

O resultado mostrará todos os potenciais problemas com perfis.

Conteúdo recomendado

- Implementar Microsoft Defender para Endpoint no macOS com o Jamf Pro: saiba como implementar Microsoft Defender para Endpoint no macOS com o Jamf Pro.

- Configurar o Microsoft Defender para Endpoint em políticas macOS no Jamf Pro: saiba como configurar o Microsoft Defender para Endpoint em políticas macOS no Jamf Pro.

- Configurar grupos de dispositivos no Jamf Pro: saiba como configurar grupos de dispositivos no Jamf Pro para Microsoft Defender para Endpoint no macOS.

- Iniciar sessão no Jamf Pro