Configurar e validar exclusões para Microsoft Defender para Endpoint no macOS

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Quer experimentar o Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Este artigo fornece informações sobre como definir exclusões que se aplicam a análises a pedido e proteção e monitorização em tempo real.

Importante

As exclusões descritas neste artigo não se aplicam a outras capacidades do Defender para Endpoint no Mac, incluindo a deteção e resposta de pontos finais (EDR). Os ficheiros que excluir através dos métodos descritos neste artigo ainda podem acionar alertas EDR e outras deteções.

Pode excluir determinados ficheiros, pastas, processos e ficheiros abertos por processos a partir das análises do Defender para Endpoint no Mac.

As exclusões podem ser úteis para evitar deteções incorretas em ficheiros ou software que são exclusivos ou personalizados para a sua organização. Também podem ser úteis para mitigar problemas de desempenho causados pelo Defender para Endpoint no Mac.

Para restringir o processo e/ou caminho e/ou extensão que precisa de excluir, utilize estatísticas de proteção em tempo real.

Aviso

Definir exclusões reduz a proteção oferecida pelo Defender para Endpoint no Mac. Deve sempre avaliar os riscos associados à implementação de exclusões e só deve excluir ficheiros que tenha a certeza de que não são maliciosos.

Tipos de exclusão suportados

A tabela seguinte mostra os tipos de exclusão suportados pelo Defender para Endpoint no Mac.

| Exclusão | Definição | Exemplos |

|---|---|---|

| Extensão de ficheiro | Todos os ficheiros com a extensão, em qualquer parte do computador | .test |

| Ficheiro | Um ficheiro específico identificado pelo caminho completo | /var/log/test.log |

| Pasta | Todos os ficheiros na pasta especificada (recursivamente) | /var/log/ |

| Processo | Um processo específico (especificado pelo caminho completo ou nome do ficheiro) e todos os ficheiros abertos pelo mesmo | /bin/cat |

As exclusões de ficheiros, pastas e processos suportam os seguintes carateres universais:

| Caráter universal | Descrição | Exemplos |

|---|---|---|

| * | Corresponde a qualquer número de carateres, incluindo nenhum (tenha em atenção que, se este caráter universal não for utilizado no final do caminho, só substitui uma pasta) |

/var/*/tmp inclui qualquer ficheiro no e respetivos /var/abc/tmp subdiretórios e /var/def/tmp respetivos subdiretórios. Não inclui /var/abc/log nem /var/def/log

|

| ? | Corresponde a qualquer caráter individual |

file?.log inclui file1.log e file2.log, mas não file123.log |

Nota

Ao utilizar o caráter universal * no final do caminho, corresponde a todos os ficheiros e subdiretórios sob o elemento principal do caráter universal.

O produto tenta resolver ligações firmes ao avaliar exclusões. A resolução de ligações da empresa não funciona quando a exclusão contém carateres universais ou o ficheiro de destino (no Data volume) não existe.

Melhores práticas para adicionar exclusões antimalware para Microsoft Defender para Endpoint no macOS.

Anote o motivo pelo qual uma exclusão foi adicionada a uma localização central onde apenas o SecOps e/ou o Administrador de Segurança têm acesso. Por exemplo, liste as informações de submissão, data, nome da aplicação, motivo e exclusão.

Confirme que tem uma data de expiração* para as exclusões

*exceto para aplicações que o ISV declarou que não existem outros ajustes que possam ser feitos para impedir que a utilização da cpu falsa positiva ou superior ocorra.

Evite migrar exclusões antimalware que não sejam da Microsoft, uma vez que podem já não ser aplicáveis nem aplicáveis a Microsoft Defender para Endpoint no macOS.

Ordem de exclusões a considerar de cima (mais seguro) para baixo (menos seguro):

Indicadores – Certificado – permitir

- Adicione uma assinatura de código de validação expandida (EV).

Indicadores – Hash de ficheiro – permitir

- Se um processo ou daemon não mudar frequentemente, por exemplo, a aplicação não tem uma atualização de segurança mensal.

Processo de & de Caminho

Processo

Caminho

Extensão

Como configurar a lista de exclusões

Utilizar a consola de gestão das Definições de Segurança do Microsoft Defender para Endpoint

Inicie sessão no portal Microsoft Defender.

Aceda a Gestão de configuração>Políticas> de Segurança de Ponto FinalCriar nova Política.

- Selecione Plataforma: macOS

- Selecionar Modelo: exclusões do Antivírus do Microsoft Defender

Selecione Criar Política.

Introduza um nome e uma descrição e selecione Seguinte.

Expanda Motor antivírus e, em seguida, selecione Adicionar.

Selecione Caminho ou Extensão de ficheiro ou Nome de ficheiro.

Selecione Configurar instância e adicione as exclusões conforme necessário. Em seguida, selecione Seguinte.

Atribua a exclusão a um grupo e Selecione Seguinte.

Seleccione Guardar.

A partir da consola de gestão

Para obter mais informações sobre como configurar exclusões do JAMF, Intune ou de outra consola de gestão, consulte Definir preferências do Defender para Endpoint no Mac.

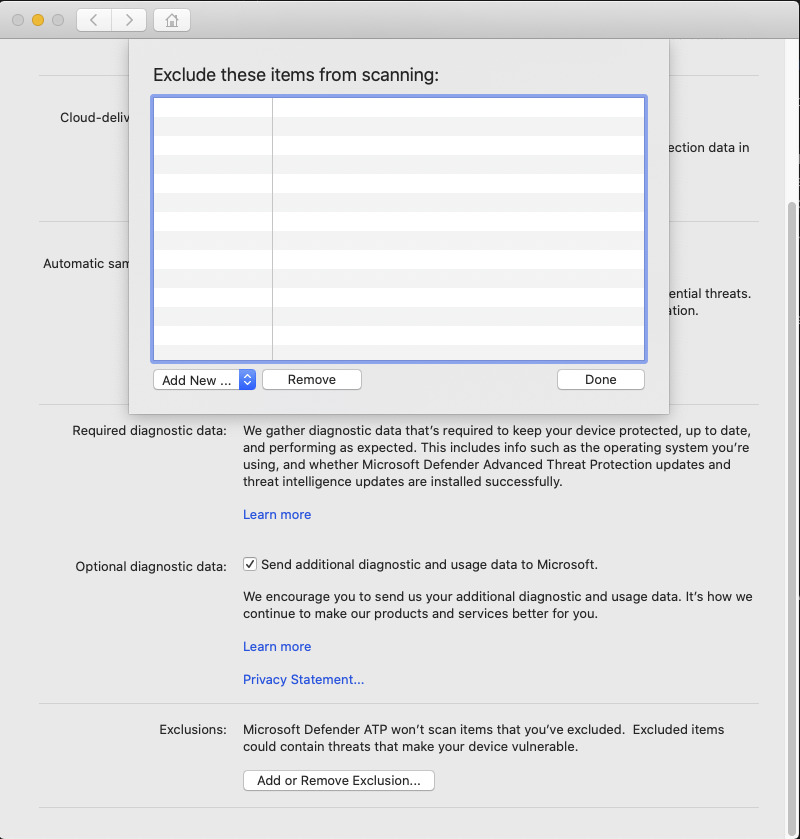

A partir da interface de utilizador

Abra a aplicação Defender para Endpoint e navegue para Gerir definições>Adicionar ou Remover Exclusão..., conforme mostrado na seguinte captura de ecrã:

Selecione o tipo de exclusão que pretende adicionar e siga as instruções.

Validar listas de exclusões com o ficheiro de teste EICAR

Pode confirmar que as listas de exclusão estão a funcionar ao utilizar curl para transferir um ficheiro de teste.

No fragmento bash seguinte, substitua por test.txt um ficheiro que esteja em conformidade com as regras de exclusão. Por exemplo, se tiver excluído a .testing extensão, substitua por test.testingtest.txt . Se estiver a testar um caminho, certifique-se de que executa o comando nesse caminho.

curl -o test.txt https://secure.eicar.org/eicar.com.txt

Se o Defender para Endpoint no Mac comunicar software maligno, a regra não está a funcionar. Se não existir nenhum relatório de software maligno e o ficheiro transferido existir, significa que a exclusão está a funcionar. Pode abrir o ficheiro para confirmar que os conteúdos são os mesmos que são descritos no site do ficheiro de teste EICAR.

Se não tiver acesso à Internet, pode criar o seu próprio ficheiro de teste EICAR. Escreva a cadeia EICAR num novo ficheiro de texto com o seguinte comando bash:

echo 'X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*' > test.txt

Também pode copiar a cadeia para um ficheiro de texto em branco e tentar guardá-la com o nome do ficheiro ou na pasta que está a tentar excluir.

Permitir ameaças

Além de excluir determinados conteúdos de serem analisados, também pode configurar o produto para não detetar algumas classes de ameaças (identificadas pelo nome da ameaça). Deve ter cuidado ao utilizar esta funcionalidade, uma vez que pode deixar o dispositivo desprotegido.

Para adicionar um nome de ameaça à lista de permitidos, execute o seguinte comando:

mdatp threat allowed add --name [threat-name]

O nome da ameaça associado a uma deteção no seu dispositivo pode ser obtido com o seguinte comando:

mdatp threat list

Por exemplo, para adicionar EICAR-Test-File (not a virus) (o nome da ameaça associado à deteção EICAR) à lista de permitidos, execute o seguinte comando:

mdatp threat allowed add --name "EICAR-Test-File (not a virus)"

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.