Instruções de controlo de dispositivos

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender para Empresas

Este artigo descreve diferentes formas de ver como funciona o controlo de dispositivos. A partir das predefinições, cada secção descreve como configurar o controlo de dispositivos para atingir determinados objetivos.

Explorar o estado predefinido do controlo de dispositivos

Por predefinição, o controlo de dispositivos está desativado e não existem restrições sobre os dispositivos que podem ser adicionados. A auditoria de eventos básicos de controlo de dispositivos está ativada para dispositivos integrados no Defender para Endpoint. Esta atividade pode ser vista no relatório de controlo do dispositivo. A filtragem na Política de Auditoria PnP incorporada mostra os dispositivos que estão ligados aos pontos finais no ambiente.

O controlo do dispositivo no Defender para Endpoint identifica um dispositivo com base nas respetivas propriedades. As propriedades do dispositivo são visíveis ao selecionar uma entrada no relatório.

O ID do Dispositivo, o ID do Fornecedor (VID), o Número de série e o Tipo de barramento podem ser utilizados para identificar um dispositivo (consulte [Políticas de controlo de dispositivos no Microsoft Defender para Endpoint](device-control-policies.mddata também está disponível na investigação avançada, ao procurar o Plug and Play Device Connected action (PnPDeviceConnected), conforme mostrado na seguinte consulta de exemplo:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

O estado do controlo do dispositivo (ativado/desativado, imposição predefinida e última atualização de política) está disponível num dispositivo através de Get-MpComputerStatus, conforme ilustrado no seguinte fragmento:

DeviceControlDefaultEnforcement :

DeviceControlPoliciesLastUpdated : 1/3/2024 12:51:56 PM

DeviceControlState : Disabled

Altere o estado de controlo do dispositivo para ser ativado* num dispositivo de teste. Certifique-se de que a política é aplicada ao verificar Get-MpComputerStatus, conforme ilustrado no seguinte fragmento:

DeviceControlDefaultEnforcement : DefaultAllow

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

No dispositivo de teste, insira uma pen USB. Não existem restrições; todos os tipos de acesso (leitura, escrita, execução e impressão) são permitidos. É criado um registo para mostrar que um dispositivo USB foi ligado. Pode utilizar a seguinte consulta de investigação avançada de exemplo para vê-la:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| where MediaClass == "USB"

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Esta consulta de exemplo filtra os eventos por MediaClass. O comportamento predefinido pode ser alterado para negar todos os dispositivos ou para excluir famílias de dispositivos do controlo de dispositivos. Altere o comportamento predefinido para negar e, em seguida, defina o controlo do dispositivo apenas para aplicar ao armazenamento amovível.

Para Intune, utilize um perfil personalizado para definir as definições de controlo do dispositivo, da seguinte forma:

- Definir

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabledcomo1 - Definir

./Vendor/MSFT/Defender/Configuration/DefaultEnforcementcomo2 - Definir

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationcomoRemovableMediaDevices

Implemente a política no dispositivo de teste. Utilize Get-MpComputerStatus para confirmar que a imposição predefinida está definida como Negar, conforme ilustrado no seguinte fragmento:

DeviceControlDefaultEnforcement : DefaultDeny

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

Remova e reinsera o dispositivo USB no computador de teste. Tente abrir a unidade. A unidade não está acessível e é apresentada uma mensagem que indica que o acesso foi negado.

Nota

Estão disponíveis exemplos, instruções e exemplos aqui.

Passo 1: Negar todos os suportes de dados amovíveis

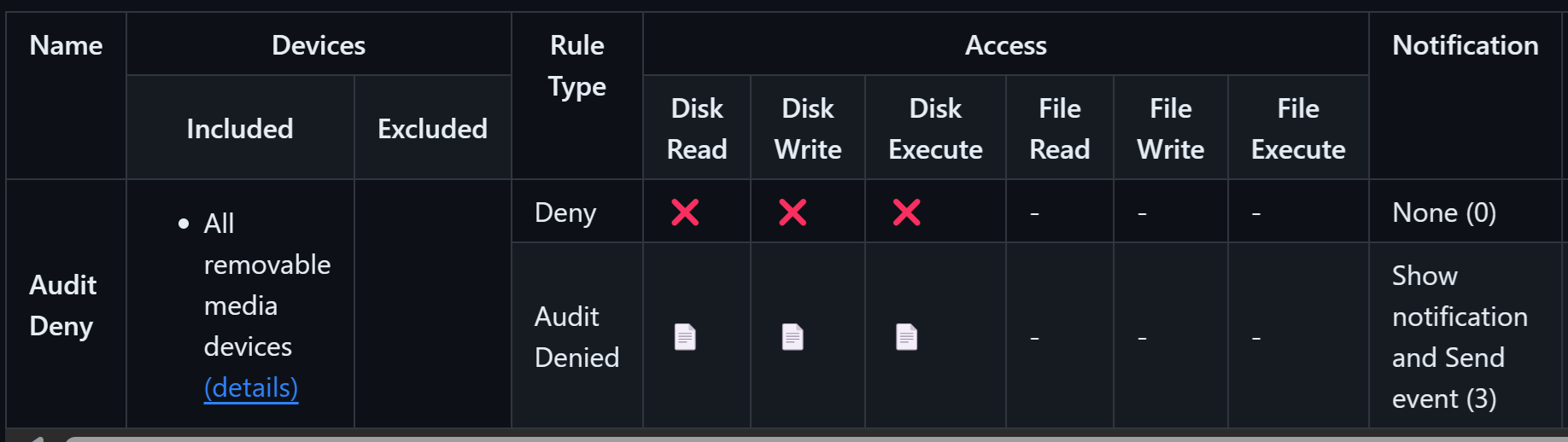

Para personalizar o comportamento, o controlo de dispositivos utiliza políticas que são uma combinação de grupos e regras. Comece por implementar uma política que negue todo o acesso a todos os dispositivos de armazenamento amovíveis e audite o evento ao enviar uma notificação para o portal e para o utilizador. A imagem seguinte resume estas definições:

Para fins de controlo do acesso, os dispositivos são organizados em Grupos. Esta política utiliza um grupo chamado All removable media devices. Assim que esta política for implementada no dispositivo de teste, reinsera o USB. É apresentada uma notificação a indicar que o acesso ao dispositivo é restrito.

O evento também aparece dentro de 15 minutos na investigação avançada. Pode utilizar a seguinte consulta de exemplo para ver os resultados:

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

Nota

Pode ver até 300 eventos por dispositivo por dia com investigação avançada.

Selecionar o evento para ver informações sobre a política e o dispositivo.

Passo 2: permitir o acesso a dispositivos USB autorizados

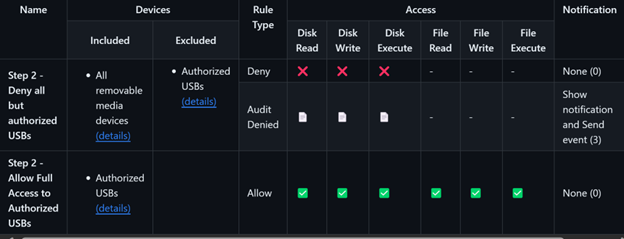

Para conceder acesso ao conjunto de dispositivos USBs autorizados, configure um grupo para identificar esses dispositivos. Chamamos o nosso grupo Authorized USBse utilizamos as definições descritas na imagem seguinte:

No nosso exemplo, o grupo USBs autorizado contém um único dispositivo identificado pelo respetivo InstancePathId. Antes de implementar o exemplo, pode alterar o valor para para InstancePathId para um dispositivo de teste. Consulte Utilizar o Windows Gestor de Dispositivos para determinar as propriedades do dispositivo e Utilizar relatórios e investigação avançada para determinar as propriedades dos dispositivos para obter detalhes sobre como encontrar o valor correto.

Repare que o grupo USB autorizado está excluído da política deny-all. Isto garante que esses dispositivos são avaliados para as outras políticas. As políticas não são avaliadas por ordem, pelo que cada política deve estar correta se for avaliada de forma independente. Assim que a política for implementada, reinsera o dispositivo USB aprovado. Deverá ver que existe acesso total ao dispositivo. Insira outro USB e confirme que o acesso está bloqueado para esse dispositivo.

O controlo de dispositivos tem várias formas de agrupar dispositivos com base em propriedades. Para obter mais informações, veja Políticas de controlo de dispositivos no Microsoft Defender para Endpoint.

Passo 3: Permitir diferentes níveis de acesso para diferentes tipos de dispositivos

Para criar comportamentos diferentes para diferentes dispositivos, coloque-os em grupos separados. No nosso exemplo, utilizamos um grupo chamado Read Only USBs. A imagem seguinte mostra as definições que utilizámos:

No nosso exemplo, o grupo USB Só de Leitura contém um único dispositivo identificado pelo respetivo VID_PID. Antes de implementar o exemplo, pode alterar o valor de VID_PID para o de um segundo dispositivo de teste.

Assim que a política for implementada, insira uma USB autorizada. Deverá ver que o acesso total é permitido. Agora, insira o segundo dispositivo de teste (USB Só de Leitura). Pode aceder ao dispositivo com permissões só de leitura. Tente criar um novo ficheiro ou efetue alterações a um ficheiro e deverá ver que o controlo do dispositivo o bloqueia.

Se inserir outro dispositivo USB, este deverá ser bloqueado devido à política "Negar todos os outros USBs".

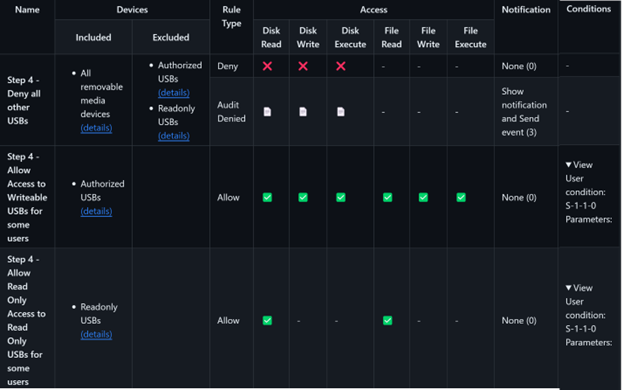

Passo 4: Permitir diferentes níveis de acesso a dispositivos para utilizadores ou grupos específicos

O controlo do dispositivo permite-lhe restringir ainda mais as condições de utilização do acesso. A condição mais simples é uma condição de utilizador. No controlo de dispositivos, os utilizadores e grupos são identificados pelo respetivo SID (Security Identified).

A captura de ecrã seguinte mostra as definições que utilizámos para o nosso exemplo:

Por predefinição, o exemplo utiliza o SID Global de S-1-1-0. Antes de implementar a política, pode alterar o SID associado aos USBs autorizados (USBs graváveis) para User1 e alterar o SID associado aos USBs Só de Leitura para User2.

Assim que a política for implementada, apenas o Utilizador 1 tem acesso de escrita aos USBs Autorizados e apenas o Utilizador 2 tem acesso de leitura aos USBs ReadOnly.

O controlo de dispositivos também suporta SIDs de grupo. Altere o SID na política só de leitura para um grupo que contenha User2. Assim que a política for reimplementada, as regras são as mesmas para o Utilizador 2 ou qualquer outro utilizador nesse grupo.

Nota

Para grupos armazenados no Microsoft Entra, utilize o ID do objeto em vez do SID para identificar grupos de utilizadores.