Perspetiva do Azure Well-Architected Framework na Rede Virtual do Azure

A Rede Virtual do Azure é um bloco de construção fundamental para estabelecer uma rede privada no Azure. Você pode usá-lo para habilitar a comunicação entre os recursos do Azure e fornecer conectividade com a Internet. A Rede Virtual também se integra com sistemas locais. Ele inclui recursos de filtragem integrados para garantir que apenas o tráfego esperado, permitido e seguro atinja os componentes dentro dos limites da rede.

Este artigo pressupõe que, como arquiteto, você esteja familiarizado com as construções de rede no Azure. As orientações centram-se nas recomendações arquitetónicas que estão mapeadas de acordo com os princípios dos pilares do Quadro Well-Architected.

Importante

Como usar este guia

Cada seção tem uma lista de verificação de projeto que apresenta áreas arquitetônicas de preocupação, juntamente com estratégias de design localizadas para o escopo da tecnologia.

Também estão incluídas recomendações para os recursos tecnológicos que podem ajudar a materializar essas estratégias. As recomendações não representam uma lista exaustiva de todas as configurações disponíveis para a Rede Virtual e suas dependências. Em vez disso, eles listam as principais recomendações mapeadas às perspetivas de design. Use as recomendações para criar sua prova de conceito ou para otimizar seus ambientes existentes.

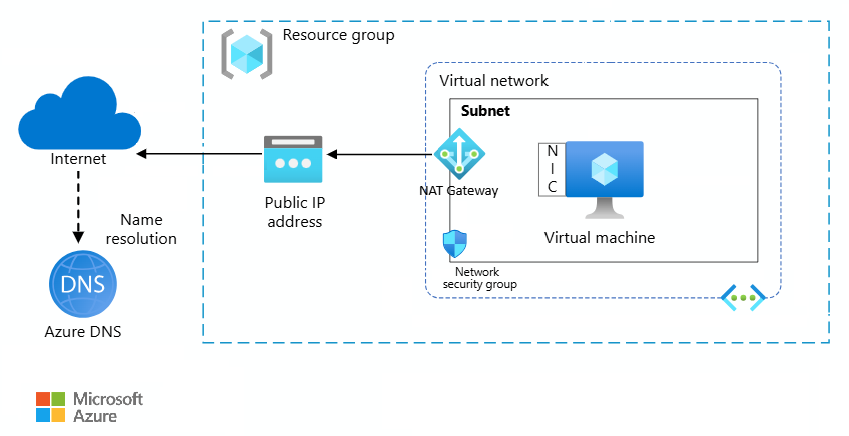

Arquitetura fundamental que demonstra as principais recomendações: topologia de rede Hub-spoke no Azure.

Âmbito da tecnologia

Esta análise concentra-se nas decisões inter-relacionadas para os seguintes recursos do Azure:

- Rede Virtual e suas sub-redes

- Placas de interface de rede (NICs)

- Pontos finais privados

- Grupos de segurança de rede (NSGs)

- Endereços IP e alocações de endereços IP

- Tabelas de rotas

- Gestores de rede

Existem outros serviços associados à Rede Virtual, como balanceadores de carga. Esses serviços são abordados nos respetivos guias.

Fiabilidade

O objetivo do pilar Confiabilidade é fornecer funcionalidade contínua, criando resiliência suficiente e a capacidade de se recuperar rapidamente de falhas.

Os princípios de projeto de confiabilidade fornecem uma estratégia de concepção de alto nível aplicada a componentes individuais, fluxos do sistema e ao sistema como um todo.

Lista de verificação de design

Inicie sua estratégia de design com base na lista de verificação de revisão de projeto para Confiabilidade. Determine sua relevância para seus requisitos de negócios, tendo em mente os recursos da Rede Virtual e suas dependências. Alargar a estratégia de modo a incluir mais abordagens, conforme necessário.

Defina suas metas de confiabilidade. A Rede Virtual e a maioria de seus subserviços não têm garantias de contrato de nível de serviço (SLA) apoiado pela Microsoft. No entanto, serviços específicos como balanceadores de carga, NICs e endereços IP públicos têm SLAs. Você deve ter uma boa compreensão da cobertura fornecida em torno do percentil publicado pelo Azure. Lembre-se de que sua organização central de serviços de TI normalmente possui a rede virtual e os serviços centrais. Certifique-se de que seus cálculos objetivos incluam essa dependência.

Mitigar pontos de falha. Faça a análise do modo de falha e identifique pontos únicos de falha em conexões de rede.

Os exemplos a seguir mostram pontos únicos de falha em conexões de rede:

Fracasso Atenuação Falha de endereço IP público em uma única zona de disponibilidade. Implante recursos de endereço IP entre zonas ou use um endereço IP secundário com um balanceador de carga. Falha do dispositivo virtual de rede (NVA) numa única zona. Implante um NVA secundário em outra zona e use um balanceador de carga para direcionar o tráfego para o NVA. Latência em cargas de trabalho espalhadas por regiões ou zonas, o que reduz a taxa de transferência e causa tempos limites. Colocalizar recursos em uma região ou zona. Redesenhe a arquitetura para usar padrões de confiabilidade, como carimbos de implantação com balanceadores de carga, para que cada carimbo possa lidar com a carga e trabalhar em conjunto com recursos próximos. Falha de carga de trabalho de região única com um site de contingência inativo. Pré-configure as configurações de rede na região de failover. Essa abordagem garante que nenhum endereço IP se sobreponha. Falha de aplicação numa rede virtual de uma única região que comunica com um banco de dados através do Azure Private Link utilizando um site de failover a frio. Replique conexões na região secundária e redes virtuais de mesmo nível para comunicação. Sobreprovisionar espaços de endereço IP. Para ajudar a garantir um dimensionamento confiável, uma estratégia comum é o provisionamento excessivo de capacidade para evitar o esgotamento do endereço IP. No entanto, essa abordagem tem uma compensação entre fiabilidade e eficiência operacional. As sub-redes devem usar apenas uma parte do espaço de endereço da rede virtual. O objetivo deve ser ter apenas espaço de endereçamento extra suficiente em sua rede virtual e sub-redes para equilibrar confiabilidade com eficiência operacional.

Esteja ciente dos limites de rede. O Azure impõe limites ao número de recursos que você pode implantar. Embora a maioria dos limites de rede do Azure esteja definida para seus valores máximos, você pode aumentar alguns limites. Para obter mais informações, consulte limites de rede do Azure Resource Manager.

Crie diagramas de rede que se concentrem nos fluxos de usuários. Esses diagramas podem ajudá-lo a visualizar a segmentação da rede, identificar possíveis pontos de falha e identificar transições importantes, como pontos de entrada e saída na Internet. Eles também são ferramentas importantes para auditorias e resposta a incidentes.

Realce os fluxos de tráfego de alta prioridade entre o utilizador e os recursos de trabalho. Por exemplo, se você priorizar o Azure ExpressRoute para fluxos de rede corporativa ou proteger solicitações de usuários em um design de rede de perímetro, poderá obter informações sobre o planejamento de capacidade para firewalls e outros serviços.

Adicionar redundância. Considere a implantação de gateways NAT e redes virtuais em várias regiões, se necessário. Certifique-se de que os endereços IP públicos e outros serviços sensíveis à zona de disponibilidade tenham a redundância de zona habilitada e torne os recursos compartilhados, como firewalls, reduntantes em termos de região.

Para obter mais informações, consulte continuidade de negócios da Rede Virtual .

Evite a complexidade. Preste muita atenção às redes virtuais, sub-redes, endereços IP, rotas, grupos de segurança de aplicativos (ASGs) e tags. Configurações simples diminuem a probabilidade de configurações incorretas e erros. Erros de configuração e erros contribuem para problemas de confiabilidade e aumentam os custos operacionais e de manutenção. Eis alguns exemplos de simplificação:

- Use DNS privado quando possível e minimize o número de zonas DNS.

- Simplifique as configurações de roteamento. Considere rotear todo o tráfego através do firewall, se ele for usado na arquitetura.

Testar a resiliência da rede. Use o Azure Chaos Studio para simular interrupções de conectividade de rede. Essa abordagem garante que suas cargas de trabalho permaneçam redundantes e ajuda a avaliar o efeito de possíveis falhas.

Monitorar o tráfego de rede para efeitos de confiabilidade. O monitoramento do fluxo de tráfego é uma operação crucial para a confiabilidade. Por exemplo, você deseja identificar comunicadores de alto volume em sua rede para determinar se eles podem causar interrupções. O Azure fornece recursos de log de fluxo. Para obter mais informações, consulte Operational Excellence.

Recomendações

| Recomendação | Benefício |

|---|---|

| Dimensione redes virtuais e sub-redes de acordo com sua estratégia de escala. Escolha redes virtuais menores e maiores para acomodar redundância como estratégia de mitigação de falhas. Certifique-se de que não há espaço de endereçamento sobreposto com outras redes virtuais com as quais você precisa se comunicar e planeje o espaço de endereçamento com antecedência. Para obter mais informações, consulte Criar, alterar ou excluir uma rede virtual. |

Ao provisionar demais, você pode garantir que a rede seja dimensionada de forma eficiente sem enfrentar limitações de espaço de endereço. Planeje o espaço de endereçamento com antecedência para ajudar a evitar conflitos e garantir uma arquitetura de rede suave e escalável. |

| Use o SKU IP padrão para obter melhor suporte de confiabilidade por meio de zonas de disponibilidade. Por padrão, os endereços IP públicos são implantados em várias zonas, a menos que estejam restritos a uma zona. | Essa SKU ajuda a garantir que a comunicação dentro de um endereço IP público permaneça operacional durante falhas zonais. |

Segurança

O objetivo do pilar Segurança é fornecer confidencialidade, integridade e disponibilidade garantias para a carga de trabalho.

Os princípios de design de segurança fornecem uma estratégia de design de alto nível para alcançar esses objetivos, aplicando abordagens da rede virtual ao design técnico.

Lista de verificação de design

Inicie a sua estratégia de conceção com base na lista de verificação da revisão de conceção para a segurança e identifique vulnerabilidades e controlos para melhorar a postura de segurança. Alargar a estratégia de modo a incluir mais abordagens, conforme necessário.

Estabeleça uma linha de base de segurança. Revise a linha de base de segurança para a Rede Virtual e incorpore as medidas aplicáveis na sua linha de base.

Mantenha o perímetro da rede atualizado. As configurações de segurança, como NSGs, ASGs e intervalos de endereços IP, devem ser atualizadas regularmente. As regras desatualizadas podem não estar alinhadas com a arquitetura de rede ou os padrões de tráfego atuais. Esta lacuna de segurança pode deixar a sua rede exposta a potenciais ataques, reduzindo as restrições ao tráfego de entrada e saída.

Use a segmentação para melhorar a segurança. Utilize NSGs como firewalls L4 ao nível da sub-rede. Encaminhe todo o tráfego externo por meio de um dispositivo virtual de rede, como um firewall, usando rotas definidas pelo usuário para monitoramento e gerenciamento. Use nomes de domínio totalmente qualificados (FQDN) para filtrar o acesso à Internet.

Conetividade segura de plataforma como serviço com terminais privados, com bloqueio de conexões de saída.

Aplicar o princípio do menor privilégio. Configure o controle de acesso baseado em função (RBAC) com uma mentalidade de não acesso para funções relacionadas à rede. Certifique-se de que os usuários só são capazes de modificar as configurações conforme exigido por sua função de trabalho.

Limitar endereços IP públicos. Use endereços IP públicos compartilhados de serviços como o Azure Front Door para melhor segurança e verificações de solicitação inicial. O gerenciamento de um endereço IP público dedicado exige que você supervisione sua segurança, incluindo o gerenciamento de portas e a validação de solicitações. Sempre que possível, use a conectividade privada.

Recomendações

| Recomendação | Benefício |

|---|---|

| Usar criptografia de rede virtual. | Ao impor tráfego encriptado, pode proteger os dados em trânsito entre as Máquinas Virtuais do Azure e os Conjuntos de Escala de Máquinas Virtuais do Azure na mesma rede virtual. Ele também criptografa o tráfego entre redes virtuais emparelhadas regional e globalmente. |

|

Habilitar o Verificador de Rede Virtual no Gerenciador de Rede Virtual do Azure. Use esse recurso em seu ambiente de pré-produção para testar a conectividade entre recursos. Esse recurso não é recomendado na produção. |

Certifique-se de que os recursos do Azure na rede estão acessíveis e não bloqueados por políticas. |

| Habilite Proteção contra DDoS do Azure para a rede virtual. Como alternativa, você pode proteger endereços IP públicos individuais por meio do Azure DDoS IP Protection. Revise os recursos de segurança fornecidos na Proteção IP DDoS e Proteção de Rede DDoS e escolha um que atenda às suas necessidades. Por exemplo, a camada de Proteção de Rede DDoS fornece suporte da Equipe de Resposta Rápida quando ocorrem ataques. A camada DDoS IP Protection não fornece esse suporte. |

Você pode se proteger contra ataques distribuídos de negação de serviço. |

| Proteja segmentos dentro de uma rede virtual usando NSGs. Sempre que possível, use ASGs para definir as regras. |

O tráfego que entra e sai da rede pode ser filtrado com base no endereço IP e nos intervalos de portas. Os ASGs simplificam o gerenciamento abstraindo os intervalos de endereços IP subjacentes. |

| Use pontos de extremidade privados para aceder aos serviços do Azure por meio de um endereço IP privado na rede virtual. Outra maneira de implementar redes privadas é através de pontos de extremidade de serviço, como . Esses pontos de extremidade roteiam o tráfego para um serviço no backbone de rede do Azure. Caso esteja disponível para o serviço, opte por endpoints privados em vez de endpoints de serviço. |

Os endpoints privados eliminam a necessidade de endereços IP públicos, o que reduz a superfície de ataque. |

Otimização de Custos

A Otimização de Custos concentra-se em detetar padrões de gastos, priorizar investimentos em áreas críticas e otimizar em outras para atender ao orçamento da organização enquanto atende aos requisitos de negócios.

Os princípios de design de otimização de custos fornecem uma estratégia de design de alto nível para alcançar esses objetivos e fazer compromissos, conforme necessário, no design técnico relacionado ao seu ambiente de rede.

Lista de verificação de design

Inicie sua estratégia de design com base na lista de verificação de revisão de projeto para Otimização de Custos para investimentos. Ajuste o design para que a carga de trabalho esteja alinhada com o orçamento alocado para a carga de trabalho. Seu design deve usar os recursos certos do Azure, monitorar investimentos e encontrar oportunidades para otimizar ao longo do tempo.

Otimize transferências de dados de alto volume entre pontos finais. Use o emparelhamento de rede virtual para mover dados de forma eficiente entre redes virtuais. Embora o emparelhamento tenha custos de entrada e saída, essa abordagem pode ser econômica porque reduz o consumo de largura de banda e os problemas de desempenho da rede. Evite o roteamento através de um hub para minimizar ineficiências e custos.

Para otimizar a transferência de dados entre regiões, é importante considerar a frequência e o método de transferência. Por exemplo, quando você lida com backups, o local onde você salva os backups pode afetar significativamente os custos. O armazenamento de dados de backup em uma região diferente incorre em largura de banda. Para reduzir esses custos, certifique-se de que os dados sejam compactados antes de transferi-los entre regiões. Você pode otimizar ainda mais os custos e a eficiência ajustando a frequência das transferências de dados.

Inclua componentes de rede em seu modelo de custo. Tenha em conta os custos ocultos quando cria ou ajusta o seu orçamento. Por exemplo, em arquiteturas multirregionais, a transferência de dados entre regiões custa mais caro.

Os relatórios de custos do Azure podem não incluir as despesas associadas a NVAs que não sejam da Microsoft, que têm custos de licenciamento separados. Eles também podem ter diferentes modelos de faturamento para opções de preço fixo e baseadas no consumo. Certifique-se de incluir esses fatores em suas considerações de orçamento.

Alguns recursos de rede podem ser caros, como o Firewall do Azure e a Rota Expressa. Você pode provisionar esses recursos em modelos de hub centralizados e alocar encargos às equipes pelo custo incorrido. Inclua essa cobrança no seu modelo de custo.

Não pague por recursos não utilizados. Revise os custos dos componentes regularmente e remova recursos herdados ou configurações padrão. Limite o número de endereços IP públicos para economizar custos. Essa abordagem também aumenta a segurança, reduzindo a superfície de ataque.

Otimizar endpoints privados. Determine se você pode reutilizar um link privado para um recurso de outras redes virtuais. Quando você usa um ponto de extremidade privado em um emparelhamento de rede virtual regional, não são cobradas taxas de emparelhamento pelo tráfego de e para o ponto de extremidade privado. Você paga apenas pelo acesso ao link privado em si, não pelo tráfego entre redes virtuais. Para obter mais informações, consulte Private Link numa rede hub-and-spoke.

Alinhar as funções de inspeção de tráfego de rede com os requisitos de prioridade e segurança do fluxo. Para requisitos de largura de banda grande, considere rotear o tráfego para caminhos de baixo custo. ExpressRoute é adequado para grandes tráfegos, mas pode ser caro. Considere alternativas como terminais públicos para redução de custos. No entanto, há uma compensação na segurança. Utilize o emparelhamento de rede para o tráfego entre redes, para contornar o firewall e evitar inspeções desnecessárias.

Permita apenas o tráfego necessário entre componentes e bloqueie o tráfego inesperado. Se o tráfego for esperado e o fluxo estiver alinhado com seus requisitos de segurança, você poderá omitir esses pontos de verificação. Por exemplo, avalie se você precisa rotear o tráfego através de um firewall se o recurso remoto estiver dentro do limite de confiança.

Avalie o número de sub-redes e seus NSGs associados, mesmo dentro de uma rede virtual. Quanto mais NSGs você tiver, maiores serão os custos operacionais para gerenciar os conjuntos de regras. Sempre que possível, use ASGs para agilizar o gerenciamento e reduzir custos.

Otimize os custos de código. Ao desenvolver seu aplicativo, escolha protocolos mais eficientes e aplique a compactação de dados para otimizar o desempenho. Por exemplo, você pode melhorar a eficiência em um aplicativo Web configurando componentes para compactar dados. Essas otimizações também afetam o desempenho.

Aproveite os recursos na rede virtual centralizada. Use recursos centralizados para reduzir a duplicação e as despesas gerais. Além disso, transferir responsabilidades para as equipes existentes pode ajudar ainda mais a otimizar custos e permitir a delegação de conhecimentos para funções específicas.

Recomendações

| Recomendação | Benefício |

|---|---|

|

Use interconexão de rede virtual para tornar o fluxo de rede mais eficiente, ignorando os controles. Evite a observação excessiva. |

Transfere dados diretamente entre redes virtuais emparelhadas para contornar o firewall, o que reduz o consumo de largura de banda e os problemas de desempenho da rede. Evite colocar todos os seus recursos em uma única rede virtual. Você pode incorrer em custos de peering, mas não é prático colocar todos os recursos numa única rede virtual apenas para economizar custos. Pode dificultar o crescimento. A rede virtual pode eventualmente chegar a um ponto em que novos recursos não cabem mais. |

|

Minimize os recursos de endereço IP público se você não precisar deles. Antes de excluir, verifique se o endereço IP não está vinculado a nenhuma configuração de endereço IP ou interface de rede de máquina virtual. |

IPs públicos desnecessários podem aumentar os custos devido a encargos com recursos e despesas gerais operacionais. |

Excelência Operacional

A Excelência Operacional concentra-se principalmente em procedimentos para práticas de desenvolvimento de , observabilidade e gestão de lançamentos.

Os princípios de design para a Excelência Operacional fornecem uma estratégia de design de alto nível para alcançar metas relativas aos requisitos operacionais das tarefas.

Lista de verificação de design

Inicie sua estratégia de design com base na lista de verificação de revisão de projeto para Excelência Operacional para definir processos de observabilidade, teste e implantação relacionados ao seu ambiente de rede.

Aprenda novas construções de rede do Azure. Quando você integra o Azure, as equipes de rede geralmente assumem que seu conhecimento existente é suficiente. No entanto, o Azure tem muitos aspetos diferentes. Certifique-se de que a equipa compreende os conceitos fundamentais de rede do Azure, complexidades de DNS, encaminhamento e capacidades de segurança. Construa uma taxonomia de serviços de rede para que a equipe possa compartilhar conhecimento e ter um entendimento comum.

Formalize o seu design de rede e procure simplicidade. Documente o design e quaisquer alterações, incluindo detalhes de configuração, como tabelas de rotas, NSGs e regras de firewall. Inclua as políticas de governança que estão em vigor, como o bloqueio de portas. Uma documentação clara torna eficaz a colaboração com outras equipas e partes interessadas.

Redes simplificadas são mais fáceis de monitorar, solucionar problemas e manter. Por exemplo, no caso de ter uma topologia hub-and-spoke, minimize os emparelhamentos diretos entre ramificações para reduzir a carga operacional e fortalecer a segurança. Documente sempre o desenho ou modelo e apresente justificações para cada decisão de conceção.

Reduza a complexidade usando aliases em vez de intervalos de endereços IP diretos. Este método reduz a carga operacional.

Use padrões de design que otimizem o tráfego de rede. Para otimizar o uso e a configuração da rede, implemente padrões de projeto conhecidos que minimizem ou otimizem o tráfego da rede. Valide a configuração de rede durante as compilações usando scanners de segurança para garantir que tudo esteja configurado corretamente.

Faça implantações de rede consistentes. Use a infraestrutura como código (IaC) para todos os componentes, incluindo emparelhamentos de rede e pontos de extremidade privados. Compreenda que os principais componentes de rede provavelmente mudarão com menos frequência do que outros componentes. Implemente uma abordagem de implantação em camadas para sua pilha para que você possa implantar cada camada independentemente. Evite combinar IaC com scripts para evitar complexidade.

Monitorizar a pilha de rede. Monitore os padrões de tráfego continuamente para identificar anomalias e problemas, como quedas de conexão, antes que eles causem falhas em cascata. Sempre que possível, defina alertas para ser notificado sobre essas interrupções.

Semelhante a outros componentes nessa arquitetura, capture todas as métricas e logs relevantes de vários componentes de rede, como a rede virtual, sub-redes, NSGs, firewalls e balanceadores de carga. Agregue, visualize e analise-os em seus painéis. Crie alertas para eventos importantes.

Inclua a rede em sua estratégia de mitigação de falhas. As redes virtuais e as sub-redes são implantadas inicialmente e normalmente permanecem inalteradas, o que dificulta as reversões. No entanto, você pode otimizar sua recuperação seguindo algumas estratégias:

Duplicar a infraestrutura de rede com antecedência, especialmente para configurações híbridas. Certifique-se de que rotas separadas em diferentes regiões estejam prontas para se comunicar entre si com antecedência. Replique e mantenha consistência nos Grupos de Segurança de Rede (NSGs) e nas regras do Firewall do Azure em ambos os sites primários e de recuperação de desastres (DR). Este processo pode ser demorado e requer aprovação, mas fazê-lo com antecedência ajuda a evitar problemas e falhas. Certifique-se de testar a pilha de rede no local de recuperação de desastres (DR).

Evite intervalos de endereços IP sobrepostos entre suas redes de produção e DR. Ao manter intervalos de endereços IP distintos, você pode simplificar o gerenciamento de rede e agilizar a transição durante um evento de failover.

Considere as compensações entre custo e confiabilidade. Para obter mais informações, consulte Trade-offs.

Transferir operações de rede para equipas centrais. Centralizar a gestão e governança da infraestrutura de rede, quando possível. Por exemplo, em uma topologia hub-spoke, serviços como o Firewall do Azure e a Rota Expressa, o DNS destinado ao uso compartilhado é colocado na rede do hub. Essa pilha de rede deve ser gerida centralmente, o que tira o fardo da equipa de trabalho.

Descarregue a administração da rede virtual para a equipe central, mesmo na rede falada. Minimize as operações de rede para o que é pertinente à carga de trabalho, como o gerenciamento de NSGs.

Mantenha as equipes centrais informadas sobre quaisquer alterações necessárias na carga de trabalho que possam afetar a configuração de recursos compartilhados. Os aliases abstraem os endereços IP subjacentes, o que simplifica as operações.

Dimensione corretamente a sua rede virtual e as sub-redes. Escolha menos redes virtuais maiores para reduzir a sobrecarga de gerenciamento e evitar tornar as sub-redes excessivamente grandes. A gestão das sub-redes e dos seus NSG pode aumentar os encargos operacionais. Para ambientes com disponibilidade limitada de endereços IP privados (RFC 1918), considere o uso do IPv6.

| Recomendação | Benefício |

|---|---|

| Implante Virtual Network Manager. | Em vez de configurar cada rede virtual individualmente, o Virtual Network Manager gerencia centralmente a conectividade com base em regras. Esta abordagem simplifica as operações de rede. |

| Use ferramentas de monitoramento de rede. Use regularmente logs de fluxo de rede virtual e análises de tráfego para identificar mudanças na demanda e nos padrões. Use o recurso monitor de conexão para analisar e identificar problemas como quedas de conexão antes que eles afetem os aplicativos. |

Você é capaz de entender como os dados fluem pela sua rede, identificar gargalos e identificar tentativas de acesso incomuns ou não autorizadas. |

| Ao definir rotas, use tags de serviço em vez de endereços IP específicos. Da mesma forma, use ASGs ao definir regras de tráfego para NSGs. |

Essa abordagem garante confiabilidade porque os endereços IP podem mudar, mas a configuração não precisa. Além disso, ajuda a superar os limites no número de rotas ou regras que você pode definir usando nomes mais genéricos. |

Eficiência de desempenho

A Eficiência de Desempenho tem a ver manter a experiência do usuário, mesmo quando há um aumento na de carga por meio do gerenciamento de capacidade. A estratégia inclui dimensionar recursos, identificar e otimizar potenciais gargalos e otimizar para obter o máximo desempenho.

Os princípios de design de Eficiência de Desempenho fornecem uma estratégia de design de alto nível para atingir essas metas de capacidade em relação ao uso esperado.

Lista de verificação de design

Inicie sua estratégia de design com base na lista de verificação de revisão de projeto para Eficiência de Desempenho para definir uma linha de base com base nos indicadores-chave de desempenho.

Definir metas de desempenho. Para definir metas de desempenho, conte com métricas de monitoramento, especificamente para latência e largura de banda. Use os dados do monitor de conexão, como latência e número de saltos, para definir metas e limites para um desempenho aceitável. O Azure Application Insights fornece uma visão detalhada do tempo que os pedidos de carga de trabalho passam na rede, o que ajuda a refinar esses objetivos.

Dimensione adequadamente suas sub-redes. Ao alocar sub-redes, é importante equilibrar tamanho e escalabilidade. Você deseja que as sub-redes sejam grandes o suficiente para acomodar o crescimento projetado sem sobrecarga operacional.

Para gerir a capacidade de forma eficaz, uma estratégia comum é sobreprovisionar a capacidade devido à incerteza, mas o objetivo deve ser otimizar ao longo do tempo. Analise continuamente os dados para que sua rede possa lidar com a carga, mas você não pague mais por recursos não utilizados.

Realizar testes de desempenho. Use uma combinação de dados sintéticos e de produção para testar a latência e a largura de banda. Essa abordagem ajuda a avaliar como esses fatores podem afetar o desempenho da carga de trabalho. Por exemplo, ele pode detetar recursos que causam problemas de vizinhos barulhentos e consomem mais largura de banda do que o esperado. Além disso, ele identifica o tráfego que faz vários saltos e causa alta latência.

Recomendamos que teste em produção ou capte e reproduza dados de produção como dados de teste. Essa abordagem garante que os testes reflitam o uso real, o que ajuda a definir metas de desempenho realistas.

Monitore o tráfego entre regiões. É importante considerar que os recursos de carga de trabalho podem estar localizados em regiões diferentes. A comunicação entre regiões pode adicionar latência significativa. O tráfego entre zonas de disponibilidade na mesma região tem baixa latência, mas pode não ser rápido o suficiente para algumas cargas de trabalho especializadas.

Recomendações

| Recomendação | Benefício |

|---|---|

|

Habilite o monitor de conexão do Observador de Rede do Azure. Use o monitor de conexão durante o teste, o que pode gerar tráfego sintético. |

Você pode coletar métricas que indicam perda e latência em todas as redes. Além disso, você pode rastrear todo o caminho de tráfego, o que é importante para detetar gargalos de rede. |

| Mantenha o espaço de endereçamento da rede virtual grande o suficiente para suportar o dimensionamento. | Você é capaz de acomodar o crescimento projetado sem sobrecarga operacional. |

Compensações

Você pode ter que fazer compensações de design se usar as abordagens nas listas de verificação de pilares. Os exemplos a seguir destacam as vantagens e desvantagens.

Pilha de rede redundante

Quando você opta por implementar uma pilha de rede redundante, incluindo seus NSGs, rotas e outras configurações, há um custo adicional da infraestrutura e testes completos.

Este investimento inicial aumenta a fiabilidade. Você pode ter certeza de que tudo funciona como esperado e acelerar a recuperação durante interrupções.

Emparelhamento de rede virtual

O emparelhamento direto de rede virtual melhora o desempenho reduzindo a latência porque evita a necessidade de rotear o tráfego através de um hub onde um firewall descriptografa, inspeciona e criptografa novamente a carga útil.

Esse ganho de desempenho tem o custo da diminuição da segurança. Sem as inspeções de firewall que o roteamento de hub fornece, a carga de trabalho fica mais vulnerável a ameaças potenciais.

Sub-redes grandes

Sub-redes grandes fornecem amplo espaço de endereçamento, o que permite que as cargas de trabalho sejam dimensionadas perfeitamente. Um grande espaço de endereços pode proteger contra flutuações inesperadas na procura. No entanto, pode levar a uma utilização ineficiente dos endereços IP. Com o tempo, essa ineficiência pode potencialmente causar o esgotamento do endereço IP à medida que a carga de trabalho evolui. Além disso, essa estratégia vem com custos operacionais mais altos. Do ponto de vista da Excelência Operacional, é ideal manter as suas sub-redes tão pequenas quanto possível.

Políticas do Azure

O Azure fornece um extenso conjunto de políticas internas relacionadas à Rede Virtual e suas dependências. Defina e atribua políticas para ajudar a garantir que os recursos estejam em conformidade com os padrões organizacionais. Crie um Painel de Conformidade de Políticas do Azure para identificar recursos não conformes e tomar medidas corretivas.

Um conjunto de políticas do Azure pode auditar algumas das recomendações anteriores. Por exemplo, podes definir políticas que automaticamente:

- Proteja a rede virtual contra ataques volumétricos e de protocolo.

- Negar a criação de interfaces de rede que tenham endereços IP públicos.

- Implante o Inspetor de Rede para redes virtuais.

- Habilite a análise de tráfego e os logs de fluxo para monitorar padrões de tráfego.

Para obter uma governança abrangente, revise as definições internas da Política do Azure e outras políticas que podem afetar a segurança da camada de rede.

Recomendações do Azure Advisor

Azure Advisor é um consultor de nuvem personalizado que ajuda você a seguir as práticas recomendadas para otimizar suas implantações do Azure. Aqui estão algumas recomendações que podem ajudá-lo a melhorar a confiabilidade, segurança, relação custo-benefício, desempenho e excelência operacional de sua rede virtual.

Próximos passos

Os artigos a seguir demonstram as recomendações discutidas neste artigo.