Azure Web Application Firewall e Azure Policy

O Azure Web Application Firewall (WAF) combinado com a Política do Azure pode ajudar a impor padrões organizacionais e avaliar a conformidade em escala para recursos WAF. A Política do Azure é uma ferramenta de governança que fornece uma exibição agregada para avaliar o estado geral do ambiente, com a capacidade de detalhar a granularidade por recurso e por política. A Política do Azure também ajuda a colocar seus recursos em conformidade por meio da correção em massa para recursos existentes e da correção automática para novos recursos.

Política do Azure para Firewall de Aplicativos Web

Há várias definições internas da Política do Azure para gerenciar recursos do WAF. A repartição das definições das políticas e das suas funcionalidades é a seguinte:

Ativar o Web Application Firewall (WAF)

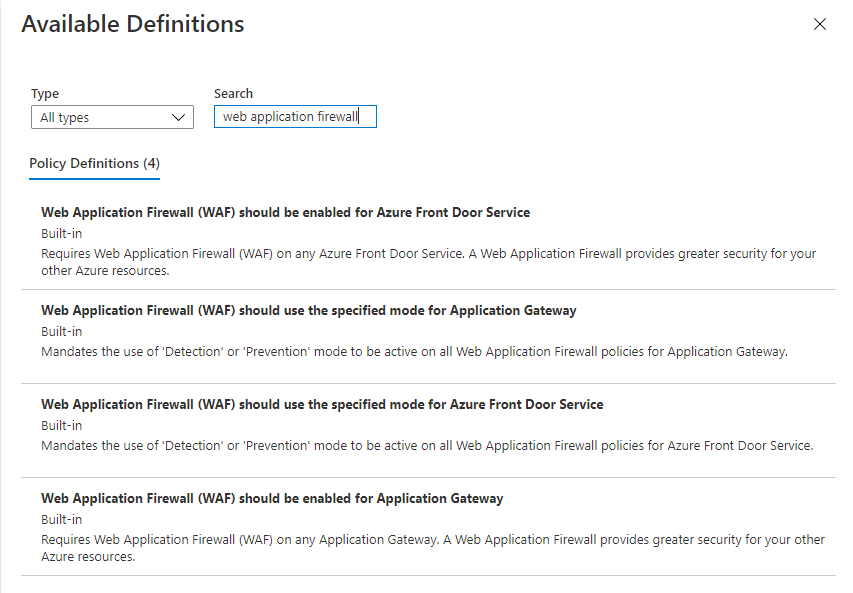

O Firewall de Aplicativo Web do Azure deve ser habilitado para pontos de entrada do Azure Front Door: os Serviços de Porta de Entrada do Azure são avaliados se há um WAF presente ou não. A definição de política tem três efeitos: Audit, Negar e Desativar. A auditoria rastreia quando um Serviço de Porta de Entrada do Azure não tem um WAF e permite que os usuários vejam o que o Serviço de Porta de Entrada do Azure não está em conformidade. Negar impede que qualquer Serviço de Porta de Entrada do Azure seja criado se um WAF não estiver anexado. Desabilitado desativa a atribuição de política.

O Web Application Firewall (WAF) deve ser habilitado para o Application Gateway: os Application Gateways são avaliados se há um WAF presente na criação de recursos. A definição de política tem três efeitos: Audit, Negar e Desativar. A auditoria rastreia quando um Application Gateway não tem um WAF e permite que os usuários vejam o que o Application Gateway não está em conformidade. Negar impede que qualquer Application Gateway seja criado se um WAF não estiver anexado. Desabilitado desativa a atribuição de política.

Modo de Deteção ou Prevenção de Mandato

O Firewall de Aplicativo Web (WAF) deve usar o modo especificado para o Serviço de Porta de Entrada do Azure: exige o uso do modo 'Detecção' ou 'Prevenção' para estar ativo em todas as políticas do Firewall de Aplicativo Web para o Serviço de Porta de Entrada do Azure. A definição de política tem três efeitos: Audit, Negar e Desativar. A auditoria controla quando um WAF não se encaixa no modo especificado. Negar impede que qualquer WAF seja criado se ele não estiver no modo correto. Desabilitado desativa a atribuição de política.

O Web Application Firewall (WAF) deve usar o modo especificado para o Application Gateway: exige que o uso do modo 'Detecção' ou 'Prevenção' esteja ativo em todas as políticas do Web Application Firewall para o Application Gateway. A definição de política tem três efeitos: Audit, Negar e Desativar. A auditoria controla quando um WAF não se encaixa no modo especificado. Negar impede que qualquer WAF seja criado se ele não estiver no modo correto. Desabilitado desativa a atribuição de política.

Exigir Solicitação de Inspeção

O Firewall de Aplicativo Web do Azure na Porta da Frente do Azure deve ter a inspeção do corpo de solicitação habilitada: certifique-se de que os Firewalls de Aplicativo Web associados às Portas Externas do Azure tenham a inspeção de corpo de solicitação habilitada. Essa funcionalidade permite que o WAF inspecione propriedades dentro do corpo HTTP que podem não ser avaliadas nos cabeçalhos HTTP, cookies ou URI.

O Firewall de Aplicativo Web do Azure no Gateway de Aplicativo do Azure deve ter a inspeção de corpo de solicitação habilitada: verifique se os Firewalls de Aplicativo Web associados aos Gateways de Aplicativo do Azure têm a inspeção de corpo de solicitação habilitada. Essa funcionalidade permite que o WAF inspecione propriedades dentro do corpo HTTP que podem não ser avaliadas nos cabeçalhos HTTP, cookies ou URI.

Exigir logs de recursos

O Azure Front Door deve ter logs de recursos habilitados: exige a habilitação de logs de recursos e métricas no serviço clássico do Azure Front Door, incluindo WAF. A definição de política tem dois efeitos: AuditIfNotExists e Disable. AuditIfNotExists rastreia quando um serviço Front Door não tem logs de recursos, métricas habilitadas e notifica o usuário de que o serviço não está em conformidade. Desabilitado desativa a atribuição de política.

O Azure Front Door Standard ou Premium (Plus WAF) deve ter logs de recursos habilitados: Exige a habilitação de logs e métricas de recursos nos serviços premium e padrão do Azure Front Door, incluindo WAF. A definição de política tem dois efeitos: AuditIfNotExists e Disable. AuditIfNotExists rastreia quando um serviço Front Door não tem logs de recursos, métricas habilitadas e notifica o usuário de que o serviço não está em conformidade. Desabilitado desativa a atribuição de política.

O Gateway de Aplicativo do Azure deve ter logs de Recursos habilitados: Exige a habilitação de logs e métricas de recursos em todos os Gateways de Aplicativos, incluindo WAF. A definição de política tem dois efeitos: AuditIfNotExists e Disable. AuditIfNotExists rastreia quando um Application Gateway não tem logs de recursos, métricas habilitadas e notifica o usuário de que o Application Gateway não está em conformidade. Desabilitado desativa a atribuição de política.

Configurações WAF recomendadas

Os perfis do Azure Front Door devem usar a camada Premium que dá suporte a regras WAF gerenciadas e link privado: exige que todos os seus perfis do Azure Front Door estejam na camada premium em vez da camada padrão. O Azure Front Door Premium é otimizado para segurança e oferece acesso aos conjuntos de regras e funcionalidades WAF mais atualizados, como proteção contra bots.

Habilite a regra de Limite de Taxa para proteger contra ataques DDoS no WAF da Porta da Frente do Azure: a limitação de taxa pode ajudar a proteger seu aplicativo contra ataques DDoS. A regra de limite de taxa do Azure Web Application Firewall (WAF) para o Azure Front Door ajuda a proteger contra DDoS controlando o número de solicitações permitidas de um determinado endereço IP do cliente para o aplicativo durante uma duração de limite de taxa.

Migrar o WAF da Configuração do WAF para a Política do WAF no Application Gateway: Se você tiver a Configuração do WAF em vez da Política do WAF, talvez queira mover para a nova Política do WAF. As políticas do Web Application Firewall (WAF) oferecem um conjunto mais rico de recursos avançados em relação à configuração do WAF, fornecem uma escala mais alta, melhor desempenho e, ao contrário da configuração WAF herdada, as políticas do WAF podem ser definidas uma vez e compartilhadas entre vários gateways, ouvintes e caminhos de URL. No futuro, os recursos mais recentes e aprimoramentos futuros só estarão disponíveis por meio de políticas WAF.

Criar uma Política do Azure

Na home page do Azure, digite Policy na barra de pesquisa e selecione o ícone Azure Policy.

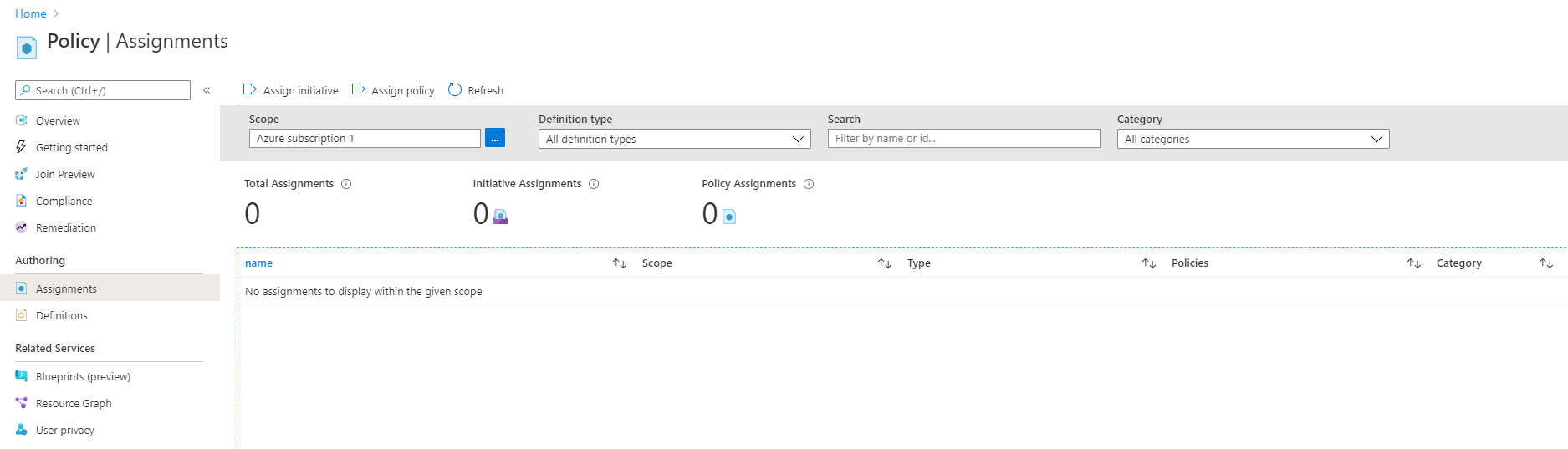

No serviço de Política do Azure, em Criação, selecione Atribuições.

- Na página Atribuições, selecione o ícone Atribuir política na parte superior.

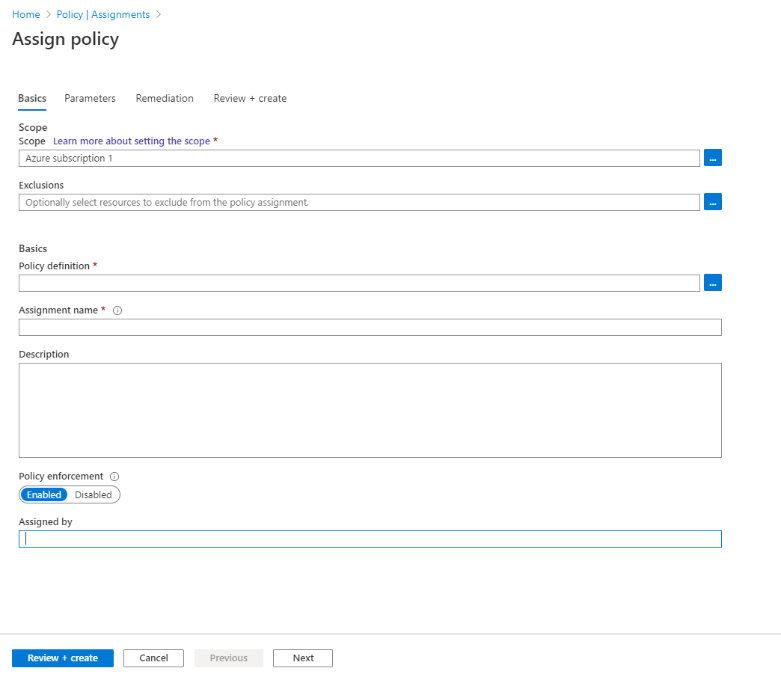

- Na guia Noções básicas da página Atribuir política, atualize os seguintes campos:

- Escopo: selecione a quais assinaturas do Azure e grupos de recursos as políticas se aplicam.

- Exclusões: selecione quaisquer recursos do escopo a serem excluídos da atribuição de política.

- Definição de política: selecione a definição de política a ser aplicada ao escopo com exclusões. Digite "Web Application Firewall" na barra de pesquisa para escolher a Política do Azure do Web Application Firewall relevante.

Selecione a guia Parâmetros e atualize os parâmetros de atribuição de política. Para esclarecer melhor o que o parâmetro faz, passe o mouse sobre o ícone de informações ao lado do nome do parâmetro para obter mais esclarecimentos.

Selecione Rever + criar para finalizar a sua atribuição de política. A atribuição de política leva aproximadamente 15 minutos até ficar ativa para novos recursos.