Configurar o túnel forçado usando o Site Padrão para conexões site a site

As etapas neste artigo ajudam a configurar o túnel forçado para conexões IPsec site a site (S2S) especificando um Site Padrão. Para obter informações sobre métodos de configuração para túnel forçado, incluindo a configuração de túnel forçado via BGP, consulte Sobre o túnel forçado para VPN Gateway.

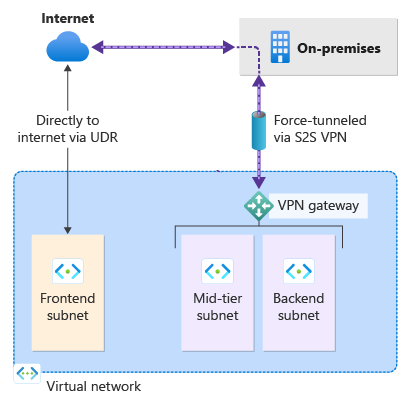

Por padrão, o tráfego vinculado à Internet de suas VMs vai diretamente para a Internet. Se quiser forçar todo o tráfego ligado à Internet através do gateway VPN para um site local para inspeção e auditoria, você pode fazer isso configurando o túnel forçado. Depois de configurar o túnel forçado, se desejar, você pode rotear o tráfego vinculado à Internet diretamente para a Internet para sub-redes especificadas usando UDRs (rotas personalizadas definidas pelo usuário).

As etapas a seguir ajudam a configurar um cenário de encapsulamento forçado especificando um Site Padrão. Opcionalmente, usando UDR personalizado, você pode rotear o tráfego especificando que o tráfego vinculado à Internet da sub-rede Frontend vai diretamente para a Internet, em vez de para o site local.

- A VNet que você cria tem três sub-redes: Frontend, Mid-tier e Backend com quatro conexões entre locais: DefaultSiteHQ e três ramificações.

- Você especifica o Site Padrão para seu gateway VPN usando o PowerShell, que força todo o tráfego da Internet de volta ao local local. O Site Padrão não pode ser configurado usando o portal do Azure.

- A sub-rede Frontend recebe um UDR para enviar tráfego da Internet diretamente para a Internet, ignorando o gateway VPN. O restante tráfego é encaminhado normalmente.

- As sub-redes de camada intermediária e de back-end continuam a ter a força de tráfego da Internet encapsulada de volta ao site local por meio do gateway VPN porque um Site Padrão é especificado.

Criar uma rede virtual e sub-redes

Primeiro, crie o ambiente de teste. Você pode usar o Azure Cloud Shell ou executar o PowerShell localmente. Para obter mais informações, veja How to install and configure Azure PowerShell (Como instalar e configurar o Azure PowerShell).

Nota

Você pode ver avisos dizendo "O tipo de objeto de saída deste cmdlet será modificado em uma versão futura". Esse é o comportamento esperado e você pode ignorar esses avisos com segurança.

Crie um grupo de recursos usando New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Crie a rede virtual usando New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Crie sub-redes usando New-AzVirtualNetworkSubnetConfig. Crie sub-redes Frontend, Mid-tier e Backend e uma sub-rede de gateway (que deve ser chamada de GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigMid-tier = Add-AzVirtualNetworkSubnetConfig ` -Name Mid-tier ` -AddressPrefix 10.1.1.0/24 ` -VirtualNetwork $vnet $subnetConfigBackend = Add-AzVirtualNetworkSubnetConfig ` -Name Backend ` -AddressPrefix 10.1.2.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.200.0/27 ` -VirtualNetwork $vnetEscreva as configurações de sub-rede na rede virtual com Set-AzVirtualNetwork, que cria as sub-redes na rede virtual:

$vnet | Set-AzVirtualNetwork

Criar gateways de rede local

Nesta seção, crie os gateways de rede local para os sites usando New-AzLocalNetworkGateway. Há uma pequena pausa entre cada comando à medida que cada gateway de rede local é criado. Neste exemplo, os -GatewayIpAddress valores são espaços reservados. Para fazer uma conexão, você precisa substituir posteriormente esses valores pelos endereços IP públicos dos respetivos dispositivos VPN locais.

$lng1 = New-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.111" -AddressPrefix "192.168.1.0/24"

$lng2 = New-AzLocalNetworkGateway -Name "Branch1" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.112" -AddressPrefix "192.168.2.0/24"

$lng3 = New-AzLocalNetworkGateway -Name "Branch2" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.113" -AddressPrefix "192.168.3.0/24"

$lng4 = New-AzLocalNetworkGateway -Name "Branch3" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.114" -AddressPrefix "192.168.4.0/24"

Criar um gateway de VPN

Nesta seção, você solicita um endereço IP público e cria um gateway VPN associado ao objeto de endereço IP público. O endereço IP público é usado quando você conecta um dispositivo VPN local ou externo ao gateway VPN para conexões entre locais.

Solicite um endereço IP público para seu gateway VPN usando New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardCrie a configuração do endereço IP do gateway usando New-AzVirtualNetworkGatewayIpConfig. Essa configuração é referenciada quando você cria o gateway VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.IdCrie o gateway de rede virtual com o tipo de gateway "Vpn" usando New-AzVirtualNetworkGateway. A criação de um gateway pode levar 45 minutos ou mais, dependendo da SKU de gateway selecionada que você selecionar.

Neste exemplo, usamos o VpnGw2, SKU de Geração 2. Se você vir erros ValidateSet em relação ao valor GatewaySKU, verifique se você instalou a versão mais recente dos cmdlets do PowerShell. A versão mais recente contém os novos valores validados para as SKUs de gateway mais recentes.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType "Vpn" -VpnType "RouteBased" -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Configurar túnel forçado - Site Padrão

Configure o túnel forçado atribuindo um Site Padrão ao gateway de rede virtual. Se você não especificar um Site Padrão, o tráfego da Internet não será forçado através do gateway VPN e, em vez disso, atravessará diretamente para a Internet para todas as sub-redes (por padrão).

Para atribuir um Site Padrão para o gateway, use o parâmetro -GatewayDefaultSite . Certifique-se de atribuir isso corretamente.

Primeiro, declare as variáveis que especificam as informações do gateway de rede virtual e o gateway de rede local para o Site Padrão, neste caso, DefaultSiteHQ.

$LocalGateway = Get-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" $VirtualGateway = Get-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1"Em seguida, defina o site padrão do gateway de rede virtual usando Set-AzVirtualNetworkGatewayDefaultSite.

Set-AzVirtualNetworkGatewayDefaultSite -GatewayDefaultSite $LocalGateway -VirtualNetworkGateway $VirtualGateway

Neste ponto, todo o tráfego ligado à Internet agora está configurado para ser encapsulado para DefaultSiteHQ. O dispositivo VPN local deve ser configurado usando 0.0.0.0/0 como seletores de tráfego.

- Se você quiser configurar apenas o túnel forçado e não rotear o tráfego da Internet diretamente para a Internet para sub-redes específicas, pule para a seção Estabelecer conexões deste artigo para criar suas conexões.

- Se desejar que sub-redes específicas enviem tráfego ligado à Internet diretamente para a Internet, continue com as próximas seções para configurar UDRs personalizados e atribuir rotas.

Rotear tráfego ligado à Internet para sub-redes específicas

Como opção, se você quiser que o tráfego vinculado à Internet seja enviado diretamente para a Internet para sub-redes específicas (em vez de para sua rede local), use as etapas a seguir. Essas etapas se aplicam ao túnel forçado que foi configurado especificando um Site Padrão ou que foi configurado via BGP.

Criar tabelas de rotas e rotas

Para especificar que o tráfego ligado à Internet deve ir diretamente para a Internet, crie a tabela de rotas e a rota necessárias. Mais tarde, você atribuirá a tabela de rotas à sub-rede Frontend.

Crie as tabelas de rotas usando New-AzRouteTable.

$routeTable1 = New-AzRouteTable ` -Name 'RouteTable1' ` -ResourceGroupName "TestRG1" ` -location "EastUS"Crie rotas usando os seguintes cmdlets: GetAzRouteTable, Add-AzRouteConfig e Set-AzRouteConfig. Crie a rota para o próximo salto digite "Internet" em RouteTable1. Essa rota é atribuída posteriormente à sub-rede Frontend.

Get-AzRouteTable ` -ResourceGroupName "TestRG1" ` -Name "RouteTable1" ` | Add-AzRouteConfig ` -Name "ToInternet" ` -AddressPrefix 0.0.0.0/0 ` -NextHopType "Internet" ` | Set-AzRouteTable

Atribuir rotas

Nesta seção, você atribui a tabela de rotas e as rotas à sub-rede Frontend usando os seguintes comandos do PowerShell: GetAzRouteTable, Set-AzRouteConfig e Set-AzVirtualNetwork.

Atribua a sub-rede Frontend à RouteTable1 com a rota "ToInternet" especificando 0.0.0.0/0 com Internet de salto seguinte.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $routeTable1 = Get-AzRouteTable ` -ResourceGroupName "TestRG1" ` -Name "RouteTable1" Set-AzVirtualNetworkSubnetConfig ` -VirtualNetwork $vnet ` -Name 'Frontend' ` -AddressPrefix 10.1.0.0/24 ` -RouteTable $routeTable1 | ` Set-AzVirtualNetwork

Estabeleça conexões VPN S2S

Use New-AzVirtualNetworkGatewayConnection para estabelecer as conexões S2S.

Declarar as variáveis.

$gateway = Get-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" $lng1 = Get-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" $lng2 = Get-AzLocalNetworkGateway -Name "Branch1" -ResourceGroupName "TestRG1" $lng3 = Get-AzLocalNetworkGateway -Name "Branch2" -ResourceGroupName "TestRG1" $lng4 = Get-AzLocalNetworkGateway -Name "Branch3" -ResourceGroupName "TestRG1"Crie as conexões.

New-AzVirtualNetworkGatewayConnection -Name "Connection1" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng1 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection2" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng2 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection3" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng3 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection4" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng4 -ConnectionType IPsec -SharedKey "preSharedKey"Para exibir uma conexão, use o exemplo a seguir. Modifique os valores necessários para especificar a conexão que você deseja exibir.

Get-AzVirtualNetworkGatewayConnection -Name "Connection1" -ResourceGroupName "TestRG1"

Próximos passos

Para obter mais informações sobre o Gateway de VPN, consulte as Perguntas frequentes sobre o Gateway de VPN.