Sobre a NAT no Gateway de VPN do Azure

Este artigo fornece uma visão geral do suporte a NAT (Tradução de Endereço de Rede) no Gateway de VPN do Azure. O NAT define os mecanismos para traduzir um endereço IP para outro num pacote IP. Existem vários cenários para o NAT:

- Conecte várias redes com endereços IP sobrepostos

- Ligar a partir de redes com endereços IP privados (RFC1918) à Internet (Internet breakout)

- Conectar redes IPv6 a redes IPv4 (NAT64)

Importante

O NAT do Gateway de VPN do Azure dá suporte ao primeiro cenário para conectar redes locais ou filiais a uma rede virtual do Azure com endereços IP sobrepostos. Internet breakout e NAT64 não são suportados.

Espaços de endereços sobrepostos

As organizações geralmente usam endereços IP privados definidos em RFC1918 para comunicação interna em suas redes privadas. Quando essas redes estão conectadas usando VPN pela Internet ou através de WAN privada, os espaços de endereço não devem se sobrepor, caso contrário, a comunicação falharia. Para conectar duas ou mais redes com endereços IP sobrepostos, o NAT é implantado nos dispositivos de gateway que conectam as redes.

Tipo de NAT: estático & dinâmico

O NAT em um dispositivo gateway traduz os endereços IP de origem e/ou destino, com base nas políticas ou regras de NAT para evitar conflitos de endereço. Existem diferentes tipos de regras de tradução NAT:

ANT estático: as regras estáticas definem uma relação de mapeamento de endereço fixo. Para um determinado endereço IP, ele será mapeado para o mesmo endereço do pool de destino. Os mapeamentos para regras estáticas são sem monitoração de estado porque o mapeamento é fixo.

ANT dinâmico: Para NAT dinâmico, um endereço IP pode ser convertido para diferentes endereços IP de destino com base na disponibilidade ou com uma combinação diferente de endereço IP e porta TCP/UDP. Este último também é chamado de NAPT, Network Address and Port Translation. As regras dinâmicas resultarão em mapeamentos de tradução com monitoração de estado, dependendo dos fluxos de tráfego a qualquer momento.

Nota

Quando as regras NAT dinâmicas são usadas, o tráfego é unidirecional, o que significa que a comunicação deve ser iniciada a partir do site representado no campo Mapeamento interno da regra. Se o tráfego for iniciado a partir do mapeamento externo, a conexão não será estabelecida. Se você precisar de iniciação de tráfego bidirecional, use uma regra NAT estática para definir um mapeamento 1:1.

Outra consideração é o tamanho do pool de endereços para tradução. Se o tamanho do pool de endereços de destino for o mesmo que o pool de endereços original, use a regra NAT estática para definir um mapeamento 1:1 em uma ordem sequencial. Se o pool de endereços de destino for menor do que o pool de endereços original, use a regra NAT dinâmica para acomodar as diferenças.

Importante

- O NAT é suportado nas seguintes SKUs: VpnGw2~5, VpnGw2AZ~5AZ.

- O NAT é suportado apenas em conexões IPsec entre locais. Não há suporte para conexões VNet-to-VNet ou conexões P2S.

- Cada regra NAT dinâmica pode ser atribuída a uma única conexão.

Modo NAT: ingress & egress

Cada regra NAT define um mapeamento de endereço ou uma relação de tradução para o espaço de endereçamento de rede correspondente:

Ingresso: uma regra IngressSNAT mapeia um espaço de endereço de rede local para um espaço de endereço traduzido para evitar sobreposição de endereços.

Egress: uma regra EgressSNAT mapeia o espaço de endereçamento da VNet do Azure para outro espaço de endereçamento traduzido.

Para cada regra NAT, os dois campos a seguir especificam os espaços de endereço antes e depois da tradução:

Mapeamentos internos: O espaço de endereço antes da tradução. Para uma regra de entrada, esse campo corresponde ao espaço de endereço original da rede local. Para uma regra de saída, este é o espaço de endereço VNet original.

Mapeamentos Externos: O espaço de endereço após a tradução para redes locais (entrada) ou VNet (saída). Para diferentes redes conectadas a um gateway de VPN do Azure, os espaços de endereço para todos os Mapeamentos Externos não devem se sobrepor entre si e com as redes conectadas sem NAT.

NAT e roteamento

Depois que uma regra NAT é definida para uma conexão, o espaço de endereçamento efetivo para a conexão mudará com a regra. Se o BGP estiver habilitado no gateway de VPN do Azure, selecione "Habilitar tradução de rota BGP" para converter automaticamente as rotas aprendidas e anunciadas em conexões com regras NAT:

Rotas aprendidas: Os prefixos de destino das rotas aprendidas em uma conexão com as regras IngressSNAT serão traduzidos dos prefixos de mapeamento interno (pré-NAT) para os prefixos de mapeamento externo (pós-NAT) dessas regras.

Rotas anunciadas: o gateway de VPN do Azure anunciará os prefixos de Mapeamento Externo (pós-NAT) das regras EgressSNAT para o espaço de endereçamento VNet e as rotas aprendidas com prefixos de endereço pós-NAT de outras conexões.

Consideração do endereço IP de mesmo nível BGP para uma rede local NAT'ed:

- Endereço APIPA (169.254.0.1 a 169.254.255.254): NAT não é suportado com endereços APIPA BGP.

- Endereço não-APIPA: exclua os endereços IP de mesmo nível BGP do intervalo NAT.

Nota

As rotas aprendidas em conexões sem regras IngressSNAT não serão convertidas. As rotas VNet anunciadas para conexões sem regras EgressSNAT também não serão convertidas.

Exemplo de NAT

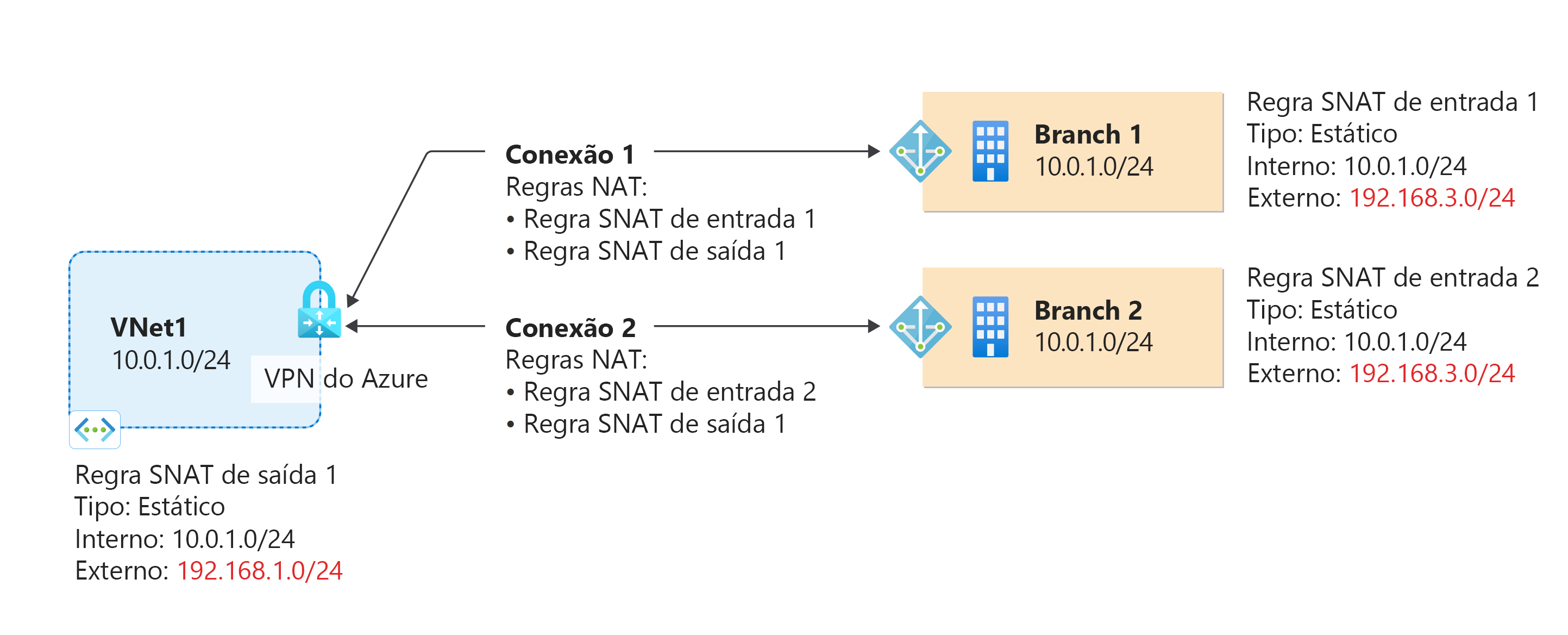

O diagrama a seguir mostra um exemplo de configurações NAT do Azure VPN:

O diagrama mostra uma VNet do Azure e duas redes locais, todas com espaço de endereço 10.0.1.0/24. Para conectar essas duas redes à VNet do Azure e ao gateway de VPN, crie as seguintes regras:

Regra 1 do IngressSNAT: esta regra traduz o espaço de endereço local 10.0.1.0/24 192.168.2.0/24.

Regra 2 do IngressSNAT: esta regra traduz o espaço de endereço local 10.0.1.0/24 para 192.168.3.0/24.

Regra 1 do EgressSNAT: esta regra traduz o espaço de endereço VNet 10.0.1.0/24 para 192.168.1.0/24.

No diagrama, cada recurso de conexão tem as seguintes regras:

Conexão 1 (VNet-Branch1):

- Regra 1 do IngressSNAT

- Regra 1 da EgressSNAT

Conexão 2 (VNet-Branch2)

- Regra 2 do IngressSNAT

- Regra 1 da EgressSNAT

Com base nas regras associadas às conexões, aqui estão os espaços de endereço para cada rede:

| Rede | Original | Traduzida |

|---|---|---|

| VNet | 10.0.1.0/24 | 192.168.1.0/24 |

| Sucursal 1 | 10.0.1.0/24 | 192.168.2.0/24 |

| Sucursal 2 | 10.0.1.0/24 | 192.168.3.0/24 |

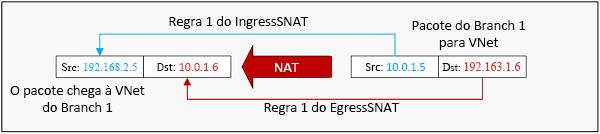

O diagrama a seguir mostra um pacote IP da ramificação 1 para a rede virtual, antes e depois da conversão NAT:

Importante

Uma única regra SNAT define a tradução para ambas as direções de uma rede específica:

- Uma regra IngressSNAT define a conversão dos endereços IP de origem que entram no gateway de VPN do Azure a partir da rede local. Também trata da tradução dos endereços IP de destino que saem da VNet para a mesma rede no local.

- Uma regra EgressSNAT define a tradução dos endereços IP de origem que saem do Gateway de VPN do Azure para redes no local. Também trata da tradução dos endereços IP de destino para pacotes que chegam à VNet através dessas ligações com a regra EgressSNAT.

- Em ambos os casos, não são necessárias regras DNAT .

Configuração NAT

Para implementar a configuração NAT mostrada na seção anterior, primeiro crie as regras NAT em seu gateway de VPN do Azure e, em seguida, crie as conexões com as regras NAT correspondentes associadas. Consulte Configurar NAT em gateways de VPN do Azure para obter etapas para configurar o NAT para suas conexões entre locais.

Limitações e considerações do NAT

Importante

Há algumas restrições para o recurso NAT.

- O NAT é suportado nas seguintes SKUs: VpnGw2~5, VpnGw2AZ~5AZ.

- O NAT é suportado apenas para ligações IPsec/IKE em vários locais. As ligações VNet a VNet ou as ligações P2S não são suportadas.

- As regras NAT não são suportadas em ligações com a opção Utilizar Seletores de Tráfego Baseados em Política ativada.

- O tamanho máximo suportado da sub-rede de mapeamento externo para o NAT dinâmico é /26.

- Os mapeamentos de portas apenas podem ser configurados com tipos de NAT Estático. Os cenários de NAT Dinâmica não são aplicáveis aos mapeamentos de portas.

- Neste momento, os mapeamentos de portas não podem ter intervalos. Tem de introduzir uma porta individual.

- Os mapeamentos de portas podem ser utilizados para protocolos TCP e UDP.

FAQ sobre NAT

O NAT é suportado em todas as SKUs do Gateway de VPN do Azure?

NAT é suportado em VpnGw2 para VpnGw25 e em VpnGw2AZ para VpnGw5AZ.

Posso usar NAT em conexões VNet-to-VNet ou P2S?

N.º

Quantas regras NAT posso usar em um gateway VPN?

Você pode criar até 100 regras NAT (regras de entrada e saída combinadas) em um gateway VPN.

Posso usar uma barra (/) em um nome de regra NAT?

N.º Você receberá um erro.

O NAT é aplicado a todas as conexões em um gateway VPN?

NAT é aplicado às conexões que têm regras NAT. Se uma conexão não tiver uma regra NAT, a NAT não terá efeito nessa conexão. No mesmo gateway VPN, você pode ter algumas conexões com NAT e outras conexões sem NAT trabalhando juntos.

Que tipos de NAT os gateways VPN suportam?

Os gateways VPN suportam apenas NAT estático 1:1 e NAT dinâmico. Eles não suportam NAT64.

O NAT funciona em gateways VPN ativos-ativos?

Sim. O NAT funciona em gateways VPN ativo-ativo e ativo-espera. Cada regra NAT é aplicada a uma única instância do gateway VPN. Em gateways ativos-ativos, crie uma regra NAT separada para cada instância de gateway por meio do campo ID de configuração IP.

O NAT funciona com conexões BGP?

Sim, você pode usar BGP com NAT. Aqui estão algumas considerações importantes:

Para garantir que as rotas aprendidas e as rotas anunciadas sejam convertidas em prefixos de endereço pós-NAT (mapeamentos externos) com base nas regras NAT associadas às conexões, selecione Habilitar conversão de rota BGP na página de configuração para regras NAT. Os roteadores BGP locais devem anunciar os prefixos exatos, conforme definido nas regras do IngressSNAT .

Se o roteador VPN local usar um endereço regular não APIPA e colidir com o espaço de endereço VNet ou outros espaços de rede locais, certifique-se de que a regra IngressSNAT traduzirá o IP do par BGP para um endereço exclusivo e não sobreposto. Coloque o endereço pós-NAT no campo Endereço IP de mesmo nível BGP do gateway de rede local.

NAT não é suportado com endereços BGP APIPA.

Preciso criar as regras DNAT correspondentes para a regra SNAT?

N.º Uma única regra de conversão de endereços de rede de origem (SNAT) define a tradução para ambas as direções de uma rede específica:

Uma regra IngressSNAT define a conversão dos endereços IP de origem que entram no gateway VPN a partir da rede local. Ele também lida com a tradução dos endereços IP de destino saindo da rede virtual para a mesma rede local.

Uma regra EgressSNAT define a tradução dos endereços IP de origem da VNet que saem do gateway VPN para redes locais. Ele também lida com a tradução dos endereços IP de destino para pacotes que entram na rede virtual através das conexões que têm a regra EgressSNAT .

Em ambos os casos, você não precisa de regras de conversão de endereços de rede (DNAT) de destino.

O que devo fazer se a minha rede virtual ou o espaço de endereço do gateway de rede local tiver dois ou mais prefixos? Posso aplicar NAT a todos eles ou apenas a um subconjunto?

Você precisa criar uma regra NAT para cada prefixo, porque cada regra NAT pode incluir apenas um prefixo de endereço para NAT. Por exemplo, se o espaço de endereço para o gateway de rede local consistir em 10.0.1.0/24 e 10.0.2.0/25, você poderá criar duas regras:

- Regra 1 do IngressSNAT : Mapa 10.0.1.0/24 a 192.168.1.0/24.

- Regra 2 do IngressSNAT : Mapa 10.0.2.0/25 a 192.168.2.0/25.

As duas regras devem corresponder aos comprimentos de prefixo dos prefixos de endereço correspondentes. A mesma diretriz se aplica às regras EgressSNAT para o espaço de endereçamento VNet.

Importante

Se você vincular apenas uma regra à conexão anterior, o outro espaço de endereço não será traduzido.

Que intervalos de IP posso usar para mapeamento externo?

Você pode usar qualquer intervalo de IP adequado que desejar para mapeamento externo, incluindo IPs públicos e privados.

Posso usar regras EgressSNAT diferentes para traduzir meu espaço de endereço VNet para prefixos diferentes para redes locais?

Sim. Você pode criar várias regras EgressSNAT para o mesmo espaço de endereço VNet e, em seguida, aplicar as regras EgressSNAT a conexões diferentes.

Posso usar a mesma regra IngressSNAT em conexões diferentes?

Sim. Normalmente, você usa a mesma regra IngressSNAT quando as conexões são para a mesma rede local, para fornecer redundância. Não é possível usar a mesma regra de entrada se as conexões forem para redes locais diferentes.

Preciso de regras de entrada e saída em uma conexão NAT?

Você precisa de regras de entrada e saída na mesma conexão quando o espaço de endereço de rede local se sobrepõe ao espaço de endereçamento da VNet. Se o espaço de endereço VNet for exclusivo entre todas as redes conectadas, você não precisará da regra EgressSNAT nessas conexões. Você pode usar as regras de entrada para evitar a sobreposição de endereços entre as redes locais.

O que eu escolho como ID de configuração IP?

ID de configuração IP é simplesmente o nome do objeto de configuração IP que você deseja que a regra NAT use. Com essa configuração, você está simplesmente escolhendo qual endereço IP público do gateway se aplica à regra NAT. Se você não tiver especificado nenhum nome personalizado no momento da criação do gateway, o endereço IP primário do gateway será atribuído à configuração IP padrão e o IP secundário será atribuído à configuração de IP activeActive .

Próximos passos

Consulte Configurar NAT em gateways de VPN do Azure para obter etapas para configurar o NAT para suas conexões entre locais.