Como bloquear o tráfego de rede com o Azure Virtual Network Manager - Portal do Azure

Este artigo mostra como criar uma regra de administração de segurança para bloquear o tráfego de rede de entrada na porta RDP 3389 que você pode adicionar a uma coleção de regras. Para obter mais informações, consulte Regras de administração de segurança.

Pré-requisitos

Antes de começar a configurar as regras de administração de segurança, confirme se você executou as seguintes etapas:

- Você entende cada elemento em uma regra de administração de segurança.

- Você criou uma instância do Azure Virtual Network Manager.

Criar uma configuração SecurityAdmin

- Selecione Configurações em Configurações e, em seguida, selecione + Criar.

- Selecione Configuração de segurança no menu suspenso.

- Na guia Noções básicas, insira um Nome para identificar essa configuração de segurança e selecione Avançar: coleções de regras.

Adicionar uma coleção de regras e uma regra de segurança

Introduza um Nome para identificar esta coleção de regras e, em seguida, selecione os Grupos de rede de destino aos quais pretende aplicar o conjunto de regras.

Selecione + Adicionar na página Adicionar uma coleção de regras.

Insira ou selecione as seguintes informações e, em seguida, selecione Adicionar para adicionar a regra à coleção de regras.

Definição Valor Nome Insira o nome Deny_RDP para o nome da regra. Description Insira uma descrição sobre a regra. Prioridade* Insira um valor entre 0 e 99 para determinar a prioridade da regra. Quanto menor o valor, maior a prioridade. Digite 1 para este exemplo Ação* Selecione Negar para bloquear o tráfego. Para obter mais informações, consulte Ação Direção* Selecione Entrada como você deseja negar o tráfego de entrada com esta regra. Protocolo* Selecione o protocolo TCP . HTTP e HTTPS são portas TCP. Source Source type Selecione o tipo de origem do endereço IP ou das tags de serviço. Endereços IP de origem Este campo aparece quando você seleciona o tipo de origem do endereço IP. Insira um endereço IPv4 ou IPv6 ou um intervalo usando a notação CIDR. Ao definir mais de um endereço ou blocos de endereços separados usando uma vírgula. Deixe em branco para este exemplo. Etiqueta de serviço de origem Este campo aparece quando você seleciona o tipo de origem da etiqueta de serviço. Selecione a(s) etiqueta(s) de serviço para os serviços que deseja especificar como origem. Consulte Etiquetas de serviço disponíveis para obter a lista de etiquetas suportadas. Porta de origem Insira um único número de porta ou um intervalo de portas, como (1024-65535). Ao definir mais de uma porta ou intervalos de portas, separe-os usando uma vírgula. Para especificar qualquer porta, digite *. Deixe em branco para este exemplo. Destino Tipo de destino Selecione o tipo de destino do endereço IP ou das tags de serviço. Endereços IP de destino Este campo aparece quando você seleciona o tipo de destino do endereço IP. Insira um endereço IPv4 ou IPv6 ou um intervalo usando a notação CIDR. Ao definir mais de um endereço ou blocos de endereços separados usando uma vírgula. Etiqueta do serviço de destino Este campo aparece quando você seleciona o tipo de destino da etiqueta de serviço. Selecione a(s) etiqueta(s) de serviço para os serviços que deseja especificar como destino. Consulte Etiquetas de serviço disponíveis para obter a lista de etiquetas suportadas. Porta de destino Insira um único número de porta ou um intervalo de portas, como (1024-65535). Ao definir mais de uma porta ou intervalos de portas, separe-os usando uma vírgula. Para especificar qualquer porta, digite *. Digite 3389 para este exemplo. Repita as etapas 1 a 3 novamente se quiser adicionar mais regras à coleção de regras.

Quando estiver satisfeito com todas as regras que deseja criar, selecione Adicionar para adicionar a coleção de regras à configuração do administrador de segurança.

Em seguida, selecione Rever + Criar e Criar para concluir a configuração de segurança.

Implantar a configuração de administrador de segurança

Se você acabou de criar uma nova configuração de administrador de segurança, certifique-se de implantar essa configuração para aplicar a redes virtuais no grupo de rede.

- Selecione Implantações em Configurações e, em seguida, selecione Implantar configuração.

- Marque a caixa de seleção Incluir administrador de segurança no estado da meta e escolha a configuração de segurança criada na última seção no menu suspenso. Em seguida, escolha a(s) região(ões) na qual você gostaria de implantar essa configuração.

- Selecione Avançar e Implantar para implantar a configuração de administrador de segurança.

Atualizar a configuração de administrador de segurança existente

- Se a configuração de administrador de segurança que você está atualizando for aplicada a um grupo de rede que contenha membros estáticos, você precisará implantar a configuração novamente para entrar em vigor.

- As configurações de administrador de segurança são aplicadas automaticamente a membros dinâmicos em um grupo de rede.

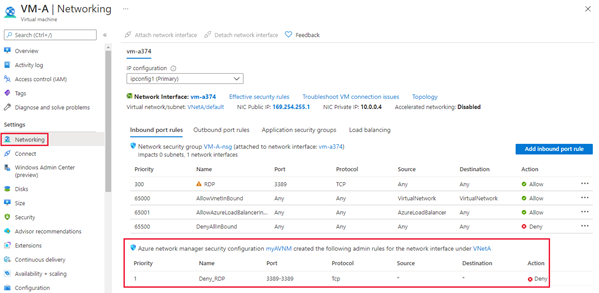

Verificar regras de administração de segurança

Vá para as Configurações de rede para uma máquina virtual em uma das redes virtuais às quais você aplicou as regras de administração de segurança. Se você não tiver uma, implante uma máquina virtual de teste em uma das redes virtuais. A máquina virtual tem uma nova seção abaixo das regras do grupo de segurança de rede, incluindo regras de segurança aplicadas pelo Gerenciador de Rede Virtual do Azure.

Próximos passos

Saiba mais sobre as regras de administração de segurança.