Arquiteturas para aplicativos Oracle com banco de dados em Máquinas Virtuais do Azure

Este artigo fornece arquitetura de referência para implantar o aplicativo Oracle no Azure IaaS onde o banco de dados Oracle também reside ou está colocalizado.

As cargas de trabalho Oracle compreendem não apenas bancos de dados Oracle, mas também aplicativos primários da Oracle, como Siebel, PeopleSoft, JD Edwards, E-Business Suite ou aplicativos de servidor WebLogic personalizados. A implantação de aplicativos Oracle na Infraestrutura como Serviço (IaaS) do Azure é um cenário comum para organizações que desejam usar a nuvem para suas cargas de trabalho Oracle junto com o banco de dados Oracle. A Microsoft oferece arquiteturas de referência e práticas recomendadas para facilitar esse processo.

Diretrizes gerais de migração de aplicativos

À medida que os aplicativos Oracle se movem na IaaS do Azure, há considerações de design comuns, que devem ser seguidas independentemente do tipo de aplicativos. Algumas considerações são específicas das aplicações. Nesta seção, listamos considerações de design comuns de todos os aplicativos, e todas as considerações específicas do aplicativo são abordadas em cada aplicativo.

Rede e segurança

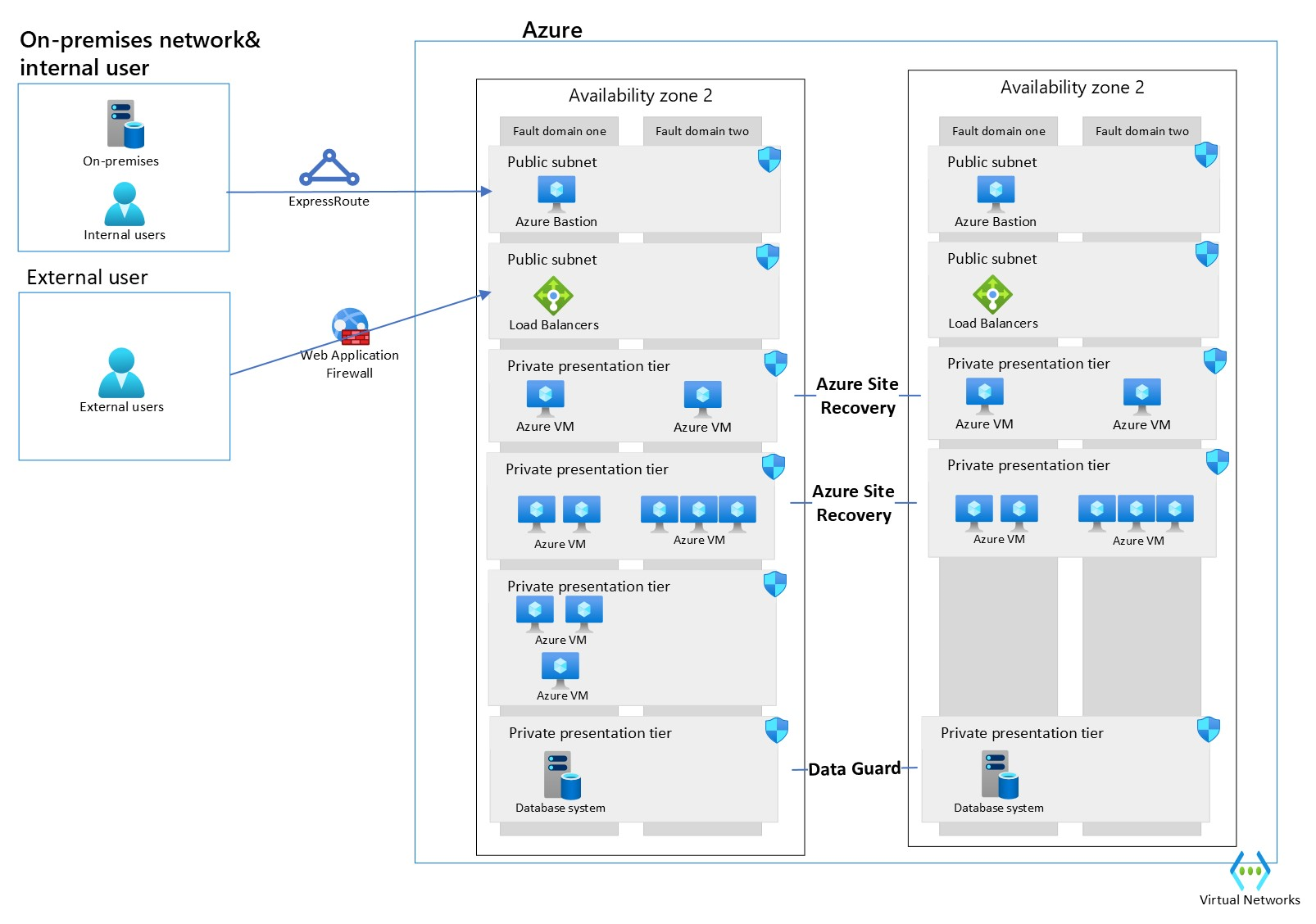

As configurações de rede fornecidas para Aplicativos Oracle no Azure abrangem vários aspetos de considerações de rede e segurança. Aqui está um detalhamento das configurações de rede recomendadas:

Logon único (SSO) com ID do Microsoft Entra e SAML: use o ID do Microsoft Entra para logon único (SSO) usando o protocolo SAML (Security Assertions Markup Language). Esse SSO permite que os usuários se autentiquem uma vez e acessem vários serviços sem problemas.

Proxy de aplicativo Microsoft Entra: considere usar o proxy de aplicativo Microsoft Entra, especialmente para usuários remotos. Esse proxy permite que você acesse com segurança aplicativos locais de fora da rede.

Roteamento de usuários internos por meio da Rota Expressa: para usuários internos, roteie o tráfego por meio da Rota Expressa do Azure para uma conexão dedicada e privada aos serviços do Azure, garantindo baixa latência e comunicação segura.

Firewall do Azure: Se necessário, você pode configurar o Firewall do Azure na frente do seu aplicativo para maior segurança. O Firewall do Azure ajuda a proteger seus recursos contra acesso não autorizado e ameaças.

Gateway de Aplicativo para Usuários Externos: Quando os usuários externos precisarem acessar seu aplicativo, considere usar o Gateway de Aplicativo do Azure. Ele fornece recursos de Web Application Firewall (WAF) para proteger seus aplicativos Web e balanceamento de carga de Camada 7 para distribuir tráfego.

Grupos de Segurança de Rede (NSG): Proteja suas sub-redes usando o NSG (Grupos de Segurança de Rede). Os NSGs permitem controlar o tráfego de entrada e saída para interfaces de rede, máquinas virtuais e sub-redes definindo regras de segurança.

Controle de acesso baseado em função (RBAC): para conceder acesso a indivíduos ou funções específicos, use o RBAC do Azure. O RBAC fornece controle de acesso refinado aos recursos do Azure com base em funções e permissões.

Bastion Host for SSH Access: Use um host Bastion como uma caixa de salto para melhorar a segurança do acesso SSH. Um host Bastion atua como um gateway seguro para os administradores acessarem Máquinas Virtuais na rede virtual. Este host fornece uma camada adicional de segurança.

Mais considerações:

- Criptografia de dados: certifique-se de que os dados em repouso e em trânsito estejam criptografados. O Azure fornece ferramentas como o Azure Disk Encryption e SSL/TLS para esta finalidade.

- Gerenciamento de patches: atualize e corrija regularmente seu ambiente EBS para proteger contra vulnerabilidades conhecidas.

- Monitoramento e Log: implemente o Azure Monitor e o Azure Defender para segurança para verificar continuamente seu ambiente em busca de ameaças e anomalias de segurança. Configure o registro em log para auditoria e análise forense.

Em resumo, essas configurações de rede e segurança visam fornecer um ambiente robusto e seguro para hospedar aplicativos Oracle no Azure IaaS. Eles incorporam práticas recomendadas para autenticação, controle de acesso e segurança de rede, tanto para usuários internos quanto externos. Eles também consideram a necessidade de acesso SSH aos servidores de aplicativos. Essas recomendações podem ajudá-lo a configurar uma postura de segurança madura para sua implantação de aplicativos Oracle no Azure IaaS.

Camada da Web: A camada da Web equilibra a carga das solicitações e envia as solicitações de acordo com a camada de aplicativo, a camada de banco de dados e/ou o backup.

Camada de aplicativo: a camada de aplicativo normalmente envolve servidores de aplicativos e sistemas de arquivos compartilhados.

Para dimensionamento automático, os Conjuntos de Dimensionamento de Máquina Virtual podem ser uma ótima opção para dimensionamento de várias Máquinas Virtuais com base na demanda com regras de dimensionamento personalizadas para se adaptar à sua carga de trabalho.

Colabore com especialistas no assunto do Azure (PMEs) para realizar uma avaliação completa da sua arquitetura. Eles podem ajudá-lo a determinar os serviços do Azure mais adequados com base em seus requisitos específicos, incluindo desempenho, disponibilidade e escalabilidade. Lembre-se de considerar fatores como custo, segurança de dados, conformidade e recuperação de desastres ao projetar sua arquitetura.

Também é essencial verificar e otimizar seus recursos do Azure continuamente para garantir eficiência e custo-benefício.

Balanceamento de carga e taxa de transferência: é importante avaliar as características da carga de trabalho dos servidores de aplicativos. Alguns servidores lidam com mais tarefas e criam uma taxa de transferência mais alta do que outros. Essas informações são cruciais ao projetar seus Conjuntos de Escala de Máquina Virtual do Azure e a configuração de balanceamento de carga para garantir que os recursos sejam alocados de forma eficaz

Camada de banco de dados: as arquiteturas HA são recomendadas com o Oracle Data Guard for Oracle em IaaS do Azure. Os aplicativos exigem um tipo específico de configuração de HA e estão listados em cada aplicativo.

Backup - Os backups são enviados da camada de aplicativo e da camada de banco de dados. É apenas uma das muitas razões pelas quais esses dois níveis não devem ser separados em dois fornecedores diferentes. Os backups do banco de dados são executados pelo Instantâneo de Volume do Backup do Azure em Arquivos Premium para a região secundária.

Recuperação de desastres - Há diferentes soluções que você pode escolher. Depende muito das suas necessidades. A arquitetura é construída para ser altamente disponível. Para replicar a camada de aplicativo, você pode usar o Azure Site Recovery. Outra solução que você pode escolher são as opções de redundância para discos gerenciados. Ambas as soluções replicam seus dados. As opções de redundância para discos gerenciados são uma solução que pode simplificar a arquitetura, mas também vem com algumas limitações.

Siebel no Azure

O Oracle Siebel CRM continua a ser uma solução de CRM de nível empresarial preferida por muitas empresas. É um dos aplicativos mais complexos do portfólio da Oracle que oferece uma combinação de recursos transacionais, analíticos e de compromissos para gerenciar operações voltadas para o cliente.

Aqui está a arquitetura recomendada de uma implantação de aplicativo Siebel em Máquinas Virtuais do Azure para Pacote de Inovação 16 e anteriores:

O diagrama a seguir é a arquitetura de uma implantação de aplicativo Siebel em Máquinas Virtuais do Azure para Innovation Pack 17 e anteriores:

Considerações sobre o projeto do Oracle Siebel

Segurança de rede e seu: as configurações de rede do Oracle Siebel no Azure precisam seguir as considerações gerais de segurança de rede e segurança, adicionalmente.

A migração deve ser feita usando a sub-rede Siebel Tool.

Camada de aplicativo

- Versão 17 ou superior – configurações de determinados servidores e utilitários no aplicativo e banco de dados são necessárias.

Camada de banco de dados

- Certifique-se de que as versões do Database e do Siebel correspondam.

- Garanta que os bancos de dados primários e replicados sejam copiados para um banco de dados secundário usando a arquitetura de referência Oracle do Oracle Data Guard.

Pacote de E-Business no Azure

O Oracle E-Business Suite (EBS) é um conjunto de aplicativos que inclui Supply Chain Management (SCM) e Customer Relationship Management (CRM). Como o EBS é um sistema SCM e CRM, ele geralmente tem muitas interfaces com sistemas de terceiros. A arquitetura a seguir foi criada para ser altamente disponível em uma região.

Assumimos que os usuários externos não cruzam a rede corporativa no diagrama a seguir.

Considerações de design do Oracle EBS

Camada de banco de dados - O banco de dados primário ou secundário deve estar dentro de um datacenter. A configuração síncrona deve ser usada. Se você instalar seu aplicativo em datacenters, deverá configurar o Data Guard no modo assíncrono.

JD Edwards no Azure

O JD Edwards da Oracle é um pacote de aplicativos integrado de software abrangente de planejamento de recursos corporativos. Atualmente, o JD Edwards é usado em cadeia de suprimentos, gerenciamento de armazéns, logística, planejamento de recursos de fabricação e muito mais. Devido ao uso do aplicativo, vemos que as interfaces com outros sistemas também são importantes.

A arquitetura a seguir foi criada para ser altamente disponível. Assumimos que os usuários externos não estão acessando pela rede corporativa. Se um usuário externo acessar o aplicativo usando a rede corporativa, a arquitetura pode ser simplificada na rede da seguinte maneira.

Considerações sobre o projeto do JD Edwards

Camada da Web: A camada da Web do aplicativo geralmente consiste em vários servidores de aplicativos. No JD Edwards, as regras geralmente são salvas nesses servidores web de aplicativos.

Camada de apresentação: cada instância na camada de apresentação está associada ao armazenamento. Cortar dependências entre instâncias pode levar a altas latências, por isso é crucial avaliá-las cuidadosamente.

Variação de desempenho do servidor: alguns servidores podem lidar com mais tarefas e criar uma taxa de transferência mais alta do que outros. Durante a fase de projeto, é essencial avaliar essa variação de taxa de transferência para garantir que sua infraestrutura possa lidar com cargas de trabalho de pico de forma eficiente.

Rearquitetura: Usar os Conjuntos de Escala de Máquina Virtual do Azure para dimensionamento automático não requer uma rearquitetura da configuração do JD Edwards. É uma solução escalável que pode ser implementada sem alterações significativas na arquitetura do seu aplicativo.

Camada de banco de dados - Permanência primária e secundária dentro de um datacenter, a configuração síncrona deve ser usada. Se você instalar seu aplicativo em datacenters, deverá configurar o Data Guard no modo assíncrono. Os dados da camada de banco de dados são enviados diretamente para um Armazenamento do Azure. O armazenamento depende da configuração da arquitetura atual.

PeopleSoft no Azure

O pacote de aplicativos PeopleSoft da Oracle contém software para recursos humanos e gestão financeira. O pacote de aplicativos é multicamadas, e os aplicativos incluem: sistemas de gerenciamento de recursos humanos (HRMS), gerenciamento de relacionamento com o cliente (CRM), finanças e gerenciamento da cadeia de suprimentos (FSCM) e gerenciamento de desempenho empresarial (EPM).

Considerações de design do PeopleSoft

Camada de aplicativo: a camada de aplicativo contém várias tarefas e servidores. Ele executa a lógica de negócios e os processos, mas também mantém a conexão com o banco de dados. Assim que essa dependência é cortada, causa latências.

Dependência entre as camadas de aplicativo e banco de dados: é importante minimizar a latência entre as camadas de aplicativo e banco de dados. Ao colocar o aplicativo e a camada de banco de dados no mesmo provedor de nuvem (Azure, neste caso), você reduz a latência da rede. O Azure fornece várias opções de rede e serviços, como emparelhamento de rede virtual (VNet) ou Rota Expressa, para garantir conexões de baixa latência entre camadas.

Considerações sobre o sistema operacional: se o Agendador de Processos exigir especificamente sistemas operacionais Windows, você ainda poderá executá-lo em Máquinas Virtuais do Azure. O Azure dá suporte a várias versões do Windows Server, permitindo que você escolha aquela que atende aos requisitos do seu aplicativo.

Avaliação da arquitetura: avalie cuidadosamente seus requisitos de arquitetura, incluindo escalabilidade, disponibilidade e desempenho. Para garantir alta disponibilidade e escalabilidade, considere configurar várias instâncias do servidor de aplicativos em uma configuração com balanceamento de carga.

Camada de banco de dados - O primário e replicado para um secundário devem permanecer em um datacenter. A configuração síncrona deve ser usada. Se você instalar seu aplicativo em datacenters, deverá configurar o Data Guard no modo assíncrono.

Passos seguintes

Arquiteturas de referência para banco de dados Oracle

Migrar carga de trabalho Oracle para Máquinas Virtuais do Azure