Impor a autenticação multifator do Microsoft Entra para a Área de Trabalho Virtual do Azure usando o Acesso Condicional

Importante

Se estiver a visitar esta página a partir da documentação do Ambiente de Trabalho Virtual do Azure (clássico), certifique-se de que regressa à documentação do Ambiente de Trabalho Virtual do Azure (clássico) assim que terminar.

Os utilizadores podem iniciar sessão no Azure Virtual Desktop a partir de qualquer lugar utilizando diferentes dispositivos e clientes. No entanto, existem certas medidas que deve tomar para ajudar a manter o seu ambiente e os seus utilizadores seguros. Usar a autenticação multifator (MFA) do Microsoft Entra com a Área de Trabalho Virtual do Azure solicita aos usuários durante o processo de entrada outra forma de identificação, além de seu nome de usuário e senha. Você pode impor MFA para Área de Trabalho Virtual do Azure usando o Acesso Condicional e também pode configurar se ela se aplica ao cliente Web, aplicativos móveis, clientes de área de trabalho ou todos os clientes.

Quando um usuário se conecta a uma sessão remota, ele precisa se autenticar no serviço de Área de Trabalho Virtual do Azure e no host da sessão. Se o MFA estiver habilitado, ele será usado ao se conectar ao serviço de Área de Trabalho Virtual do Azure e o usuário será solicitado a fornecer sua conta de usuário e uma segunda forma de autenticação, da mesma forma que acessar outros serviços. Quando um usuário inicia uma sessão remota, um nome de usuário e senha são necessários para o host da sessão, mas isso é contínuo para o usuário se o logon único (SSO) estiver habilitado. Para obter mais informações, consulte Métodos de autenticação.

A frequência com que um usuário é solicitado a se autenticar novamente depende das definições de configuração do tempo de vida da sessão do Microsoft Entra. Por exemplo, se o dispositivo cliente Windows estiver registrado com a ID do Microsoft Entra, ele receberá um PRT (Token de Atualização Primária) para usar para logon único (SSO) entre aplicativos. Uma vez emitido, um PRT é válido por 14 dias e é continuamente renovado, desde que o usuário use ativamente o dispositivo.

Embora lembrar credenciais seja conveniente, ele também pode tornar as implantações para cenários corporativos usando dispositivos pessoais menos seguras. Para proteger seus usuários, você pode garantir que o cliente continue solicitando credenciais de autenticação multifator do Microsoft Entra com mais frequência. Você pode usar o Acesso Condicional para configurar esse comportamento.

Saiba como impor o MFA para o Azure Virtual Desktop e, opcionalmente, configurar a frequência de início de sessão nas secções a seguir.

Pré-requisitos

Aqui está o que você precisa para começar:

- Atribua aos usuários uma licença que inclua o Microsoft Entra ID P1 ou P2.

- Um grupo do Microsoft Entra com os usuários da Área de Trabalho Virtual do Azure atribuídos como membros do grupo.

- Habilite a autenticação multifator do Microsoft Entra.

Criar uma política de Acesso Condicional

Veja como criar uma política de Acesso Condicional que exija autenticação multifator ao se conectar à Área de Trabalho Virtual do Azure:

Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

Navegue até Políticas de Acesso>Condicional de Proteção.>

Selecione Nova política.

Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

Em Usuários de atribuições>, selecione 0 usuários e grupos selecionados.

Na guia Incluir, selecione Selecionar usuários e grupos e marque Usuários e grupos e, em seguida, em Selecionar, selecione 0 usuários e grupos selecionados.

No novo painel que se abre, procure e escolha o grupo que contém os utilizadores do Ambiente de Trabalho Virtual do Azure como membros do grupo e, em seguida, selecione Selecionar.

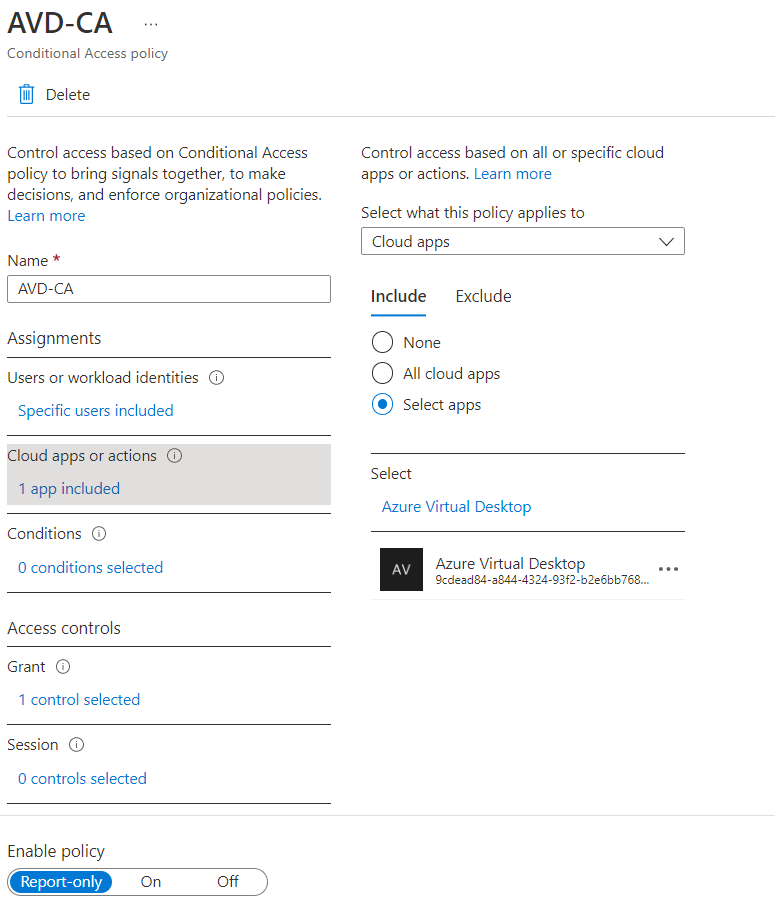

Em Atribuições>Recursos de destino, selecione Nenhum recurso de destino selecionado.

Para a lista suspensa Selecione a que esta política se aplica, deixe o padrão de Recursos (anteriormente aplicativos na nuvem). Na guia Incluir, selecione Selecionar recursos e, em seguida, em Selecionar, selecione Nenhum.

No novo painel que se abre, procure e selecione as aplicações necessárias com base nos recursos que está a tentar proteger. Selecione a guia relevante para o seu cenário. Ao pesquisar um nome de aplicativo no Azure, use termos de pesquisa que começam com o nome do aplicativo em ordem, em vez de palavras-chave que o nome do aplicativo contém fora de ordem. Por exemplo, quando você quiser usar a Área de Trabalho Virtual do Azure, precisará inserir 'Azure Virtual', nessa ordem. Se você digitar 'virtual' por si só, a pesquisa não retorna o aplicativo desejado.

Para a Área de Trabalho Virtual do Azure (com base no Gerenciador de Recursos do Azure), você pode configurar o MFA nestes diferentes aplicativos:

Área de Trabalho Virtual do Azure (ID

9cdead84-a844-4324-93f2-b2e6bb768d07do aplicativo), que se aplica quando o usuário se inscreve na Área de Trabalho Virtual do Azure, autentica no Gateway de Área de Trabalho Virtual do Azure durante uma conexão e quando as informações de diagnóstico são enviadas ao serviço a partir do dispositivo local do usuário.Gorjeta

O nome do aplicativo era anteriormente Windows Virtual Desktop. Se você registrou o provedor de recursos Microsoft.DesktopVirtualization antes que o nome para exibição fosse alterado, o aplicativo será nomeado Área de Trabalho Virtual do Windows com a mesma ID de aplicativo da Área de Trabalho Virtual do Azure.

Área de Trabalho Remota da Microsoft (ID do

a4a365df-50f1-4397-bc59-1a1564b8bb9caplicativo) e Login do Windows Cloud (ID do270efc09-cd0d-444b-a71f-39af4910ec45aplicativo). Eles se aplicam quando o usuário se autentica no host da sessão quando o logon único está habilitado. Recomendamos que você corresponda às políticas de acesso condicional entre esses aplicativos e o aplicativo de Área de Trabalho Virtual do Azure, exceto para a frequência de entrada.Importante

Os clientes usados para acessar a Área de Trabalho Virtual do Azure usam o aplicativo Microsoft Remote Desktop Entra ID para se autenticar no host da sessão hoje. Uma próxima mudança fará a transição da autenticação para o aplicativo Windows Cloud Login Entra ID. Para garantir uma transição suave, tem de adicionar ambas as aplicações Entra ID às suas políticas de AC.

Não selecione o aplicativo chamado Azure Virtual Desktop Azure Resource Manager Provider (ID

50e95039-b200-4007-bc97-8d5790743a63do aplicativo). Este aplicativo é usado apenas para recuperar o feed do usuário e não deve ter autenticação multifator.

Depois de selecionar seus aplicativos, selecione Selecionar.

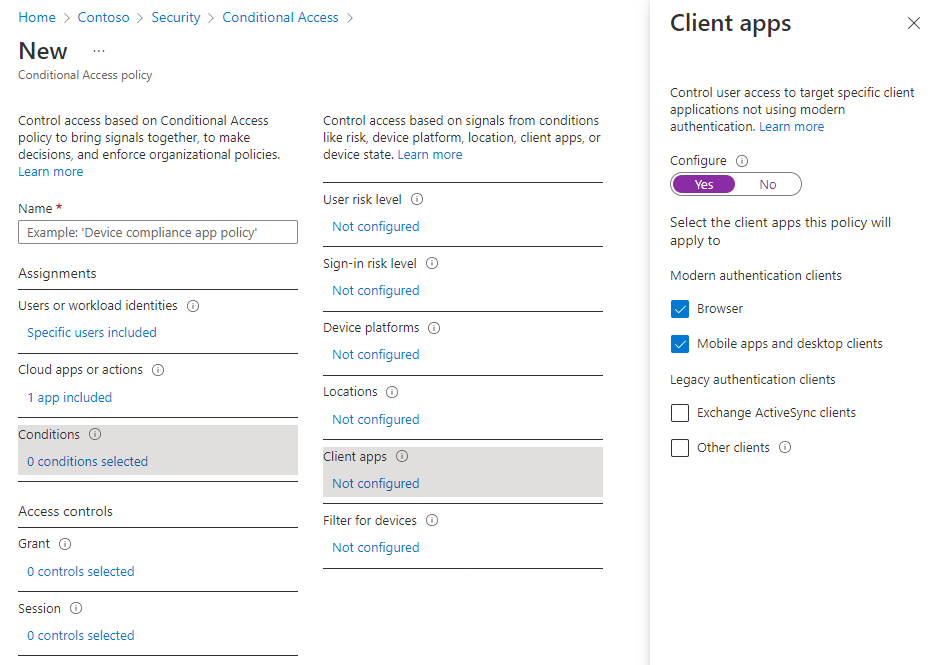

Em Condições de>atribuições, selecione 0 condições selecionadas.

Em Aplicativos cliente, selecione Não configurado.

No novo painel aberto, para Configurar, selecione Sim.

Selecione os aplicativos cliente aos quais essa política se aplica:

- Selecione Navegador se desejar que a política se aplique ao cliente da Web.

- Selecione Aplicativos móveis e clientes de desktop se quiser aplicar a política a outros clientes.

- Marque ambas as caixas de seleção se quiser aplicar a política a todos os clientes.

- Desmarque valores para clientes de autenticação herdados.

Depois de selecionar os aplicativos cliente aos quais essa política se aplica, selecione Concluído.

Em Conceder controles>de acesso, selecione 0 controles selecionados.

No novo painel que se abre, selecione Conceder acesso.

Marque Exigir autenticação multifator e selecione Selecionar.

Na parte inferior da página, defina Ativar política como Ativado e selecione Criar.

Nota

Quando você usa o cliente Web para entrar na Área de Trabalho Virtual do Azure por meio do navegador, o log listará a ID do aplicativo cliente como a85cf173-4192-42f8-81fa-777a763e6e2c (cliente da Área de Trabalho Virtual do Azure). Isso ocorre porque o aplicativo cliente está vinculado internamente à ID do aplicativo de servidor onde a política de acesso condicional foi definida.

Gorjeta

Alguns usuários podem ver um prompt intitulado Permanecer conectado a todos os seus aplicativos se o dispositivo Windows que eles estão usando ainda não estiver registrado com a ID do Microsoft Entra. Se eles desmarcarem Permitir que minha organização gerencie meu dispositivo e selecionarem Não, entrar somente neste aplicativo, eles poderão ser solicitados para autenticação com mais frequência.

Configurar a frequência de início de sessão

As políticas de frequência de início de sessão permitem-lhe configurar a frequência com que os utilizadores têm de iniciar sessão quando acedem a recursos baseados no Microsoft Entra. Isso pode ajudar a proteger seu ambiente e é especialmente importante para dispositivos pessoais, onde o sistema operacional local pode não exigir MFA ou pode não bloquear automaticamente após a inatividade. Os usuários são solicitados a autenticar somente quando um novo token de acesso é solicitado da ID do Microsoft Entra ao acessar um recurso.

As políticas de frequência de entrada resultam em comportamentos diferentes com base no aplicativo Microsoft Entra selecionado:

| Nome da aplicação | ID da Aplicação | Comportamento |

|---|---|---|

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Impõe a reautenticação quando um usuário se inscreve na Área de Trabalho Virtual do Azure, atualiza manualmente sua lista de recursos e se autentica no Gateway de Área de Trabalho Virtual do Azure durante uma conexão. Quando o período de reautenticação terminar, a atualização do feed em segundo plano e o carregamento do diagnóstico falharão silenciosamente até que um usuário conclua seu próximo logon interativo no Microsoft Entra. |

|

Área de Trabalho Remota da Microsoft Windows Cloud Login |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-CD0D-444B-A71F-39AF4910EC45 |

Impõe a reautenticação quando um usuário entra em um host de sessão quando o logon único está habilitado. Ambos os aplicativos devem ser configurados juntos, pois os clientes da Área de Trabalho Virtual do Azure em breve mudarão de usar o aplicativo de Área de Trabalho Remota da Microsoft para o aplicativo Windows Cloud Login para autenticar no host da sessão. |

Para configurar o período de tempo após o qual um usuário é solicitado a entrar novamente:

- Abra a política que criou anteriormente.

- Em Sessão de controles>de acesso, selecione 0 controles selecionados.

- No painel Sessão, selecione Frequência de início de sessão.

- Selecione Reautenticação periódica ou Toda vez.

- Se você selecionar Reautenticação periódica, defina o valor para o período de tempo após o qual um usuário será solicitado a entrar novamente ao executar uma ação que exija um novo token de acesso e, em seguida, selecione Selecionar. Por exemplo, definir o valor como 1 e a unidade como Horas, requer autenticação multifator se uma conexão for iniciada mais de uma hora após a última autenticação do usuário.

- A opção Toda vez está atualmente disponível na visualização e só é suportada quando aplicada aos aplicativos de Área de Trabalho Remota da Microsoft e Login na Nuvem do Windows quando o logon único está habilitado para seu pool de hosts. Se você selecionar Todas as vezes, os usuários serão solicitados a autenticar novamente ao iniciar uma nova conexão após um período de 5 a 10 minutos desde a última autenticação.

- Na parte inferior da página, selecione Guardar.

Nota

- A reautenticação só acontece quando um usuário deve se autenticar em um recurso e um novo token de acesso é necessário. Depois que uma conexão é estabelecida, os usuários não são solicitados, mesmo que a conexão dure mais do que a frequência de entrada que você configurou.

- Os usuários devem autenticar novamente se houver uma interrupção de rede que force a sessão a ser restabelecida após a frequência de entrada configurada. Isso pode levar a solicitações de autenticação mais frequentes em redes instáveis.

VMs de host de sessão ingressadas no Microsoft Entra

Para que as conexões sejam bem-sucedidas, você deve desabilitar o método de entrada de autenticação multifator herdado por usuário. Se não quiser restringir o início de sessão a métodos de autenticação forte, como o Windows Hello para Empresas, tem de excluir a aplicação de Início de Sessão de VM do Azure da sua política de Acesso Condicional.