Monitorização do ponto final do Gestor de Tráfego

O Gestor de Tráfego do Azure inclui a monitorização do ponto final incorporado e a ativação pós-falha automática do ponto final. Esta funcionalidade ajuda a proporcionar aplicações de alta disponibilidade que são resistentes à falha no ponto final, incluindo falhas na região do Azure. O monitoramento de pontos finais está habilitado por padrão. Para desativar o monitoramento, consulte Habilitar ou desabilitar verificações de integridade.

Configurar o monitoramento de pontos finais

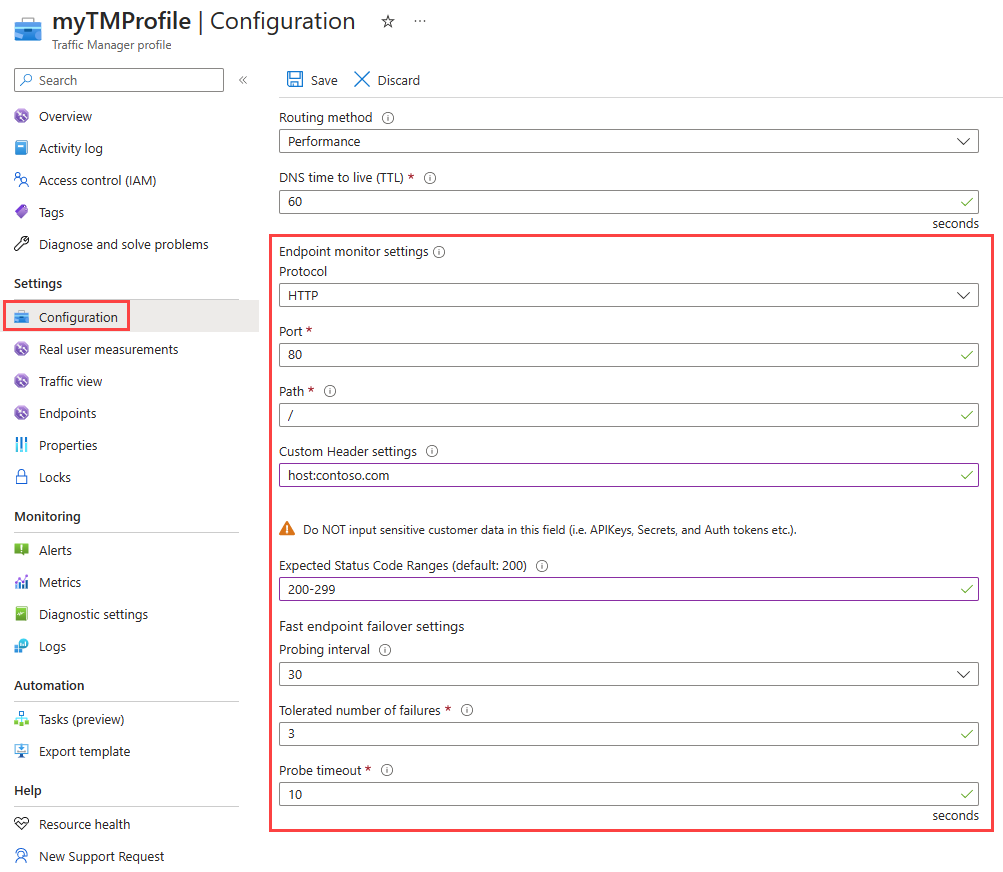

Para configurar o monitoramento de pontos finais, você deve especificar as seguintes configurações no seu perfil do Gerenciador de Tráfego:

- Protocolo. Escolha HTTP, HTTPS ou TCP como o protocolo que o Gerenciador de Tráfego usa ao sondar seu ponto de extremidade para verificar sua integridade. O monitoramento HTTPS não verifica se seu certificado TLS/SSL é válido, apenas verifica se o certificado está presente.

- Porto. Escolha a porta usada para a solicitação.

- Caminho. Esta definição de configuração é válida apenas para os protocolos HTTP e HTTPS, para os quais é necessário especificar a definição de caminho. Fornecer essa configuração para o protocolo de monitoramento TCP resulta em um erro. Para o protocolo HTTP e HTTPS, forneça o caminho relativo e o nome da página da Web ou do arquivo que o monitoramento acessa. Uma barra

/é uma entrada válida para o caminho relativo. Esse valor implica que o arquivo está no diretório raiz (padrão). - Configurações de cabeçalho personalizadas. Esta definição de configuração ajuda-o a adicionar cabeçalhos HTTP específicos às verificações de estado de funcionamento que o Gestor de Tráfego envia para pontos de extremidade num perfil. Os cabeçalhos personalizados podem ser especificados em um nível de perfil para serem aplicáveis a todos os pontos de extremidade nesse perfil e/ou em um nível de ponto de extremidade aplicável somente a esse ponto de extremidade. Você pode usar cabeçalhos personalizados para verificações de integridade de pontos de extremidade em um ambiente multilocatário. Dessa forma, ele pode ser roteado corretamente para seu destino especificando um cabeçalho de host. Você também pode usar essa configuração adicionando cabeçalhos exclusivos que podem ser usados para identificar solicitações HTTP(S) originadas pelo Gerenciador de Tráfego e processá-las de forma diferente. Você pode especificar até oito

header:valuepares separados por uma vírgula. Por exemplo,header1:value1, header2:value2.

Nota

Não há suporte para o uso de caracteres asterisco (*) em cabeçalhos personalizados Host .

Intervalos de códigos de status esperados. Essa configuração permite especificar vários intervalos de códigos de sucesso no formato 200-299, 301-301. Se esses códigos de status forem recebidos como resposta de um ponto de extremidade quando uma verificação de integridade for concluída, o Gerenciador de Tráfego marcará esses pontos de extremidade como íntegros. Você pode especificar um máximo de oito intervalos de códigos de status. Essa configuração é aplicável somente aos protocolos HTTP e HTTPS e a todos os pontos de extremidade. Essa configuração está no nível de perfil do Gerenciador de Tráfego e, por padrão, o valor 200 é definido como o código de status de sucesso.

Intervalo de sondagem. Esse valor especifica a frequência com que um ponto de extremidade é verificado quanto à sua integridade a partir de um agente de sondagem do Gerenciador de Tráfego. Você pode especificar dois valores aqui: 30 segundos (sondagem normal) e 10 segundos (sondagem rápida). Se nenhum valor for fornecido, o perfil será definido como um valor padrão de 30 segundos. Visite a página de preços do Traffic Manager para saber mais sobre preços de sondagem rápida.

Número tolerado de falhas. Esse valor especifica quantas falhas um agente de sondagem do Gerenciador de Tráfego tolera antes de marcar esse ponto de extremidade como não íntegro. Seu valor pode variar entre 0 e 9. Um valor de 0 significa que uma única falha de monitoramento pode fazer com que esse ponto final seja marcado como não íntegro. Se nenhum valor for especificado, ele usará o valor padrão de 3.

Tempo limite da sonda. Esta propriedade especifica a quantidade de tempo que o agente de sondagem do Gerenciador de Tráfego deve aguardar antes de considerar uma verificação de teste de integridade para um ponto de extremidade uma falha. Se o intervalo de sondagem estiver definido como 30 segundos, você poderá definir o valor de tempo limite entre 5 e 10 segundos. Se nenhum valor for especificado, ele usará um valor padrão de 10 segundos. Se o intervalo de sondagem estiver definido como 10 segundos, você poderá definir o valor de tempo limite entre 5 e 9 segundos. Se nenhum valor de tempo limite for especificado, ele usará um valor padrão de 9 segundos.

Figura: Monitoramento de pontos finais do Gerenciador de Tráfego

Como funciona o monitoramento de endpoints

Quando o protocolo de monitoramento é definido como HTTP ou HTTPS, o agente de sondagem do Gerenciador de Tráfego faz uma solicitação GET para o ponto de extremidade usando o protocolo, a porta e o caminho relativo fornecidos. Um ponto de extremidade é considerado íntegro se o agente de sondagem receber uma resposta 200-OK ou qualquer uma das respostas configuradas nos intervalos de código de status esperado. Se a resposta for um valor diferente ou nenhuma resposta for recebida dentro do período de tempo limite, o agente de sondagem do Gerenciador de Tráfego tentará novamente de acordo com a configuração Número Tolerado de Falhas. Nenhuma nova tentativa será feita se essa configuração for 0. O ponto de extremidade será marcado como não íntegro se o número de falhas consecutivas for maior do que a configuração Número tolerado de falhas .

Quando o protocolo de monitoramento é TCP, o agente de sondagem do Gerenciador de Tráfego cria uma solicitação de conexão TCP usando a porta especificada. Se o ponto de extremidade responder à solicitação com uma resposta para estabelecer a conexão, essa verificação de integridade será marcada como um sucesso. O agente de sondagem do Traffic Manager redefine a conexão TCP. Nos casos em que a resposta é um valor diferente ou nenhuma resposta é recebida dentro do período de tempo limite, o agente de sondagem do Gerenciador de Tráfego tenta novamente de acordo com a configuração Número tolerado de falhas . Nenhuma nova tentativa será feita se essa configuração for 0. Se o número de falhas consecutivas for maior do que a configuração Número tolerado de falhas , esse ponto de extremidade será marcado como não íntegro.

Em todos os casos, o Traffic Manager investiga a partir de vários locais. A falha consecutiva determina o que acontece dentro de cada região. É por isso que os pontos de extremidade estão recebendo testes de integridade do Gerenciador de Tráfego com uma frequência maior do que a configuração usada para o Intervalo de sondagem.

Nota

Para o protocolo de monitoramento HTTP ou HTTPS, uma prática comum no lado do ponto de extremidade é implementar uma página personalizada em seu aplicativo - por exemplo, /health.aspx. Usando esse caminho para monitoramento, você pode executar verificações específicas do aplicativo, como verificar contadores de desempenho ou verificar a disponibilidade do banco de dados. Com base nessas verificações personalizadas, a página retorna um código de status HTTP apropriado.

Todos os pontos de extremidade em um perfil do Gerenciador de Tráfego compartilham configurações de monitoramento. Se você precisar usar configurações de monitoramento diferentes para pontos de extremidade diferentes, poderá criar perfis aninhados do Gerenciador de Tráfego.

Estado do ponto final e do perfil

Você pode habilitar e desabilitar perfis e pontos de extremidade do Gerenciador de Tráfego. No entanto, uma alteração no status do ponto de extremidade também pode ocorrer devido às configurações e processos automatizados do Gerenciador de Tráfego.

Estado do ponto final

Você pode habilitar ou desabilitar um ponto de extremidade específico. O serviço subjacente, que ainda pode estar saudável, não é afetado. A alteração do status do ponto de extremidade controla a disponibilidade do ponto de extremidade no perfil do Gerenciador de Tráfego. Quando um estado de ponto final está desativado, o Gestor de Tráfego não verifica o seu estado de funcionamento e o ponto de extremidade não é incluído numa resposta DNS.

Status do perfil

Usando a configuração de status do perfil, você pode habilitar ou desabilitar um perfil específico. Enquanto o status do ponto de extremidade afeta um único ponto de extremidade, o status do perfil afeta todo o perfil, incluindo todos os pontos de extremidade. Quando você desabilita um perfil, os pontos de extremidade não são verificados quanto à integridade e nenhum ponto de extremidade é incluído em uma resposta DNS. Um código de resposta NXDOMAIN é retornado para a consulta DNS.

Estado do monitor de terminais

O status do monitor de ponto de extremidade é um valor gerado pelo Gerenciador de Tráfego que mostra o status do ponto de extremidade. Não é possível alterar essa configuração manualmente. O status do monitor de ponto de extremidade é uma combinação dos resultados do monitoramento de ponto de extremidade e o status do ponto de extremidade configurado. Os valores possíveis do status do monitor de ponto final são mostrados na tabela a seguir:

| Status do perfil | Estado do ponto final | Estado do monitor de terminais | Notas |

|---|---|---|---|

| Disabled | Ativados | Inativos | O perfil foi desativado. Embora o status do ponto de extremidade seja Habilitado, o status do perfil (Desabilitado) tem precedência. Os pontos de extremidade em perfis desativados não são monitorados. Um código de resposta NXDOMAIN é retornado para a consulta DNS. |

| <qualquer> | Disabled | Disabled | O ponto de extremidade foi desativado. Os pontos de extremidade desativados não são monitorados. O ponto de extremidade não está incluído nas respostas DNS, como tal, não recebe tráfego. |

| Ativados | Ativados | Online | O parâmetro de avaliação é monitorizado e está saudável. Está incluído nas respostas DNS e pode receber tráfego. |

| Ativados | Ativados | Degradado | As verificações de integridade do monitoramento de ponto final estão falhando. O ponto de extremidade não está incluído nas respostas DNS e não recebe tráfego. Uma exceção é se todos os pontos de extremidade estiverem degradados. Nesse caso, todos eles são considerados retornados na resposta da consulta. |

| Ativados | Ativados | CheckingEndpoint | O endpoint é monitorado, mas os resultados da primeira sonda ainda não foram recebidos. CheckingEndpoint é um estado temporário que geralmente ocorre imediatamente após adicionar ou habilitar um ponto de extremidade no perfil. Um ponto de extremidade nesse estado é incluído nas respostas DNS e pode receber tráfego. |

| Ativados | Ativados | Parado | O aplicativo Web para o qual o ponto de extremidade aponta não está em execução. Verifique as configurações do aplicativo Web. Esse status também pode acontecer se o ponto de extremidade for do tipo ponto de extremidade aninhado e o perfil filho for desativado ou estiver inativo. Um ponto de extremidade com o status Interrompido não é monitorado. Ele não está incluído nas respostas DNS e não recebe tráfego. Uma exceção é se todos os pontos de extremidade estiverem degradados. Nesse caso, todos eles são considerados retornados na resposta da consulta. |

| Ativados | Ativados | Não monitorizado | O ponto de extremidade está configurado para sempre servir tráfego. As verificações de integridade não estão habilitadas. |

Para obter detalhes sobre como o status do monitor de ponto de extremidade é calculado para pontos de extremidade aninhados, consulte Perfis do Gerenciador de Tráfego Aninhado.

Nota

Um status de monitor de Ponto Final Interrompido pode acontecer no Serviço de Aplicativo se seu aplicativo Web não estiver sendo executado na camada Standard ou superior. Para obter mais informações, consulte Integração do Gerenciador de Tráfego com o Serviço de Aplicativo.

Status do monitor de perfil

O status do monitor de perfil é uma combinação do status do perfil configurado e dos valores de status do monitor de ponto de extremidade para todos os pontos de extremidade. Os valores possíveis são descritos na tabela a seguir:

| Status do perfil (conforme configurado) | Estado do monitor de terminais | Status do monitor de perfil | Notas |

|---|---|---|---|

| Desativado | <qualquer> ou um perfil sem pontos finais definidos. | Desativado | O perfil foi desativado. |

| Ativado(a) | O status de pelo menos um ponto de extremidade é Degradado. | Degradado | Analise os valores individuais do status do endpoint para determinar quais endpoints requerem mais atenção. |

| Ativado(a) | O status de pelo menos um ponto de extremidade é Online. Nenhum ponto de extremidade tem um status Degradado. | Online | O serviço está aceitando tráfego. Não são necessárias mais ações. |

| Ativado(a) | O status de pelo menos um ponto de extremidade é CheckingEndpoint. Nenhum ponto de extremidade está no status Online ou Degradado. | CheckingEndpoints | Esse estado de transição ocorre quando um perfil, se criado ou habilitado. A integridade do endpoint está sendo verificada pela primeira vez. |

| Ativado(a) | Os status de todos os pontos de extremidade no perfil são Desabilitado ou Parado, ou o perfil não tem pontos de extremidade definidos. | Inativos | Nenhum ponto de extremidade está ativo, mas o perfil ainda está habilitado. |

Failover e recuperação de endpoint

O Gerenciador de Tráfego verifica periodicamente a integridade de cada ponto de extremidade, incluindo pontos de extremidade não íntegros. O Traffic Manager deteta quando um ponto de extremidade se torna íntegro e o coloca de volta à rotação.

Um ponto de extremidade não está íntegro quando ocorre qualquer um dos seguintes eventos:

- Se o protocolo de monitoramento for HTTP ou HTTPS:

- Uma resposta diferente de 200 ou uma resposta que não inclua o intervalo de status especificado na configuração Intervalos de códigos de status esperados são recebidas. (Incluindo um código 2xx diferente, ou um redirecionamento 301/302).

- Se o protocolo de monitorização for TCP:

- Uma resposta diferente de ACK ou SYN-ACK é recebida em resposta à solicitação SYN enviada pelo Gerenciador de Tráfego para tentar um estabelecimento de conexão.

- Tempo limite.

- Qualquer outro problema de conexão que resulte na inacessibilidade do ponto de extremidade.

Para obter mais informações sobre como solucionar problemas de verificações com falha, consulte Solução de problemas de status degradado no Gerenciador de Tráfego do Azure.

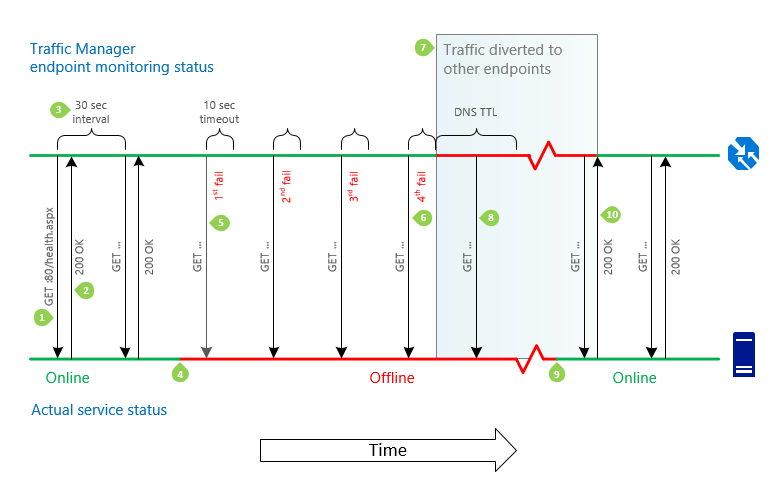

A linha do tempo na figura a seguir é uma descrição detalhada do processo de monitoramento do ponto de extremidade do Gerenciador de Tráfego que tem as seguintes configurações:

- O protocolo de monitoramento é HTTP.

- O intervalo de sondagem é de 30 segundos.

- O número de falhas toleradas é 3.

- O valor de tempo limite é de 10 segundos.

- DNS TTL é de 30 segundos.

Figura: Failover de ponto de extremidade do gerenciador de tráfego e sequência de recuperação

Figura: Failover de ponto de extremidade do gerenciador de tráfego e sequência de recuperação

GET. Para cada ponto de extremidade, o sistema de monitoramento do Gerenciador de Tráfego faz uma solicitação GET no caminho especificado nas configurações de monitoramento.

200 OK ou intervalo de código personalizado especificado Configurações de monitoramento de perfil do Gerenciador de Tráfego. O sistema de monitoramento espera que um HTTP 200 OK ou um código de status no intervalo especificado nas configurações de monitoramento seja retornado dentro de 10 segundos. Quando recebe essa resposta, reconhece que o serviço está disponível.

30 segundos entre as verificações. A verificação de integridade do endpoint é repetida a cada 30 segundos.

Serviço indisponível. O serviço fica indisponível. O Traffic Manager não saberá até a próxima verificação de integridade.

Tenta acessar o caminho de monitoramento. O sistema de monitoramento faz uma solicitação GET, mas não recebe uma resposta dentro do período de tempo limite de 10 segundos. Em seguida, tenta mais três vezes, em intervalos de 30 segundos. Se uma das tentativas for bem-sucedida, o número de tentativas será redefinido.

Status definido como Degradado. Após uma quarta falha consecutiva, o sistema de monitoramento marca o status do ponto final indisponível como Degradado.

O tráfego é desviado para outros pontos finais. Os servidores de nomes DNS do Traffic Manager são atualizados e o Traffic Manager não retorna mais o ponto de extremidade em resposta a consultas DNS. Novas conexões são direcionadas para outros pontos de extremidade disponíveis. No entanto, as respostas DNS anteriores que incluem esse ponto de extremidade ainda podem ser armazenadas em cache por servidores DNS recursivos e clientes DNS. Os clientes continuam a usar o ponto de extremidade até que o cache DNS expire. À medida que o cache DNS expira, os clientes fazem novas consultas DNS e são direcionados para diferentes pontos de extremidade. A duração do cache é controlada pela configuração TTL no perfil do Gerenciador de Tráfego, por exemplo, 30 segundos.

Os controlos de saúde continuam. O Gerenciador de Tráfego continua a verificar a integridade do ponto de extremidade enquanto ele tem um status Degradado. O Gerenciador de Tráfego deteta quando o ponto de extremidade retorna à integridade.

O serviço volta a estar online. O serviço fica disponível. O ponto de extremidade mantém seu status Degradado no Gerenciador de Tráfego até que o sistema de monitoramento faça sua próxima verificação de integridade.

O tráfego para o serviço é retomado. O Gerenciador de Tráfego envia uma solicitação GET e recebe uma resposta de status 200 OK. O serviço voltou a um estado saudável. Os servidores de nomes do Gerenciador de Tráfego são atualizados e começam a distribuir o nome DNS do serviço em respostas DNS. O tráfego retorna ao ponto de extremidade à medida que as respostas DNS armazenadas em cache que retornam outros pontos de extremidade expiram e as conexões existentes com outros pontos de extremidade terminam.

Importante

O gerenciador de tráfego implanta várias sondas de vários locais para cada ponto de extremidade. Várias sondas aumentam a resiliência para monitoramento de endpoints. O gerenciador de tráfego agrega a integridade média dos testes em vez de depender de uma instância de teste singular. A redundância do sistema de sondagem é por design. Os valores dos parâmetros de avaliação final devem ser analisados de forma holística e não por sonda. O número exibido para a integridade da sonda é uma média. O status só deve ser uma preocupação se menos de 50% (0,5) das sondas publicarem um status up .

Nota

Como o Gerenciador de Tráfego funciona no nível DNS, ele não pode influenciar as conexões existentes com nenhum ponto de extremidade. Quando direciona o tráfego entre pontos de extremidade (seja por configurações de perfil alteradas ou durante failover ou failback), o Gerenciador de Tráfego direciona novas conexões para pontos de extremidade disponíveis. Outros pontos de extremidade podem continuar a receber tráfego por meio de conexões existentes até que essas sessões sejam encerradas. Para permitir que o tráfego seja drenado das conexões existentes, os aplicativos devem limitar a duração da sessão usada com cada ponto de extremidade.

Métodos de roteamento de tráfego

Quando um ponto de extremidade tem um status Degradado , ele não é mais retornado em resposta a consultas DNS. Em vez disso, um ponto de extremidade alternativo é escolhido e retornado. O método de roteamento de tráfego configurado no perfil determina como o ponto de extremidade alternativo é escolhido.

- Prioridade. Os pontos de extremidade estabelecem uma lista de prioridades. O primeiro ponto de extremidade disponível na lista é sempre retornado. Se um status de ponto de extremidade for Degradado, o próximo ponto de extremidade disponível será retornado.

- Ponderado. Todos os pontos finais disponíveis são escolhidos aleatoriamente com base nos pesos atribuídos e nos pesos dos outros pontos finais disponíveis.

- Desempenho. O ponto de extremidade mais próximo do usuário final é retornado. Se esse ponto de extremidade não estiver disponível, o Gerenciador de Tráfego moverá o tráfego para os pontos de extremidade na próxima região do Azure mais próxima. Você pode configurar planos de failover alternativos para roteamento de tráfego de desempenho usando perfis aninhados do Gerenciador de Tráfego.

- Geográfica. O ponto de extremidade mapeado para servir a localização geográfica (com base nos endereços IP da solicitação de consulta) é retornado. Se esse ponto de extremidade não estiver disponível, outro ponto de extremidade não será selecionado para failover, uma vez que um local geográfico pode ser mapeado apenas para um ponto de extremidade em um perfil. (Mais detalhes estão no Perguntas frequentes). Como prática recomendada, ao usar o roteamento geográfico, recomendamos que os clientes usem perfis aninhados do Gerenciador de Tráfego com mais de um ponto de extremidade como pontos de extremidade do perfil.

- Vários pontos de extremidade mapeados para endereços IPv4/IPv6 são retornados. Quando uma consulta é recebida para esse perfil, os pontos de extremidade íntegros são retornados com base na contagem máxima de registros no valor de resposta que você especificou. O número padrão de respostas é dois pontos de extremidade.

- Sub-rede O ponto de extremidade mapeado para um conjunto de intervalos de endereços IP é retornado. Quando uma solicitação é recebida desse endereço IP, o ponto de extremidade retornado é aquele mapeado para esse endereço IP.

Para obter mais informações, consulte Métodos de roteamento de tráfego do Gerenciador de Tráfego.

Nota

Uma exceção ao comportamento normal de roteamento de tráfego ocorre quando todos os pontos de extremidade qualificados têm um status degradado. O Gerenciador de Tráfego faz uma tentativa de "melhor esforço" e responde como se todos os pontos de extremidade de status Degradado estivessem realmente em um estado online. Esse comportamento é preferível à alternativa, que seria não retornar nenhum ponto de extremidade na resposta DNS. Os pontos de extremidade desativados ou interrompidos não são monitorados, portanto, não são considerados elegíveis para tráfego.

Essa condição geralmente é causada pela configuração incorreta do serviço, como:

- Uma lista de controle de acesso [ACL] bloqueando as verificações de integridade do Gerenciador de Tráfego.

- Uma configuração incorreta da porta ou protocolo de monitoramento no perfil do gerenciador de tráfego.

A consequência desse comportamento é que, se as verificações de integridade do Gerenciador de Tráfego não estiverem configuradas corretamente, ele pode aparecer no roteamento de tráfego como se o Gerenciador de Tráfego estivesse funcionando corretamente. No entanto, nesse caso, o failover de ponto de extremidade não pode acontecer, o que afeta a disponibilidade geral do aplicativo. É importante verificar se o perfil mostra um status Online, não um status Degradado. Um status Online indica que as verificações de integridade do Gerenciador de Tráfego estão funcionando conforme o esperado.

Para obter mais informações sobre como solucionar problemas de verificações de integridade com falha, consulte Solução de problemas de status degradado no Gerenciador de Tráfego do Azure.

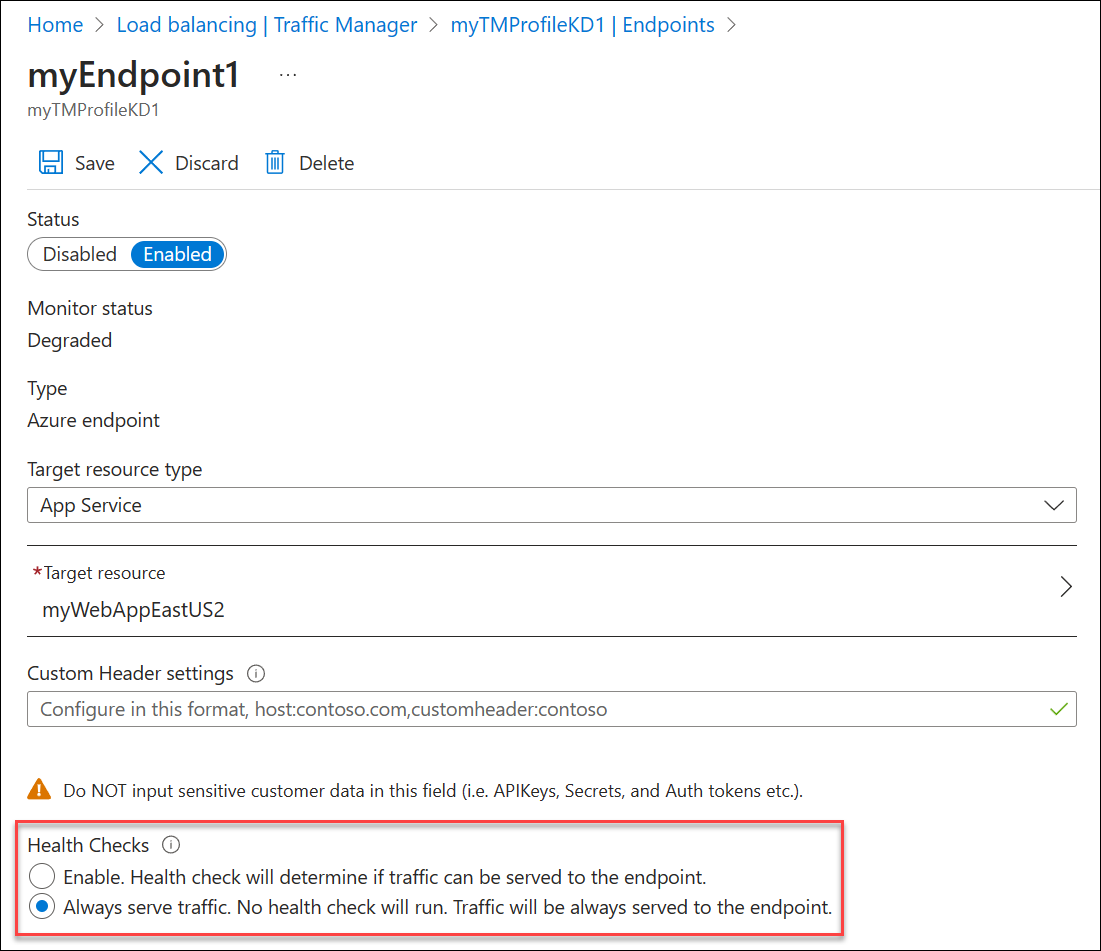

Ativar ou desativar verificações de integridade

O Azure Traffic Manager também permite configurar as Verificações de Integridade do Ponto de Extremidade para serem habilitadas ou desabilitadas. Para desativar o monitoramento, escolha a opção Sempre servir o tráfego.

Há duas configurações disponíveis para verificações de integridade:

- Ativar (verificações de integridade). O tráfego é servido para o ponto de extremidade com base na integridade. Esta é a predefinição.

- Sirva sempre o trânsito. Essa configuração desabilita as verificações de integridade.

Sirva sempre

Quando o tráfego Always serve é selecionado, o monitoramento é ignorado e o tráfego é sempre enviado para um ponto de extremidade. O status do monitor de ponto de extremidade exibido é Não monitorado.

Para habilitar o Always Serve:

- Selecione Pontos de extremidade na seção Configurações da folha de perfil do Gerenciador de Tráfego.

- Selecione o ponto de extremidade que você deseja configurar.

- Em Verificações de integridade, escolha Sempre servir tráfego.

- Selecione Guardar.

Veja o seguinte exemplo:

Nota

- As verificações de integridade não podem ser desabilitadas em perfis aninhados do Gerenciador de Tráfego.

- Um ponto de extremidade deve estar habilitado para configurar verificações de integridade.

- Habilitar e desabilitar um ponto de extremidade não redefine a configuração das Verificações de Integridade .

- Os pontos de extremidade configurados para sempre atender ao tráfego são cobrados por verificações básicas de integridade.

FAQs

- O Gerenciador de Tráfego é resiliente a falhas de região do Azure?

- Como é que a escolha da localização do grupo de recursos afeta o Gestor de Tráfego?

- Como determino a integridade atual de cada ponto de extremidade?

- Posso monitorar pontos de extremidade HTTPS?

- Utilizo um endereço IP ou um nome DNS ao adicionar um ponto de extremidade?

- Que tipos de endereços IP posso usar ao adicionar um ponto de extremidade?

- Posso usar diferentes tipos de endereçamento de ponto final em um único perfil?

- O que acontece quando o tipo de registro de uma consulta de entrada é diferente do tipo de registro associado ao tipo de endereçamento dos pontos de extremidade?

- Posso usar um perfil com pontos de extremidade endereçados IPv4 / IPv6 em um perfil aninhado?

- Parei um ponto de extremidade de aplicativo Web no meu perfil do Gerenciador de Tráfego, mas não estou recebendo nenhum tráfego, mesmo depois de reiniciá-lo. Como posso corrigir este problema?

- Posso usar o Gerenciador de Tráfego mesmo que meu aplicativo não tenha suporte para HTTP ou HTTPS?

- Que respostas específicas são necessárias do ponto de extremidade ao usar o monitoramento TCP?

- Com que rapidez o Gerenciador de Tráfego afasta meus usuários de um ponto de extremidade não íntegro?

- Como posso especificar diferentes configurações de monitoramento para diferentes pontos de extremidade em um perfil?

- Como posso atribuir cabeçalhos HTTP às verificações de integridade do Gerenciador de Tráfego aos meus pontos de extremidade?

- Qual cabeçalho de host as verificações de integridade do endpoint usam?

- Quais são os endereços IP de onde provêm as verificações de integridade?

- Quantas verificações de integridade para o meu endpoint posso esperar do Gerenciador de Tráfego?

- Como posso ser notificado se um dos meus endpoints cair?

Próximos passos

- Saiba como funciona o Traffic Manager

- Saiba mais sobre os métodos de roteamento de tráfego suportados pelo Gerenciador de Tráfego

- Saiba como criar um perfil do Traffic Manager

- Solucionar problemas de status degradado em um ponto de extremidade do Gerenciador de Tráfego