Regras de firewall de IP do Azure Synapse Analytics

Este artigo explicará as regras de firewall IP e ensinará como configurá-las no Azure Synapse Analytics.

Regras de firewall de IP

As regras de firewall de IP concedem ou negam acesso à área de trabalho do Azure Synapse com base no endereço IP de origem de cada pedido. Pode configurar as regras de firewall de IP para a área de trabalho. As regras de firewall de IP configuradas ao nível da área de trabalho aplicam-se a todos os pontos finais públicos da área de trabalho (conjuntos de SQL dedicados, conjunto de SQL sem servidor e desenvolvimento). O número máximo de regras de firewall de IP tem um limite de 128. Se a definição Permitir que os Serviços e recursos do Azure acedam a este servidor estiver ativada, tal contará como uma única regra da firewall para a área de trabalho.

Criar e gerir regras de firewall de IP

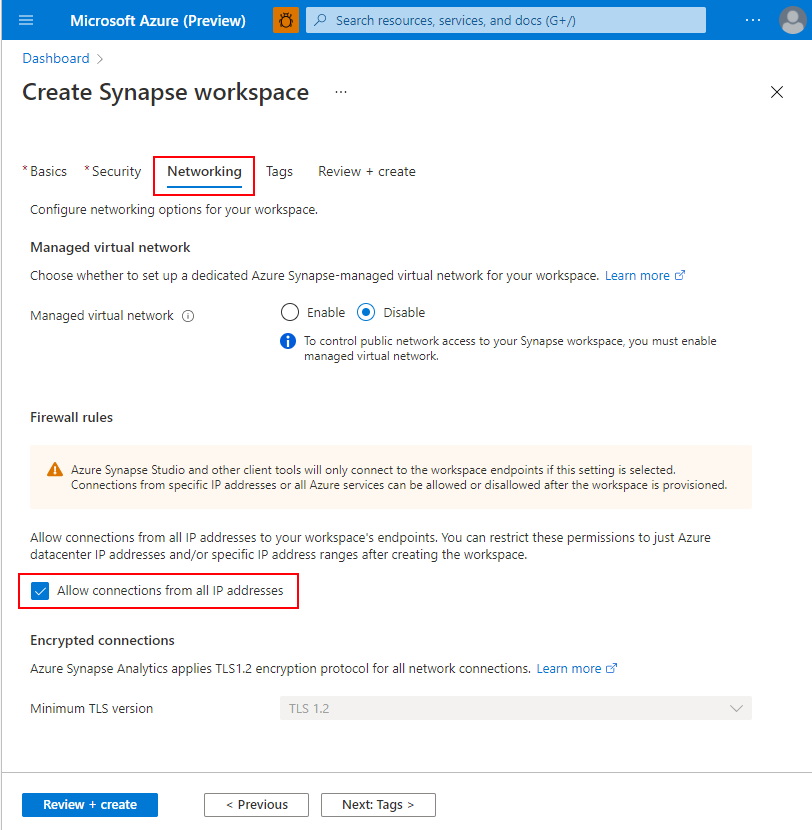

Há duas maneiras pelas quais as regras de firewall IP são adicionadas a um espaço de trabalho do Azure Synapse. Para adicionar um firewall IP ao seu espaço de trabalho, selecione Rede e marque Permitir conexões de todos os endereços IP durante a criação do espaço de trabalho.

Importante

Esse recurso só está disponível para espaços de trabalho do Azure Synapse não associados a uma Rede Virtual Gerenciada.

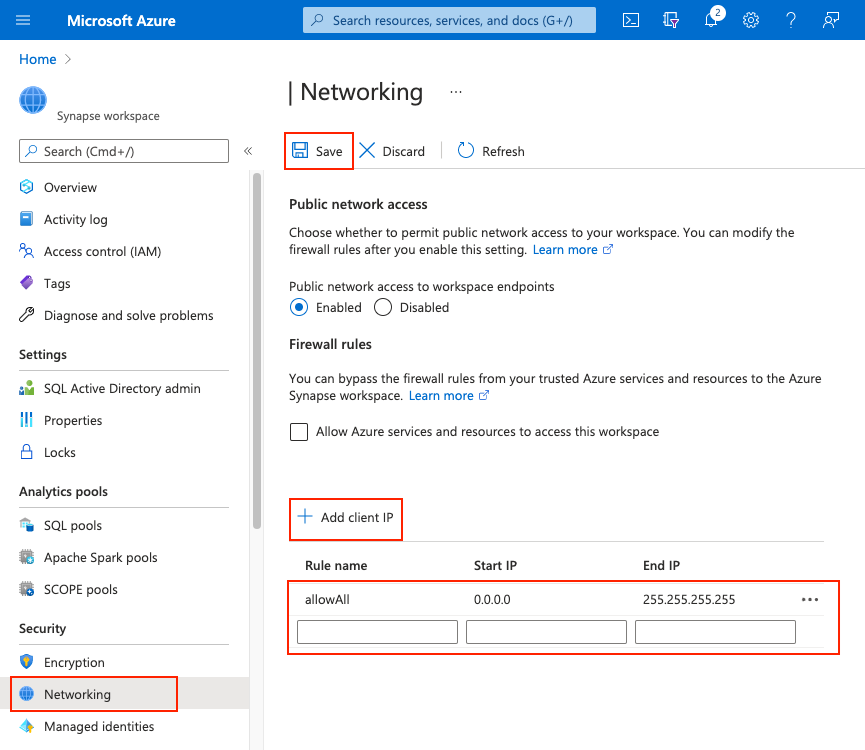

Também pode adicionar regras de firewall de IP a uma área de trabalho do Synapse após a criação da área de trabalho. Selecione Firewalls em Segurança no portal do Azure. Para adicionar uma nova regra de firewall de IP, dê-lhe um nome, um IP de Início e um IP de Fim. Selecione Guardar quando terminar.

Nota

O recurso de acesso à rede pública só está disponível para espaços de trabalho do Azure Synapse associados à Rede Virtual Gerenciada do Azure Synapse Analytics. No entanto, você ainda pode abrir seus espaços de trabalho do Azure Synapse para a rede pública, independentemente de sua associação com a rede virtual gerenciada. Para obter mais informações, veja Acesso à rede pública.

Ligar ao Azure Synapse a partir da sua própria rede

Você pode se conectar ao seu espaço de trabalho Synapse usando o Synapse Studio. Você também pode usar o SQL Server Management Studio (SSMS) para se conectar aos recursos SQL (pools SQL dedicados e pool SQL sem servidor) em seu espaço de trabalho.

Certifique-se de que a firewall na rede e no computador local permite a comunicação de saída nas portas TCP 80, 443 e 1443. Estas portas são utilizadas pelo Synapse Studio.

Para se ligar através de ferramentas como o SQL Server Management Studio e o Power BI, tem de permitir a comunicação de saída na porta TCP 1433. A porta 1433 usada pelo SSMS (Desktop Application).

Nota

A Política do Azure opera em um nível acima de outros serviços do Azure aplicando regras de política contra solicitações PUT e respostas GET de tipos de recursos trocados entre o Gerenciador de Recursos do Azure e o provedor de recursos (RP) proprietário. No entanto, as atualizações das configurações do firewall do espaço de trabalho Synapse no Portal do Azure são feitas usando chamadas POST, como a operação replaceAllIpFirewallRules.

Devido a esse design, as definições de Política do Azure não podem bloquear alterações nas configurações de rede feitas por meio de operações POST. Como resultado, modificações nas regras de firewall por meio do Portal do Azure podem ignorar a Política do Azure, mesmo que políticas restritivas estejam em vigor.

Gerenciar o firewall do espaço de trabalho do Azure Synapse

Para obter mais informações sobre como gerenciar o firewall, consulte a documentação do SQL do Azure para gerenciar firewalls no nível do servidor. O Azure Synapse suporta apenas regras de firewall IP no nível do servidor. Ele não suporta regras de firewall IP no nível de banco de dados.

Para obter mais informações sobre os métodos para gerenciar o firewall programaticamente, consulte:

Conteúdos relacionados

- Criar um espaço de trabalho do Azure Synapse

- Criar um espaço de trabalho do Azure Synapse com uma Rede Virtual de espaço de trabalho gerenciado

- Resolver problemas de conectividade do Azure Private Link

- Resolver problemas de conectividade do Ponto Final Privado do Azure