Visão geral da autenticação baseada em identidade dos Arquivos do Azure para acesso SMB

Este artigo explica como você pode usar a autenticação baseada em identidade, local ou no Azure, para habilitar o acesso baseado em identidade a compartilhamentos de arquivos do Azure no SMB. Assim como os servidores de arquivos do Windows, você pode conceder permissões a uma identidade no nível de compartilhamento, diretório ou arquivo. Não há cobrança de serviço adicional para habilitar a autenticação baseada em identidade em sua conta de armazenamento.

Atualmente, a autenticação baseada em identidade não é suportada com compartilhamentos NFS (Network File System). No entanto, está disponível em SMB para clientes Windows e Linux.

Por motivos de segurança, recomenda-se o uso da autenticação baseada em identidade para acessar compartilhamentos de arquivos em vez do uso da chave da conta de armazenamento.

Importante

Nunca partilhe as chaves da sua conta de armazenamento. Em vez disso, use a autenticação baseada em identidade.

Como funciona

Os compartilhamentos de arquivos do Azure usam o protocolo Kerberos para autenticar com uma fonte de identidade. Quando uma identidade associada a um usuário ou aplicativo em execução em um cliente tenta acessar dados em compartilhamentos de arquivos do Azure, a solicitação é enviada à fonte de identidade para autenticar a identidade. Se a autenticação for bem-sucedida, a fonte de identidade retornará um tíquete Kerberos. Em seguida, o cliente envia uma solicitação que inclui o tíquete Kerberos, e o Azure Files usa esse tíquete para autorizar a solicitação. O serviço Arquivos do Azure recebe apenas o tíquete Kerberos, não as credenciais de acesso do usuário.

Casos comuns de utilização

A autenticação baseada em identidade com compartilhamentos de arquivos SMB do Azure pode ser útil em vários cenários:

Substituir servidores de arquivos locais

A substituição de servidores de arquivos locais dispersos é um desafio que toda organização enfrenta durante sua jornada de modernização de TI. Usar a autenticação baseada em identidade com os Arquivos do Azure fornece uma experiência de migração perfeita, permitindo que os usuários finais continuem a acessar seus dados com as mesmas credenciais.

Elevar e deslocar aplicativos para o Azure

Quando você eleva e desloca aplicativos para a nuvem, provavelmente desejará manter o mesmo modelo de autenticação para acesso ao compartilhamento de arquivos. A autenticação baseada em identidade elimina a necessidade de alterar o serviço de diretório, acelerando a adoção da nuvem.

Backup e recuperação de desastres (DR)

Se você estiver mantendo seu armazenamento de arquivos principal no local, o Azure Files é uma solução ideal para backup e DR para melhorar a continuidade dos negócios. Você pode usar compartilhamentos de arquivos do Azure para fazer backup de seus servidores de arquivos, preservando as DACLs (listas de controle de acesso discricionário) do Windows. Para cenários de DR, você pode configurar uma opção de autenticação para dar suporte à aplicação adequada do controle de acesso no failover.

Escolha uma fonte de identidade para sua conta de armazenamento

Antes de habilitar a autenticação baseada em identidade em sua conta de armazenamento, você precisa saber qual fonte de identidade vai usar. É provável que você já tenha um, pois a maioria das empresas e organizações tem algum tipo de ambiente de domínio configurado. Consulte o administrador do Ative Directory (AD) ou de TI para ter certeza. Se você ainda não tiver uma fonte de identidade, precisará configurá-la antes de habilitar a autenticação baseada em identidade.

Cenários de autenticação suportados

Você pode habilitar a autenticação baseada em identidade no SMB usando uma das três fontes de identidade: Serviços de Domínio Ative Directory (AD DS) locais, Serviços de Domínio Microsoft Entra ou Microsoft Entra Kerberos (somente identidades híbridas). Você só pode usar uma fonte de identidade para autenticação de acesso a arquivos por conta de armazenamento, e isso se aplica a todos os compartilhamentos de arquivos na conta.

AD DS local: clientes AD DS locais e máquinas virtuais (VMs) podem acessar compartilhamentos de arquivos do Azure com credenciais do Ative Directory local. O ambiente do AD DS local deve ser sincronizado com a ID do Microsoft Entra usando o aplicativo Microsoft Entra Connect local ou a sincronização na nuvem do Microsoft Entra Connect, um agente leve que pode ser instalado a partir do Centro de Administração do Microsoft Entra. Para usar esse método de autenticação, o cliente deve ter ingressado no domínio ou conectividade de rede desimpedida com o AD DS. Veja a lista completa de pré-requisitos.

Microsoft Entra Kerberos para identidades híbridas: você pode usar a ID do Microsoft Entra para autenticar identidades de usuário híbridas, permitindo que os usuários finais acessem compartilhamentos de arquivos do Azure sem exigir conectividade de rede com controladores de domínio. Essa opção requer uma implantação existente do AD DS, que é sincronizada com seu locatário do Microsoft Entra para que a ID do Microsoft Entra possa autenticar suas identidades híbridas. Atualmente, não há suporte para identidades somente na nuvem usando esse método. Veja a lista completa de pré-requisitos.

Serviços de Domínio Microsoft Entra: VMs baseadas em nuvem que ingressaram nos Serviços de Domínio Microsoft Entra podem acessar compartilhamentos de arquivos do Azure com credenciais do Microsoft Entra. Nesta solução, o Microsoft Entra ID executa um domínio tradicional do Windows Server AD que é filho do locatário do Microsoft Entra do cliente. Os Serviços de Domínio Microsoft Entra são atualmente a única opção para autenticar identidades somente na nuvem. Veja a lista completa de pré-requisitos.

Use as diretrizes a seguir para determinar qual fonte de identidade você deve escolher.

Se a sua organização já tiver um AD local e não estiver pronta para mover identidades para a nuvem e se os seus clientes, VMs e aplicações tiverem associado a um domínio ou uma conectividade de rede desimpedida com esses controladores de domínio, escolha AD DS.

Se alguns ou todos os clientes não tiverem conectividade de rede desimpedida com seu AD DS, ou se você estiver armazenando perfis FSLogix em compartilhamentos de arquivos do Azure para VMs ingressadas do Microsoft Entra, escolha Microsoft Entra Kerberos.

Se você tiver um AD local existente, mas estiver planejando mover aplicativos para a nuvem e quiser que suas identidades existam tanto no local quanto na nuvem, escolha Microsoft Entra Kerberos.

Se você não tiver uma fonte de identidade existente, se precisar autenticar identidades somente na nuvem ou se já usar os Serviços de Domínio Microsoft Entra, escolha Serviços de Domínio Microsoft Entra. Se você ainda não tiver um serviço de domínio implantado no Azure, notará uma nova cobrança na sua fatura do Azure por esse serviço.

Habilitar uma fonte de identidade

Depois de escolher uma fonte de identidade, você deve habilitá-la em sua conta de armazenamento.

AD DS

Para autenticação do AD DS, você deve ingressar no domínio de suas máquinas cliente ou VMs. Você pode hospedar seus controladores de domínio do AD em VMs do Azure ou localmente. De qualquer forma, seus clientes ingressados no domínio devem ter conectividade de rede desimpedida com o controlador de domínio, portanto, eles devem estar dentro da rede corporativa ou rede virtual (VNET) do seu serviço de domínio.

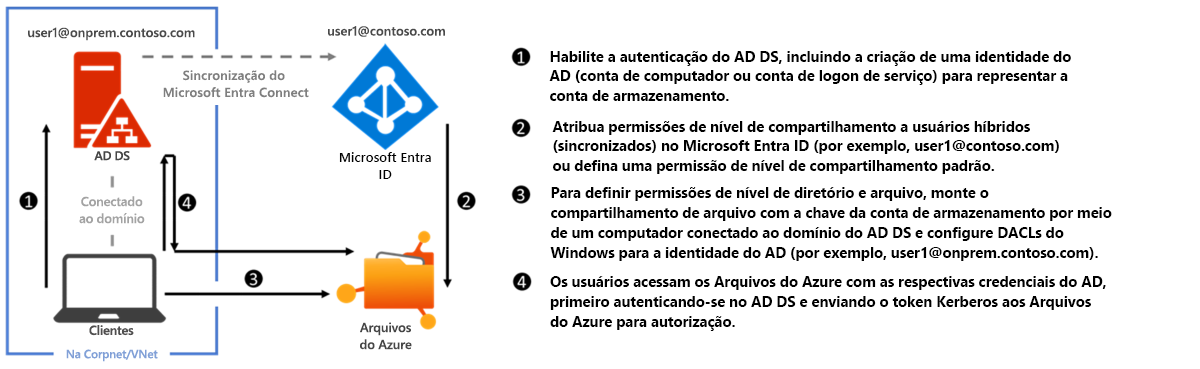

O diagrama a seguir mostra a autenticação do AD DS local para compartilhamentos de arquivos do Azure no SMB. O AD DS local deve ser sincronizado com a ID do Microsoft Entra usando o Microsoft Entra Connect Sync ou a sincronização na nuvem do Microsoft Entra Connect. Somente identidades de usuário híbridas que existem no AD DS local e na ID do Microsoft Entra podem ser autenticadas e autorizadas para acesso ao compartilhamento de arquivos do Azure. Isso ocorre porque a permissão de nível de compartilhamento é configurada em relação à identidade representada na ID do Microsoft Entra, enquanto a permissão de nível de diretório/arquivo é imposta com a permissão no AD DS. Certifique-se de configurar as permissões corretamente em relação ao mesmo usuário híbrido.

Para habilitar a autenticação do AD DS, primeiro leia Visão geral - autenticação dos Serviços de Domínio Ative Directory local sobre SMB para compartilhamentos de arquivos do Azure e, em seguida, consulte Habilitar a autenticação do AD DS para compartilhamentos de arquivos do Azure.

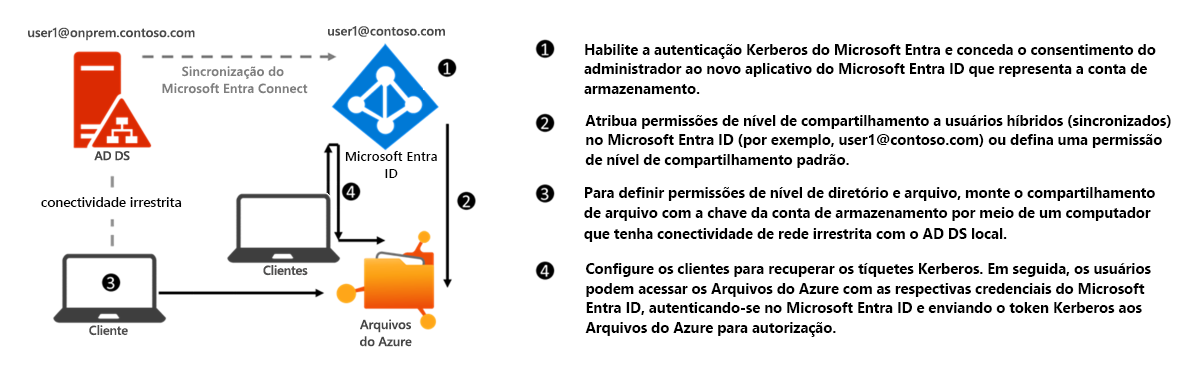

Microsoft Entra Kerberos para identidades híbridas

Habilitar e configurar a ID do Microsoft Entra para autenticar identidades de usuário híbridas permite que os usuários do Microsoft Entra acessem compartilhamentos de arquivos do Azure usando a autenticação Kerberos. Essa configuração usa a ID do Microsoft Entra para emitir os tíquetes Kerberos para acessar o compartilhamento de arquivos com o protocolo SMB padrão do setor. Isso significa que os usuários finais podem acessar compartilhamentos de arquivos do Azure sem exigir conectividade de rede com controladores de domínio de VMs unidas híbridas do Microsoft Entra e do Microsoft Entra. No entanto, a configuração de permissões de diretório e nível de arquivo para usuários e grupos requer conectividade de rede desimpedida com o controlador de domínio local.

Importante

A autenticação Kerberos do Microsoft Entra suporta apenas identidades de usuário híbridas; não suporta identidades apenas na nuvem. É necessária uma implantação tradicional do AD DS que deve ser sincronizada com a ID do Microsoft Entra usando o Microsoft Entra Connect Sync ou a sincronização na nuvem do Microsoft Entra Connect. Os clientes devem ser associados ao Microsoft Entra ou híbridos do Microsoft Entra. O Microsoft Entra Kerberos não é suportado em clientes que aderiram aos Serviços de Domínio Microsoft Entra ou aderiram apenas ao AD.

Para habilitar a autenticação Kerberos do Microsoft Entra para identidades híbridas, consulte Habilitar a autenticação Kerberos do Microsoft Entra para identidades híbridas nos Arquivos do Azure.

Você também pode usar esse recurso para armazenar perfis FSLogix em compartilhamentos de arquivos do Azure para VMs associadas ao Microsoft Entra. Para obter mais informações, consulte Criar um contêiner de perfil com Arquivos do Azure e ID do Microsoft Entra.

Microsoft Entra Domain Services

Para autenticação dos Serviços de Domínio Microsoft Entra, você deve habilitar os Serviços de Domínio Microsoft Entra e ingressar no domínio das VMs a partir das quais planeja acessar dados de arquivo. Sua VM ingressada no domínio deve residir na mesma VNET que seu domínio hospedado nos Serviços de Domínio Microsoft Entra.

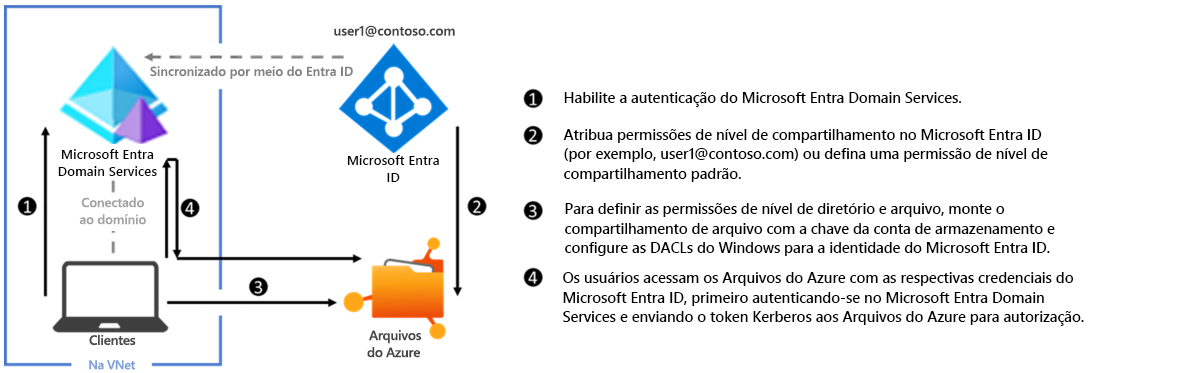

O diagrama a seguir representa o fluxo de trabalho para autenticação dos Serviços de Domínio Microsoft Entra para compartilhamentos de arquivos do Azure no SMB. Ele segue um padrão semelhante à autenticação do AD DS local, mas há duas diferenças principais:

Não é necessário criar uma identidade nos Serviços de Domínio do Microsoft Entra para representar a conta de armazenamento. Isso é realizado pelo processo de habilitação em segundo plano.

Todos os usuários que existem no Microsoft Entra ID podem ser autenticados e autorizados. Os usuários podem ser somente na nuvem ou híbridos. A sincronização do ID do Microsoft Entra com os Serviços de Domínio do Microsoft Entra é gerenciada pela plataforma sem exigir qualquer configuração do usuário. No entanto, o cliente deve estar associado ao domínio hospedado dos Serviços de Domínio Microsoft Entra. Não pode ser o Microsoft Entra associado ou registado. Os Serviços de Domínio do Microsoft Entra não suportam clientes que não sejam do Azure (ou seja, portáteis de utilizadores, estações de trabalho, VMs noutras nuvens, etc.) associados a domínios associados ao domínio alojado nos Serviços de Domínio Microsoft Entra. No entanto, é possível montar um compartilhamento de arquivos a partir de um cliente não associado ao domínio fornecendo credenciais explícitas, como DOMAINNAME\username ou usando o nome de domínio totalmente qualificado (username@FQDN).

Para habilitar a autenticação dos Serviços de Domínio Microsoft Entra, consulte Habilitar a autenticação dos Serviços de Domínio Microsoft Entra nos Arquivos do Azure.

Autorização e controlo de acessos

Independentemente da fonte de identidade escolhida, depois de ativá-la, você precisará configurar a autorização. Os Arquivos do Azure impõem a autorização no acesso do usuário no nível de compartilhamento e nos níveis de diretório/arquivo.

Você pode atribuir permissões de nível de compartilhamento a usuários ou grupos do Microsoft Entra gerenciados por meio do RBAC do Azure. Com o RBAC do Azure, as credenciais que você usa para acesso a arquivos devem estar disponíveis ou sincronizadas com a ID do Microsoft Entra. Você pode atribuir funções internas do Azure, como o Storage File Data, o SMB Share Reader , a usuários ou grupos no Microsoft Entra ID para conceder acesso a um compartilhamento de arquivos.

No nível de diretório/arquivo, os Arquivos do Azure dão suporte à preservação, herança e imposição de ACLs do Windows. Você pode optar por manter ACLs do Windows ao copiar dados sobre SMB entre seu compartilhamento de arquivos existente e seus compartilhamentos de arquivos do Azure. Quer planeie impor a autorização ou não, pode utilizar partilhas de ficheiros do Azure para fazer cópias de segurança de ACLs juntamente com os seus dados.

Configurar permissões de nível de compartilhamento

Depois de habilitar uma fonte de identidade em sua conta de armazenamento, siga um destes procedimentos para acessar o compartilhamento de arquivos:

- Definir uma permissão padrão de nível de compartilhamento que se aplique a todos os usuários e grupos autenticados

- Atribua funções internas do RBAC do Azure a usuários e grupos, ou

- Configure funções personalizadas para identidades do Microsoft Entra e atribua direitos de acesso a compartilhamentos de arquivos em sua conta de armazenamento.

A permissão de nível de compartilhamento atribuída permite que a identidade concedida obtenha acesso apenas ao compartilhamento, nada mais, nem mesmo o diretório raiz. Você ainda precisa configurar separadamente as permissões de diretório e nível de arquivo.

Nota

Não é possível atribuir permissões de nível de compartilhamento a contas de computador (contas de máquina) usando o RBAC do Azure, porque as contas de computador não podem ser sincronizadas com uma identidade na ID do Microsoft Entra. Se você quiser permitir que uma conta de computador acesse compartilhamentos de arquivos do Azure usando autenticação baseada em identidade, use uma permissão padrão no nível de compartilhamento ou considere usar uma conta de logon de serviço.

Configurar permissões de diretório ou nível de arquivo

Os compartilhamentos de arquivos do Azure impõem ACLs padrão do Windows no nível do diretório e do arquivo, incluindo o diretório raiz. A configuração de permissões de diretório ou nível de arquivo é suportada em SMB e REST. Monte o compartilhamento de arquivos de destino de sua VM e configure permissões usando o Explorador de Arquivos do Windows, icacls do Windows ou o comando Set-ACL.

Preservar ACLs de diretório e arquivo ao importar dados para Arquivos do Azure

O Azure Files dá suporte à preservação de ACLs de diretório ou de nível de arquivo ao copiar dados para compartilhamentos de arquivos do Azure. Você pode copiar ACLs em um diretório ou arquivo para compartilhamentos de arquivos do Azure usando o Azure File Sync ou conjuntos de ferramentas comuns de movimentação de arquivos. Por exemplo, você pode usar robocopy com o /copy:s sinalizador para copiar dados, bem como ACLs para um compartilhamento de arquivos do Azure. As ACLs são preservadas por padrão, portanto, você não precisa habilitar a autenticação baseada em identidade em sua conta de armazenamento para preservar as ACLs.

Glossário

É útil entender alguns termos-chave relacionados à autenticação baseada em identidade para compartilhamentos de arquivos do Azure:

Autenticação Kerberos

Kerberos é um protocolo de autenticação usado para verificar a identidade de um usuário ou host. Para obter mais informações sobre Kerberos, consulte Visão geral da autenticação Kerberos.

Protocolo SMB (Server Message Block)

O SMB é um protocolo de compartilhamento de arquivos de rede padrão do setor. Para obter mais informações sobre o SMB, consulte Visão geral do protocolo Microsoft SMB e do protocolo CIFS.

Microsoft Entra ID

O Microsoft Entra ID (anteriormente Azure AD) é o serviço de gerenciamento de identidades e diretório multilocatário baseado em nuvem da Microsoft. O Microsoft Entra ID combina serviços de diretório principais, gerenciamento de acesso a aplicativos e proteção de identidade em uma única solução.

Microsoft Entra Domain Services

Os Serviços de Domínio Microsoft Entra fornecem serviços de domínio gerenciados, como ingresso no domínio, políticas de grupo, LDAP e autenticação Kerberos/NTLM. Esses serviços são totalmente compatíveis com os Serviços de Domínio Ative Directory. Para obter mais informações, consulte Serviços de domínio do Microsoft Entra.

Serviços de Domínio Ative Directory (AD DS) locais

O AD DS é normalmente adotado por empresas em ambientes locais ou em VMs hospedadas na nuvem, e as credenciais do AD DS são usadas para controle de acesso. Para obter mais informações, consulte Visão geral dos Serviços de Domínio Ative Directory.

Controlo de acesso baseado em funções do Azure (RBAC do Azure)

O RBAC do Azure habilita o gerenciamento de acesso refinado para o Azure. Usando o RBAC do Azure, você pode gerenciar o acesso a recursos concedendo aos usuários o menor número de permissões necessárias para executar seus trabalhos. Para obter mais informações, consulte O que é o controle de acesso baseado em função do Azure?

Identidades híbridas

Identidades de usuário híbridas são identidades no AD DS que são sincronizadas com a ID do Microsoft Entra usando o aplicativo local Microsoft Entra Connect Sync ou a sincronização na nuvem do Microsoft Entra Connect, um agente leve que pode ser instalado a partir do Centro de Administração do Microsoft Entra.

Próximo passo

Para obter mais informações, consulte: