Aceder a uma aplicação nas Aplicações Azure Spring numa rede virtual

Nota

Os planos Basic, Standard e Enterprise serão preteridos a partir de meados de março de 2025, com um período de aposentadoria de 3 anos. Recomendamos a transição para os Aplicativos de Contêiner do Azure. Para obter mais informações, consulte o anúncio de aposentadoria do Azure Spring Apps.

O plano de consumo padrão e dedicado será preterido a partir de 30 de setembro de 2024, com um desligamento completo após seis meses. Recomendamos a transição para os Aplicativos de Contêiner do Azure. Para obter mais informações, consulte Migrar consumo padrão e plano dedicado do Azure Spring Apps para Aplicativos de Contêiner do Azure.

Este artigo aplica-se a:✅ Basic/Standard ✅ Enterprise

Este artigo explica como acessar um ponto de extremidade para seu aplicativo em uma rede privada.

Quando você atribui um ponto de extremidade em um aplicativo em uma instância de serviço do Azure Spring Apps implantada em sua rede virtual, o ponto de extremidade usa um FQDN (nome de domínio totalmente qualificado) privado. O domínio só é acessível na rede privada. Os aplicativos e serviços usam o ponto de extremidade do aplicativo. Eles incluem o Ponto de Extremidade de Teste descrito na seção Exibir aplicativos e implantações de Configurar um ambiente de preparono Azure Spring Apps. O streaming de logs, descrito em Transmitir logs do aplicativo Azure Spring Apps em tempo real, também funciona apenas na rede privada.

As duas opções a seguir estão disponíveis para tornar acessível o ponto de extremidade atribuído:

Crie sua própria zona privada do DNS (Serviço de Nome de Domínio) e vincule-a ao Azure Spring Apps. Esse método é altamente recomendado, pois o Azure Spring Apps vincula automaticamente a zona DNS à sua rede virtual e gerencia o registro DNS para o ponto de extremidade do seu aplicativo.

Crie sua própria zona DNS privada e gerencie manualmente o link de rede virtual e os registros DNS, seguindo as instruções para localizar o endereço IP do Balanceador de Carga (LB) de sua instância de serviço do Azure Spring Apps.

Pré-requisitos

- Uma subscrição do Azure. Se você não tiver uma assinatura, crie uma conta gratuita antes de começar.

- (Opcional) Azure CLI versão 2.45.0 ou superior.

- Um aplicativo existente em uma instância de serviço do Azure Spring Apps implantado em uma rede virtual. Para obter mais informações, consulte Implantar aplicativos Azure Spring em uma rede virtual.

Criar uma zona DNS privada

Use as seguintes etapas para criar uma zona DNS privada para um aplicativo na rede privada:

Abra o portal do Azure. Usando a caixa de pesquisa, procure zonas DNS privadas. Selecione Zonas DNS privadas nos resultados da pesquisa.

Na página Zonas DNS privadas, selecione Adicionar.

Preencha o formulário na página Criar zona DNS privada. Em Nome, digite private.azuremicroservices.io.

Selecione Rever + Criar.

Selecione Criar.

Pode levar alguns minutos para criar a zona.

Configure sua zona DNS privada para gerenciar automaticamente os pontos de extremidade

Depois de criar uma zona DNS privada, pode utilizar as Aplicações Azure Spring para gerir as suas zonas DNS privadas. Essa abordagem simplifica o processo de manipulação de links de rede virtual e registros DNS. Essa abordagem é especialmente útil em ambientes com várias instâncias em uma única rede virtual ou em ambientes que usam emparelhamentos de rede virtual. O Azure Spring Apps automatiza o gerenciamento de links de rede virtual e a adição ou remoção dinâmica de registros DNS "A" à medida que os pontos de extremidade são atribuídos ou não atribuídos.

Nota

O Azure Spring Apps não gerencia automaticamente os pontos de extremidade atribuídos antes da adição da zona DNS privada. Para habilitar o gerenciamento de registros DNS para esses pontos de extremidade, cancele a atribuição e reatribua os pontos de extremidade.

Conceder permissão à zona DNS privada

Use as seguintes etapas para conceder permissão:

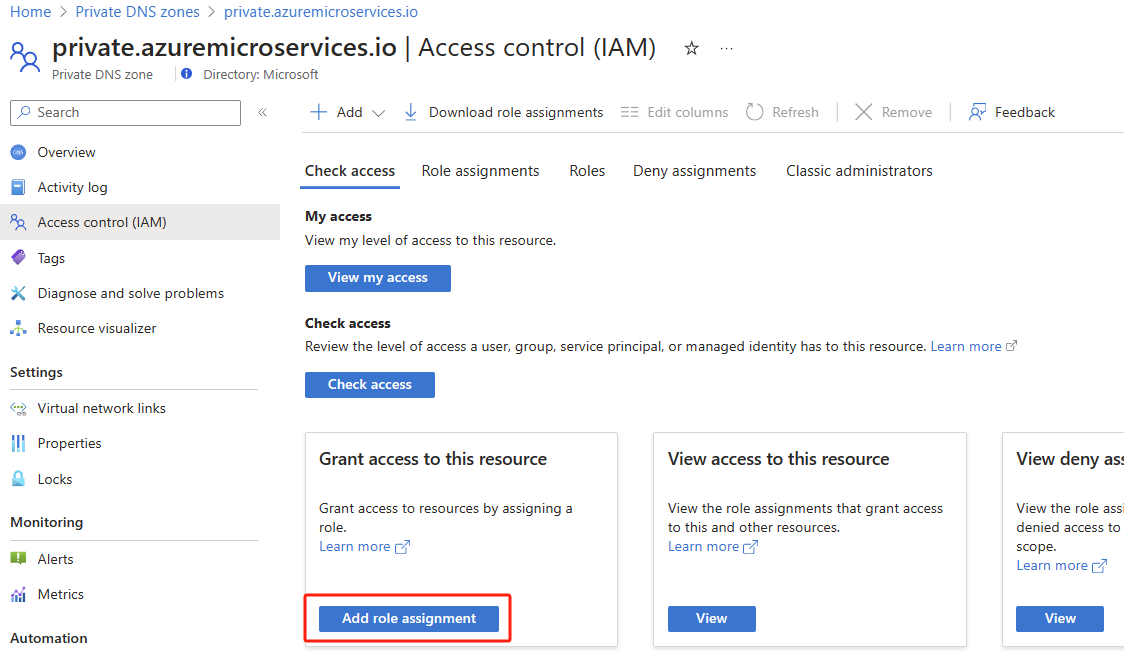

Selecione o recurso de zona DNS privada que você criou - por exemplo, private.azuremicroservices.io.

Selecione Controle de acesso (IAM) e, em seguida, selecione Adicionar>atribuição de função.

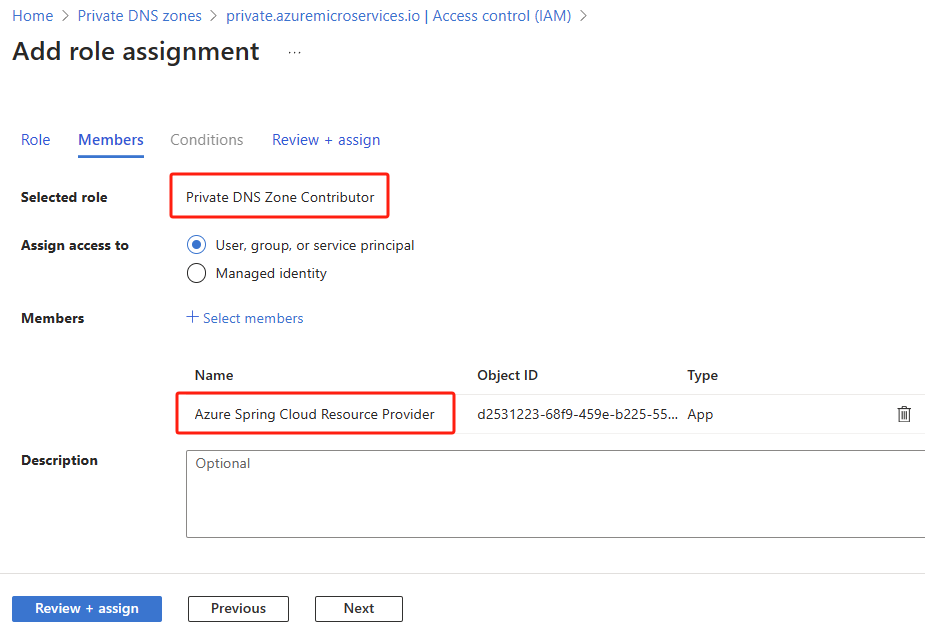

Atribua a

Private DNS Zone Contributorfunção ao Provedor de Recursos do Azure Spring Apps. Para obter mais informações, consulte Utilizar o portal do Azure para atribuir funções do Azure.Nota

Se não encontrar o Azure Spring Apps Resource Provider, procure Azure Spring Cloud Resource Provider.

Vincular a zona DNS privada com o Azure Spring Apps

Para vincular a zona DNS privada à sua instância de serviço do Azure Spring Apps, use a CLI do Azure. Esta etapa envolve a especificação do grupo de recursos, o nome da instância do Azure Spring Apps e a ID do recurso da zona DNS privada.

Use o comando a seguir para configurar a zona DNS privada com o Azure Spring Apps. Essa configuração permite que o Azure Spring Apps crie automaticamente um link de rede virtual na zona DNS privada e gerencie a adição ou remoção de registros DNS "A" à medida que os pontos de extremidade são atribuídos ou não atribuídos.

az spring private-dns-zone add \

--resource-group $RESOURCE_GROUP \

--service $AZURE_SPRING_APPS_INSTANCE_NAME \

--zone-id $PRIVATE_DNS_ZONE_RESOURCE_ID

Se desejar desvincular sua instância do Azure Spring Apps da zona DNS privada e interromper o gerenciamento automático de registros DNS "A", você poderá limpar a configuração. Use o seguinte comando para limpar a zona DNS privada configurada com o Azure Spring Apps:

az spring private-dns-zone clean \

--resource-group $RESOURCE_GROUP \

--service $AZURE_SPRING_APPS_INSTANCE_NAME

Configurar a zona DNS privada manualmente

Se preferir ter controlo total sobre a sua zona DNS privada, as secções seguintes mostram-lhe como configurá-la manualmente.

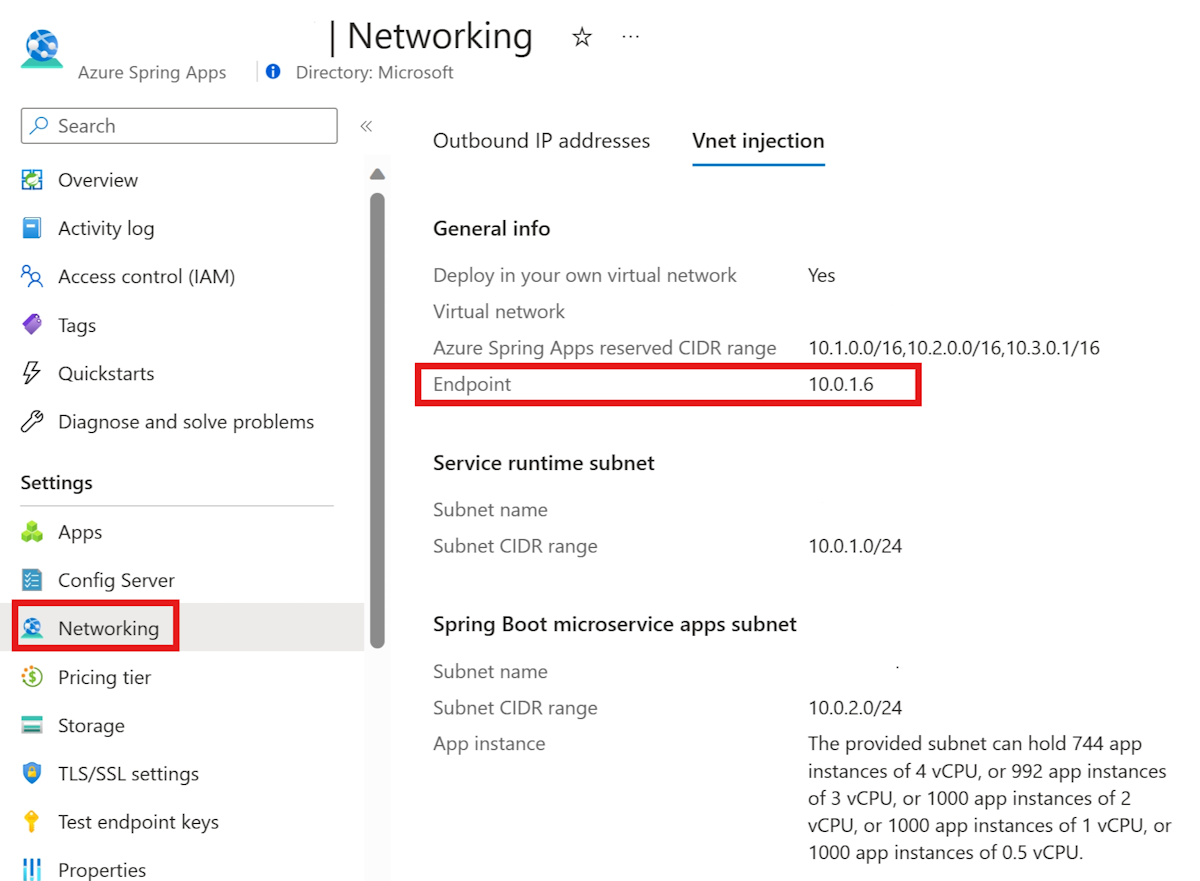

Encontre o endereço IP da sua aplicação

Use as seguintes etapas para encontrar o endereço IP do seu aplicativo:

Adicionar um DNS para o endereço IP

Se você tiver sua própria solução de DNS para sua rede virtual, como o Controlador de Domínio Ative Directory, Infoblox ou outro, precisará apontar o domínio *.private.azuremicroservices.io para o endereço IP. Caso contrário, use as instruções a seguir para criar uma Zona DNS Privada do Azure em sua assinatura para traduzir/resolver o FQDN privado para seu endereço IP.

Nota

Se você estiver usando o Microsoft Azure operado pela 21Vianet, certifique-se de substituir private.azuremicroservices.io por private.microservices.azure.cn neste artigo. Para obter mais informações, consulte a seção Verificar pontos de extremidade no Azure do guia do desenvolvedor do Azure China.

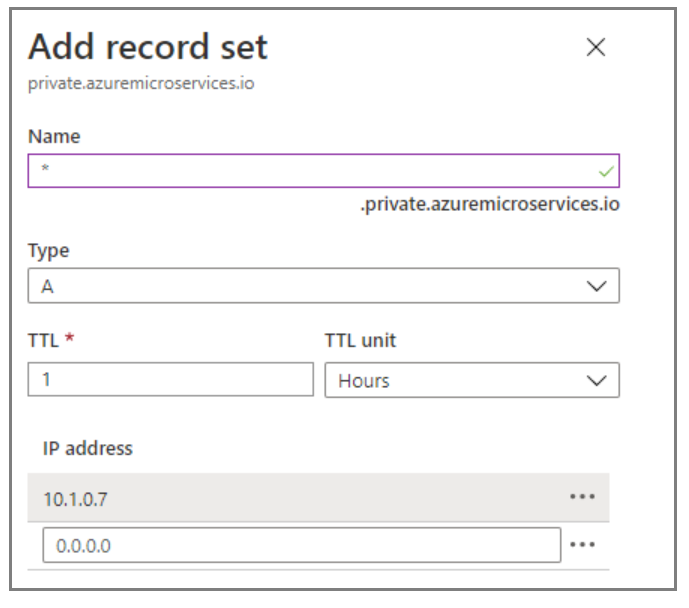

Criar o registo DNS

Você deve criar um registro do tipo "A" na zona DNS privada.

Use as seguintes etapas para usar a zona DNS privada para traduzir/resolver DNS:

Selecione o recurso de zona DNS privada que você criou - por exemplo, private.azuremicroservices.io.

Selecione Conjunto de registos.

Em Adicionar conjunto de registros, insira ou selecione as seguintes informações:

Definição Valor Nome Introduzir *. Tipo Selecione A. TTL Digite 1. Unidade de TTL Selecione Horas. Endereço IP Digite o endereço IP. A captura de tela a seguir usa o endereço IP 10.1.0.7. Selecione OK.

Vincular a zona DNS privada a uma rede virtual

Para vincular a zona DNS privada à rede virtual, você precisa criar um link de rede virtual.

Use as etapas a seguir para vincular a zona DNS privada que você criou à rede virtual que mantém seu serviço Azure Spring Apps:

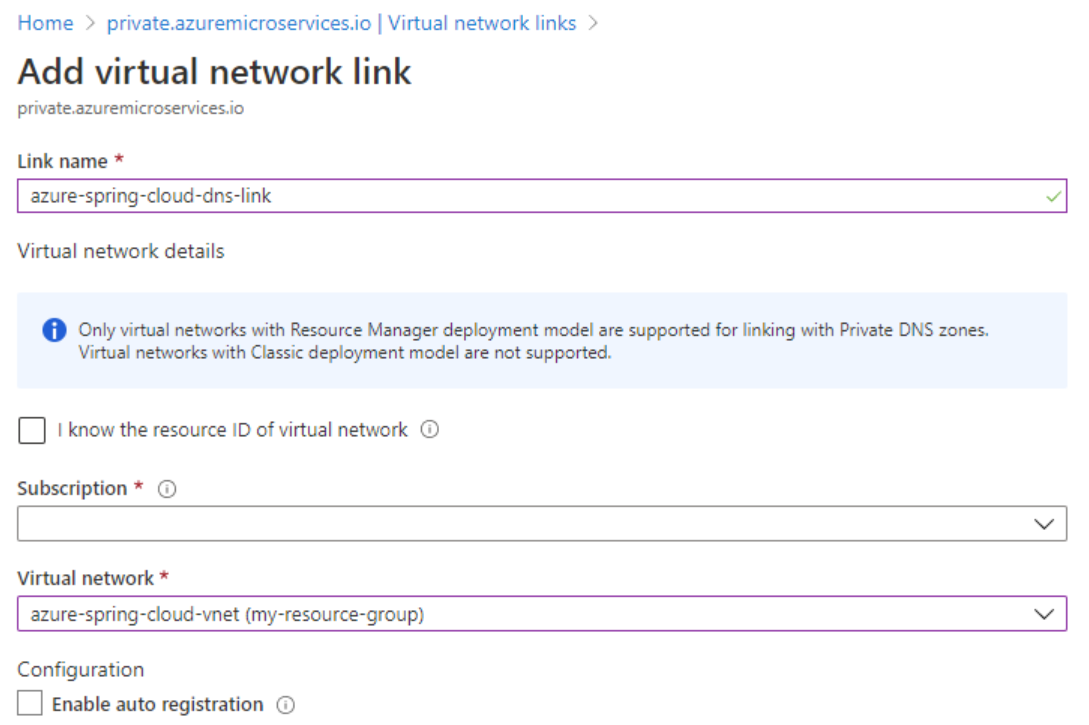

Selecione o recurso de zona DNS privada que você criou - por exemplo, private.azuremicroservices.io.

Selecione Links de rede virtual e, em seguida, selecione Adicionar.

Para Nome do link, insira azure-spring-apps-dns-link.

Em Rede virtual, selecione a rede virtual criada anteriormente.

Selecione OK.

Atribuir um FQDN privado para seu aplicativo

Depois de configurar sua Zona DNS Privada e implantar o Azure Spring Apps em uma rede virtual, você pode atribuir um FQDN privado para seu aplicativo. Para obter mais informações, consulte Implantar aplicativos Azure Spring em uma rede virtual.

Use as seguintes etapas para atribuir um FQDN privado:

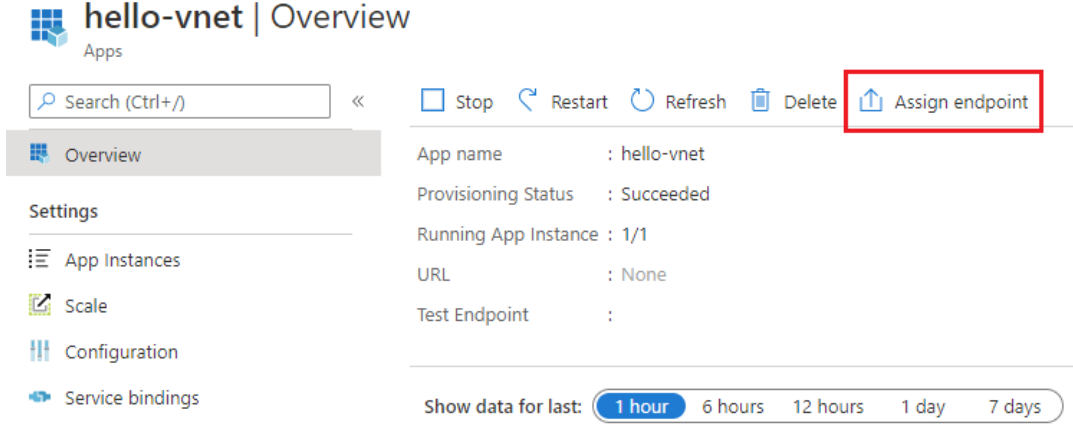

Selecione a instância de serviço do Azure Spring Apps implantada em sua rede virtual e abra a guia Aplicativos .

Selecione o aplicativo para abrir a página Visão geral .

Selecione Atribuir ponto de extremidade para atribuir um FQDN privado ao seu aplicativo. A atribuição de um FQDN pode levar alguns minutos.

O FQDN privado atribuído (URL rotulado) já está disponível. Você só pode acessar a URL dentro da rede privada, mas não na internet.

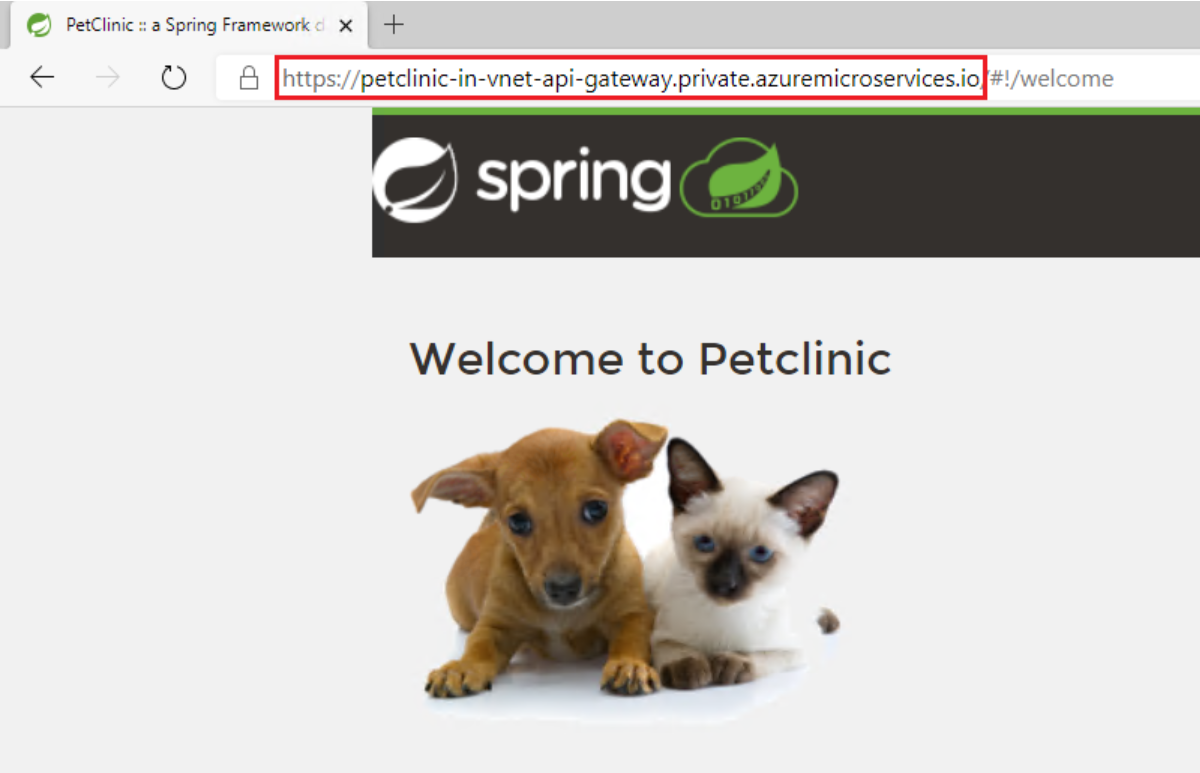

Acessar o FQDN privado do aplicativo

Após a atribuição, você pode acessar o FQDN privado do aplicativo na rede privada. Por exemplo, você pode criar uma máquina jumpbox na mesma rede virtual ou em uma rede virtual emparelhada. Em seguida, nessa jumpbox ou máquina virtual, você pode acessar o FQDN privado.

Clean up resources (Limpar recursos)

Se você planeja continuar trabalhando com artigos subsequentes, convém deixar esses recursos no lugar. Quando não precisar mais deles, exclua o grupo de recursos, que exclui os recursos do grupo de recursos. Para excluir o grupo de recursos usando a CLI do Azure, use o seguinte comando:

az group delete --name $RESOURCE_GROUP