Migrar para o Microsoft Sentinel com a experiência de migração de SIEM

Migre seu SIEM para o Microsoft Sentinel para todos os seus casos de uso de monitoramento de segurança. A assistência automatizada da experiência de migração SIEM simplifica sua migração.

Estas funcionalidades estão atualmente incluídas na experiência de migração de SIEM:

Splunk

- A experiência se concentra na migração do monitoramento de segurança do Splunk para o Microsoft Sentinel e no mapeamento de regras de análise prontas para uso (OOTB) sempre que possível.

- A experiência suporta a migração de deteções do Splunk para regras de análise do Microsoft Sentinel, incluindo o mapeamento de fontes de dados e pesquisas do Splunk.

Pré-requisitos

Você precisa do seguinte do SIEM de origem:

Splunk

- A experiência de migração é compatível com as edições Splunk Enterprise e Splunk Cloud.

- Uma função de administrador do Splunk é necessária para exportar todos os alertas do Splunk. Para obter mais informações, consulte Acesso de usuário baseado em função Splunk.

- Exporte os dados históricos do Splunk para as tabelas relevantes no espaço de trabalho do Log Analytics. Para obter mais informações, consulte Exportar dados históricos do Splunk.

Você precisa do seguinte no destino, Microsoft Sentinel:

A experiência de migração do SIEM implanta regras de análise. Esse recurso requer a função de Colaborador do Microsoft Sentinel. Para obter mais informações, consulte Permissões no Microsoft Sentinel.

Ingerir dados de segurança usados anteriormente em seu SIEM de origem no Microsoft Sentinel. Antes de uma regra de análise ser traduzida e habilitada, a fonte de dados da regra deve estar presente no espaço de trabalho do Log Analytics. Instale e habilite conectores de dados prontos para uso (OOTB) no hub de conteúdo para corresponder ao seu patrimônio de monitoramento de segurança do SIEM de origem. Se não existir nenhum conector de dados, crie um pipeline de ingestão personalizado.

Para obter mais informações, consulte os seguintes artigos:

Crie listas de observação do Microsoft Sentinel a partir de suas pesquisas do Splunk para que os campos usados sejam mapeados para as regras de análise traduzidas.

Definição da palavra Splunk detection rules

No núcleo das regras de deteção do Splunk, está a Linguagem de Processamento de Pesquisa (SPL). A experiência de migração do SIEM traduz sistematicamente SPL para Kusto query language (KQL) para cada regra Splunk. Analise cuidadosamente as traduções e faça ajustes para garantir que as regras migradas funcionem como pretendido em seu espaço de trabalho do Microsoft Sentinel. Para obter mais informações sobre os conceitos importantes na tradução de regras de deteção, consulte migrar regras de deteção Splunk.

Capacidades atuais:

- Mapeie as deteções do Splunk para as regras de análise OOTB do Microsoft Sentinel.

- Traduza consultas simples com uma única fonte de dados.

- Traduções automáticas de SPL para KQL para os mapeamentos listados no artigo, Splunk to Kusto cheat sheet.

- O Mapeamento de Esquema (Visualização) cria links lógicos para as regras traduzidas mapeando fontes de dados do Splunk para tabelas do Microsoft Sentinel e pesquisas do Splunk para listas de observação.

- A revisão de consulta traduzida fornece feedback de erro com capacidade de edição para economizar tempo no processo de tradução de regras de deteção.

- Estado de tradução indicando quão completamente a sintaxe SPL é traduzida para KQL no nível gramatical.

- Suporte para tradução de macros Splunk usando definição de macro de substituição inline em consultas SPL.

- Splunk Common Information Model (CIM) para o suporte à tradução do Advanced Security Information Model (ASIM) do Microsoft Sentinel.

- Resumo pré-migração e pós-migração para download.

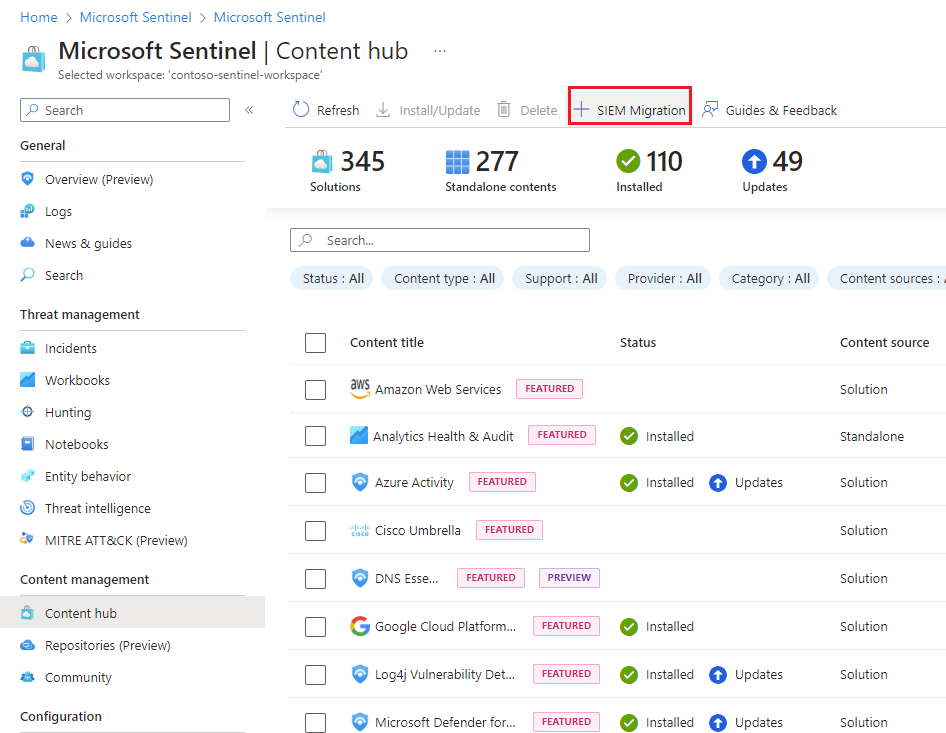

Iniciar a experiência de migração SIEM

Encontre a experiência de migração do SIEM no Microsoft Sentinel no portal do Azure ou no portal do Defender, em Hub de conteúdo de gerenciamento de>conteúdo.

Selecione Migração SIEM.

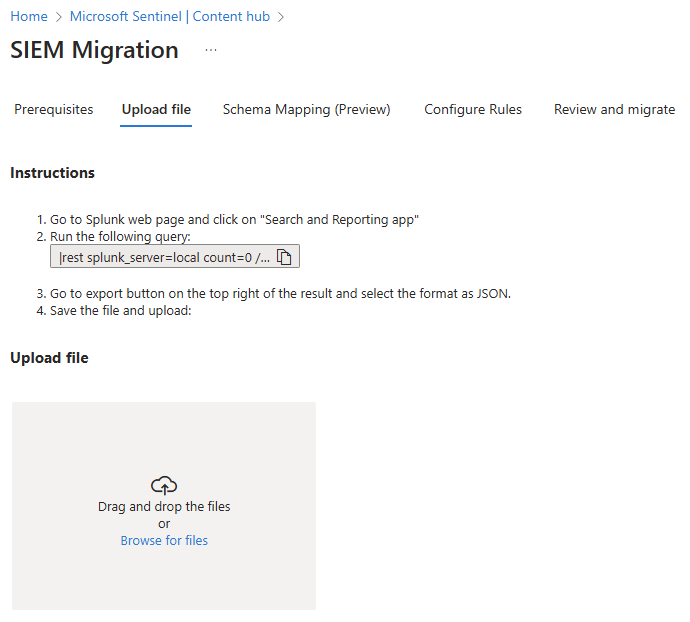

Carregar deteções do Splunk

No Splunk Web, selecione Pesquisa e relatórios no painel Aplicativos .

Execute a seguinte consulta:

|rest splunk_server=local count=0 /servicesNS/-/-/saved/searches |search disabled=0 |search alert_threshold != "" |table title,search,description,cron_schedule,dispatch.earliest_time,alert.severity,alert_comparator,alert_threshold,alert.suppress.period,id |tojson|table _raw |rename _raw as alertrules|mvcombine delim=", " alertrules |append [| rest splunk_server=local count=0 /servicesNS/-/-/admin/macros|table title,definition,args,iseval|tojson|table _raw |rename _raw as macros|mvcombine delim=", " macros] |filldown alertrules |tail 1Selecione o botão de exportação e escolha JSON como o formato.

Guarde o ficheiro.

Carregue o arquivo JSON Splunk exportado.

Nota

A exportação do Splunk deve ser um arquivo JSON válido e o tamanho do upload é limitado a 50 MB.

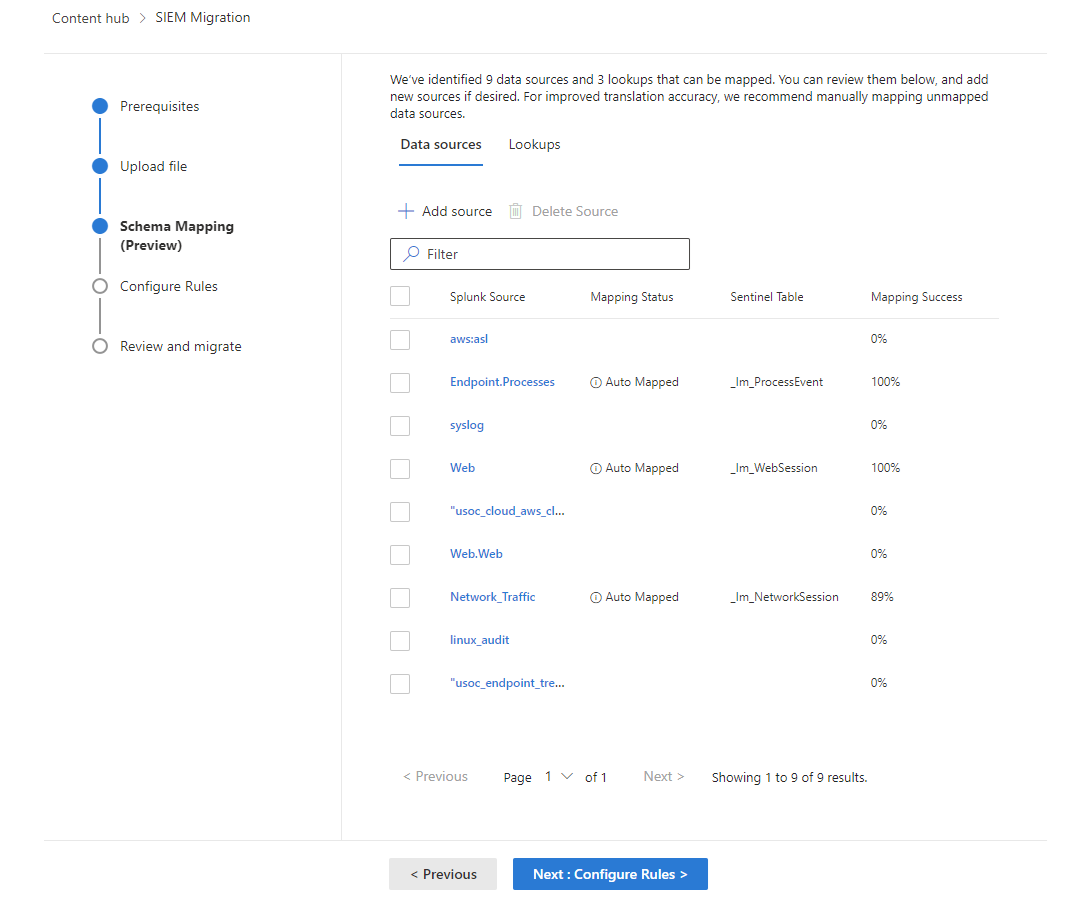

Mapeamento de esquema

Use o mapeamento de esquema para definir com precisão como os tipos de dados e campos na lógica da regra de análise são mapeados com base nas fontes extraídas das consultas SPL para as tabelas do Microsoft Sentinel.

Origens de dados

Fontes conhecidas, como esquemas CIM Splunk e modelos de dados, são automaticamente mapeadas para esquemas ASIM quando aplicável. Outras fontes usadas na deteção do Splunk devem ser mapeadas manualmente para tabelas do Microsoft Sentinel ou do Log Analytics. Os esquemas de mapeamento são hierárquicos, de modo que os códigos-fonte do Splunk mapeiam 1:1 com tabelas do Microsoft Sentinel e os campos dentro dessas fontes.

Quando o mapeamento de esquema estiver concluído, todas as atualizações manuais serão refletidas no Status do mapeamento como "Mapeado manualmente". As alterações são tidas em conta na etapa seguinte, quando as regras são traduzidas. O mapeamento é salvo por espaço de trabalho, para que você não precise repeti-lo.

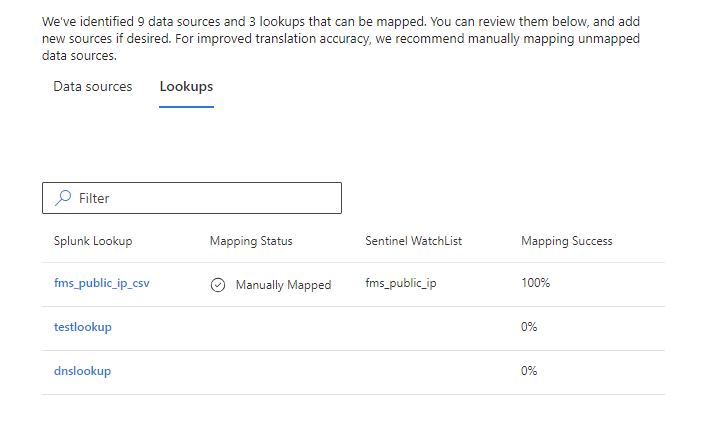

Pesquisas

As pesquisas do Splunk são comparadas às listas de observação do Microsoft Sentinel, que são listas de combinações de valor de campo selecionadas para correlacionar com os eventos em seu ambiente do Microsoft Sentinel. Como as pesquisas do Splunk são definidas e estão disponíveis fora dos limites das consultas SPL, a lista de observação equivalente do Microsoft Sentinel deve ser criada como pré-requisito. Em seguida, o mapeamento de esquema faz pesquisas identificadas automaticamente a partir das consultas do Splunk carregadas e as mapeia para as Listas de Observação do Sentinel.

Para obter mais informações, consulte Criar lista de observação.

As consultas SPL referem pesquisas com as lookuppalavras-chave , inputlookupe outputlookup . A outputlookup operação grava dados em uma pesquisa e não é suportada na tradução. O mecanismo de tradução de migração SIEM usa a _GetWatchlist() função KQL para mapear para a lista de observação correta do Sentinel, juntamente com outras funções do KQL para completar a lógica da regra.

Quando uma pesquisa do Splunk não tem uma lista de observação correspondente mapeada, o mecanismo de tradução mantém o mesmo nome para a lista de observação e seus campos que a pesquisa e os campos do Splunk.

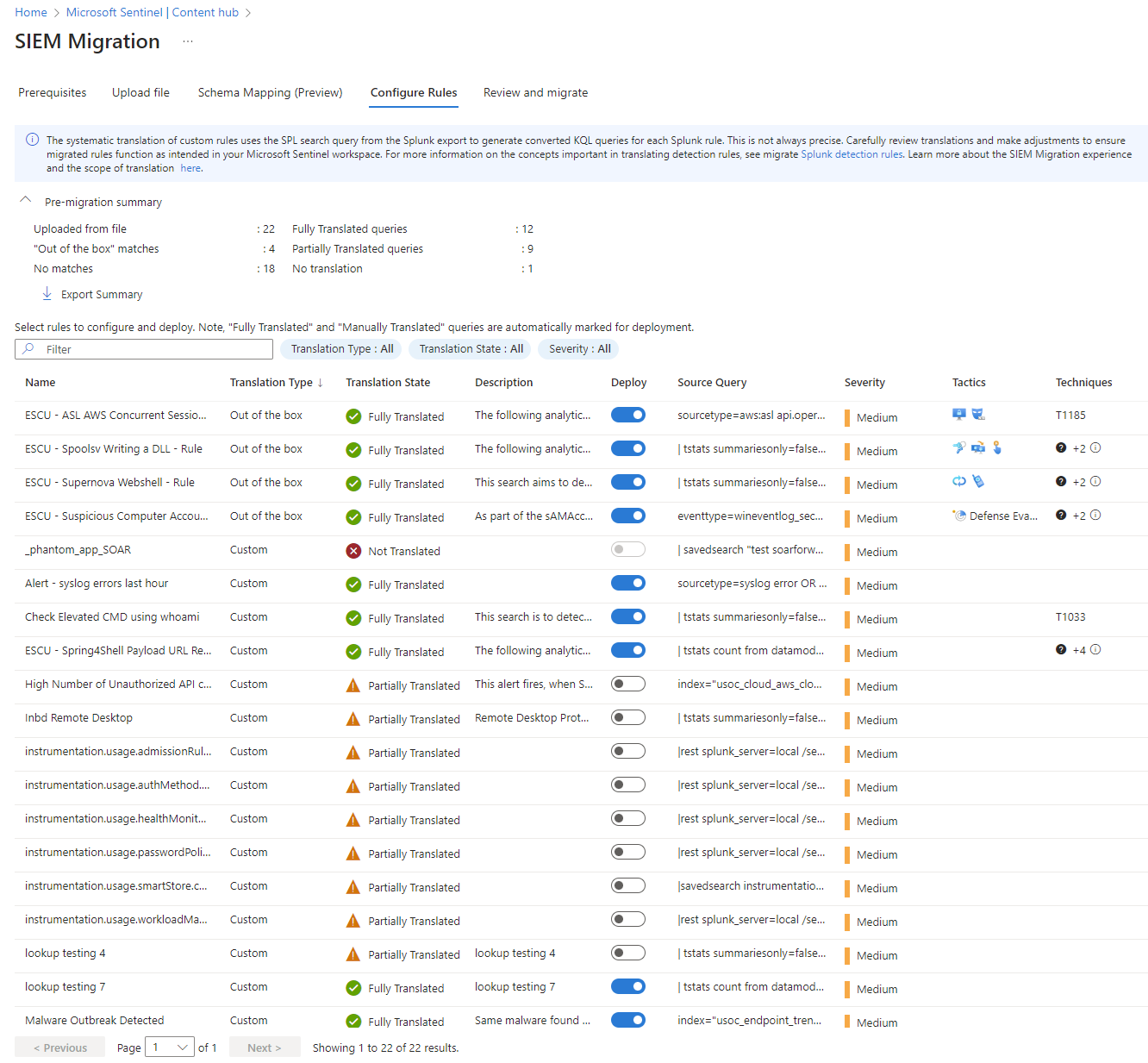

Configurar regras

Selecione Configurar regras.

Reveja a análise da exportação Splunk.

- Name é o nome original da regra de deteção Splunk.

- Tipo de tradução indica se uma regra de análise OOTB do Sentinel corresponde à lógica de deteção do Splunk.

-

O Estado da Tradução fornece feedback sobre como a sintaxe de uma deteção do Splunk foi completamente traduzida para o KQL. O estado de tradução não testa a regra nem verifica a fonte de dados.

- Totalmente traduzido - As consultas nesta regra foram totalmente traduzidas para o KQL, mas a lógica da regra e a fonte de dados não foram validadas.

- Parcialmente traduzido - As consultas nesta regra não foram totalmente traduzidas para o KQL.

- Não traduzido - Indica um erro na tradução.

- Traduzido manualmente - Este status é definido quando qualquer regra é editada e salva.

Realce uma regra para resolver a tradução e selecione Editar. Quando estiver satisfeito com os resultados, selecione Salvar alterações.

Ative a alternância Implantar para as regras de análise que você deseja implantar.

Quando a revisão estiver concluída, selecione Rever e migrar.

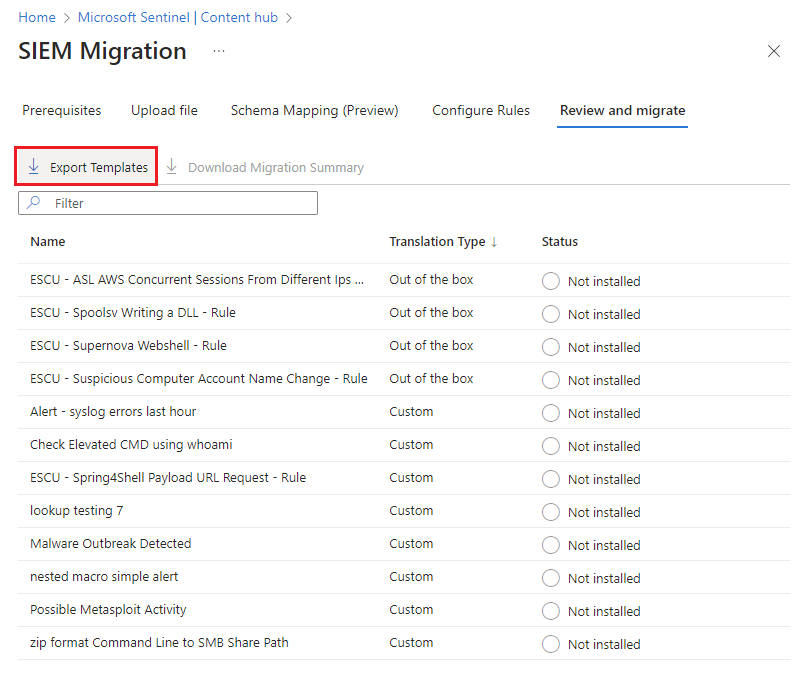

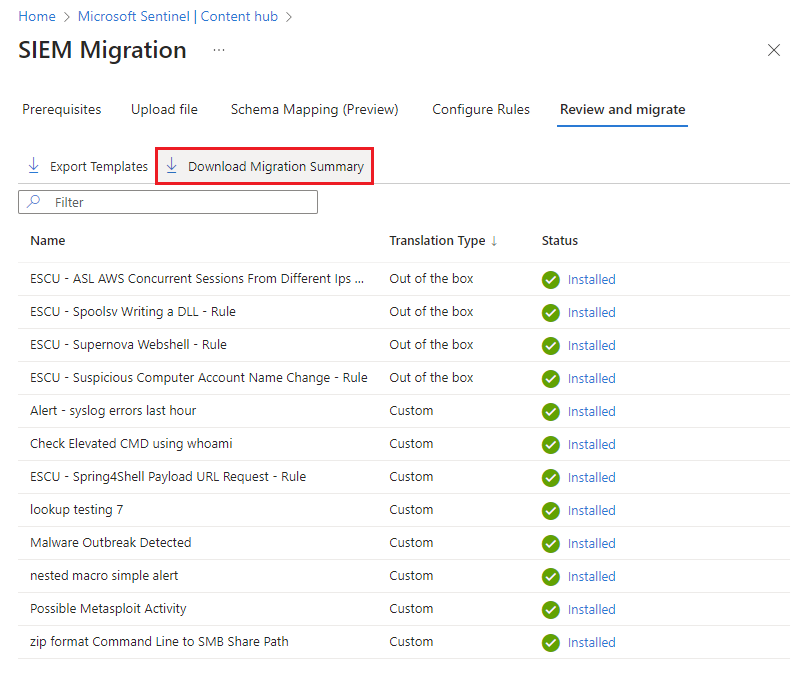

Implantar as regras do Google Analytics

Selecione Implementar.

Tipo de tradução Recurso implantado Fora da caixa As soluções correspondentes do hub de conteúdo que contêm os modelos de regra de análise correspondentes são instaladas. As regras correspondentes são implantadas como regras de análise ativas no estado desabilitado.

Para obter mais informações, consulte Gerenciar modelos de regras do Google Analytics.Personalizado As regras são implantadas como regras de análise ativa no estado desabilitado. (Opcional) Selecione Exportar modelos para baixar todas as regras traduzidas como modelos ARM para uso em seus processos de CI/CD ou implantação personalizada.

Antes de sair da experiência de migração do SIEM, selecione Baixar resumo da migração para manter um resumo da implantação do Google Analytics .

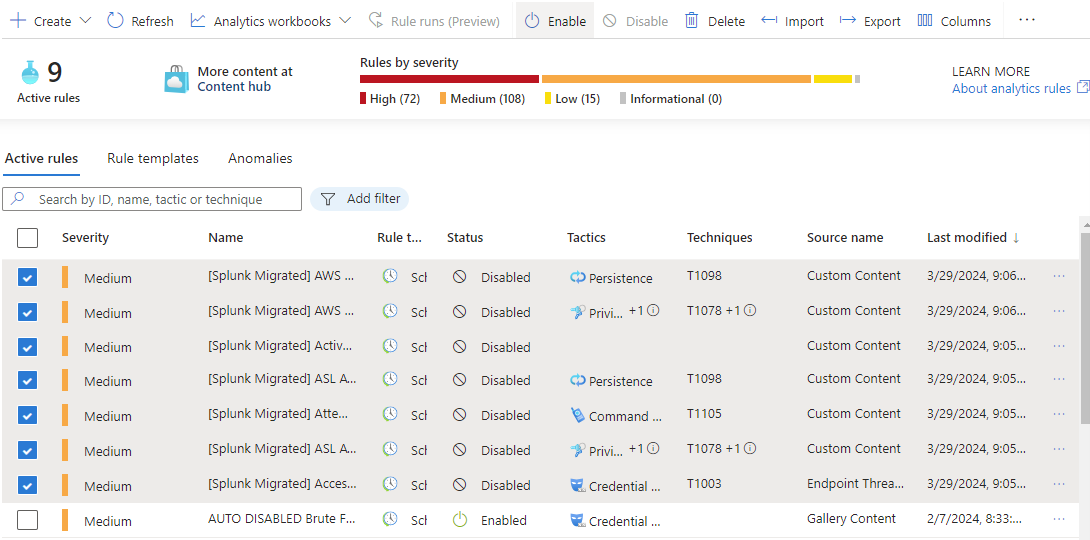

Validar e habilitar regras

Exiba as propriedades das regras implantadas no Microsoft Sentinel Analytics.

- Todas as regras migradas são implantadas com o prefixo [Splunk Migrated].

- Todas as regras migradas são definidas como desabilitadas.

- As seguintes propriedades são mantidas da exportação do Splunk sempre que possível:

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

Habilite as regras depois de analisá-las e verificá-las.

Conteúdos relacionados

Neste artigo, você aprendeu como usar a experiência de migração do SIEM.

Para obter mais informações sobre a experiência de migração do SIEM, consulte os seguintes artigos: