Monitore a integridade de seus conectores de dados

Para garantir a ingestão completa e ininterrupta de dados em seu serviço Microsoft Sentinel, acompanhe a integridade, a conectividade e o desempenho dos conectores de dados.

Os seguintes recursos permitem que você execute esse monitoramento de dentro do Microsoft Sentinel:

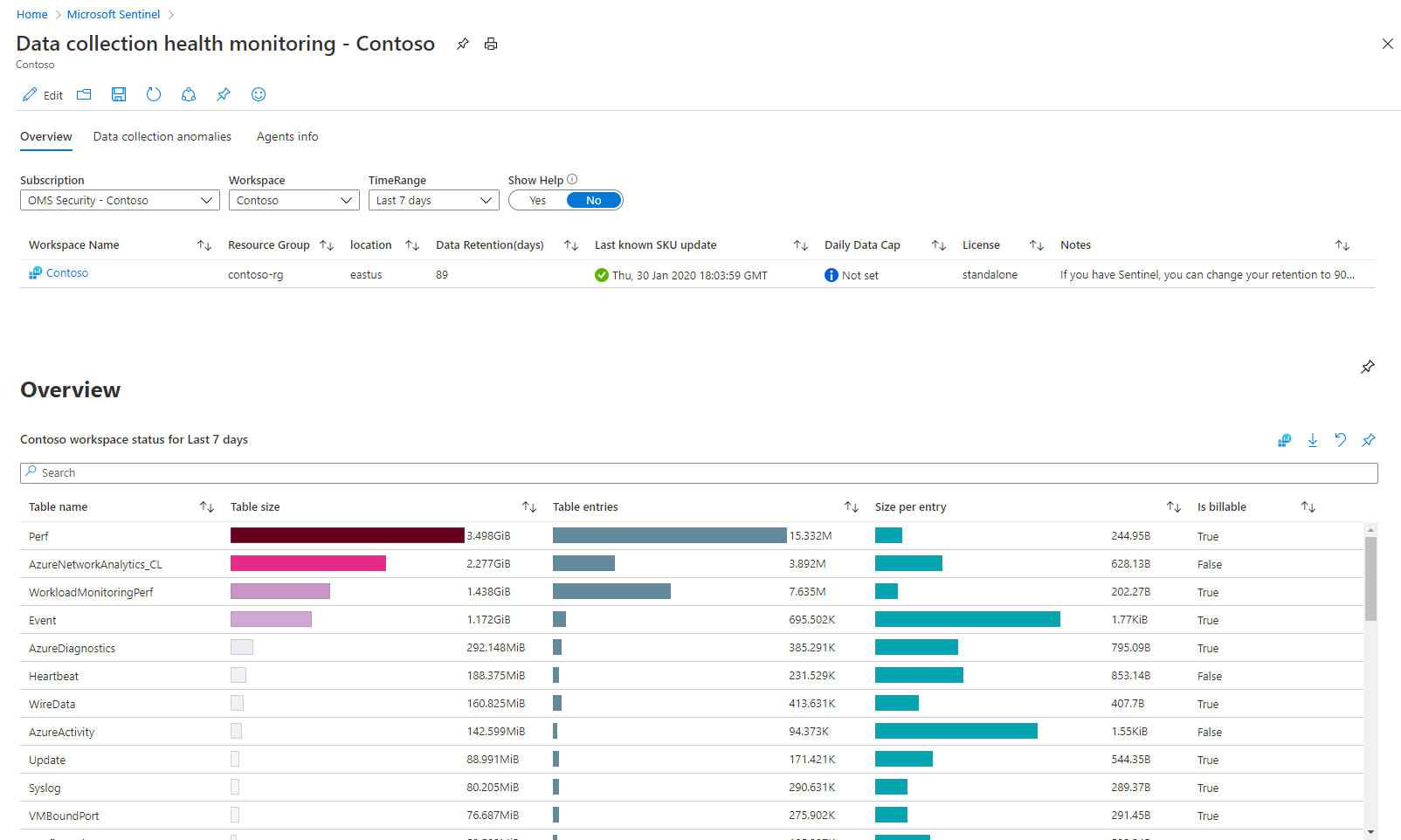

Pasta de trabalho de monitoramento de integridade da coleta de dados: esta pasta de trabalho fornece monitores adicionais, deteta anomalias e fornece informações sobre o status de ingestão de dados do espaço de trabalho. Você pode usar a lógica da pasta de trabalho para monitorar a integridade geral dos dados ingeridos e criar exibições personalizadas e alertas baseados em regras.

Tabela de dados do SentinelHealth (Visualização): consultar esta tabela fornece informações sobre desvios de integridade, como eventos de falha mais recentes por conector ou conectores com alterações de estados de sucesso para falha, que você pode usar para criar alertas e outras ações automatizadas. Atualmente, a tabela de dados SentinelHealth é suportada apenas para conectores de dados selecionados.

Importante

A tabela de dados do SentinelHealth está atualmente em PREVIEW. Consulte os Termos de Utilização Suplementares das Pré-visualizações do Microsoft Azure para obter os termos legais adicionais que se aplicam às funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Visualize a integridade e o status de seus sistemas SAP conectados: revise as informações de integridade de seus sistemas SAP sob o conector de dados SAP e use um modelo de regra de alerta para obter informações sobre a integridade da coleta de dados do agente SAP.

Usar a pasta de trabalho de monitoramento de integridade

Para começar, instale a pasta de trabalho de monitoramento de integridade da coleta de dados do hub de conteúdo e exiba ou crie uma cópia do modelo na seção Pastas de trabalho do Microsoft Sentinel.

Para o Microsoft Sentinel no portal do Azure, em Gerenciamento de conteúdo, selecione Hub de conteúdo.

Para Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Content management>Content hub.No hub Conteúdo, insira a integridade na barra de pesquisa e selecione Monitoramento da integridade da coleta de dados entre os resultados.

Selecione Instalar no painel de detalhes. Quando vir uma mensagem de notificação a informar que o livro está instalado ou, se, em vez de Instalar, vir Configuração, avance para o passo seguinte.

No Microsoft Sentinel, em Gerenciamento de ameaças, selecione Pastas de trabalho.

Na página Pastas de trabalho, selecione a guia Modelos, insira a integridade na barra de pesquisa e selecione Monitoramento da integridade da coleta de dados entre os resultados.

Selecione Ver modelo para utilizar o livro tal como está ou selecione Guardar para criar uma cópia editável do livro. Quando a cópia for criada, selecione Ver livro guardado.

Uma vez na pasta de trabalho, selecione primeiro a assinatura e o espaço de trabalho que deseja exibir e, em seguida, defina o TimeRange para filtrar os dados de acordo com suas necessidades. Use a alternância Mostrar ajuda para exibir a explicação in-loco da pasta de trabalho.

Há três seções com guias nesta pasta de trabalho:

A guia Visão geral mostra o status geral da ingestão de dados no espaço de trabalho selecionado: medidas de volume, taxas de EPS e hora do último log recebido.

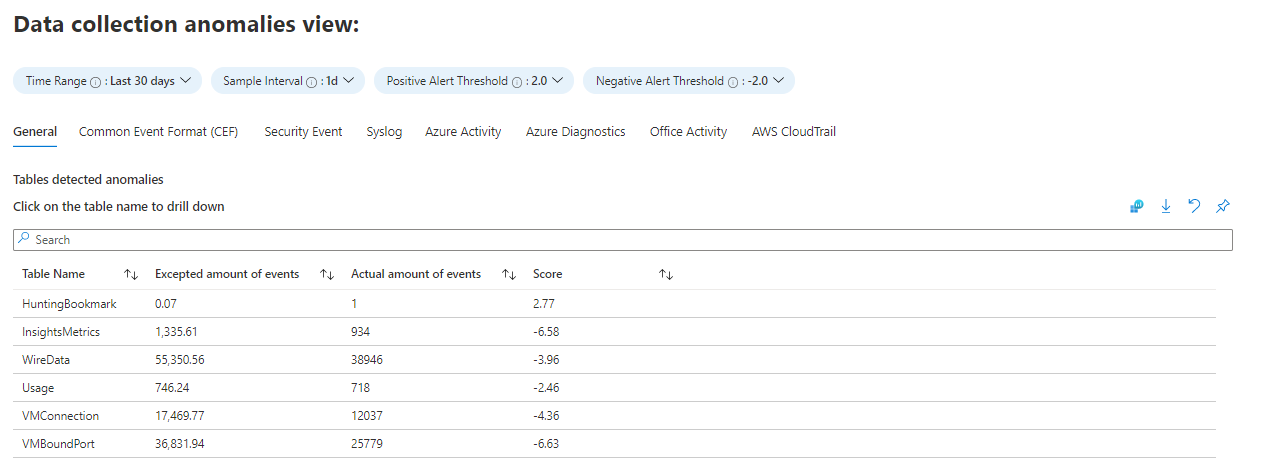

O separador Anomalias da recolha de dados ajudá-lo-á a detetar anomalias no processo de recolha de dados, por tabela e fonte de dados. Cada guia apresenta anomalias para uma tabela específica (a guia Geral inclui uma coleção de tabelas). As anomalias são calculadas usando a função series_decompose_anomalies() que retorna uma pontuação de anomalia. Saiba mais sobre esta função. Defina os seguintes parâmetros para a função a avaliar:

AnomaliesTimeRange: Este seletor de tempo aplica-se apenas à visualização de anomalias da coleta de dados.

SampleInterval: O intervalo de tempo no qual os dados são amostrados no intervalo de tempo determinado. A classificação de anomalias só é calculada para os dados do último intervalo.

PositiveAlertThreshold: Este valor define o limiar de pontuação de anomalia positiva. Aceita valores decimais.

NegativeAlertThreshold: Este valor define o limiar de pontuação de anomalia negativa. Aceita valores decimais.

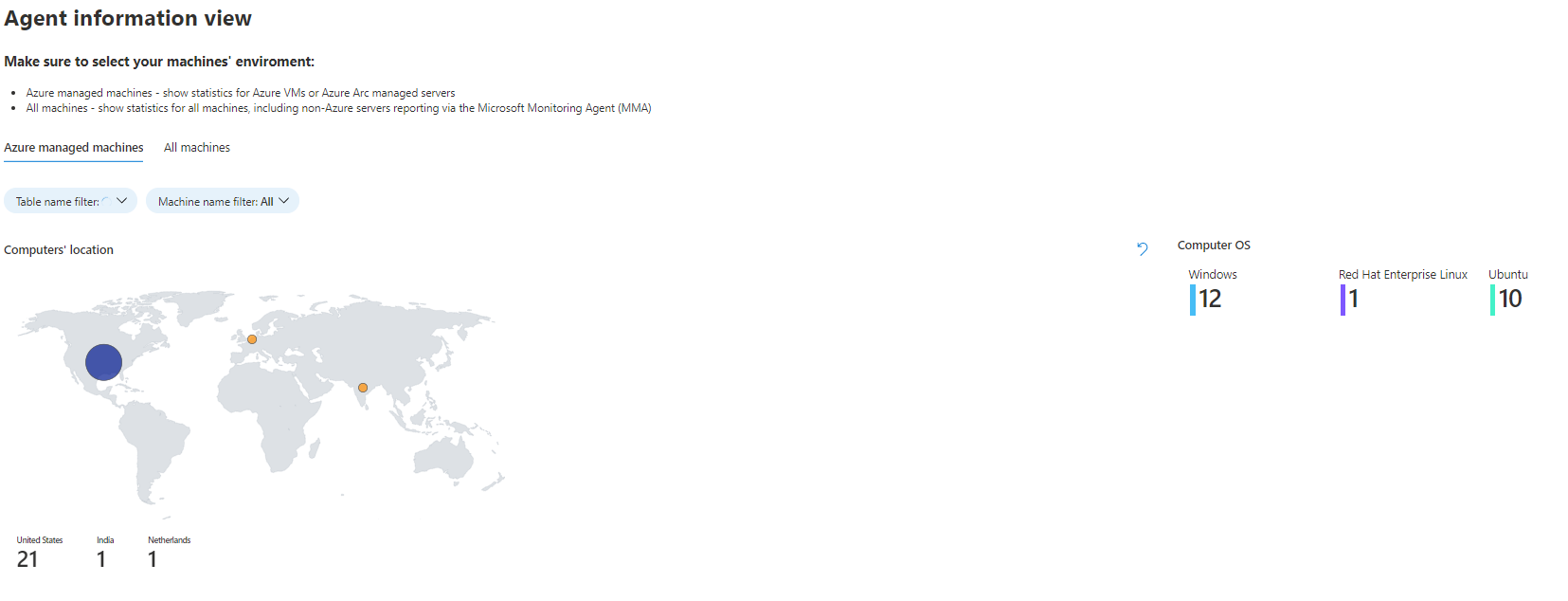

A guia Informações do agente mostra informações sobre a integridade dos agentes instalados em suas várias máquinas, seja VM do Azure, outra VM na nuvem, VM local ou física. Monitore a localização do sistema, o status e a latência da pulsação, a memória disponível e o espaço em disco e as operações do agente.

Nesta seção, você deve selecionar a guia que descreve o ambiente de suas máquinas: escolha a guia Máquinas gerenciadas pelo Azure se quiser exibir apenas as máquinas gerenciadas pelo Azure Arc; escolha a guia Todas as máquinas para exibir máquinas gerenciadas e não do Azure com o Agente do Monitor do Azure instalado.

Usar a tabela de dados do SentinelHealth (visualização pública)

Para obter dados de integridade do conector de dados da tabela de dados do SentinelHealth , você deve primeiro ativar o recurso de integridade do Microsoft Sentinel para seu espaço de trabalho. Para obter mais informações, consulte Ativar o monitoramento de integridade para o Microsoft Sentinel.

Quando o recurso de integridade é ativado, a tabela de dados do SentinelHealth é criada no primeiro evento de sucesso ou falha gerado para seus conectores de dados.

Conectores de dados suportados

Atualmente, a tabela de dados do SentinelHealth é suportada apenas para os seguintes conectores de dados:

- Amazon Web Services (CloudTrail e S3)

- Dynamics 365

- Office 365

- Microsoft Defender para Ponto Final

- Inteligência de ameaças - TAXII

- Plataformas de Inteligência de Ameaças

- Qualquer conector baseado em Codeless Connector Platform

Compreender os eventos da tabela SentinelHealth

Os seguintes tipos de eventos de saúde são registrados na tabela SentinelHealth :

Alteração de status de busca de dados. Registrado uma vez por hora, desde que o status do conector de dados permaneça estável, com eventos contínuos de sucesso ou falha. Enquanto o status de um conector de dados não for alterado, o monitoramento apenas por hora funciona para evitar auditorias redundantes e reduzir o tamanho da tabela. Se o status do conector de dados tiver falhas contínuas, detalhes adicionais sobre as falhas serão incluídos na coluna ExtendedProperties .

Se o status do conector de dados mudar, seja de um sucesso para falha, de falha para sucesso, ou tiver alterações nos motivos de falha, o evento será registrado imediatamente para permitir que sua equipe tome medidas proativas e imediatas.

Erros potencialmente transitórios, como a limitação do serviço de origem, são registrados somente depois de continuarem por mais de 60 minutos. Esses 60 minutos permitem que o Microsoft Sentinel supere um problema transitório no back-end e acompanhe os dados, sem exigir qualquer ação do usuário. Os erros que definitivamente não são transitórios são registrados imediatamente.

Resumo da falha. Registrado uma vez por hora, por conector, por espaço de trabalho, com um resumo de falhas agregado. Os eventos de resumo de falhas são criados somente quando o conector apresenta erros de sondagem durante uma determinada hora. Eles contêm todos os detalhes adicionais fornecidos na coluna ExtendedProperties , como o período de tempo para o qual a plataforma de origem do conector foi consultada e uma lista distinta de falhas encontradas durante o período de tempo.

Para obter mais informações, consulte Esquema de colunas da tabela SentinelHealth.

Executar consultas para detetar desvios de integridade

Crie consultas na tabela SentinelHealth para ajudá-lo a detetar desvios de integridade em seus conectores de dados. Por exemplo:

Detete os eventos de falha mais recentes por conector:

SentinelHealth

| where TimeGenerated > ago(3d)

| where OperationName == 'Data fetch status change'

| where Status in ('Success', 'Failure')

| summarize TimeGenerated = arg_max(TimeGenerated,*) by SentinelResourceName, SentinelResourceId

| where Status == 'Failure'

Detete conectores com alterações do estado de falha para o estado de êxito:

let latestStatus = SentinelHealth

| where TimeGenerated > ago(12h)

| where OperationName == 'Data fetch status change'

| where Status in ('Success', 'Failure')

| project TimeGenerated, SentinelResourceName, SentinelResourceId, LastStatus = Status

| summarize TimeGenerated = arg_max(TimeGenerated,*) by SentinelResourceName, SentinelResourceId;

let nextTolatestStatus = SentinelHealth

| where TimeGenerated > ago(12h)

| where OperationName == 'Data fetch status change'

| where Status in ('Success', 'Failure')

| join kind = leftanti (latestStatus) on SentinelResourceName, SentinelResourceId, TimeGenerated

| project TimeGenerated, SentinelResourceName, SentinelResourceId, NextToLastStatus = Status

| summarize TimeGenerated = arg_max(TimeGenerated,*) by SentinelResourceName, SentinelResourceId;

latestStatus

| join kind=inner (nextTolatestStatus) on SentinelResourceName, SentinelResourceId

| where NextToLastStatus == 'Failure' and LastStatus == 'Success'

Detetar conectores com alterações do estado de êxito para falha:

let latestStatus = SentinelHealth

| where TimeGenerated > ago(12h)

| where OperationName == 'Data fetch status change'

| where Status in ('Success', 'Failure')

| project TimeGenerated, SentinelResourceName, SentinelResourceId, LastStatus = Status

| summarize TimeGenerated = arg_max(TimeGenerated,*) by SentinelResourceName, SentinelResourceId;

let nextTolatestStatus = SentinelHealth

| where TimeGenerated > ago(12h)

| where OperationName == 'Data fetch status change'

| where Status in ('Success', 'Failure')

| join kind = leftanti (latestStatus) on SentinelResourceName, SentinelResourceId, TimeGenerated

| project TimeGenerated, SentinelResourceName, SentinelResourceId, NextToLastStatus = Status

| summarize TimeGenerated = arg_max(TimeGenerated,*) by SentinelResourceName, SentinelResourceId;

latestStatus

| join kind=inner (nextTolatestStatus) on SentinelResourceName, SentinelResourceId

| where NextToLastStatus == 'Success' and LastStatus == 'Failure'

Veja mais informações sobre os seguintes itens usados nos exemplos anteriores, na documentação do Kusto:

- deixar declaração

- em que operador

- Operador do projeto

- Operador de resumo

- Junte-se ao operador

- função ago()

- arg_max() função de agregação

Para obter mais informações sobre o KQL, consulte Visão geral da Kusto Query Language (KQL).

Outros recursos:

Configurar alertas e ações automatizadas para problemas de integridade

Embora você possa usar as regras de análise do Microsoft Sentinel para configurar a automação nos logs do Microsoft Sentinel, se quiser ser notificado e tomar medidas imediatas para desvios de integridade em seus conectores de dados, recomendamos que você use as regras de alerta do Azure Monitor.

Por exemplo:

Em uma regra de alerta do Azure Monitor, selecione seu espaço de trabalho do Microsoft Sentinel como o escopo da regra e a pesquisa de log personalizada como a primeira condição.

Personalize a lógica de alerta conforme necessário, como frequência ou duração de retrospetiva, e use consultas para pesquisar desvios de integridade.

Para as ações de regra, selecione um grupo de ações existente ou crie um novo, conforme necessário, para configurar notificações por push ou outras ações automatizadas, como acionar um Aplicativo Lógico, Webhook ou Função do Azure em seu sistema.

Para obter mais informações, consulte Visão geral dos alertas do Azure Monitor e Log de alertas do Azure Monitor.

Próximos passos

- Saiba mais sobre auditoria e monitoramento de integridade no Microsoft Sentinel.

- Ative a auditoria e o monitoramento de integridade no Microsoft Sentinel.

- Monitore a integridade de suas regras e playbooks de automação.

- Monitore a integridade e a integridade de suas regras de análise.

- Veja mais informações sobre os esquemas de tabela SentinelHealth e SentinelAudit.