Migrar a automação SOAR do Splunk para o Microsoft Sentinel

O Microsoft Sentinel fornece recursos de orquestração, automação e resposta de segurança (SOAR) com regras de automação e playbooks. As regras de automação facilitam o tratamento e a resposta simples a incidentes, enquanto os playbooks executam sequências mais complexas de ações para responder e remediar ameaças. Este artigo descreve como identificar casos de uso SOAR e como migrar sua automação SOAR do Splunk para regras e playbooks de automação do Microsoft Sentinel.

Para obter mais informações sobre as diferenças entre regras de automação e playbooks, consulte os seguintes artigos:

- Automatize a resposta a ameaças com regras de automação

- Automatize a resposta a ameaças com playbooks

Identificar casos de uso de SOAR

Aqui está o que você precisa pensar ao migrar casos de uso SOAR do Splunk.

- Qualidade do caso de uso. Escolha casos de uso de automação com base em procedimentos claramente definidos, com variação mínima e baixa taxa de falsos positivos.

- Intervenção manual. As respostas automatizadas podem ter efeitos muito variados. Automações de alto impacto devem ter informações humanas para confirmar ações de alto impacto antes de serem tomadas.

- Critérios binários. Para aumentar o sucesso da resposta, os pontos de decisão dentro de um fluxo de trabalho automatizado devem ser o mais limitados possível, com critérios binários. Quando há apenas duas variáveis na tomada de decisão automatizada, a necessidade de intervenção humana é reduzida e a previsibilidade dos resultados é aumentada.

- Alertas ou dados precisos. As ações de resposta dependem da precisão de sinais, como alertas. Os alertas e as fontes de enriquecimento devem ser fiáveis. Os recursos do Microsoft Sentinel, como listas de observação e inteligência de ameaças com altos índices de confiança, aumentam a confiabilidade.

- Função de analista. Embora a automação seja ótima, reserve as tarefas mais complexas para os analistas. Ofereça-lhes a oportunidade de entrada em fluxos de trabalho que exigem validação. Em resumo, a automação de resposta deve aumentar e ampliar as capacidades dos analistas.

Migrar fluxo de trabalho SOAR

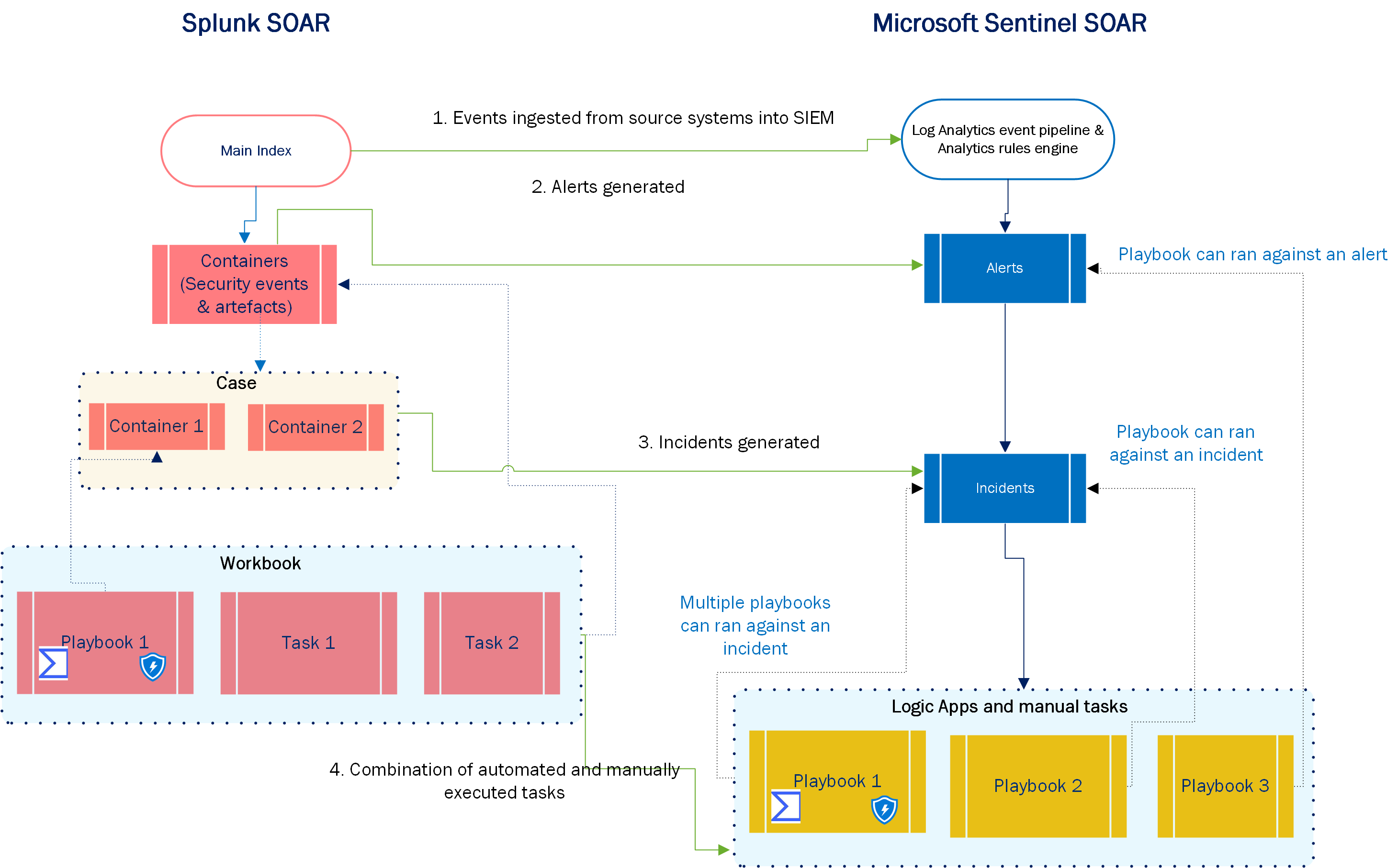

Esta seção mostra como os principais conceitos do Splunk SOAR se traduzem para os componentes do Microsoft Sentinel e fornece diretrizes gerais sobre como migrar cada etapa ou componente no fluxo de trabalho SOAR.

| Passo (no diagrama) | Splunk | Microsoft Sentinel |

|---|---|---|

| 1 | Ingerir eventos no índice principal. | Ingerir eventos no espaço de trabalho do Log Analytics. |

| 2 | Crie contêineres. | Marque incidentes usando o recurso de detalhes personalizados. |

| 3 | Crie casos. | O Microsoft Sentinel pode agrupar incidentes automaticamente de acordo com critérios definidos pelo usuário, como entidades compartilhadas ou gravidade. Esses alertas geram incidentes. |

| 4 | Crie playbooks. | Os Aplicativos Lógicos do Azure usam vários conectores para orquestrar atividades em ambientes Microsoft Sentinel, Azure, de terceiros e de nuvem híbrida. |

| 4 | Crie pastas de trabalho. | O Microsoft Sentinel executa playbooks isoladamente ou como parte de uma regra de automação ordenada. Você também pode executar playbooks manualmente contra alertas ou incidentes, de acordo com um procedimento predefinido do Centro de Operações de Segurança (SOC). |

Mapear componentes SOAR

Analise quais recursos do Microsoft Sentinel ou do Azure Logic Apps mapeiam para os principais componentes do Splunk SOAR.

| Splunk | Aplicativos lógicos do Microsoft Sentinel/Azure |

|---|---|

| Editor de playbooks | Designer de aplicativos lógicos |

| Acionador | Acionador |

| • Conectores • Aplicação • Corretor de automação |

• Conector • Trabalhador Runbook Híbrido |

| Blocos de ação | Ação |

| Agente de conectividade | Função de Trabalho de Runbook Híbrida |

| Comunidade | • Guia Modelos de automação > • Catálogo de hub de conteúdo • GitHub |

| Decisão | Controlo condicional |

| Código | Conector do Azure Function |

| Pedido | Enviar e-mail de aprovação |

| Formato | Operações de dados |

| Manuais de entrada | Obter entradas de variáveis a partir de resultados de etapas executadas anteriormente ou variáveis explicitamente declaradas |

| Definir parâmetros com o utilitário API de bloco de utilitário | Gerenciar incidentes com a API |

Operacionalizar playbooks e regras de automação no Microsoft Sentinel

A maioria dos playbooks que você usa com o Microsoft Sentinel está disponível na guia Modelos > de automação, no catálogo do hub de conteúdo ou no GitHub. Em alguns casos, no entanto, pode ser necessário criar playbooks do zero ou a partir de modelos existentes.

Normalmente, você cria seu aplicativo lógico personalizado usando o recurso Azure Logic App Designer. O código dos aplicativos lógicos é baseado em modelos do Azure Resource Manager (ARM), que facilitam o desenvolvimento, a implantação e a portabilidade dos Aplicativos Lógicos do Azure em vários ambientes. Para converter seu playbook personalizado em um modelo ARM portátil, você pode usar o gerador de modelos ARM.

Use esses recursos para casos em que você precisa criar seus próprios playbooks do zero ou a partir de modelos existentes.

- Automatize o tratamento de incidentes no Microsoft Sentinel

- Automatize a resposta a ameaças com playbooks no Microsoft Sentinel

- Tutorial: Usar playbooks com regras de automação no Microsoft Sentinel

- Como usar o Microsoft Sentinel para resposta a incidentes, orquestração e automação

- Cartões adaptáveis para melhorar a resposta a incidentes no Microsoft Sentinel

Práticas recomendadas de pós-migração do SOAR

Aqui estão as práticas recomendadas que você deve levar em conta após a migração SOAR:

- Depois de migrar seus playbooks, teste-os extensivamente para garantir que as ações migradas funcionem conforme o esperado.

- Reveja periodicamente as suas automações para explorar formas de simplificar ou melhorar ainda mais o seu SOAR. O Microsoft Sentinel adiciona constantemente novos conectores e ações que podem ajudá-lo a simplificar ou aumentar ainda mais a eficácia de suas implementações de resposta atuais.

- Monitore o desempenho de seus playbooks usando a pasta de trabalho de monitoramento de integridade de Playbooks.

- Usar identidades gerenciadas e entidades de serviço: autentique-se em vários serviços do Azure em seus Aplicativos Lógicos, armazene os segredos no Cofre de Chaves do Azure e obscureça a saída de execução de fluxo. Também recomendamos que você monitore as atividades dessas entidades de serviço.

Próximos passos

Neste artigo, você aprendeu como mapear sua automação SOAR do Splunk para o Microsoft Sentinel.