Crie e utilize regras de automatização do Microsoft Sentinel para gerir a resposta

Este artigo explica como criar e usar regras de automação no Microsoft Sentinel para gerenciar e orquestrar a resposta a ameaças, a fim de maximizar a eficiência e a eficácia do seu SOC.

Neste artigo, você aprenderá a definir os gatilhos e as condições que determinam quando sua regra de automação é executada, as várias ações que você pode executar a regra e os recursos e funcionalidades restantes.

Importante

O Microsoft Sentinel está geralmente disponível na plataforma unificada de operações de segurança da Microsoft no portal Microsoft Defender. Para visualização, o Microsoft Sentinel está disponível no portal do Defender sem o Microsoft Defender XDR ou uma licença E5. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Projete sua regra de automação

Antes de criar sua regra de automação, recomendamos que você determine seu escopo e design, incluindo o gatilho, as condições e as ações que compõem sua regra.

Determinar o escopo

A primeira etapa para projetar e definir sua regra de automação é descobrir a quais incidentes ou alertas você deseja que ela se aplique. Essa determinação afeta diretamente a forma como você cria a regra.

Você também deseja determinar seu caso de uso. O que você está tentando realizar com essa automação? Considere as seguintes opções:

- Crie tarefas para seus analistas seguirem na triagem, investigação e correção de incidentes.

- Reprima incidentes barulhentos. (Como alternativa, use outros métodos para manipular falsos positivos no Microsoft Sentinel.)

- Faça a triagem de novos incidentes alterando seu status de Novo para Ativo e atribuindo um proprietário.

- Marque incidentes para classificá-los.

- Escale um incidente atribuindo um novo proprietário.

- Feche incidentes resolvidos, especificando um motivo e adicionando comentários.

- Analise o conteúdo do incidente (alertas, entidades e outras propriedades) e tome outras medidas chamando um manual.

- Manipule ou responda a um alerta sem um incidente associado.

Determinar o gatilho

Deseja que essa automação seja ativada quando novos incidentes ou alertas forem criados? Ou sempre que um incidente é atualizado?

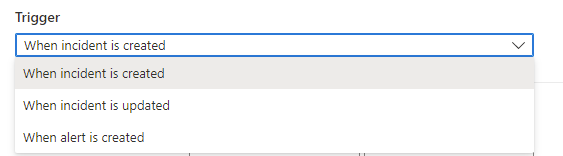

As regras de automação são acionadas quando um incidente é criado ou atualizado ou quando um alerta é criado. Lembre-se de que os incidentes incluem alertas e que tanto alertas quanto incidentes podem ser criados por regras de análise, das quais existem vários tipos, conforme explicado em Deteção de ameaças no Microsoft Sentinel.

A tabela a seguir mostra os diferentes cenários possíveis que fazem com que uma regra de automação seja executada.

| Tipo de acionador | Eventos que fazem com que a regra seja executada |

|---|---|

| Quando o incidente é criado |

Portal do Microsoft Defender: Microsoft Sentinel não integrado ao portal Defender: |

| Quando o incidente é atualizado | |

| Quando o alerta é criado |

Crie sua regra de automação

A maioria das instruções a seguir se aplica a todos e quaisquer casos de uso para os quais você criará regras de automação.

Se você estiver procurando suprimir incidentes barulhentos e estiver trabalhando no portal do Azure, tente lidar com falsos positivos.

Se você quiser criar uma regra de automação para aplicar a uma regra de análise específica, consulte Definir respostas automatizadas e criar a regra.

Para criar sua regra de automação:

Para o Microsoft Sentinel no portal do Azure, selecione a página Automação da Configuração>. Para Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Configuration>Automation.

Na página Automação no menu de navegação do Microsoft Sentinel, selecione Criar no menu superior e escolha Regra de automação.

O painel Criar nova regra de automação é aberto. No campo Nome da regra de automação, insira um nome para a regra.

Escolha o seu gatilho

Na lista suspensa Gatilho, selecione o gatilho apropriado de acordo com a circunstância para a qual você está criando a regra de automação — Quando o incidente é criado, Quando o incidente é atualizado ou Quando o alerta é criado.

Definir condições

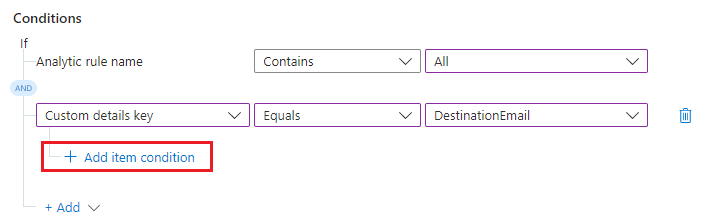

Use as opções na área Condições para definir condições para sua regra de automação. Todas as condições não diferenciam maiúsculas de minúsculas.

As regras criadas para quando um alerta é criado suportam apenas a propriedade If Analytic rule name na sua condição. Selecione se deseja que a regra seja inclusiva (Contém) ou exclusiva (Não contém) e, em seguida, selecione o nome da regra analítica na lista suspensa.

Os valores de nome de regra analítica incluem apenas regras de análise e não incluem outros tipos de regras, como inteligência de ameaças ou regras de anomalia.

As regras criadas para quando um incidente é criado ou atualizado oferecem suporte a uma grande variedade de condições, dependendo do seu ambiente. Estas opções começam com a integração do Microsoft Sentinel no portal do Defender:

Se o seu espaço de trabalho estiver integrado ao portal do Defender, comece selecionando um dos seguintes operadores, no portal do Azure ou do Defender:

E: condições individuais que são avaliadas como um grupo. A regra é executada se todas as condições desse tipo forem atendidas.

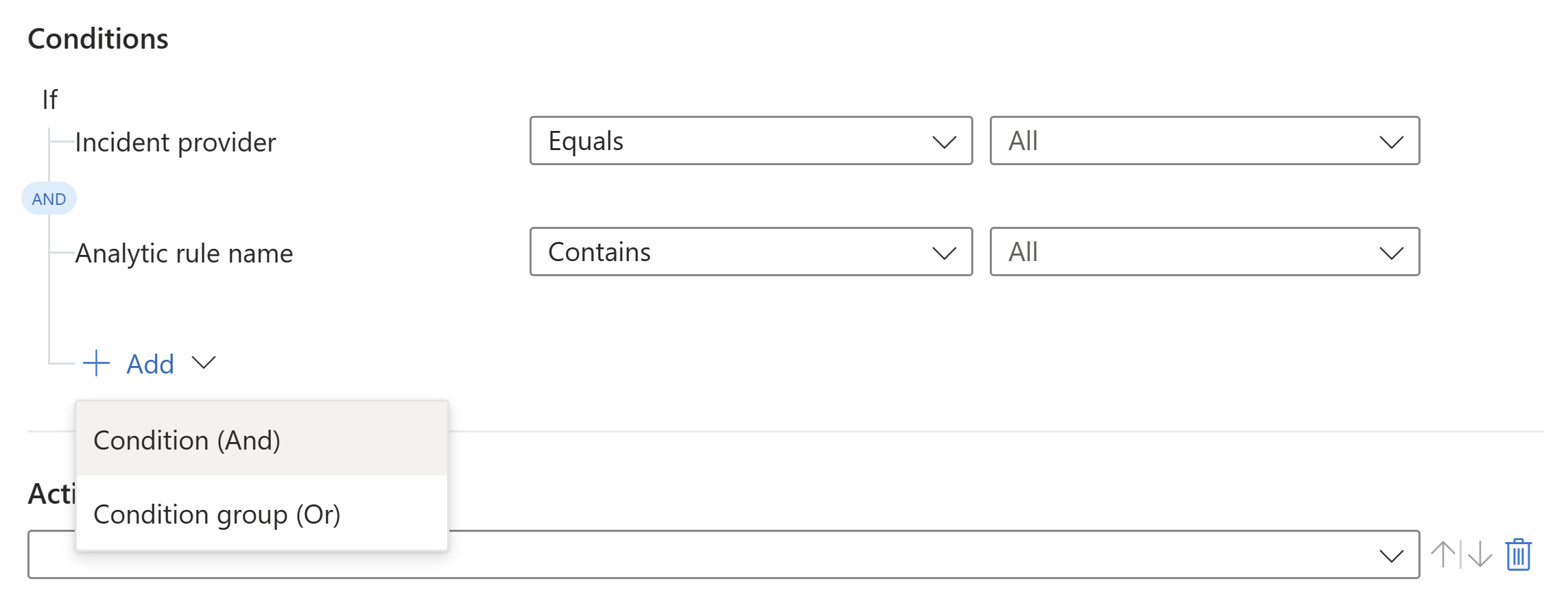

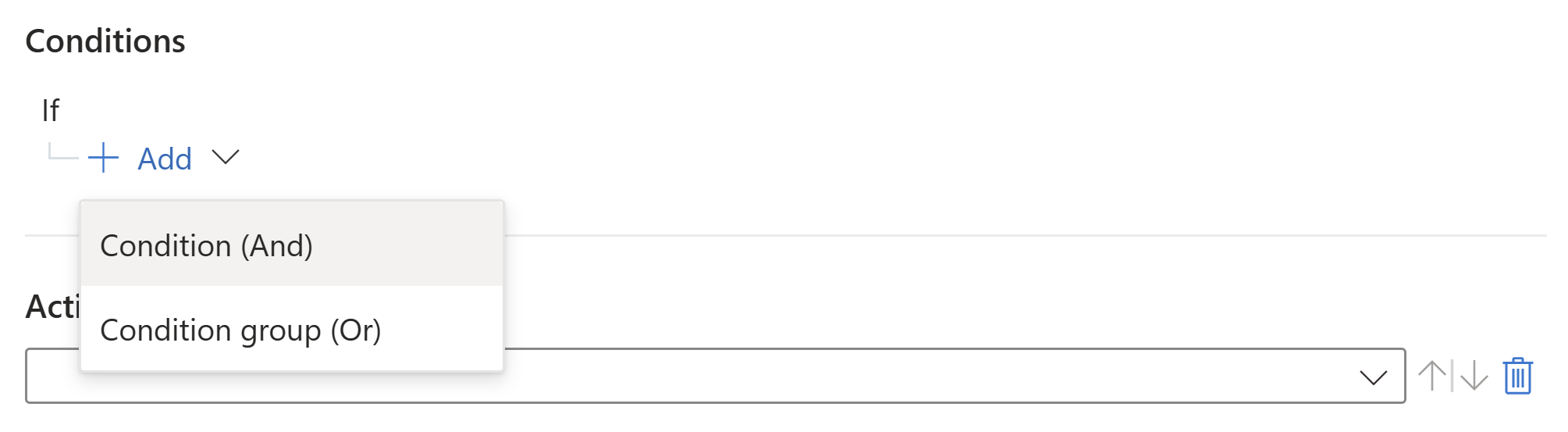

Para trabalhar com o operador AND , selecione o expansor + Add e escolha Condition (And) na lista suspensa. A lista de condições é preenchida por campos de propriedade incidente e propriedade de entidade.

OR (também conhecido como grupos de condições): grupos de condições, cada uma das quais é avaliada independentemente. A regra é executada se um ou mais grupos de condições forem verdadeiros. Para saber como trabalhar com esses tipos complexos de condições, consulte Adicionar condições avançadas às regras de automação.

Por exemplo:

Se você selecionou Quando um incidente é atualizado como o gatilho, comece definindo suas condições e, em seguida, adicionando operadores e valores extras conforme necessário.

Para definir as suas condições:

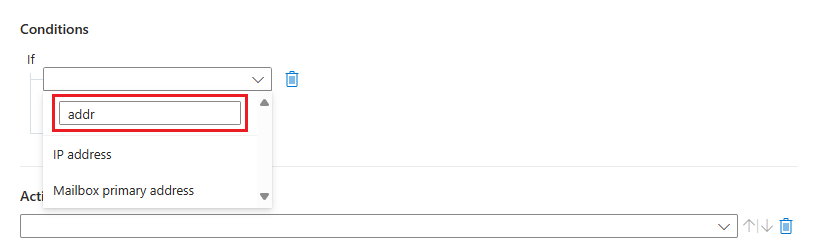

Selecione uma propriedade na primeira caixa suspensa à esquerda. Você pode começar a digitar qualquer parte do nome de uma propriedade na caixa de pesquisa para filtrar dinamicamente a lista, para que possa encontrar o que está procurando rapidamente.

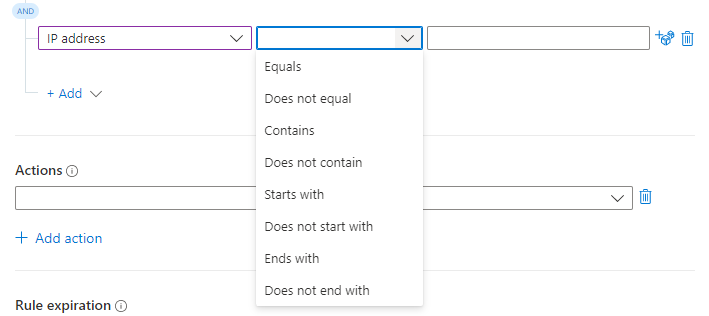

Selecione um operador na próxima caixa suspensa à direita.

A lista de operadores que você pode escolher varia de acordo com o gatilho e a propriedade selecionados. Ao trabalhar no portal do Defender, recomendamos que você use a condição Nome da regra analítica em vez de um título de incidente.

Condições disponíveis com o gatilho create

Property Conjunto de operadores - Título

- Descrição

- Todas as propriedades da entidade listada

(consulte Propriedades da entidade suportada)- Igual/Não é igual

- Contém/Não contém

- Começa com/Não começa com

- Termina com/Não termina com- Tag (Ver individual vs. coleção) Qualquer tag individual:

- Igual/Não é igual

- Contém/Não contém

- Começa com/Não começa com

- Termina com/Não termina com

Coleção de todas as tags:

- Contém/Não contém- Gravidade

- Status

- Chave de detalhes personalizados- Igual/Não é igual - Táticas

- Alertar nomes de produtos

- Valor de detalhes personalizados

- Nome da regra analítica- Contém/Não contém Condições disponíveis com o gatilho de atualização

Property Conjunto de operadores - Título

- Descrição

- Todas as propriedades da entidade listada

(consulte Propriedades da entidade suportada)- Igual/Não é igual

- Contém/Não contém

- Começa com/Não começa com

- Termina com/Não termina com- Tag (Ver individual vs. coleção) Qualquer tag individual:

- Igual/Não é igual

- Contém/Não contém

- Começa com/Não começa com

- Termina com/Não termina com

Coleção de todas as tags:

- Contém/Não contém- Tag (além do acima)

- Alertas

- Comentários- Adicionado - Gravidade

- Status- Igual/Não é igual

- Alterado

- Alterado de

- Alterado para- Proprietário - Alterado. Se o proprietário de um incidente for atualizado via API, você deverá incluir o userPrincipalName ou ObjectID para que a alteração seja detetada pelas regras de automação. - Atualizado por

- Chave de detalhes personalizados- Igual/Não é igual - Táticas - Contém/Não contém

- Adicionado- Alertar nomes de produtos

- Valor de detalhes personalizados

- Nome da regra analítica- Contém/Não contém Condições disponíveis com o gatilho de alerta

A única condição que pode ser avaliada por regras baseadas no gatilho de criação de alerta é qual regra de análise do Microsoft Sentinel criou o alerta.

As regras de automação baseadas no gatilho de alerta só são executadas em alertas criados pelo Microsoft Sentinel.

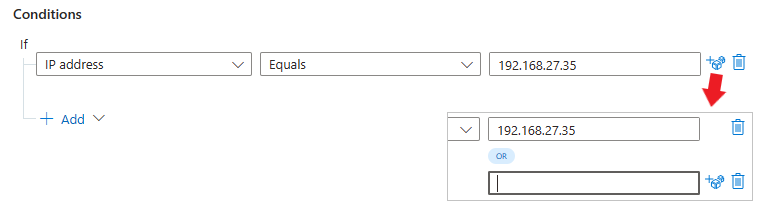

Insira um valor no campo à direita. Dependendo da propriedade escolhida, isso pode ser uma caixa de texto ou uma lista suspensa na qual você seleciona a partir de uma lista fechada de valores. Você também pode adicionar vários valores selecionando o ícone de dados à direita da caixa de texto.

Novamente, para definir condições Or complexas com campos diferentes, consulte Adicionar condições avançadas a regras de automação.

Condições baseadas em tags

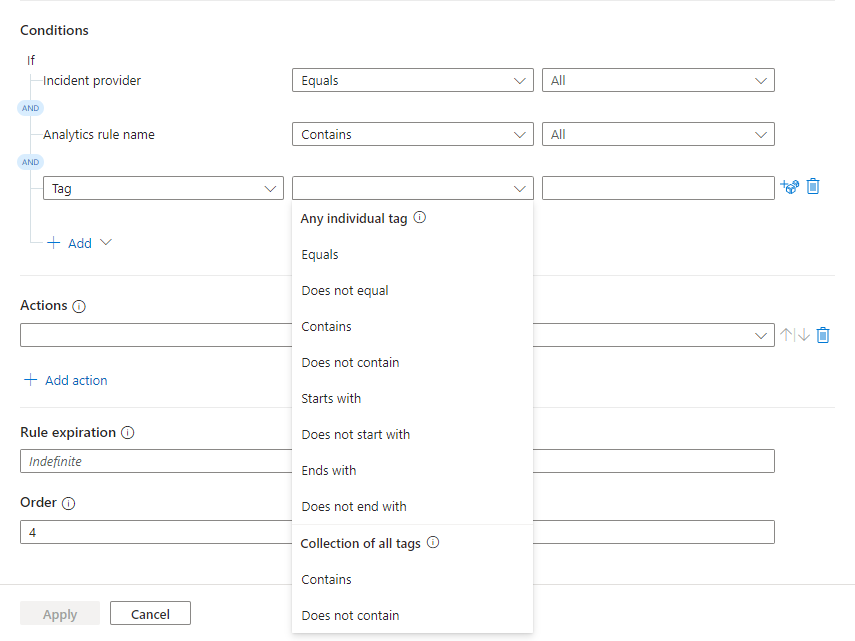

Você pode criar dois tipos de condições com base em tags:

- Condições com Qualquer operador de tag individual avalia o valor especificado em relação a cada tag na coleção. A avaliação é verdadeira quando pelo menos uma tag satisfaz a condição.

- Os operadores de Condições com Coleta de todas as tags avaliam o valor especificado em relação à coleção de tags como uma única unidade. A avaliação só é verdadeira se a coleção no seu conjunto satisfizer a condição.

Para adicionar uma dessas condições com base nas tags de um incidente, execute as seguintes etapas:

Crie uma nova regra de automação conforme descrito acima.

Adicione uma condição ou um grupo de condições.

Selecione Tag na lista suspensa de propriedades.

Selecione a lista suspensa de operadores para revelar os operadores disponíveis para escolher.

Veja como os operadores são divididos em duas categorias, conforme descrito anteriormente. Escolha cuidadosamente o seu operador com base na forma como pretende que as etiquetas sejam avaliadas.

Para obter mais informações, consulte Propriedade da tag : individual vs. coleção.

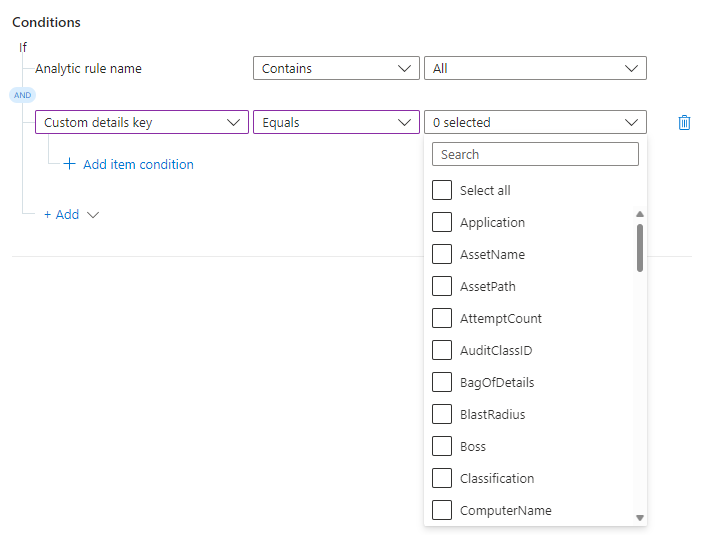

Condições baseadas em detalhes personalizados

Você pode definir o valor de um detalhe personalizado apresentado em um incidente como uma condição de uma regra de automação. Lembre-se de que os detalhes personalizados são pontos de dados em registros brutos de log de eventos que podem ser exibidos em alertas e nos incidentes gerados a partir deles. Use detalhes personalizados para obter o conteúdo relevante real em seus alertas sem ter que vasculhar os resultados da consulta.

Para adicionar uma condição com base em um detalhe personalizado:

Crie uma nova regra de automação conforme descrito anteriormente.

Adicione uma condição ou um grupo de condições.

Selecione Chave de detalhes personalizada na lista suspensa de propriedades. Selecione Igual ou Não igual na lista suspensa de operadores.

Para a condição de detalhes personalizados, os valores na última lista suspensa vêm dos detalhes personalizados que foram exibidos em todas as regras de análise listadas na primeira condição. Selecione o detalhe personalizado que deseja usar como condição.

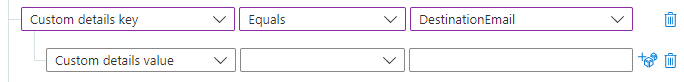

Você escolheu o campo que deseja avaliar para essa condição. Agora, especifique o valor que aparece nesse campo que faz com que essa condição seja avaliada como verdadeira.

Selecione + Adicionar condição do item.

A linha de condição de valor aparece abaixo.

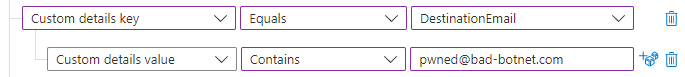

Selecione Contém ou Não contém na lista suspensa de operadores. Na caixa de texto à direita, insira o valor para o qual você deseja que a condição seja avaliada como true.

Neste exemplo, se o incidente tiver o detalhe personalizado DestinationEmail e se o valor desse detalhe for pwned@bad-botnet.com, as ações definidas na regra de automação serão executadas.

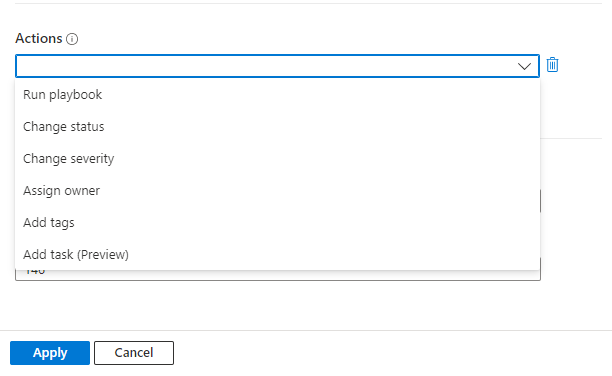

Adicionar ações

Escolha as ações que deseja que esta regra de automação execute. As ações disponíveis incluem Atribuir proprietário, Alterar status, Alterar gravidade, Adicionar tags e Executar playbook. Você pode adicionar quantas ações quiser.

Nota

Somente a ação Executar playbook está disponível em regras de automação usando o gatilho de alerta.

Para qualquer ação que você escolher, preencha os campos que aparecem para essa ação de acordo com o que você deseja fazer.

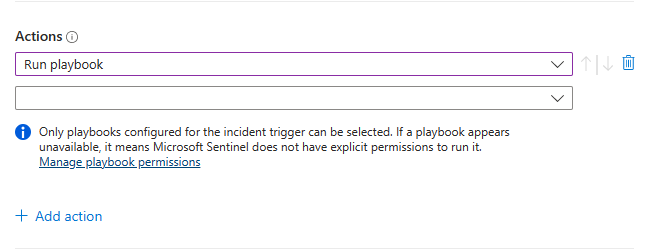

Se adicionar uma ação Executar playbook , ser-lhe-á pedido para escolher a partir da lista pendente de playbooks disponíveis.

Somente playbooks que começam com o gatilho de incidente podem ser executados a partir de regras de automação usando um dos gatilhos de incidente, portanto, apenas eles aparecem na lista. Da mesma forma, apenas playbooks que começam com o gatilho de alerta estão disponíveis em regras de automação usando o gatilho de alerta.

O Microsoft Sentinel deve receber permissões explícitas para executar playbooks. Se um playbook aparecer indisponível na lista suspensa, isso significa que o Sentinel não tem permissões para acessar o grupo de recursos desse playbook. Para atribuir permissões, selecione o link Gerenciar permissões do playbook.

No painel Gerenciar permissões que se abre, marque as caixas de seleção dos grupos de recursos que contêm os playbooks que você deseja executar e selecione Aplicar.

Você mesmo deve ter permissões de proprietário em qualquer grupo de recursos ao qual deseja conceder permissões do Microsoft Sentinel e deve ter a função de Colaborador de Automação do Microsoft Sentinel em qualquer grupo de recursos que contenha playbooks que deseja executar.

Se você ainda não tem um manual que execute a ação desejada, crie um novo manual. Você precisa sair do processo de criação de regras de automação e reiniciá-lo depois de criar seu playbook.

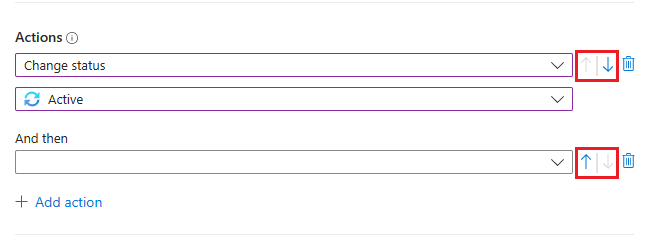

Mover ações

Pode alterar a ordem das ações na sua regra mesmo depois de as ter adicionado. Selecione as setas azuis para cima ou para baixo ao lado de cada ação para movê-la para cima ou para baixo uma etapa.

Concluir a criação da regra

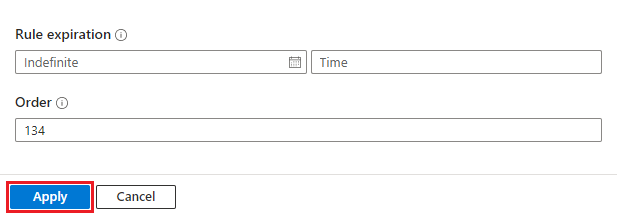

Em Expiração da regra, se desejar que a regra de automação expire, defina uma data de expiração e, opcionalmente, uma hora. Caso contrário, deixe-o como Indefinido.

O campo Ordem é preenchido previamente com o próximo número disponível para o tipo de gatilho da regra. Esse número determina onde na sequência de regras de automação (do mesmo tipo de gatilho) essa regra é executada. Você pode alterar o número se quiser que essa regra seja executada antes de uma regra existente.

Para obter mais informações, consulte Notas sobre ordem de execução e prioridade.

Selecione Aplicar. Está feito!

Atividade de regra de automação de auditoria

Descubra o que as regras de automação podem ter feito a um determinado incidente. Você tem um registro completo de crônicas de incidentes disponíveis na tabela SecurityIncident na página Logs no portal do Azure ou na página Caça avançada no portal do Defender. Utilize a consulta seguinte para ver toda a atividade da regra de automatização:

SecurityIncident

| where ModifiedBy contains "Automation"

Execução de regras de automação

As regras de automatização são executadas sequencialmente, de acordo com a ordem que determinar. Cada regra de automatização é executada após o fim da execução da anterior. Numa regra de automatização, todas as ações são executadas sequencialmente na ordem em que são definidas. Consulte Notas sobre a ordem de execução e prioridade para obter mais informações.

As ações do manual de procedimentos numa regra de automatização podem ser tratadas de forma diferente em algumas circunstâncias, de acordo com os seguintes critérios:

| Tempo de execução do manual de procedimentos | A regra de automatização avança para a ação seguinte... |

|---|---|

| Menos de 1 segundo | Imediatamente após a conclusão do manual de procedimentos |

| Menos de dois minutos | Até dois minutos depois de o playbook ter começado a ser executado, mas não mais de 10 segundos após a conclusão do playbook |

| Mais de dois minutos | Dois minutos depois de a cartilha começar a funcionar, independentemente de ter sido ou não concluída |

Próximos passos

Neste documento, você aprendeu como usar regras de automação para gerenciar centralmente a automação de resposta para incidentes e alertas do Microsoft Sentinel.

- Para saber como adicionar condições avançadas com

ORoperadores a regras de automação, consulte Adicionar condições avançadas a regras de automação do Microsoft Sentinel. - Para saber mais sobre regras de automação, consulte Automatizar o tratamento de incidentes no Microsoft Sentinel com regras de automação

- Para saber mais sobre opções avançadas de automação, consulte Automatizar a resposta a ameaças com playbooks no Microsoft Sentinel.

- Para saber como usar regras de automação para adicionar tarefas a incidentes, consulte Criar tarefas de incidentes no Microsoft Sentinel usando regras de automação.

- Para migrar playbooks de gatilho de alerta para serem invocados por regras de automação, consulte Migrar seus playbooks de disparo de alerta do Microsoft Sentinel para regras de automação

- Para obter ajuda com a implementação de regras de automação e playbooks, consulte Tutorial: Usar playbooks para automatizar respostas a ameaças no Microsoft Sentinel.