Conectar dados do Microsoft Defender XDR ao Microsoft Sentinel

O conector Microsoft Defender XDR para Microsoft Sentinel permite transmitir todos os incidentes, alertas e eventos de caça avançada do Microsoft Defender XDR para o Microsoft Sentinel. Este conector mantém os incidentes sincronizados entre os dois portais. Os incidentes do Microsoft Defender XDR incluem alertas, entidades e outras informações relevantes de todos os produtos e serviços do Microsoft Defender. Para obter mais informações, consulte Integração do Microsoft Defender XDR com o Microsoft Sentinel.

O conector Defender XDR, especialmente seu recurso de integração de incidentes, é a base da plataforma unificada de operações de segurança da Microsoft. Se você estiver integrando o Microsoft Sentinel ao portal do Microsoft Defender, primeiro deverá habilitar esse conector com integração de incidentes.

Importante

O Microsoft Sentinel está geralmente disponível na plataforma unificada de operações de segurança da Microsoft no portal Microsoft Defender. Para visualização, o Microsoft Sentinel está disponível no portal do Defender sem o Microsoft Defender XDR ou uma licença E5. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Pré-requisitos

Antes de começar, você deve ter os recursos apropriados de licenciamento, acesso e configuração descritos nesta seção.

- Você deve ter uma licença válida para o Microsoft Defender XDR, conforme descrito nos pré-requisitos do Microsoft Defender XDR.

- Seu usuário deve ter a função de Administrador de Segurança no locatário do qual você deseja transmitir os logs ou as permissões equivalentes.

- Você deve ter permissões de leitura e gravação em seu espaço de trabalho do Microsoft Sentinel.

- Para fazer alterações nas configurações do conector, sua conta deve ser membro do mesmo locatário do Microsoft Entra ao qual seu espaço de trabalho do Microsoft Sentinel está associado.

- Instale a solução para o Microsoft Defender XDR a partir do Content Hub no Microsoft Sentinel. Para obter mais informações, consulte Descobrir e gerenciar conteúdo pronto para uso do Microsoft Sentinel.

- Conceda acesso ao Microsoft Sentinel conforme apropriado para sua organização. Para obter mais informações, consulte Funções e permissões no Microsoft Sentinel.

Para sincronização do Ative Directory local através do Microsoft Defender for Identity:

- Seu locatário deve estar integrado ao Microsoft Defender for Identity.

- Você deve ter o sensor Microsoft Defender for Identity instalado.

Para obter mais informações, consulte Implantar o Microsoft Defender for Identity.

Conectar-se ao Microsoft Defender XDR

No Microsoft Sentinel, selecione Conectores de dados. Selecione Microsoft Defender XDR na galeria e na página Abrir conector.

A seção Configuração tem três partes:

Connect incidents and alerts permite a integração básica entre o Microsoft Defender XDR e o Microsoft Sentinel, sincronizando incidentes e seus alertas entre as duas plataformas.

As entidades Connect permitem a integração de identidades de usuário do Ative Directory local no Microsoft Sentinel por meio do Microsoft Defender for Identity.

Os eventos Connect permitem a coleta de eventos de caça avançados brutos dos componentes do Defender.

Para obter mais informações, consulte Integração do Microsoft Defender XDR com o Microsoft Sentinel.

Conecte incidentes e alertas

Para ingerir e sincronizar incidentes do Microsoft Defender XDR com todos os seus alertas para a fila de incidentes do Microsoft Sentinel, conclua as etapas a seguir.

Marque a caixa de seleção Desativar todas as regras de criação de incidentes da Microsoft para esses produtos. Recomendado, para evitar a duplicação de incidentes. Essa caixa de seleção não aparece quando o conector XDR do Microsoft Defender está conectado.

Selecione o botão Conectar incidentes & alertas .

Verifique se o Microsoft Sentinel está coletando dados de incidentes do Microsoft Defender XDR. Em Logs do Microsoft Sentinel no portal do Azure, execute a seguinte instrução na janela de consulta:

SecurityIncident | where ProviderName == "Microsoft Defender XDR"

Quando você habilita o conector XDR do Microsoft Defender, todos os conectores de componentes do Microsoft Defender que foram conectados anteriormente são automaticamente desconectados em segundo plano. Embora continuem a parecer conectados, nenhum dado flui através deles.

Conectar entidades

Use o Microsoft Defender for Identity para sincronizar entidades de usuário do Ative Directory local com o Microsoft Sentinel.

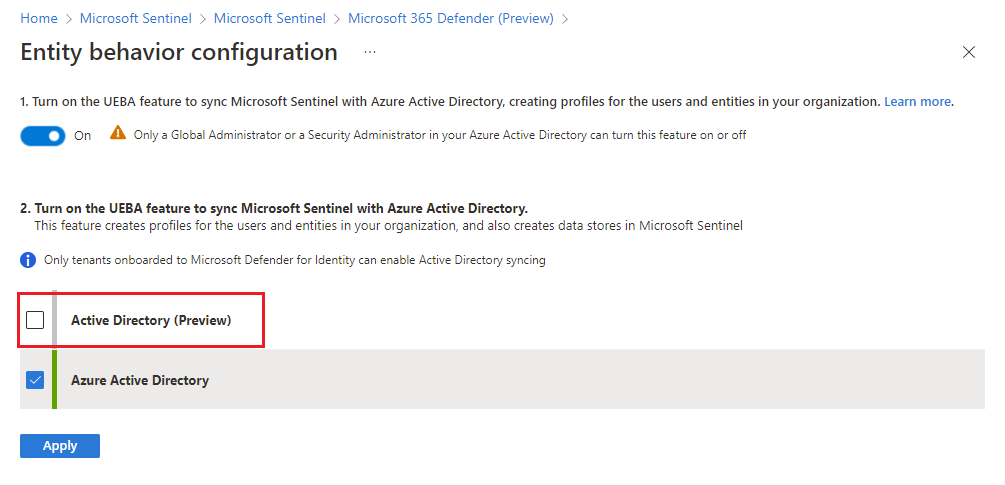

Selecione o link Ir para a página de configuração da UEBA.

Na página Configuração do comportamento da entidade, se você não habilitou o UEBA, mova a alternância para Ativado.

Marque a caixa de seleção Ative Directory (Visualização) e selecione Aplicar.

Conectar eventos

Se você quiser coletar eventos de caça avançada do Microsoft Defender for Endpoint ou do Microsoft Defender for Office 365, os seguintes tipos de eventos podem ser coletados de suas tabelas de caça avançadas correspondentes.

Marque as caixas de seleção das tabelas com os tipos de evento que deseja coletar:

- Defender para Endpoint

- Defender para Office 365

- Defensor da Identidade

- Defender para aplicativos na nuvem

- Alertas do Defender

Nome da tabela Tipo de eventos DeviceInfo Informações da máquina, incluindo informações do SO DeviceNetworkInfo Propriedades de rede de dispositivos, incluindo adaptadores físicos, endereços IP e MAC, bem como redes conectadas e domínios DeviceProcessEvents Criação de processos e eventos relacionados DeviceNetworkEvents Conexão de rede e eventos relacionados DeviceFileEvents Criação, modificação e outros eventos do sistema de arquivos DeviceRegistryEvents Criação e modificação de entradas de registo DeviceLogonEvents Entradas e outros eventos de autenticação em dispositivos DeviceImageLoadEvents Eventos de carregamento de DLL DeviceEvents Vários tipos de eventos, incluindo eventos acionados por controles de segurança, como o Windows Defender Antivírus e a proteção contra exploração DeviceFileCertificateInfo Informações de certificado de arquivos assinados obtidos de eventos de verificação de certificado em pontos finais SelecioneAplicar Alterações.

Para executar uma consulta nas tabelas de caça avançadas no Log Analytics, insira o nome da tabela na janela de consulta.

Verificar a ingestão de dados

O gráfico de dados na página do conector indica que você está ingerindo dados. Observe que ele mostra uma linha cada para incidentes, alertas e eventos, e a linha de eventos é uma agregação do volume de eventos em todas as tabelas habilitadas. Depois de ativar o conector, use as seguintes consultas KQL para gerar gráficos mais específicos.

Use a seguinte consulta KQL para obter um gráfico dos incidentes de entrada do Microsoft Defender XDR:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft Defender XDR"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Use a seguinte consulta KQL para gerar um gráfico do volume de eventos para uma única tabela (altere a tabela DeviceEvents para a tabela necessária de sua escolha):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Veja mais informações sobre os seguintes itens usados nos exemplos anteriores, na documentação do Kusto:

- deixar declaração

- em que operador

- Operador de extensão

- Operador do projeto

- Operador da União

- operador de classificação

- Operador de resumo

- operador de renderização

- função ago()

- Função iff()

- função de agregação max()

- função de agregação count()

Para obter mais informações sobre o KQL, consulte Visão geral da Kusto Query Language (KQL).

Outros recursos:

Próximo passo

Neste documento, você aprendeu como integrar incidentes, alertas e dados de eventos de caça avançada do Microsoft Defender XDR dos serviços do Microsoft Defender ao Microsoft Sentinel, usando o conector Microsoft Defender XDR.

Para usar o Microsoft Sentinel integrado ao Defender XDR na plataforma unificada de operações de segurança da Microsoft, consulte Conectar o Microsoft Sentinel ao portal do Microsoft Defender.