Introdução à estrutura da Microsoft para proteger contêineres

A estrutura CSSC (Containers Secure Supply Chain) da Microsoft é um ecossistema ágil e contínuo de ferramentas e processos criados para integrar e executar controles de segurança durante todo o ciclo de vida dos contêineres. A estratégia de cadeia de suprimentos segura de contêineres é construída considerando todas as necessidades de segurança das aplicações de contêiner. O objetivo é evitar o uso de imagens de contêiner vulneráveis e criar uma infraestrutura de contêiner com um portfólio de segurança padrão.

A estrutura CSSC é criada usando as seguintes etapas:

- Identificar os estágios da cadeia de suprimentos para aplicações conteinerizadas

- Descreva os riscos e os controles de segurança necessários em cada estágio

- Descrever os objetivos e metas de segurança em cada estágio

- Identificar ferramentas, processos e práticas recomendadas de segurança em cada estágio

- Mantenha a postura de segurança com metadados, registros e relatórios em cada estágio

Etapas das cadeias de suprimentos para contêineres

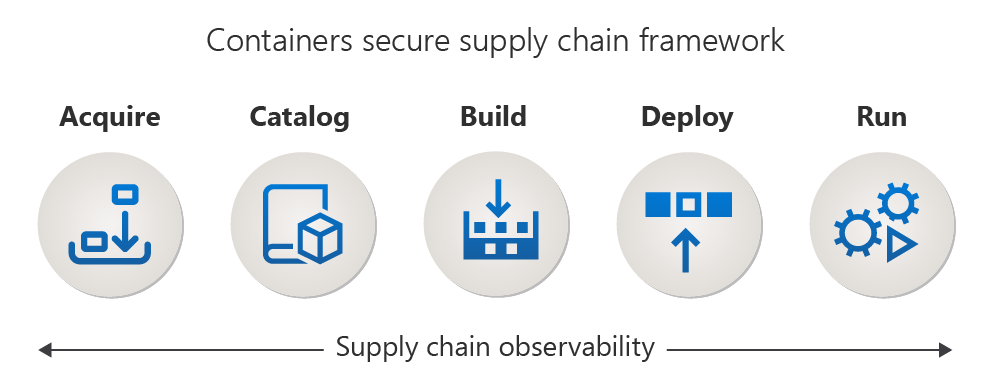

Uma cadeia de suprimentos para contêineres é construída em estágios para se alinhar com o ciclo de vida dos contêineres. Cada estágio do pipeline identifica objetivos, riscos de segurança e processos distintos. A Microsoft identifica os cinco estágios a seguir na cadeia de suprimentos para contêineres.

| Estágio | Detalhes |

|---|---|

| Adquirir | Adquira imagens de contêiner de fontes externas ou fornecedores de terceiros. |

| Catálogo | Ofereça imagens de contêiner aprovadas para consumo interno, incluindo compilações e implantações. |

| Compilação | Produza imagens de serviço e aplicativo compatíveis e artefatos de implantação. |

| Implantar | Implante com segurança serviços e aplicativos em contêineres nos ambientes de hospedagem. |

| Executar | Execute contêineres criados a partir de imagens de contêiner compatíveis, mais recentes e seguras executando a lógica de negócios de um aplicativo. |

A implementação de processos de segurança em todos os cinco estágios da cadeia de suprimentos requer práticas consistentes de Observabilidade e Monitoramento. As práticas de segurança em constante evolução atualizam imagens de contêiner, descobrem vulnerabilidades, acionam mudanças no processo interno, nos requisitos de negócios e ainda exigem monitoramento para adicionar transparência em cada estágio.

Ameaças comuns à cadeia de suprimentos

Quando falamos de CSSC, estamos falando de uma transação contínua de software entre fornecedores de software, fontes externas, desenvolvedores, provedores de serviços e operações, canais de distribuição e, o mais importante, nossa base de clientes. Nosso objetivo é alcançar uma transação segura de software de contêiner e fornecer uma infraestrutura de contêiner eficaz para nossos clientes. Qualquer pequeno comprometimento, vulnerabilidade ou ataque pode causar uma adversidade inerente imediata, perda severa para nossos parceiros confiáveis, clientes e a reputação da Microsoft. É crucial abordar esses comprometimentos de segurança e possíveis ameaças em toda a cadeia de suprimentos para garantir a segurança e a integridade dos aplicativos em contêineres.

A Microsoft identifica e se aprofunda nos comprometimentos de segurança e possíveis ameaças em toda a cadeia de suprimentos:

Fontes não confiáveis

O uso de imagens de contêiner de fontes não confiáveis pode apresentar riscos de segurança significativos. Essas fontes não confiáveis podem ter imagens de contêiner que contêm malware, vulnerabilidades ou backdoor.

A Microsoft aborda esses comprometimentos de segurança com as seguintes práticas:

- Validar a autenticidade e integridade das imagens de contêineres antes de incorporá-las à sua cadeia de suprimentos para mitigar esses riscos.

- Use imagens de contêiner de fontes confiáveis. Utilize ferramentas de digitalização e verificação de imagens para ajudar a garantir que as imagens provenham de repositórios respeitáveis e não tenham sido adulteradas.

Registros comprometidos

Os registros que não estão protegidos corretamente podem hospedar imagens de contêiner comprometidas ou desatualizadas. É crucial auditar e proteger regularmente os registros para evitar a distribuição de imagens de contêiner inseguras. Isso inclui garantir que as imagens estejam em conformidade com os requisitos de licenciamento e as práticas recomendadas corporativas.

A Microsoft aborda esses comprometimentos de segurança com as seguintes práticas:

- Audite e proteja regularmente os registros de imagens de contêineres.

- Utilize controles de acesso, controles de autenticação e varredura de imagens para detectar e impedir o uso de imagens inseguras ou desatualizadas.

Dependências comprometidas

Injetar código malicioso em imagens base ou usar bibliotecas maliciosas pode comprometer a segurança de aplicativos de contêiner.

A Microsoft aborda esses comprometimentos de segurança com as seguintes práticas:

- Implemente controles rígidos nas dependências usadas em suas imagens de contêiner.

- Atualize regularmente imagens base e bibliotecas para corrigir vulnerabilidades conhecidas.

- Utilize a varredura de imagens de contêiner para identificar e corrigir dependências maliciosas ou vulneráveis.

Ambientes de compilação comprometidos

Ambientes de compilação inseguros podem levar à inclusão de imagens de contêiner vulneráveis, desatualizadas ou não compatíveis.

A Microsoft aborda esses comprometimentos de segurança com as seguintes práticas:

- Proteja seus ambientes de compilação usando ferramentas e contêineres confiáveis e atualizados regularmente.

- Implemente um processo para remover imagens de contêiner desatualizadas ou vulneráveis para garantir que as versões mais recentes sejam usadas durante o processo de compilação.

Implantação não verificada

A implantação de imagens de contêiner não confiáveis ou mal-intencionadas pode expor as organizações a várias violações de segurança. Controles de acesso e um processo de verificação robusto devem estar em vigor para garantir que apenas imagens de contêiner autorizadas e verificadas sejam implantadas.

A Microsoft aborda esses comprometimentos de segurança com as seguintes práticas:

- Aplique controles de acesso rigorosos e processos de verificação de imagem durante a implantação.

- Utilize o RBAC (controle de acesso baseado em função) para limitar quem pode implantar imagens de contêiner.

- Certifique-se de que apenas imagens confiáveis e exaustivamente testadas sejam implantadas na produção.

Falta de observabilidade

O monitoramento e a observabilidade são cruciais para detectar problemas de segurança. As empresas devem investir em ferramentas e processos que forneçam visibilidade de toda a cadeia de suprimentos, permitindo o rastreamento em tempo real de imagens de contêineres e a detecção de ataques de segurança.

A Microsoft aborda esses comprometimentos de segurança com as seguintes práticas:

- Implemente soluções de monitoramento e observabilidade em seu ambiente conteinerizado.

- Use ferramentas de registro, rastreamento e monitoramento para acompanhar alterações de imagens de contêineres, eventos de segurança e anomalias na cadeia de suprimentos.

- Configure alertas e notificações para atividades suspeitas.

Além dessas medidas, é essencial estabelecer políticas e práticas de segurança claras, educar sua equipe sobre as práticas recomendadas de segurança e realizar avaliações e auditorias de segurança regulares de sua cadeia de suprimentos de contêineres. Mantenha-se continuamente atualizado com ameaças de segurança e vulnerabilidades relevantes para contêineres e adapte suas medidas de segurança de acordo. A segurança de contêineres é um processo contínuo que requer vigilância e gerenciamento proativo de riscos.

Próximas etapas

Para obter mais informações sobre cada estágio do CSSC Framework, consulte: