Serviços de identidade e segurança do Azure com SAP RISE

Este artigo detalha a integração dos serviços de identidade e segurança do Azure com uma carga de trabalho SAP RISE. Além disso, o uso de alguns serviços de monitoramento do Azure é explicado para um cenário SAP RISE.

Logon único para SAP RISE

O logon único (SSO) é configurado para muitos ambientes SAP. Com cargas de trabalho SAP em execução no ECS/RISE, as etapas de implementação não diferem de um sistema SAP executado nativamente. As etapas de integração com o SSO baseado em ID do Microsoft Entra estão disponíveis para cargas de trabalho gerenciadas ECS/RISE típicas:

- Tutorial: Integração do Microsoft Entra Single sign-on (SSO) com o SAP NetWeaver

- Tutorial: Integração do logon único (SSO) do Microsoft Entra com o SAP Fiori

- Tutorial: Integração do Microsoft Entra com o SAP HANA

| Método SSO | Fornecedor de Identidade | Caso de utilização típica | Implementação |

|---|---|---|---|

| SAML/OAuth | Microsoft Entra ID | SAP Fiori, GUI Web, Portal, HANA | Configuração por cliente |

| SNC | Microsoft Entra ID | SAP GUI | Configuração por cliente |

| SPNEGO | Ative Directory (AD) | GUI da Web, SAP Enterprise Portal | Configuração por cliente e SAP |

SSO contra Ative Directory (AD) do seu domínio Windows para ambiente SAP gerenciado ECS/RISE, com SAP SSO Secure Login Client requer integração AD para dispositivos de usuário final. Com o SAP RISE, nenhum sistema Windows é integrado ao domínio do Ative Directory do cliente. A integração de domínio não é necessária para SSO com AD/Kerberos, pois o token de segurança de domínio é lido no dispositivo cliente e trocado com segurança com o sistema SAP. Entre em contato com a SAP se precisar de alterações para integrar o SSO baseado em AD ou usar produtos de terceiros diferentes do SAP SSO Secure Login Client, pois algumas configurações em sistemas gerenciados RISE podem ser necessárias.

Para obter mais informações sobre o SNC, consulte Introdução ao SAP SNC para integrações RFC - Blog da SAP.

Gerenciamento de identidade e acesso para SAP RISE

Nota

A SAP anunciou a aposentadoria do SAP Identity Management (SAP IDM) até 2027. A SAP recomenda aos clientes que migrem para o Microsoft Entra.

O Microsoft Entra ID Governance e as integrações integradas com o SAP Cloud Identity Service são ideais para lidar com o ciclo de vida do usuário SAP e suas autorizações em ambos os ecossistemas.

Saiba mais neste artigo do Microsoft Learn e em nosso hub de cenários SAP.

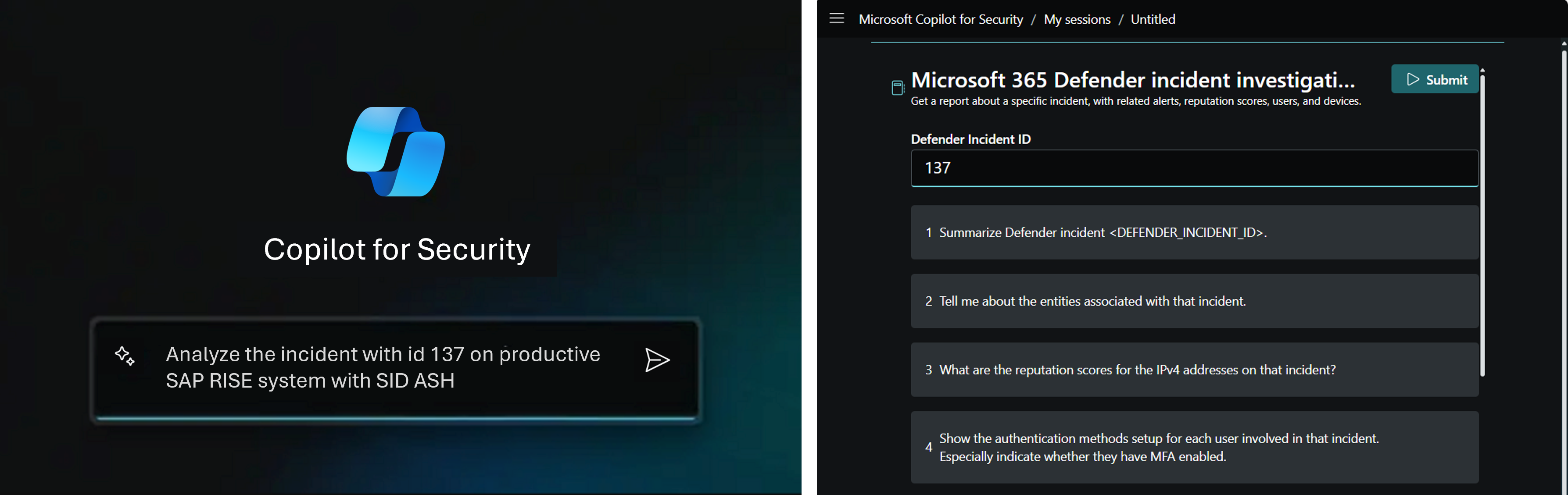

Copiloto de Segurança da Microsoft com SAP RISE

O Security Copilot é um produto de segurança de IA generativa que capacita os profissionais de segurança e TI a responder a ameaças cibernéticas, processar sinais e avaliar a exposição ao risco na velocidade e escala da IA. Tem o seu próprio portal e experiências incorporadas no Microsoft Defender XDR, Microsoft Sentinel e Intune.

Ele pode ser usado com qualquer fonte de dados suportada pelo Defender XDR e pelo Sentinel, incluindo o SAP RISE/ECS. Abaixo mostra a experiência independente.

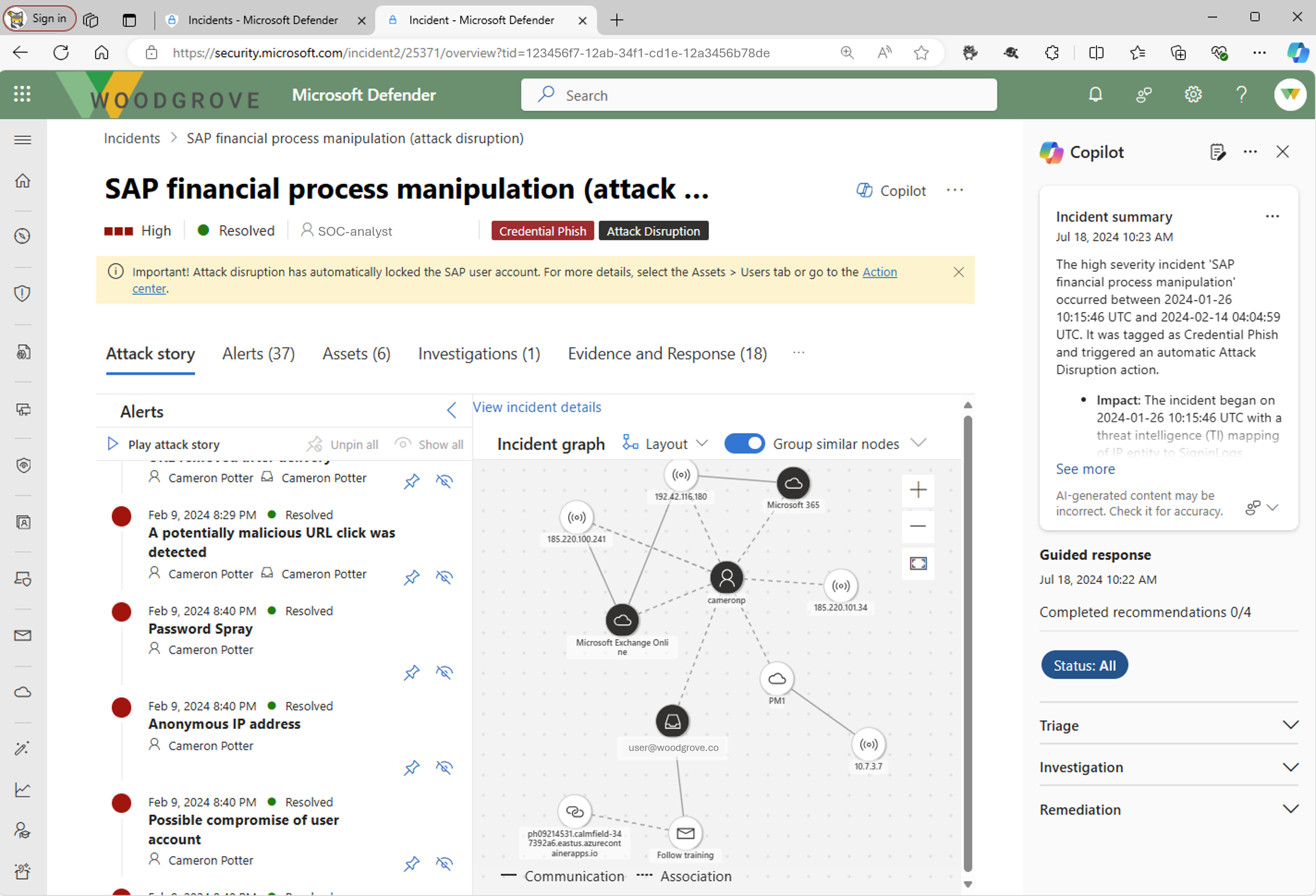

Além disso, a experiência do Security Copilot está incorporada no portal Defender XDR. Ao lado de um resumo gerado por IA, recomendações e correções, como redefinição de senha para SAP, são fornecidas prontamente. Saiba mais sobre a interrupção automática de ataques SAP aqui.

Microsoft Sentinel com SAP RISE

A solução Microsoft Sentinel certificada SAP RISE para aplicativos SAP permite monitorar, detetar e responder a atividades suspeitas. O Microsoft Sentinel protege seus dados críticos contra ataques cibernéticos sofisticados para sistemas SAP hospedados no Azure, em outras nuvens ou em infraestrutura local. A Microsoft Sentinel Solution for SAP BTP expande essa cobertura para a SAP Business Technology Platform (BTP).

A solução permite que você obtenha visibilidade das atividades do usuário no SAP RISE/ECS e nas camadas de lógica de negócios SAP e aplique o conteúdo integrado do Sentinel.

- Use um único console para monitorar todo o patrimônio da sua empresa, incluindo instâncias SAP no SAP RISE/ECS no Azure e em outras nuvens, SAP Azure nativo e propriedade local

- Detete e responda automaticamente a ameaças: detete atividades suspeitas, incluindo escalonamento de privilégios, alterações não autorizadas, transações confidenciais, exfiltração de dados e muito mais com recursos de deteção prontos para uso

- Correlacione a atividade SAP com outros sinais: detete com mais precisão ameaças SAP correlacionando entre endpoints, dados do Microsoft Entra e muito mais

- Personalize com base em suas necessidades - crie suas próprias deteções para monitorar transações confidenciais e outros riscos de negócios

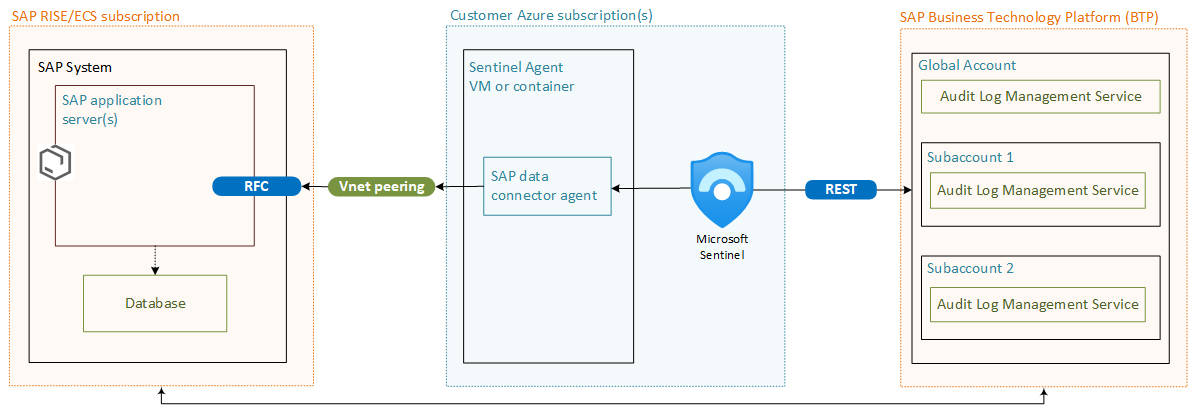

- Visualize os dados com pastas de trabalho internas

Para o SAP RISE/ECS, a solução Microsoft Sentinel deve ser implantada na assinatura do Azure do cliente. Todas as partes da solução Sentinel são geridas pelo cliente e não pela SAP. A conectividade de rede privada da vnet do cliente é necessária para alcançar os cenários SAP gerenciados pelo SAP RISE/ECS. Normalmente, essa conexão é através do emparelhamento vnet estabelecido ou através de alternativas descritas neste documento.

Para habilitar a solução, apenas um usuário RFC autorizado é necessário e nada precisa ser instalado nos sistemas SAP. O agente de coleta de dados SAP baseado em contêiner incluído na solução pode ser instalado em VM ou AKS/qualquer ambiente Kubernetes. O agente coletor usa um usuário de serviço SAP para consumir dados de log de aplicativos do cenário SAP por meio da interface RFC usando chamadas RFC padrão.

- Métodos de autenticação suportados no SAP RISE: nome de utilizador e palavra-passe SAP ou certificados X509/SNC

- Atualmente, apenas conexões baseadas em RFC são possíveis com ambientes SAP RISE/ECS

Importante

- A execução do Microsoft Sentinel em um ambiente SAP RISE/ECS requer: Importar uma solicitação de alteração de transporte SAP para os seguintes campos/origem de log: informações de endereço IP do cliente do log de auditoria de segurança do SAP, logs de tabela de banco de dados (visualização), log de saída de spool. O conteúdo integrado do Sentinel (deteções, pastas de trabalho e playbooks) fornece ampla cobertura e correlação sem essas fontes de log.

- A infraestrutura SAP e os logs do sistema operacional não estão disponíveis para o Sentinel no RISE, devido ao modelo de responsabilidade compartilhada.

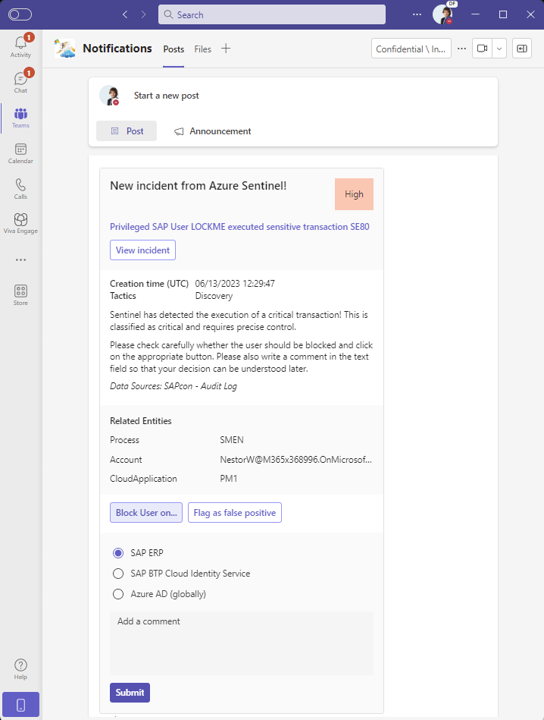

Resposta automática com os recursos SOAR do Sentinel

Use manuais pré-construídos para recursos de segurança, orquestração, automação e resposta (SOAR) para reagir rapidamente a ameaças. Um primeiro cenário popular é o bloqueio de usuários SAP com opção de intervenção do Microsoft Teams. O padrão de integração pode ser aplicado a qualquer tipo de incidente e serviço de destino que se estenda para SAP Business Technology Platform (BTP) ou Microsoft Entra ID no que diz respeito à redução da superfície de ataque.

Para obter mais informações sobre o Microsoft Sentinel e o SOAR para SAP, consulte a série de blogs From zero to hero security coverage with Microsoft Sentinel para seus sinais críticos de segurança SAP.

Para obter mais informações sobre o Microsoft Sentinel e o SAP, incluindo um guia de implantação, consulte a documentação do produto Sentinel.

Azure Monitoring for SAP com SAP RISE

O Azure Monitor for SAP solutions é uma solução nativa do Azure para monitorar seu sistema SAP. Ele estende o recurso de monitoramento da plataforma de monitor do Azure com suporte para coletar dados sobre o SAP NetWeaver, o banco de dados e os detalhes do sistema operacional.

O SAP RISE/ECS é um serviço totalmente gerenciado para seu cenário SAP e, portanto, o Azure Monitoring for SAP não se destina a ser utilizado para esse ambiente gerenciado. O SAP RISE/ECS não oferece suporte a nenhuma integração com o Azure Monitor for SAP solutions. O próprio monitoramento e relatórios da SAP são usados e fornecidos ao cliente, conforme definido pela descrição do seu serviço com a SAP.

Centro do Azure para Soluções SAP

Tal como acontece com as soluções Azure Monitoring for SAP, o SAP RISE/ECS não suporta qualquer integração com o Azure Center for SAP Solutions em qualquer capacidade. Todas as cargas de trabalho do SAP RISE são implantadas pela SAP e executadas no locatário e na assinatura do Azure da SAP, sem qualquer acesso do cliente aos recursos do Azure.

Próximos passos

Confira a documentação: