Planeje sua implantação da estrutura de automação SAP

Há várias considerações para planejar implantações SAP usando o SAP Deployment Automation Framework. Isso inclui planejamento de assinatura, gerenciamento de credenciais, design de rede virtual.

Para obter considerações genéricas sobre SAP no design do Azure, consulte Introdução a um cenário de adoção do SAP.

Nota

A implantação do Terraform usa modelos Terraform fornecidos pela Microsoft a partir do repositório do SAP Deployment Automation Framework. Os modelos usam arquivos de parâmetros com informações específicas do sistema para executar a implantação.

Planeamento da subscrição

Você deve implantar o plano de controle e as zonas de carga de trabalho em assinaturas diferentes. O plano de controle deve residir em uma assinatura de hub usada para hospedar os componentes de gerenciamento da estrutura de automação SAP.

Os sistemas SAP devem ser hospedados em assinaturas spoke, que são dedicadas aos sistemas SAP. Um exemplo de particionamento dos sistemas seria hospedar os sistemas de desenvolvimento em uma assinatura separada com uma rede virtual dedicada e os sistemas de produção seriam hospedados em sua própria assinatura com uma rede virtual dedicada.

Esta abordagem estabelece simultaneamente um limite de segurança e permite uma separação clara entre funções e responsabilidades. Por exemplo, a equipe do SAP Basis pode implantar sistemas nas zonas de carga de trabalho e a equipe de infraestrutura pode gerenciar o plano de controle.

Planeamento do plano de controlo

Você pode executar as atividades de implantação e configuração dos Pipelines do Azure ou usando os scripts de shell fornecidos diretamente das máquinas virtuais Linux hospedadas no Azure. Esse ambiente é conhecido como o plano de controle. Para configurar o Azure DevOps para a estrutura de implantação, consulte Configurar o Azure DevOps for SAP Deployment Automation Framework. Para configurar máquinas virtuais Linux como implantador, consulte Configurar máquinas virtuais Linux para SAP Deployment Automation Framework.

Antes de projetar seu plano de controle, considere as seguintes perguntas:

- Em quais regiões você precisa implantar sistemas SAP?

- Existe uma subscrição dedicada para o plano de controlo?

- Existe uma credencial de implantação dedicada (entidade de serviço) para o plano de controle?

- Existe uma rede virtual existente ou é necessária uma nova rede virtual?

- Como a Internet de saída é fornecida para as máquinas virtuais?

- Você vai implantar o Firewall do Azure para conectividade de saída com a Internet?

- Os endpoints privados são necessários para contas de armazenamento e o cofre de chaves?

- Você vai usar uma zona DNS privada existente para as máquinas virtuais ou usar o plano de controle para hospedar DNS privado?

- Você vai usar o Azure Bastion para acesso remoto seguro às máquinas virtuais?

- Você vai usar o aplicativo Web de configuração do SAP Deployment Automation Framework para executar atividades de configuração e implantação?

Plano de controlo

O plano de controlo presta os seguintes serviços:

- VMs de implantação, que fazem implantações do Terraform e configuração do Ansible. Atua como agentes auto-hospedados do Azure DevOps.

- Um cofre de chaves, que contém as credenciais de implantação (entidades de serviço) usadas pelo Terraform ao executar as implantações.

- Firewall do Azure para fornecer conectividade de saída com a Internet.

- Azure Bastion para fornecer acesso remoto seguro às máquinas virtuais implantadas.

- Um aplicativo Web do Azure de configuração do SAP Deployment Automation Framework para executar atividades de configuração e implantação.

O plano de controle é definido usando dois arquivos de configuração, um para o implementador e outro para a Biblioteca SAP.

O arquivo de configuração do implantador define a região, o nome do ambiente e as informações da rede virtual. Por exemplo:

# Deployer Configuration File

environment = "MGMT"

location = "westeurope"

management_network_logical_name = "DEP01"

management_network_address_space = "10.170.20.0/24"

management_subnet_address_prefix = "10.170.20.64/28"

firewall_deployment = true

management_firewall_subnet_address_prefix = "10.170.20.0/26"

bastion_deployment = true

management_bastion_subnet_address_prefix = "10.170.20.128/26"

use_webapp = true

webapp_subnet_address_prefix = "10.170.20.192/27"

deployer_assign_subscription_permissions = true

deployer_count = 2

use_service_endpoint = false

use_private_endpoint = false

public_network_access_enabled = true

Considerações sobre DNS

Ao planejar a configuração de DNS para a estrutura de automação, considere as seguintes perguntas:

- Existe um DNS privado existente com o qual as soluções podem se integrar ou você precisa usar uma zona DNS privada personalizada para o ambiente de implantação?

- Você vai usar endereços IP predefinidos para as máquinas virtuais ou permitir que o Azure os atribua dinamicamente?

Você pode integrar com uma zona DNS privada existente fornecendo os seguintes valores em seus tfvars arquivos:

management_dns_subscription_id = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

#management_dns_resourcegroup_name = "RESOURCEGROUPNAME"

use_custom_dns_a_registration = false

Sem esses valores, uma zona DNS privada é criada no grupo de recursos da biblioteca SAP.

Para obter mais informações, consulte a explicação detalhada de como configurar o implantador.

Configuração da biblioteca SAP

O grupo de recursos da biblioteca SAP fornece armazenamento para mídia de instalação SAP, arquivos de lista de materiais, arquivos de estado Terraform e, opcionalmente, as zonas DNS privadas. O arquivo de configuração define o nome da região e do ambiente para a biblioteca SAP. Para obter informações sobre parâmetros e exemplos, consulte Configurar a biblioteca SAP para automação.

Planejamento da zona de carga de trabalho

A maioria dos cenários de aplicativos SAP são particionados em diferentes camadas. No SAP Deployment Automation Framework, essas camadas são chamadas de zonas de carga de trabalho. Por exemplo, você pode ter diferentes zonas de carga de trabalho para sistemas de desenvolvimento, garantia de qualidade e produção. Para obter mais informações, consulte Zonas de carga de trabalho.

A zona de carga de trabalho fornece os seguintes serviços compartilhados para os aplicativos SAP:

- Rede Virtual do Azure, para redes virtuais, sub-redes e grupos de segurança de rede.

- Azure Key Vault, para armazenar a máquina virtual e as credenciais do sistema SAP.

- Contas de Armazenamento do Azure para diagnóstico de inicialização e Cloud Witness.

- Armazenamento compartilhado para os sistemas SAP, Arquivos do Azure ou Arquivos NetApp do Azure.

Antes de projetar o layout da zona de carga de trabalho, considere as seguintes perguntas:

- Em quais regiões você precisa implantar cargas de trabalho?

- Quantas zonas de carga de trabalho seu cenário requer (desenvolvimento, garantia de qualidade e produção)?

- Você está implantando em novas redes virtuais ou está usando redes virtuais existentes?

- De que tipo de armazenamento você precisa para o armazenamento compartilhado (Azure Files NFS ou Azure NetApp Files)?

- Você vai implantar o NAT Gateway para conectividade de saída com a Internet?

A convenção de nomenclatura padrão para zonas de carga de trabalho é [ENVIRONMENT]-[REGIONCODE]-[NETWORK]-INFRASTRUCTURE. Por exemplo, DEV-WEEU-SAP01-INFRASTRUCTURE é para um ambiente de desenvolvimento hospedado na região da Europa Ocidental usando a rede virtual SAP01. PRD-WEEU-SAP02-INFRASTRUCTURE destina-se a um ambiente de produção alojado na região da Europa Ocidental utilizando a rede virtual SAP02.

As SAP01 designações e SAP02 definem os nomes lógicos para as redes virtuais do Azure. Eles podem ser usados para particionar ainda mais os ambientes. Suponha que você precise de duas redes virtuais do Azure para a mesma zona de carga de trabalho. Por exemplo, você pode ter um cenário de várias assinaturas em que hospeda ambientes de desenvolvimento em duas assinaturas. Você pode usar os diferentes nomes lógicos para cada rede virtual. Por exemplo, você pode usar DEV-WEEU-SAP01-INFRASTRUCTURE e DEV-WEEU-SAP02-INFRASTRUCTURE.

Para obter mais informações, consulte Configurar uma implantação de zona de carga de trabalho para automação.

Implantações baseadas no Windows

Quando você executa implantações baseadas no Windows, as máquinas virtuais na rede virtual da zona de carga de trabalho precisam ser capazes de se comunicar com o Ative Directory para unir as máquinas virtuais SAP ao domínio do Ative Directory. O nome DNS fornecido precisa ser resolvido pelo Ative Directory.

O SAP Deployment Automation Framework não cria contas no Ative Directory, portanto, as contas precisam ser pré-criadas e armazenadas no cofre de chaves da zona de carga de trabalho.

| Credencial | Nome | Exemplo |

|---|---|---|

| Conta que pode executar atividades de ingresso no domínio | [IDENTIFICADOR]-ad-svc-account | DEV-WEEU-SAP01-ad-svc-conta |

| Senha para a conta que executa a associação ao domínio | [IDENTIFICADOR]-ad-svc-account-password | DEV-WEEU-SAP01-ad-svc-conta-senha |

sidadm palavra-passe da conta |

[IDENTIFICADOR]-[SID]-win-sidadm_password_id | DEV-WEEU-SAP01-W01-winsidadm_password_id |

| Senha da conta do Serviço SID | [IDENTIFICADOR]-[SID]-svc-sidadm-password | DEV-WEEU-SAP01-W01-svc-sidadm-senha |

| Conta de Serviço do SQL Server | [IDENTIFICADOR]-[SID]-sql-svc-account | DEV-WEEU-SAP01-W01-sql-svc-conta |

| Senha da conta de serviço do SQL Server | [IDENTIFICADOR]-[SID]-sql-svc-password | DEV-WEEU-SAP01-W01-sql-svc-senha |

| Conta de serviço do SQL Server Agent | [IDENTIFICADOR]-[SID]-sql-agent-account | DEV-WEEU-SAP01-W01-sql-agent-account |

| Senha da conta do Serviço SQL Server Agent | [IDENTIFICADOR]-[SID]-sql-agent-password | DEV-WEEU-SAP01-W01-sql-agent-senha |

Definições de DNS

Para cenários de alta disponibilidade, é necessário um registro DNS no Ative Directory para o cluster de serviços centrais SAP. O registro DNS precisa ser criado na zona DNS do Ative Directory. O nome do registo DNS é definido como [sid]>scs[scs instance number]cl1. Por exemplo, w01scs00cl1 é usado para o cluster, com W01 para o SID e 00 para o número da instância.

Gestão de credenciais

A estrutura de automação usa entidades de serviço para implantação de infraestrutura. Recomendamos o uso de credenciais de implantação diferentes (entidades de serviço) para cada zona de carga de trabalho. A estrutura armazena essas credenciais no cofre de chaves do implantador. Em seguida, a estrutura recupera essas credenciais dinamicamente durante o processo de implantação.

Gerenciamento de credenciais SAP e de máquinas virtuais

A estrutura de automação usa o cofre de chaves da zona de carga de trabalho para armazenar as credenciais do usuário de automação e as credenciais do sistema SAP. A tabela a seguir lista os nomes das credenciais da máquina virtual.

| Credencial | Nome | Exemplo |

|---|---|---|

| Chave privada | [IDENTIFICADOR]-sshkey | DEV-WEEU-SAP01-sid-sshkey |

| Chave pública | [IDENTIFICADOR]-sshkey-pub | DEV-WEEU-SAP01-sid-sshkey-pub |

| Username | [IDENTIFICADOR]-nome de utilizador | DEV-WEEU-SAP01-sid-nome de utilizador |

| Palavra-passe | [IDENTIFICADOR]-palavra-passe | DEV-WEEU-SAP01-sid-senha |

sidadm palavra-passe |

[IDENTIFICADOR]-[SID]-sap-password | DEV-WEEU-SAP01-X00-sap-senha |

sidadm palavra-passe da conta |

[IDENTIFICADOR]-[SID]-winsidadm_password_id | DEV-WEEU-SAP01-W01-winsidadm_password_id |

| Senha da conta do Serviço SID | [IDENTIFICADOR]-[SID]-svc-sidadm-password | DEV-WEEU-SAP01-W01-svc-sidadm-senha |

Criação da entidade de serviço

Para criar a entidade de serviço:

Entre na CLI do Azure com uma conta que tenha permissões para criar uma entidade de serviço

Crie uma nova entidade de serviço executando o comando

az ad sp create-for-rbac. Certifique-se de usar um nome de descrição para--name. Por exemplo:az ad sp create-for-rbac --role="Contributor" --scopes="/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" --name="DEV-Deployment-Account"Observe a saída. Você precisa do identificador de aplicativo (

appId), senha (password) e identificador de locatário (tenant) para a próxima etapa. Por exemplo:{ "appId": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx", "displayName": "DEV-Deployment-Account", "name": "http://DEV-Deployment-Account", "password": "xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx", "tenant": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" }Atribua a função de Administrador de Acesso de Usuário à entidade de serviço. Por exemplo:

az role assignment create --assignee <your-application-ID> --role "User Access Administrator" --scope /subscriptions/<your-subscription-ID>/resourceGroups/<your-resource-group-name>

Para obter mais informações, consulte a documentação da CLI do Azure para criar uma entidade de serviço.

Importante

Se você não atribuir a função de Administrador de Acesso de Usuário à entidade de serviço, não poderá atribuir permissões usando a automação.

Gestão de permissões

Em um ambiente bloqueado, talvez seja necessário atribuir outra permissão às entidades de serviço. Por exemplo, talvez seja necessário atribuir a função de Administrador de Acesso de Usuário à entidade de serviço.

Permissões obrigatórias

A tabela a seguir mostra as permissões necessárias para as entidades de serviço.

| Credencial | Área | Permissões obrigatórias | Duração |

|---|---|---|---|

| Plano de controle SPN | Subscrição do plano de controlo | Contribuinte | |

| Plano de controle SPN | Grupo de recursos do Deployer | Contribuinte | |

| Plano de controle SPN | Grupo de recursos do Deployer | Administrador de Acesso dos Utilizadores | Durante a configuração |

| Plano de controle SPN | Grupo de recursos da Biblioteca SAP | Contribuinte | |

| Plano de controle SPN | Grupo de recursos da Biblioteca SAP | Administrador de Acesso dos Utilizadores | |

| SPN da zona de carga de trabalho | Subscrição de destino | Contribuinte | |

| SPN da zona de carga de trabalho | Grupo de recursos da zona de carga de trabalho | Colaborador, Administrador de Acesso de Usuário | |

| SPN da zona de carga de trabalho | Subscrição do plano de controlo | Leitor | |

| SPN da zona de carga de trabalho | Rede virtual do plano de controle | Contribuidor de rede | |

| SPN da zona de carga de trabalho | Conta de armazenamento da biblioteca tfstate SAP |

Contribuidor da conta de armazenamento | |

| SPN da zona de carga de trabalho | Conta de armazenamento da biblioteca sapbits SAP |

Leitor | |

| SPN da zona de carga de trabalho | Zona DNS Privado | Contribuidor de zona DNS privada | |

| Identidade do aplicativo Web | Subscrição de destino | Leitor | |

| Identidade da máquina virtual do cluster | Grupo de recursos | Papel da esgrima |

Configuração da firewall

| Componente | Endereços | Duração | Notas |

|---|---|---|---|

| SDAF | github.com/Azure/sap-automation, github.com/Azure/sap-automation-samples, githubusercontent.com |

Configuração do implantador | |

| Terraform | releases.hashicorp.com, registry.terraform.io, checkpoint-api.hashicorp.com |

Configuração do implantador | Consulte Instalando o Terraform. |

| CLI do Azure | Instalando a CLI do Azure | Configuração do implantador e durante implantações | Os requisitos de firewall para a instalação da CLI do Azure são definidos em Instalando a CLI do Azure. |

| PIP | bootstrap.pypa.io |

Configuração do implantador | Consulte Instalação do Ansible. |

| Ansible | pypi.org, pythonhosted.org, , files.pythonhosted.org, galaxy.ansible.com'https://ansible-galaxy-ng.s3.dualstack.us-east-1.amazonaws.com' |

Configuração do implantador | |

| Galeria do PowerShell | onegetcdn.azureedge.net, psg-prod-centralus.azureedge.net, psg-prod-eastus.azureedge.net |

Configuração de sistemas baseados no Windows | Consulte Galeria do PowerShell. |

| Componentes do Windows | download.visualstudio.microsoft.com, download.visualstudio.microsoft.com, download.visualstudio.com |

Configuração de sistemas baseados no Windows | Consulte Componentes do Visual Studio. |

| Downloads SAP | softwaredownloads.sap.com |

Download do software SAP | Consulte Downloads SAP. |

| Agente do Azure DevOps | https://vstsagentpackage.azureedge.net |

Configuração do Azure DevOps |

Você pode testar a conectividade com as URLs de uma Máquina Virtual Linux no Azure usando um script do PowerShell que usa o recurso 'executar-comando' no Azure para testar a conectividade com as URLs.

O exemplo a seguir mostra como testar a conectividade com as URLs usando um script interativo do PowerShell.

$sdaf_path = Get-Location

if ( $PSVersionTable.Platform -eq "Unix") {

if ( -Not (Test-Path "SDAF") ) {

$sdaf_path = New-Item -Path "SDAF" -Type Directory

}

}

else {

$sdaf_path = Join-Path -Path $Env:HOMEDRIVE -ChildPath "SDAF"

if ( -not (Test-Path $sdaf_path)) {

New-Item -Path $sdaf_path -Type Directory

}

}

Set-Location -Path $sdaf_path

git clone https://github.com/Azure/sap-automation.git

cd sap-automation

cd deploy

cd scripts

if ( $PSVersionTable.Platform -eq "Unix") {

./Test-SDAFURLs.ps1

}

else {

.\Test-SDAFURLs.ps1

}

Estrutura de DevOps

A estrutura de implantação usa três repositórios separados para os artefatos de implantação. Para seus próprios arquivos de parâmetro, é uma prática recomendada manter esses arquivos em um repositório de controle do código-fonte que você gerencia.

Repositório principal

Este repositório contém os arquivos de parâmetros Terraform e os arquivos necessários para os playbooks do Ansible para todas as zonas de carga de trabalho e implantações do sistema.

Você pode criar esse repositório clonando o repositório de bootstrap do SAP Deployment Automation Framework em seu repositório de controle de origem.

Importante

Esse repositório deve ser o repositório padrão para seu projeto de DevOps do Azure.

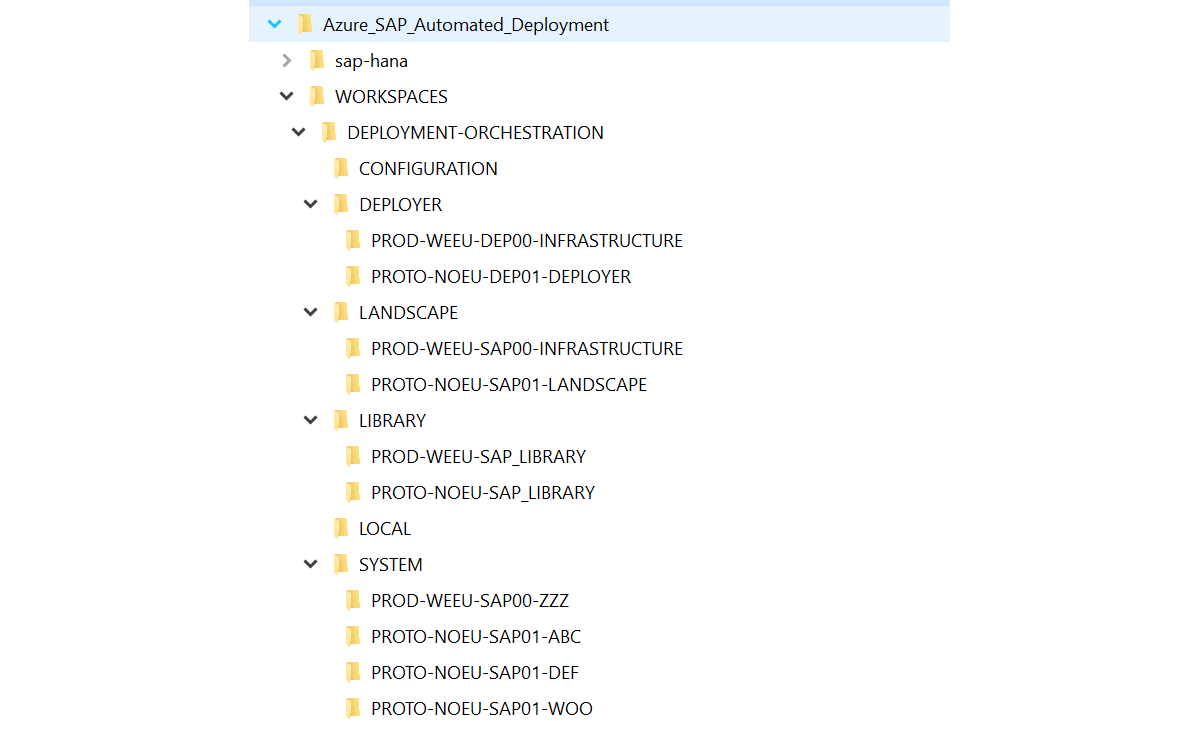

Estrutura de pastas

A hierarquia de pastas de exemplo a seguir mostra como estruturar seus arquivos de configuração junto com os arquivos da estrutura de automação.

| Nome da pasta | Conteúdos | Description |

|---|---|---|

| LISTAS TÉCNICAS | Arquivos BoM | Usado para download manual BoM |

| IMPLANTADOR | Arquivos de configuração para o implantador | Uma pasta com arquivos de configuração do deployer para todas as implantações gerenciadas pelo ambiente. Nomeie cada subpasta pela convenção de nomenclatura de Ambiente - Região - Rede Virtual. Por exemplo, PROD-WEEU-DEP00-INFRASTRUCTURE. |

| BIBLIOTECA | Arquivos de configuração para a biblioteca SAP | Uma pasta com arquivos de configuração da biblioteca SAP para todas as implantações gerenciadas pelo ambiente. Nomeie cada subpasta pela convenção de nomenclatura de Ambiente - Região - Rede Virtual. Por exemplo, PROD-WEEU-SAP-LIBRARY. |

| PAISAGEM | Arquivos de configuração para zona de carga de trabalho | Uma pasta com arquivos de configuração para todas as zonas de carga de trabalho gerenciadas pelo ambiente. Nomeie cada subpasta pela convenção de nomenclatura Ambiente - Região - Rede Virtual. Por exemplo, PROD-WEEU-SAP00-INFRASTRUCTURE. |

| SISTEMA | Arquivos de configuração para os sistemas SAP | Uma pasta com arquivos de configuração para todas as implantações do SAP System Identification (SID) gerenciadas pelo ambiente. Nomeie cada subpasta pela convenção de nomenclatura Ambiente - Região - Rede Virtual - SID. Por exemplo, PROD-WEEU-SAPO00-ABC. |

O nome do arquivo de parâmetros torna-se o nome do arquivo de estado Terraform. Certifique-se de usar um nome de arquivo de parâmetro exclusivo por esse motivo.

Repositório de código

Este repositório contém os modelos de automação Terraform, os playbooks do Ansible e os pipelines e scripts de implantação. Para a maioria dos casos de uso, considere esse repositório como somente leitura e não o modifique.

Para criar esse repositório, clone o repositório do SAP Deployment Automation Framework em seu repositório de controle de origem.

Nomeie este repositório sap-automationcomo .

Repositório de exemplo

Este repositório contém os arquivos de lista de materiais de exemplo e os arquivos de configuração Terraform de exemplo.

Para criar esse repositório, clone o repositório de amostras do SAP Deployment Automation Framework em seu repositório de controle de origem.

Nomeie este repositório samplescomo .

Cenários de implantação suportados

A estrutura de automação suporta a implantação em cenários novos e existentes.

Regiões do Azure

Antes de implantar uma solução, é importante considerar quais regiões do Azure usar. Diferentes regiões do Azure podem estar no escopo, dependendo do seu cenário específico.

A estrutura de automação dá suporte a implantações em várias regiões do Azure. Cada região acolhe:

- A infraestrutura de implantação.

- A biblioteca SAP com arquivos de estado e mídia de instalação.

- 1-N zonas de carga de trabalho.

- Sistemas SAP 1-N nas zonas de carga de trabalho.

Ambientes de implantação

Se você estiver oferecendo suporte a várias zonas de carga de trabalho em uma região, use um identificador exclusivo para seu ambiente de implantação e biblioteca SAP. Não use o identificador para a zona de carga de trabalho. Por exemplo, a utilização MGMT para fins de gestão.

A estrutura de automação também suporta ter o ambiente de implantação e a biblioteca SAP em assinaturas separadas das zonas de carga de trabalho.

O ambiente de implantação fornece os seguintes serviços:

- Uma ou mais máquinas virtuais de implantação, que executam as implantações de infraestrutura usando o Terraform e executam a configuração do sistema e a instalação do SAP usando os playbooks do Ansible.

- Um cofre de chaves, que contém informações de identidade da entidade de serviço para uso por implantações do Terraform.

- Um componente do Firewall do Azure, que fornece conectividade de saída com a Internet.

O arquivo de configuração de implantação define a região, o nome do ambiente e as informações da rede virtual. Por exemplo:

# The environment value is a mandatory field, it is used for partitioning the environments, for example (PROD and NP)

environment = "MGMT"

# The location/region value is a mandatory field, it is used to control where the resources are deployed

location = "westeurope"

# management_network_address_space is the address space for management virtual network

management_network_address_space = "10.10.20.0/25"

# management_subnet_address_prefix is the address prefix for the management subnet

management_subnet_address_prefix = "10.10.20.64/28"

# management_firewall_subnet_address_prefix is the address prefix for the firewall subnet

management_firewall_subnet_address_prefix = "10.10.20.0/26"

# management_bastion_subnet_address_prefix is a mandatory parameter if bastion is deployed and if the subnets are not defined in the workload or if existing subnets are not used

management_bastion_subnet_address_prefix = "10.10.20.128/26"

deployer_enable_public_ip = false

firewall_deployment = true

bastion_deployment = true

Para obter mais informações, consulte a explicação detalhada de como configurar o implantador.

Estrutura da zona de carga de trabalho

A maioria das configurações SAP tem várias zonas de carga de trabalho para diferentes níveis de aplicativos. Por exemplo, você pode ter diferentes zonas de carga de trabalho para desenvolvimento, garantia de qualidade e produção.

Você cria ou concede acesso aos seguintes serviços em cada zona de carga de trabalho:

- Redes Virtuais do Azure, para redes virtuais, sub-redes e grupos de segurança de rede.

- Azure Key Vault, para credenciais do sistema e a entidade de serviço de implantação.

- Contas de Armazenamento do Azure, para diagnóstico de inicialização e Cloud Witness.

- Armazenamento compartilhado para os sistemas SAP, Arquivos do Azure ou Arquivos NetApp do Azure.

Antes de projetar o layout da zona de carga de trabalho, considere as seguintes perguntas:

- Quantas zonas de carga de trabalho seu cenário exige?

- Em quais regiões você precisa implantar cargas de trabalho?

- Qual é o seu cenário de implantação?

Para obter mais informações, consulte Configurar uma implantação de zona de carga de trabalho para automação.

Configuração do sistema SAP

O sistema SAP contém todos os componentes do Azure necessários para hospedar o aplicativo SAP.

Antes de configurar o sistema SAP, considere as seguintes perguntas:

- Qual back-end de banco de dados você deseja usar?

- De quantos servidores de banco de dados você precisa?

- O seu cenário requer alta disponibilidade?

- De quantos servidores de aplicativos você precisa?

- De quantos despachantes da Web você precisa, se houver?

- De quantas instâncias de serviços centrais são necessárias?

- De que tamanho de máquina virtual você precisa?

- Qual imagem de máquina virtual você deseja usar? A imagem no Azure Marketplace é personalizada?

- Você está implantando em um cenário de implantação novo ou existente?

- Qual é a sua estratégia de alocação de IP? Deseja que o Azure defina IPs ou use configurações personalizadas?

Para obter mais informações, consulte Configurar o sistema SAP para automação.

Fluxo de implantação

Ao planejar uma implantação, é importante considerar o fluxo geral. Há três etapas principais de uma implantação SAP no Azure com a estrutura de automação.

Implante o plano de controle. Esta etapa implanta componentes para dar suporte à estrutura de automação SAP em uma região especificada do Azure.

- Crie o ambiente de implantação.

- Crie armazenamento compartilhado para arquivos de estado Terraform.

- Crie armazenamento compartilhado para mídia de instalação SAP.

Implante a zona de carga de trabalho. Esta etapa implanta os componentes da zona de carga de trabalho, como a rede virtual e os cofres de chaves.

Implante o sistema. Esta etapa inclui a infraestrutura para a implantação do sistema SAP e a configuração e instalação do SAP.

Convenções de nomenclatura

A estrutura de automação usa uma convenção de nomenclatura padrão. Se você quiser usar uma convenção de nomenclatura personalizada, planeje e defina seus nomes personalizados antes da implantação. Para obter mais informações, consulte Configurar a convenção de nomenclatura.

Dimensionamento de disco

Se você quiser configurar tamanhos de disco personalizados, certifique-se de planejar sua configuração personalizada antes da implantação.