Atribuições de função qualificadas e com limite de tempo no RBAC do Azure

Se você tiver uma licença do Microsoft Entra ID P2 ou do Microsoft Entra ID Governance, o Microsoft Entra Privileged Identity Management (PIM) será integrado às etapas de atribuição de função. Por exemplo, você pode atribuir funções a usuários por um período de tempo limitado. Você também pode tornar os usuários qualificados para atribuições de função para que eles tenham que ativá-los para usar a função, como solicitar aprovação. As atribuições de função qualificadas fornecem acesso just-in-time a uma função por um período limitado de tempo.

Este artigo descreve a integração do controle de acesso baseado em função do Azure (Azure RBAC) e do Microsoft Entra Privileged Identity Management (PIM) para criar atribuições de função qualificadas e com limite de tempo.

Funcionalidade PIM

Se você tiver o PIM, poderá criar atribuições de função qualificadas e com limite de tempo usando a página Controle de acesso (IAM) no portal do Azure. Você pode criar atribuições de função qualificadas para usuários, mas não pode criar atribuições de função qualificadas para aplicativos, entidades de serviço ou identidades gerenciadas porque eles não podem executar as etapas de ativação. Na página Controle de acesso (IAM), você pode criar atribuições de função qualificadas no escopo do grupo de gerenciamento, da assinatura e do grupo de recursos, mas não no escopo do recurso.

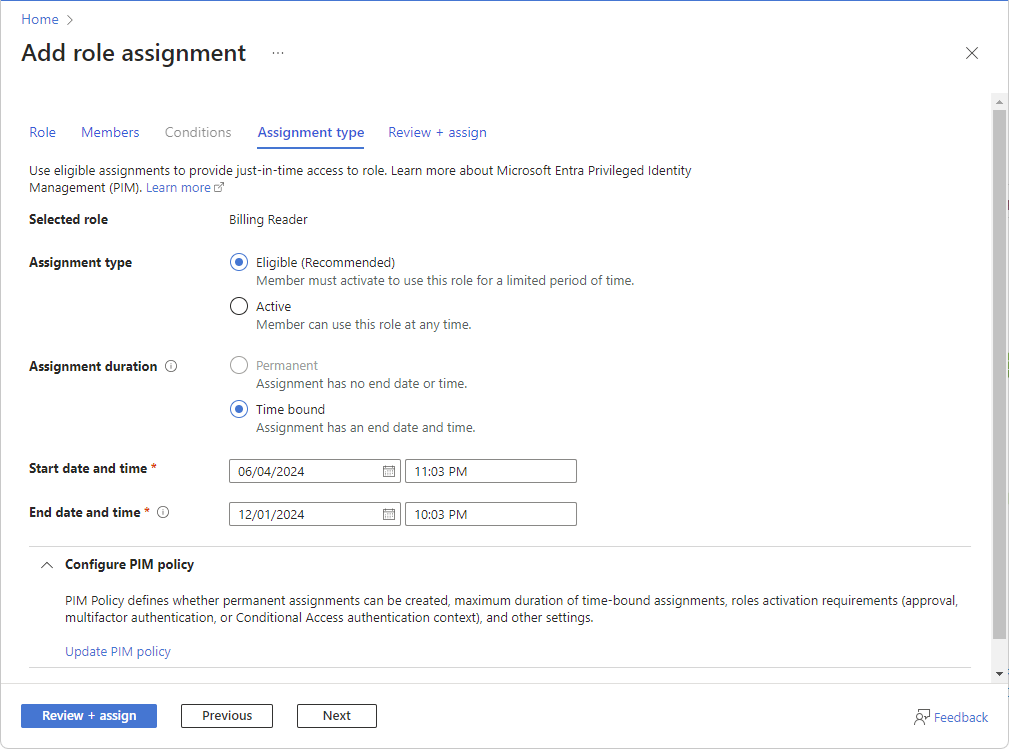

Veja um exemplo da guia Tipo de atribuição quando você adiciona uma atribuição de função usando a página Controle de acesso (IAM). Esse recurso está sendo implantado em etapas, portanto, pode não estar disponível ainda em seu locatário ou sua interface pode parecer diferente.

As opções de tipo de atribuição disponíveis para você podem variar dependendo da sua política PIM. Por exemplo, a política PIM define se as atribuições permanentes podem ser criadas, a duração máxima das atribuições com limite de tempo, os requisitos de ativações de funções (aprovação, autenticação multifator ou contexto de autenticação de Acesso Condicional) e outras configurações. Para obter mais informações, consulte Configurar configurações de função de recurso do Azure no Privileged Identity Management.

Os usuários com atribuições qualificadas e/ou limitadas no tempo devem ter uma licença válida. Se você não quiser usar a funcionalidade PIM, selecione as opções Tipo de atribuição ativa e Duração da atribuição permanente. Essas configurações criam uma atribuição de função em que o principal sempre tem permissões na função.

Para compreender melhor o PIM, deve rever os seguintes termos.

| Termo ou conceito | Categoria de atribuição de função | Description |

|---|---|---|

| elegível | Type | Uma atribuição de função que requer que um usuário execute uma ou mais ações para usar a função. Se um usuário tiver sido qualificado para uma função, isso significa que ele poderá ativá-la quando precisar executar tarefas privilegiadas. Não há diferença no acesso dado a alguém com uma atribuição de função permanente versus uma atribuição de função elegível. A única diferença é que algumas pessoas não precisam desse acesso o tempo todo. |

| ativo | Type | Uma atribuição de função que não exige que um usuário execute nenhuma ação para usar a função. Os usuários atribuídos como ativos têm os privilégios atribuídos à função. |

| ativar | O processo de executar uma ou mais ações para usar uma função para a qual um usuário é qualificado. As ações podem incluir a realização de uma verificação de autenticação multifator (MFA), o fornecimento de uma justificativa comercial ou a solicitação de aprovação de aprovadores designados. | |

| elegível permanente | Duração | Uma atribuição de função em que um usuário está sempre qualificado para ativar a função. |

| ativo permanente | Duração | Uma atribuição de função em que um usuário sempre pode usar a função sem executar nenhuma ação. |

| elegível com limite de tempo | Duração | Uma atribuição de função em que um usuário é elegível para ativar a função somente nas datas de início e fim. |

| ativo com limite de tempo | Duração | Uma atribuição de função em que um usuário pode usar a função somente nas datas de início e término. |

| acesso just-in-time (JIT) | Um modelo no qual os usuários recebem permissões temporárias para executar tarefas privilegiadas, o que impede que usuários mal-intencionados ou não autorizados obtenham acesso depois que as permissões expirarem. O acesso é concedido somente quando os usuários precisam dele. | |

| Princípio do acesso com privilégios mínimos | Uma prática de segurança recomendada na qual cada usuário recebe apenas os privilégios mínimos necessários para realizar as tarefas que está autorizado a executar. Essa prática minimiza o número de Administradores Globais e, em vez disso, usa funções de administrador específicas para determinados cenários. |

Para obter mais informações, consulte O que é o Microsoft Entra Privileged Identity Management?.

Como listar atribuições de função qualificadas e com limite de tempo

Se você quiser ver quais usuários estão usando a funcionalidade PIM, aqui estão opções de como listar atribuições de função qualificadas e com limite de tempo.

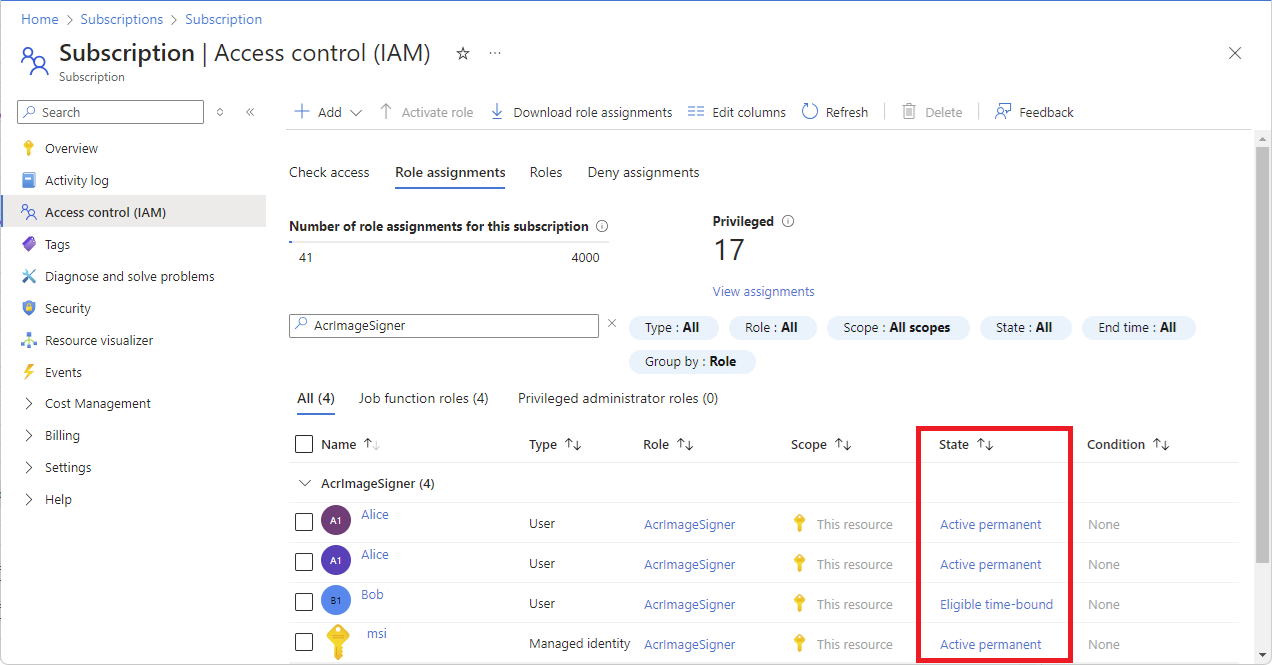

Opção 1: Listar usando o portal do Azure

Entre no portal do Azure, abra a página Controle de acesso (IAM) e selecione a guia Atribuições de função.

Filtre as atribuições de função qualificadas e com limite de tempo.

Você pode agrupar e classificar por Estado e procurar atribuições de função que não sejam do tipo Ativo permanente .

Opção 2: Listar usando o PowerShell

Não há um único comando do PowerShell que possa listar as atribuições de função vinculadas por tempo qualificadas e ativas. Para listar suas atribuições de função qualificadas, use o comando Get-AzRoleEligibilitySchedule . Para listar suas atribuições de função ativas, use o comando Get-AzRoleAssignmentSchedule .

Este exemplo mostra como listar atribuições de função qualificadas e com limite de tempo em uma assinatura, que inclui estes tipos de atribuição de função:

- Permanente elegível

- Prazo elegível

- Limite de tempo ativo

O Where-Object comando filtra as atribuições de função permanentes ativas que estão disponíveis com a funcionalidade do Azure RBAC sem PIM.

Get-AzRoleEligibilitySchedule -Scope /subscriptions/<subscriptionId>

Get-AzRoleAssignmentSchedule -Scope /subscriptions/<subscriptionId> | Where-Object {$_.EndDateTime -ne $null }

Para obter informações sobre como os escopos são construídos, consulte Compreender o escopo do Azure RBAC.

Como converter atribuições de função qualificadas e com limite de tempo em permanentes ativas

Se sua organização tiver motivos de processo ou conformidade para limitar o uso do PIM, aqui estão opções de como converter essas atribuições de função em permanentes ativas.

Opção 1: Converter usando o portal do Azure

No portal do Azure, na guia Atribuições de função e na coluna Estado, selecione os links Permanente elegível, Limite de tempo elegível e Ativo limite de tempo para cada atribuição de função que você deseja converter.

No painel Editar atribuição, selecione Ativo para o tipo de atribuição e Permanente para a duração da atribuição.

Para obter mais informações, consulte Editar atribuição.

Depois de terminar, selecione Guardar.

Suas atualizações podem demorar um pouco para serem processadas e refletidas no portal.

Repita estas etapas para todas as atribuições de função nos escopos de grupo de gerenciamento, assinatura e grupo de recursos que você deseja converter.

Se você tiver atribuições de função no escopo do recurso que deseja converter, precisará fazer alterações diretamente no PIM.

Opção 2: Converter usando o PowerShell

Não há um comando ou API para converter diretamente as atribuições de função para um estado ou tipo diferente, portanto, em vez disso, você pode seguir estas etapas.

Importante

A remoção de atribuições de função pode potencialmente causar interrupções em seu ambiente. Certifique-se de que compreende o impacto antes de executar estes passos.

Recupere e salve a lista de todas as suas atribuições de função qualificadas e com limite de tempo em um local seguro para evitar a perda de dados.

Importante

É importante que você salve a lista de atribuições de função qualificadas e com limite de tempo, pois essas etapas exigem que você remova essas atribuições de função antes de criar as mesmas atribuições de função como permanentes ativas.

Use o comando New-AzRoleEligibilityScheduleRequest para remover suas atribuições de função qualificadas.

Este exemplo mostra como remover uma atribuição de função qualificada.

$guid = New-Guid New-AzRoleEligibilityScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveUse o comando New-AzRoleAssignmentScheduleRequest para remover suas atribuições de função ativas com limite de tempo.

Este exemplo mostra como remover uma atribuição de função ativa com limite de tempo.

$guid = New-Guid New-AzRoleAssignmentScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveUse o comando Get-AzRoleAssignment para verificar se há uma atribuição de função existente e use o comando New-AzRoleAssignment para criar uma atribuição de função permanente ativa com o RBAC do Azure para cada atribuição de função qualificada e com limite de tempo.

Este exemplo mostra como verificar uma atribuição de função existente e criar uma atribuição de função permanente ativa com o RBAC do Azure.

$result = Get-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope; if($result -eq $null) { New-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope }

Como limitar a criação de atribuições de função qualificadas ou limitadas no tempo

Se a sua organização tiver motivos de processo ou conformidade para limitar o uso do PIM, você poderá usar a Política do Azure para limitar a criação de atribuições de função qualificadas ou limitadas no tempo. Para obter mais informações, veja What is Azure Policy? (O que é o Azure Policy?).

Veja um exemplo de política que limita a criação de atribuições de função qualificadas e com limite de tempo, exceto para uma lista específica de identidades. Parâmetros e verificações adicionais podem ser adicionados para outras condições permitidas.

{

"properties": {

"displayName": "Limit eligible and active time-bound role assignments except for allowed principal IDs",

"policyType": "Custom",

"mode": "All",

"metadata": {

"createdBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"createdOn": "2024-11-05T02:31:25.1246591Z",

"updatedBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"updatedOn": "2024-11-06T07:58:17.1699721Z"

},

"version": "1.0.0",

"parameters": {

"allowedPrincipalIds": {

"type": "Array",

"metadata": {

"displayName": "Allowed Principal IDs",

"description": "A list of principal IDs that can receive PIM role assignments."

},

"defaultValue": []

}

},

"policyRule": {

"if": {

"anyof": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleEligibilityScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleEligibilityScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleAssignmentScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleAssignmentScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

}

]

},

"then": {

"effect": "deny"

}

},

"versions": [

"1.0.0"

]

},

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4ef/providers/Microsoft.Authorization/policyDefinitions/1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"type": "Microsoft.Authorization/policyDefinitions",

"name": "1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"systemData": {

"createdBy": "test1@contoso.com",

"createdByType": "User",

"createdAt": "2024-11-05T02:31:25.0836273Z",

"lastModifiedBy": "test1@contoso.com",

"lastModifiedByType": "User",

"lastModifiedAt": "2024-11-06T07:58:17.1651655Z"

}

}

Para obter informações sobre as propriedades dos recursos PIM, consulte estes documentos da API REST:

Para obter informações sobre como atribuir uma Política do Azure com parâmetros, consulte Tutorial: Criar e gerenciar políticas para impor a conformidade.