Elevate access to manage all Azure subscriptions and management groups (Elevar o acesso para gerir todas as subscrições e grupos de gestão do Azure)

Como Administrador Global no Microsoft Entra ID, poderá não ter acesso a todas as subscrições e grupos de gestão no seu inquilino. Este artigo descreve as maneiras de elevar seu acesso a todas as assinaturas e grupos de gerenciamento.

Nota

Para obter informações sobre como exibir ou excluir dados pessoais, consulte Solicitações gerais do titular de dados para o GDPR, Solicitações do titular de dados do Azure para o GDPR ou Solicitações do titular de dados do Windows para o GDPR, dependendo da sua área e necessidades específicas. Para obter mais informações sobre o GDPR, consulte a seção GDPR da Central de Confiabilidade da Microsoft e a seção GDPR do portal Service Trust.

Por que razão precisa de elevar o acesso?

Se você for um Administrador Global, pode haver momentos em que você queira executar as seguintes ações:

- Recuperar o acesso a uma assinatura do Azure ou grupo de gerenciamento quando um usuário tiver perdido o acesso

- Conceder a outro utilizador ou a si próprio acesso a uma subscrição ou grupo de gestão do Azure

- Ver todas as subscrições ou grupos de gestão do Azure numa organização

- Permitir que um aplicativo de automação (como um aplicativo de faturamento ou auditoria) acesse todas as assinaturas ou grupos de gerenciamento do Azure

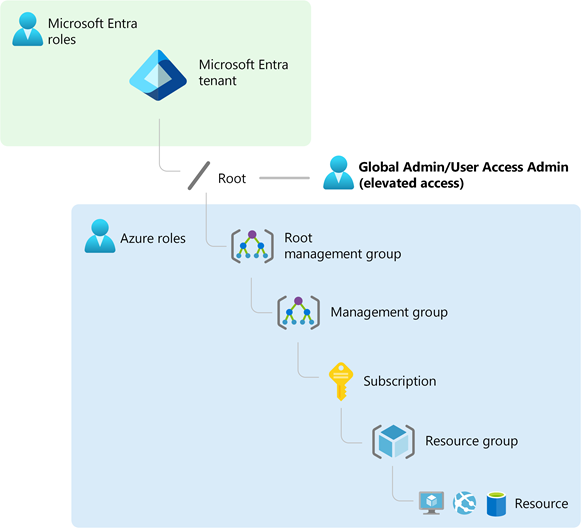

Como funciona o acesso elevado?

Os recursos do Azure e do Microsoft Entra são protegidos de forma independente uns dos outros. Ou seja, as atribuições de funções do Microsoft Entra não concedem acesso aos recursos do Azure, e as atribuições de funções do Azure não concedem acesso ao Microsoft Entra ID. No entanto, se você for um Administrador Global na ID do Microsoft Entra, poderá atribuir a si mesmo acesso a todas as assinaturas do Azure e grupos de gerenciamento em seu locatário. Utilize esta capacidade se não tiver acesso aos recursos da subscrição do Azure, como máquinas virtuais ou contas de armazenamento, e se quiser utilizar o privilégio de Administrador Global para ter acesso a esses recursos.

Quando você eleva seu acesso, é atribuída a função de Administrador de Acesso de Usuário no Azure no escopo raiz (/). Isso permite que você visualize todos os recursos e atribua acesso em qualquer assinatura ou grupo de gerenciamento no locatário. As atribuições de funções de Administrador de Acesso de Utilizador podem ser removidas com o Azure PowerShell, a CLI do Azure ou a API REST.

Deve remover este acesso elevado depois de ter feito as alterações necessárias no âmbito raiz.

Executar etapas no escopo raiz

Etapa 1: elevar o acesso de um administrador global

Siga estas etapas para elevar o acesso de um Administrador Global usando o portal do Azure.

Entre no portal do Azure como um Administrador Global.

Se você estiver usando o Microsoft Entra Privileged Identity Management, ative sua atribuição de função de Administrador Global.

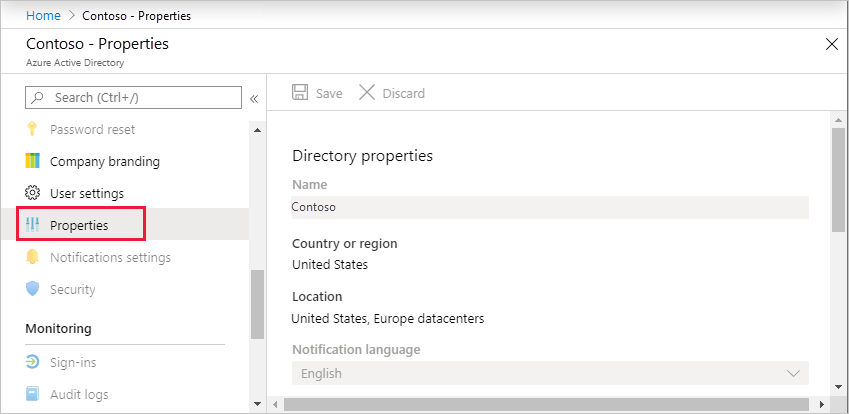

Navegue até Microsoft Entra ID>Manage>Properties.

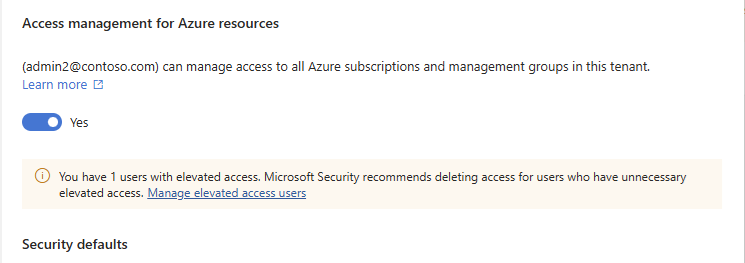

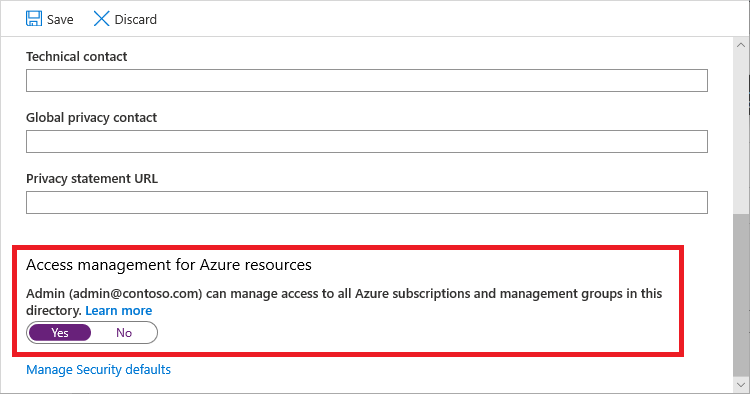

Em Gerenciamento de acesso para recursos do Azure, defina a alternância como Sim.

Quando você define a alternância como Sim, é atribuída a função de Administrador de Acesso de Usuário no RBAC do Azure no escopo raiz (/). Isso concede permissão para atribuir funções em todas as assinaturas do Azure e grupos de gerenciamento associados a esse locatário do Microsoft Entra. Essa alternância só está disponível para usuários aos quais é atribuída a função de Administrador Global na ID do Microsoft Entra.

Quando você define a alternância como Não, a função de Administrador de Acesso de Usuário no RBAC do Azure é removida da sua conta de usuário. Você não pode mais atribuir funções em todas as assinaturas do Azure e grupos de gerenciamento associados a esse locatário do Microsoft Entra. Pode ver e gerir apenas as subscrições do Azure e os grupos de gestão aos quais lhe foi concedido acesso.

Nota

Se você estiver usando o Privileged Identity Management, desativar sua atribuição de função não alterará a alternância de gerenciamento de acesso para recursos do Azure para Não. Para manter o acesso menos privilegiado, recomendamos que você defina essa alternância como Não antes de desativar sua atribuição de função.

Selecione Salvar para salvar sua configuração.

Essa configuração não é uma propriedade global e se aplica somente ao usuário conectado no momento. Não é possível elevar o acesso para todos os membros da função de Administrador Global.

Saia e entre novamente para atualizar seu acesso.

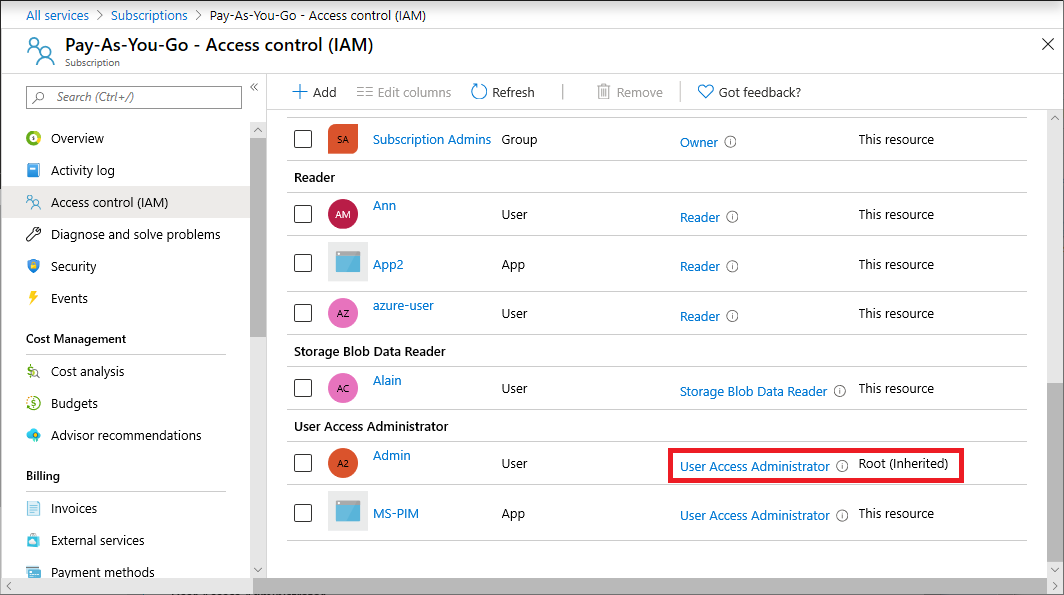

Agora você deve ter acesso a todas as assinaturas e grupos de gerenciamento em seu locatário. Ao visualizar a página Controle de acesso (IAM), você notará que lhe foi atribuída a função de Administrador de Acesso de Usuário no escopo raiz.

Faça as alterações necessárias no acesso elevado.

Para obter informações sobre como atribuir funções, consulte Atribuir funções do Azure usando o portal do Azure. Se você estiver usando o Privileged Identity Management, consulte Descobrir recursos do Azure para gerenciar ou Atribuir funções de recursos do Azure.

Execute as etapas na seção a seguir para remover o acesso elevado.

Etapa 2: Remover o acesso elevado

Para remover a atribuição da função de Administrador de Acesso de Usuário no escopo raiz (/), siga estas etapas.

Entre como o mesmo usuário que foi usado para elevar o acesso.

Navegue até Microsoft Entra ID>Manage>Properties.

Defina o Gerenciamento de acesso para recursos do Azure de volta para Não. Como essa é uma configuração por usuário, você deve estar conectado como o mesmo usuário que foi usado para elevar o acesso.

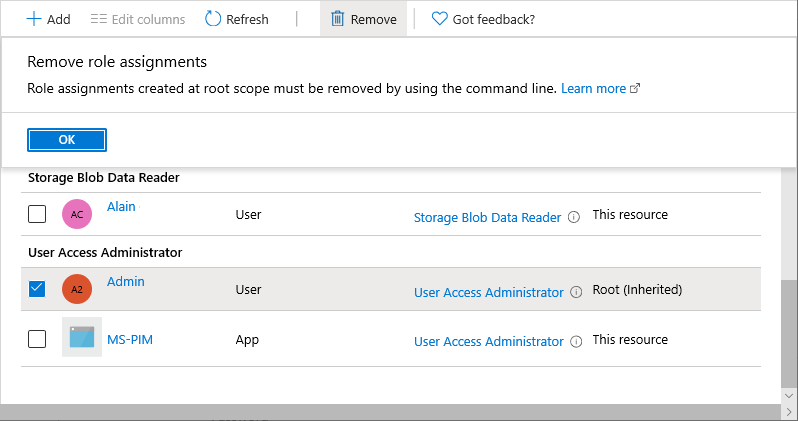

Se você tentar remover a atribuição de função de Administrador de Acesso de Usuário na página Controle de acesso (IAM), verá a seguinte mensagem. Para remover a atribuição de função, você deve definir a alternância de volta para Não ou usar o Azure PowerShell, a CLI do Azure ou a API REST.

Saia como Administrador Global.

Se você estiver usando o Privileged Identity Management, desative sua atribuição de função de Administrador Global.

Nota

Se você estiver usando o Privileged Identity Management, desativar sua atribuição de função não alterará a alternância de gerenciamento de acesso para recursos do Azure para Não. Para manter o acesso menos privilegiado, recomendamos que você defina essa alternância como Não antes de desativar sua atribuição de função.

Ver utilizadores com acesso elevado

Se você tiver usuários com acesso elevado, os banners serão exibidos em alguns locais do portal do Azure. Esta seção descreve como determinar se você tem usuários com acesso elevado em seu locatário. Esse recurso está sendo implantado em etapas, portanto, pode não estar disponível ainda em seu locatário.

Opção 1

No portal do Azure, navegue até Microsoft Entra ID>Manage>Properties.

Em Gerenciamento de acesso para recursos do Azure, procure o seguinte banner.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersSelecione o link Gerenciar usuários de acesso elevado para exibir uma lista de usuários com acesso elevado.

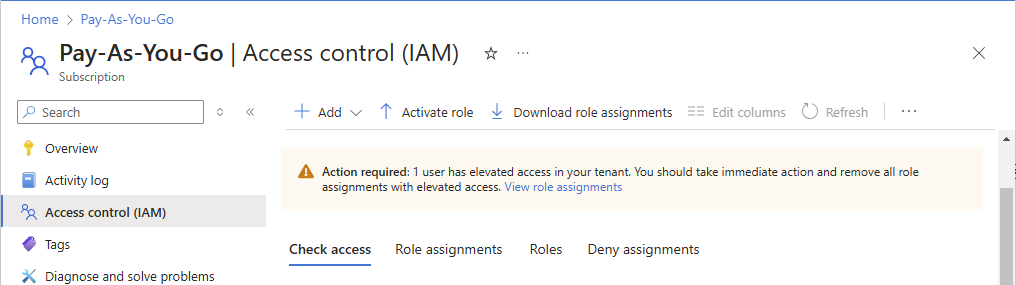

Opção 2

No portal do Azure, navegue até uma assinatura.

Selecione Controlo de acesso (IAM) .

Na parte superior da página, procure o seguinte banner.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsSelecione o link Exibir atribuições de função para exibir uma lista de usuários com acesso elevado.

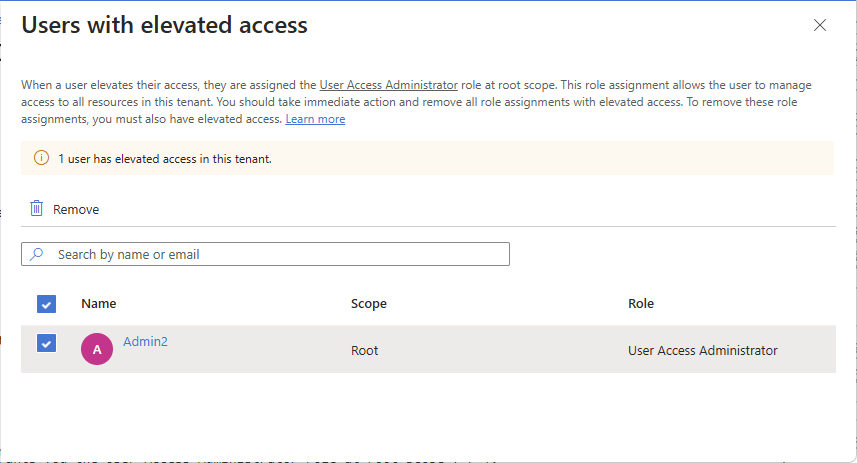

Remover acesso elevado para usuários

Se você tiver usuários com acesso elevado, você deve tomar medidas imediatas e remover esse acesso. Para remover essas atribuições de função, você também deve ter acesso elevado. Esta seção descreve como remover o acesso elevado para usuários em seu locatário usando o portal do Azure. Esse recurso está sendo implantado em etapas, portanto, pode não estar disponível ainda em seu locatário.

Entre no portal do Azure como um Administrador Global.

Navegue até Microsoft Entra ID>Manage>Properties.

Em Gerenciamento de acesso para recursos do Azure, defina a alternância para Sim , conforme descrito anteriormente na Etapa 1: elevar o acesso para um administrador global.

Selecione o link Gerenciar usuários de acesso elevado.

O painel Usuários com acesso elevado aparece com uma lista de usuários com acesso elevado em seu locatário.

Para remover o acesso elevado para os usuários, adicione uma marca de seleção ao lado do usuário e selecione Remover.

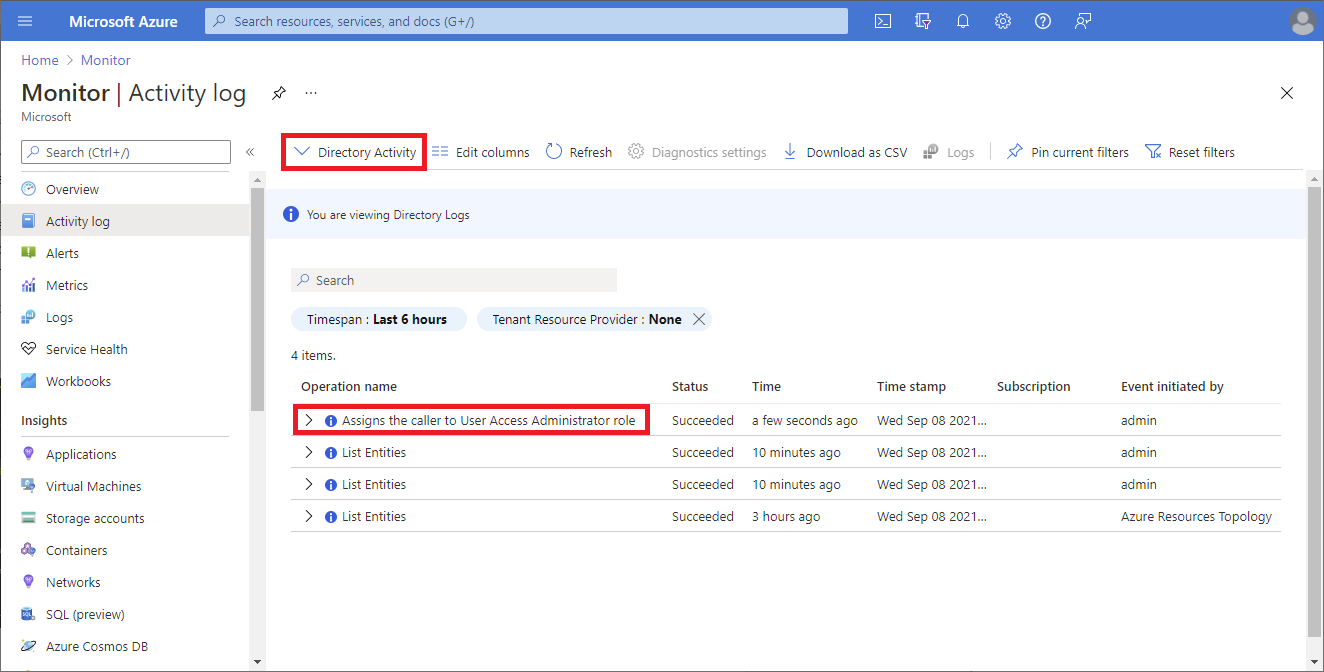

Exibir entradas de log de acesso elevadas nos logs de atividade do diretório

Quando o acesso é elevado, uma entrada é adicionada aos logs. Como Administrador Global no Microsoft Entra ID, convém verificar quando o acesso foi elevado e quem o fez. As entradas do log de acesso Elevar não aparecem nos logs de atividades padrão, mas aparecem nos logs de atividades do diretório. Esta seção descreve diferentes maneiras de exibir as entradas do log de acesso elevado.

Exibir entradas de log de acesso elevadas usando o portal do Azure

Entre no portal do Azure como um Administrador Global.

Navegue até Monitorar>registro de atividades.

Altere a lista de atividades para Atividade do diretório.

Procure a seguinte operação, que significa a ação de elevação de acesso.

Assigns the caller to User Access Administrator role

Exibir entradas de log de acesso elevadas usando a CLI do Azure

Use o comando az login para entrar como Administrador Global.

Use o comando az rest para fazer a seguinte chamada, onde você terá que filtrar por uma data, conforme mostrado com o exemplo de carimbo de data/hora, e especificar um nome de arquivo onde você deseja que os logs sejam armazenados.

O

urlchama uma API para recuperar os logs no Microsoft.Insights. A saída será salva no seu arquivo.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtNo arquivo de saída, procure

elevateAccesspor .O log será semelhante ao seguinte, onde você pode ver o carimbo de data/hora de quando a ação ocorreu e quem a chamou.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Delegar acesso a um grupo para exibir entradas de log de acesso elevadas usando a CLI do Azure

Se quiser obter periodicamente as entradas do log de acesso elevado, você pode delegar acesso a um grupo e, em seguida, usar a CLI do Azure.

Navegue até Grupos de ID>do Microsoft Entra.

Crie um novo grupo de segurança e anote a ID do objeto do grupo.

Use o comando az login para entrar como Administrador Global.

Use o comando az role assignment create para atribuir a função Reader ao grupo que só pode ler logs no nível do locatário, que são encontrados em

Microsoft/Insights.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Adicione um usuário que lerá logs ao grupo criado anteriormente.

Um usuário no grupo agora pode executar periodicamente o comando az rest para exibir as entradas do log de acesso elevado.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt