Adicionar regras de firewall

Com o acesso público habilitado, você pode configurar regras de firewall para permitir conexões originadas de endereços IP específicos ou de qualquer serviço do Azure.

Usando o portal do Azure:

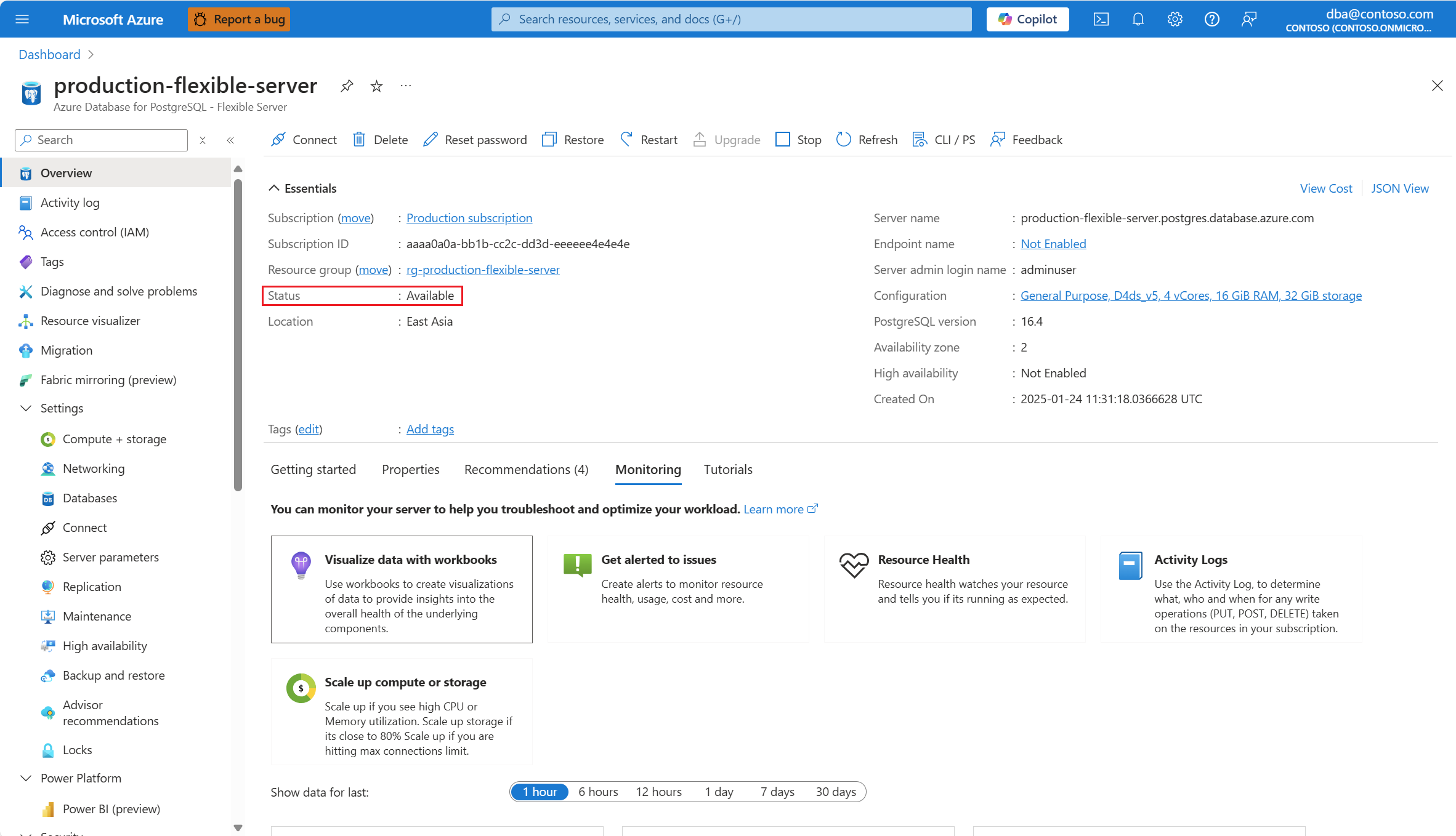

Selecione seu Banco de Dados do Azure para servidor flexível PostgreSQL.

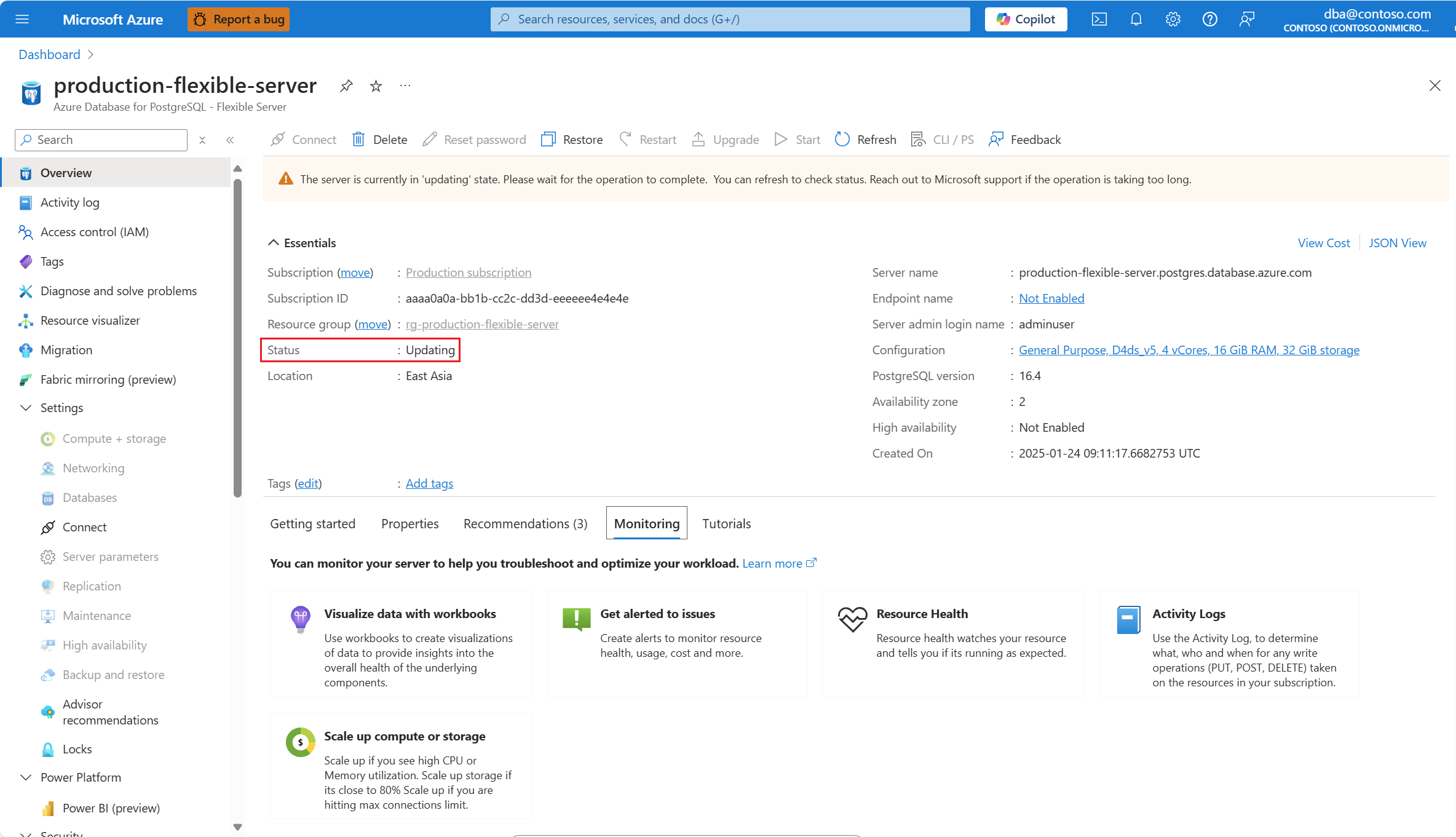

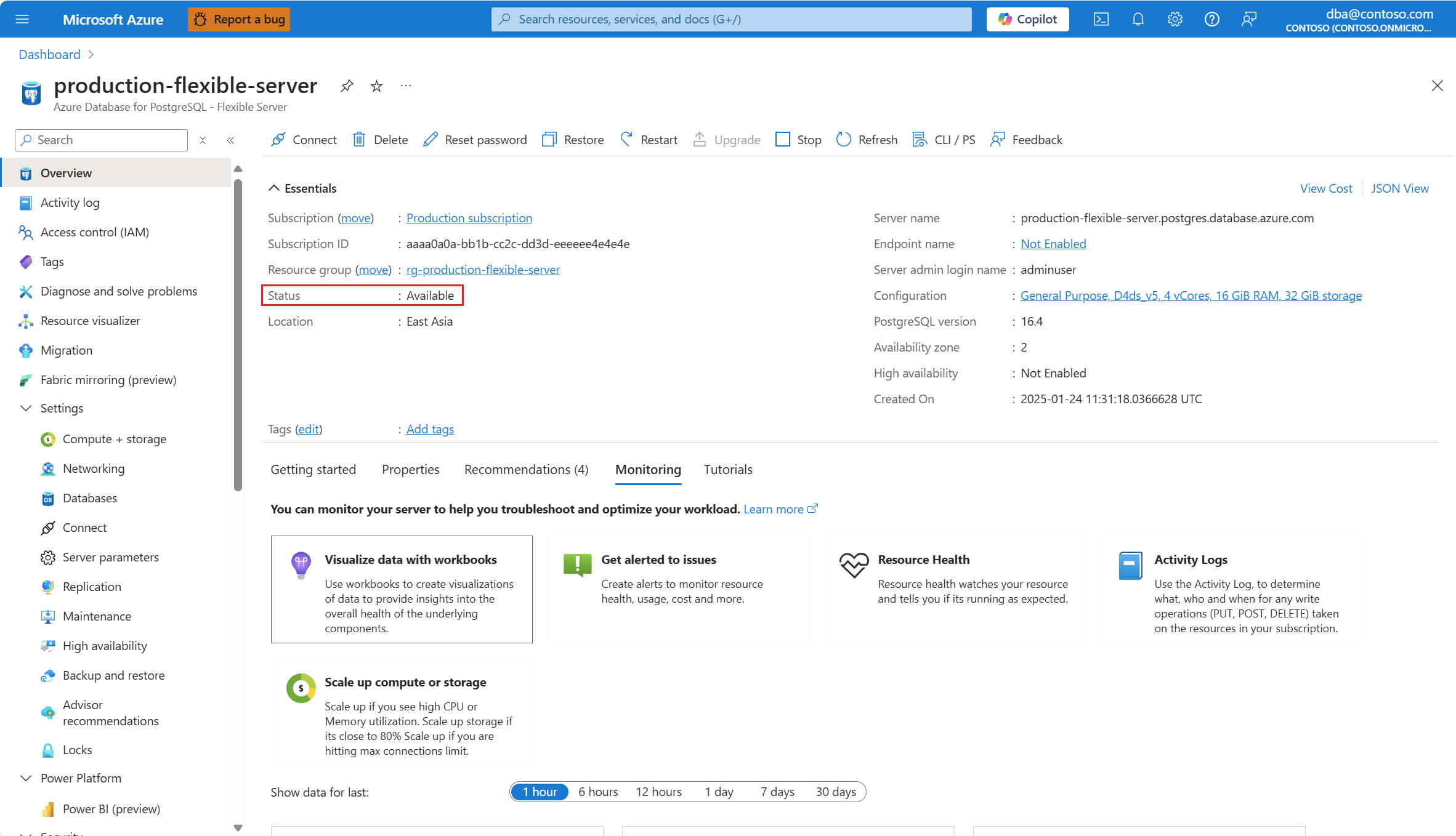

No menu de recursos, selecione Visão geral.

O status do servidor deve estar Disponível, para que a opção do menu Rede seja habilitada.

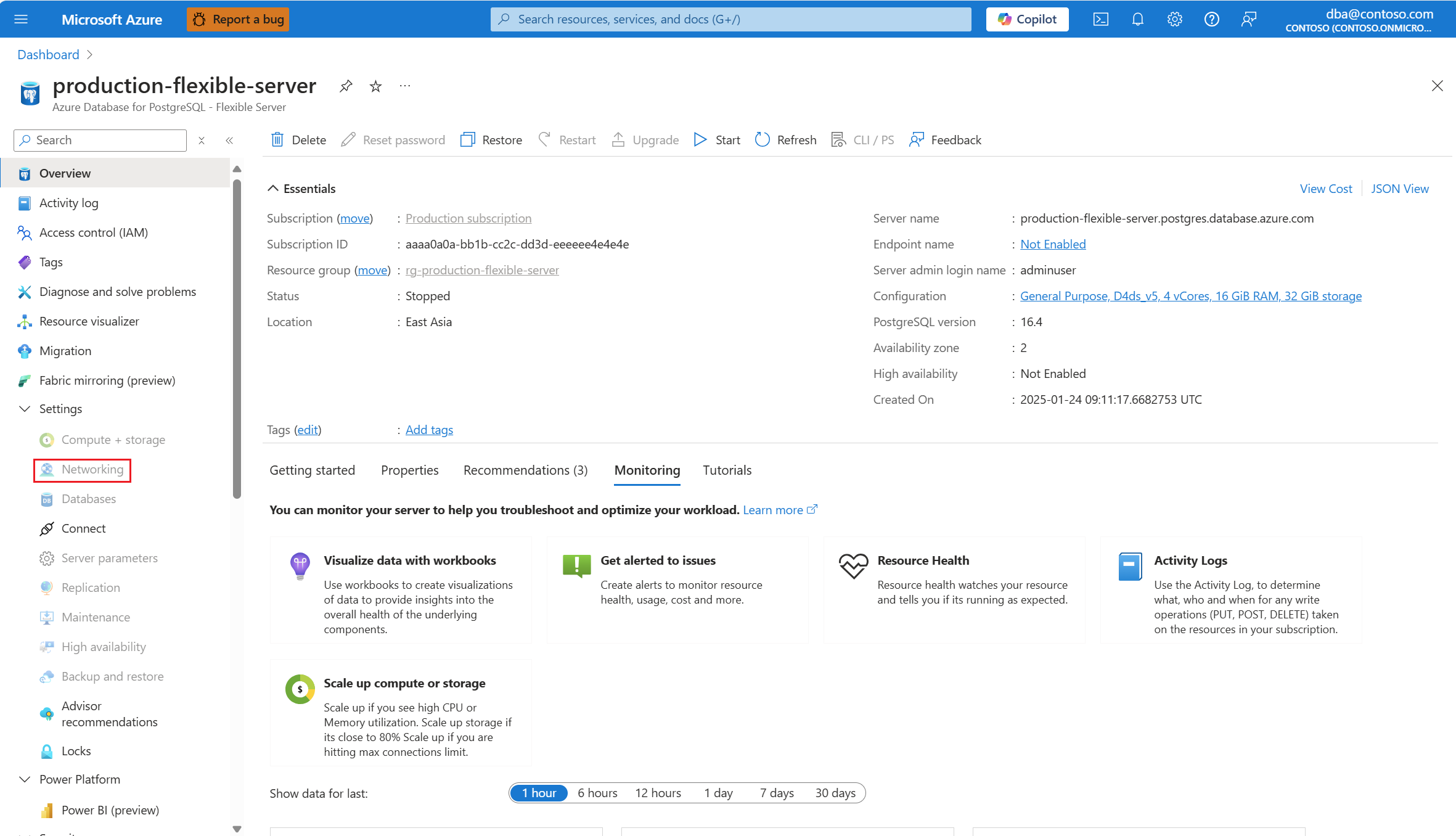

Se o status do servidor não estiver Disponível, a opção Rede será desabilitada.

Nota

Qualquer tentativa de definir as configurações de rede de um servidor cujo status não esteja disponível falharia com um erro.

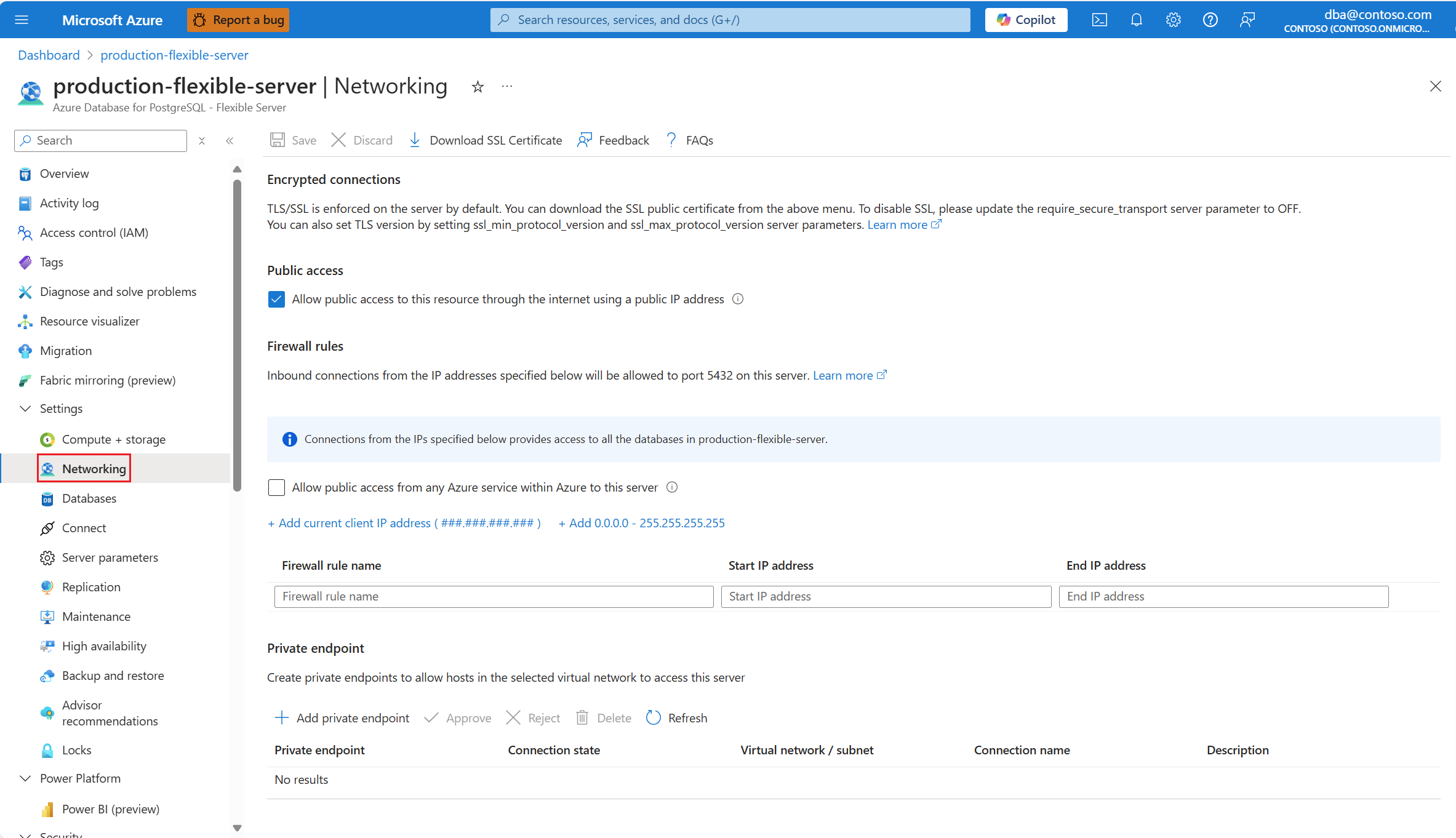

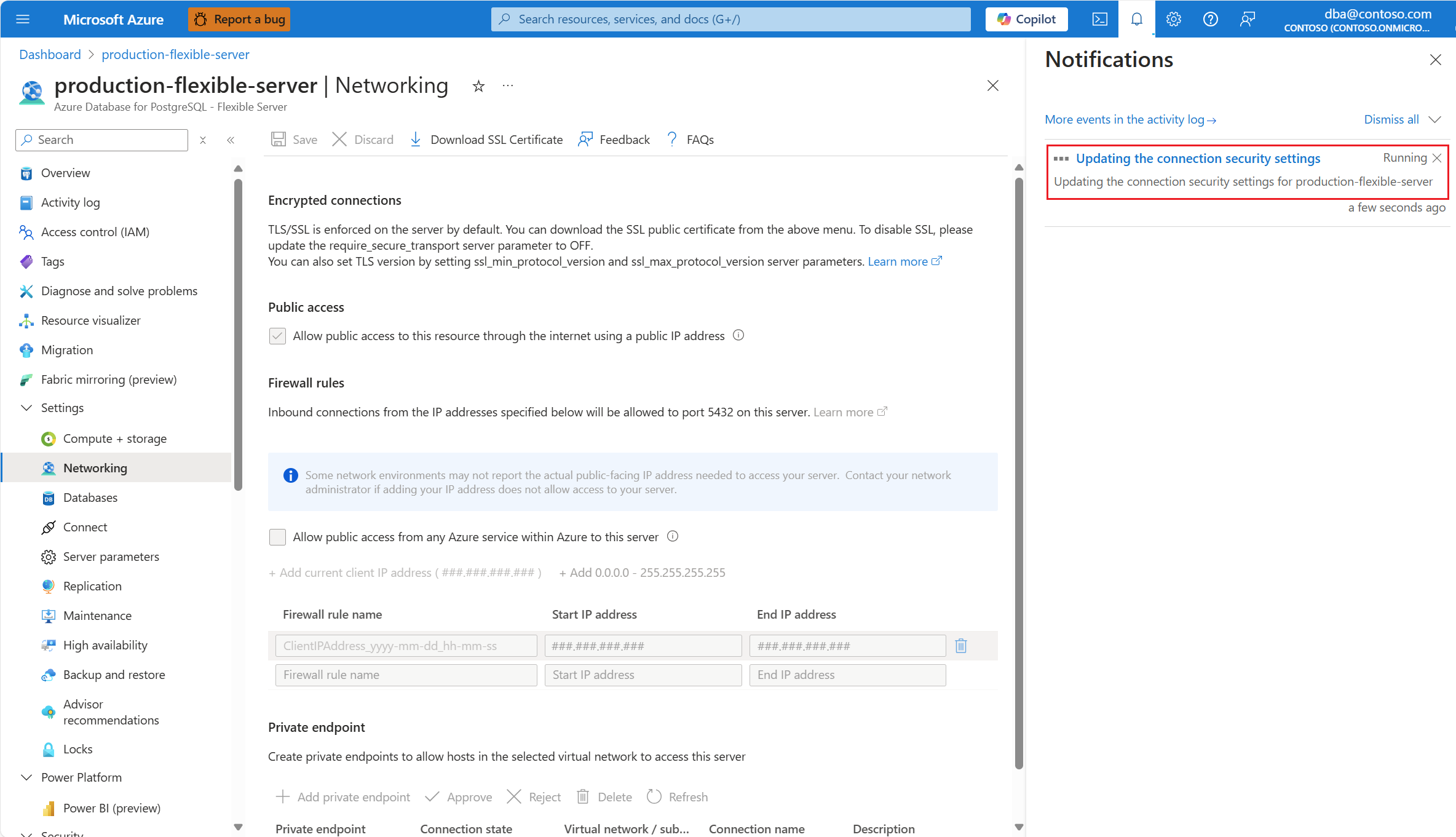

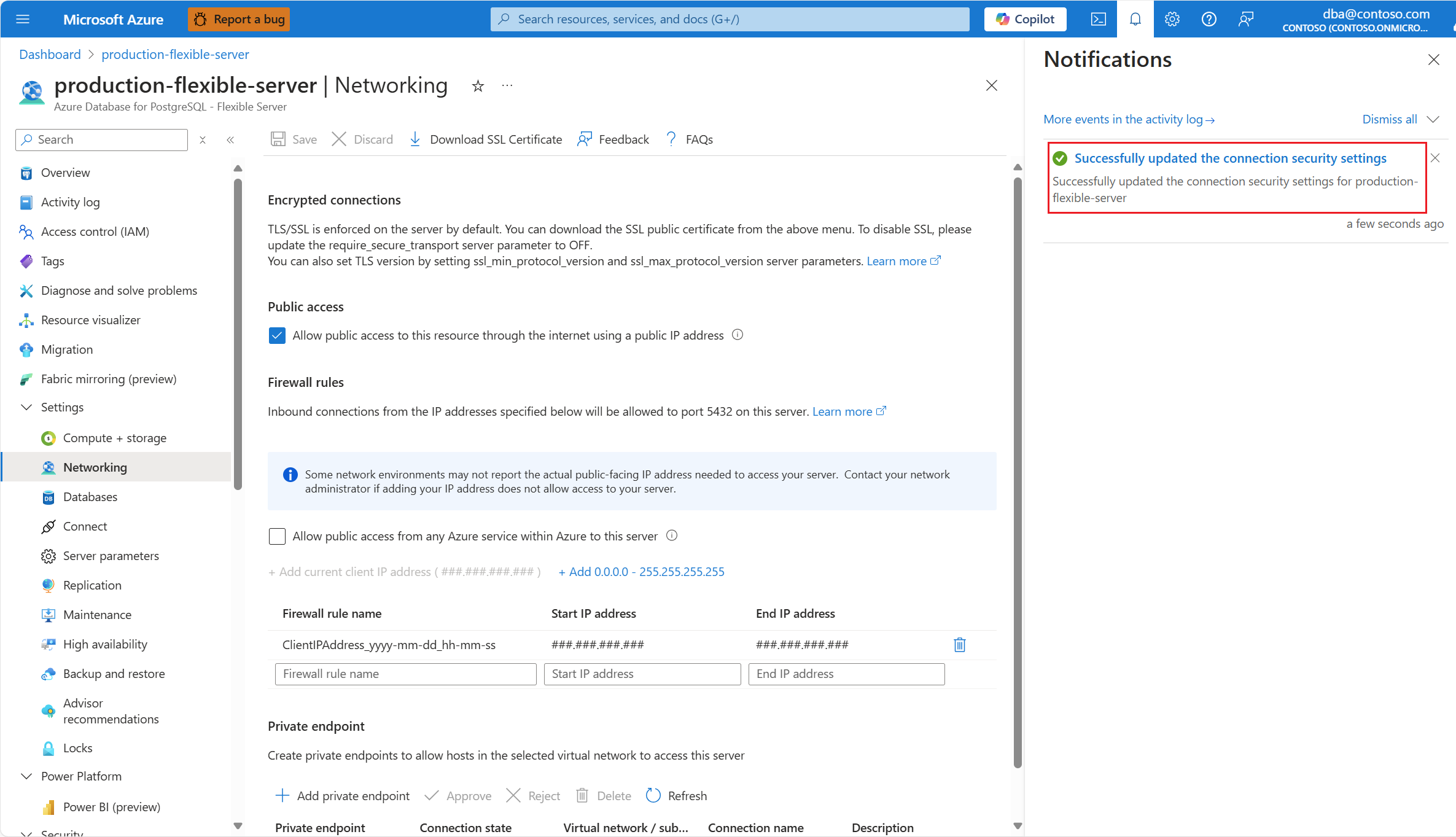

No menu de recursos, selecione Rede.

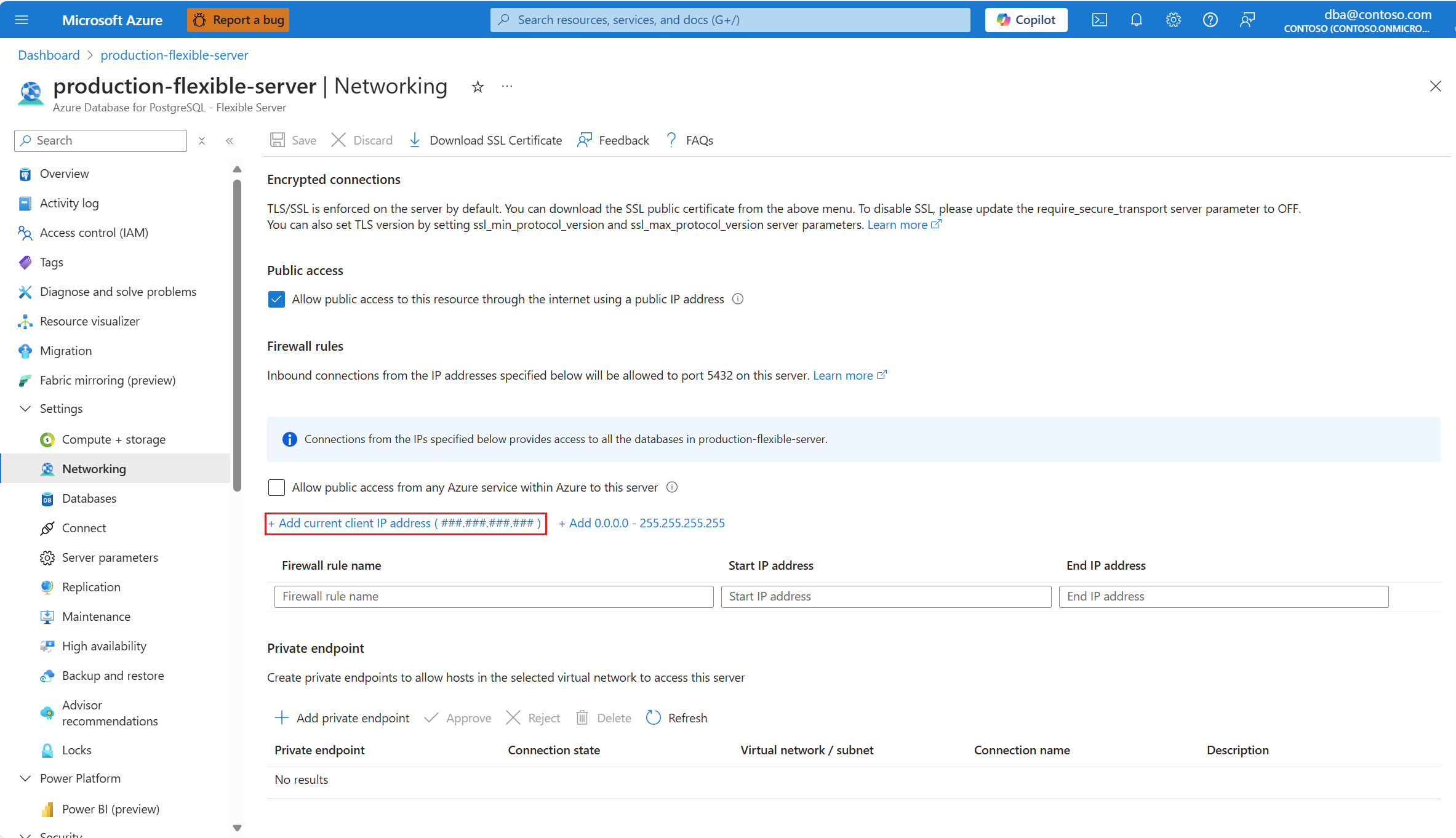

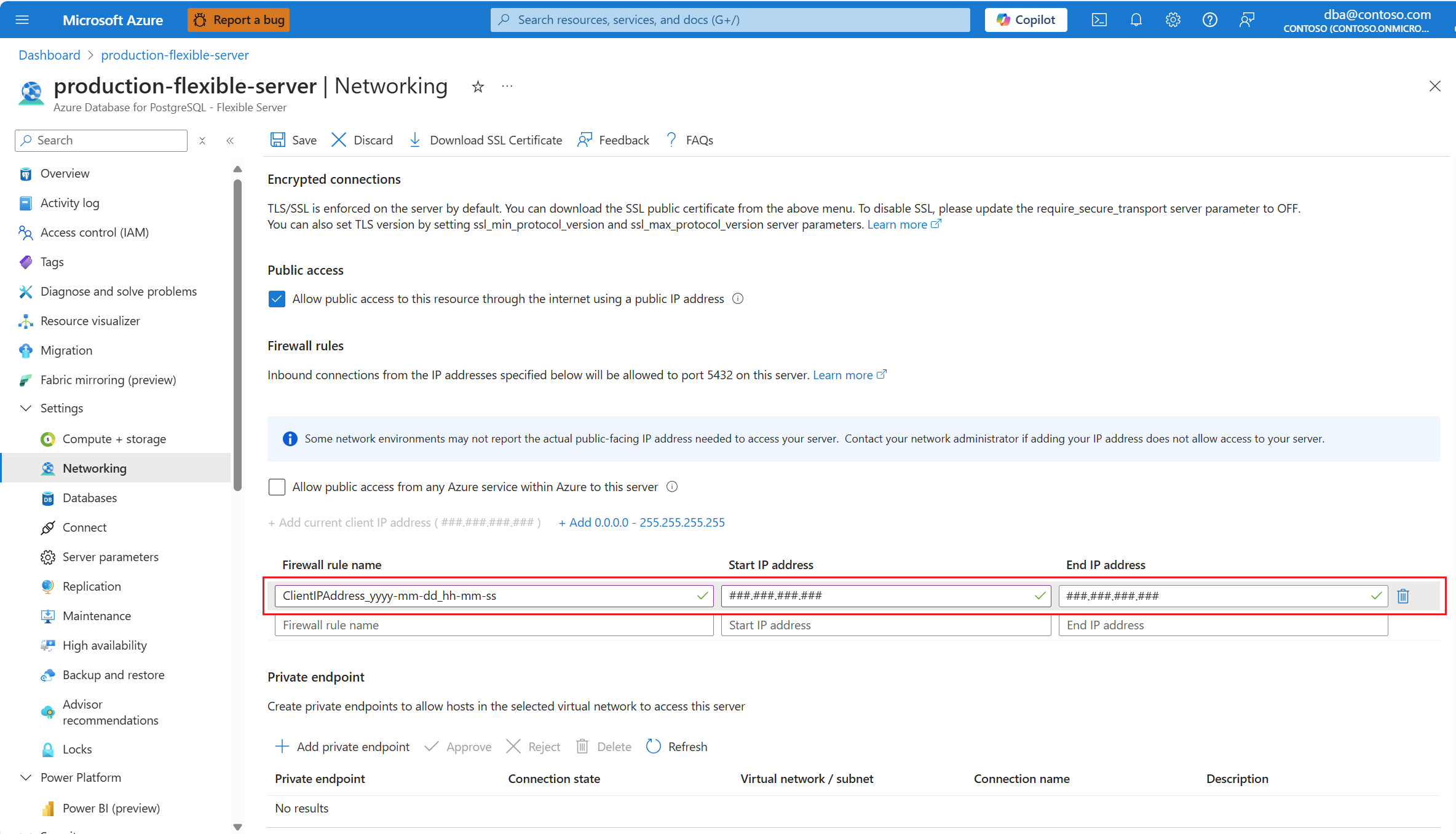

Se você quiser criar uma regra de firewall para permitir conexões originadas do endereço IP público da máquina cliente que você está usando para se conectar para navegar no portal, selecione Adicionar endereço IP do cliente atual (###.###.###.##.###).

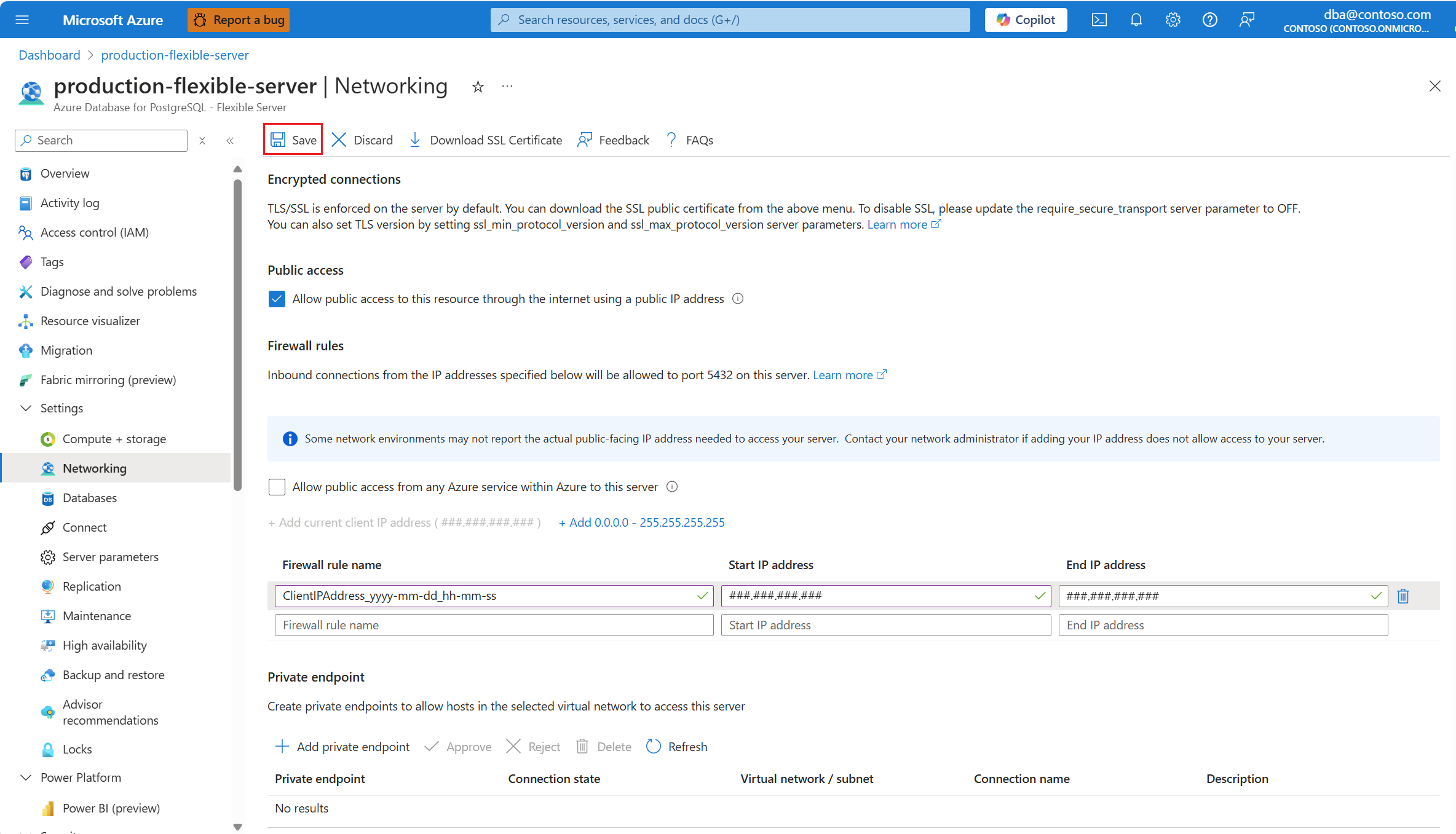

Uma nova regra de firewall é adicionada à grade. O nome da regra de firewall é gerado automaticamente, mas você pode alterá-lo para qualquer nome válido de sua preferência. O endereço IP inicial e o endereço IP final são definidos como o endereço IP público a partir do qual você está conectado ao portal do Azure.

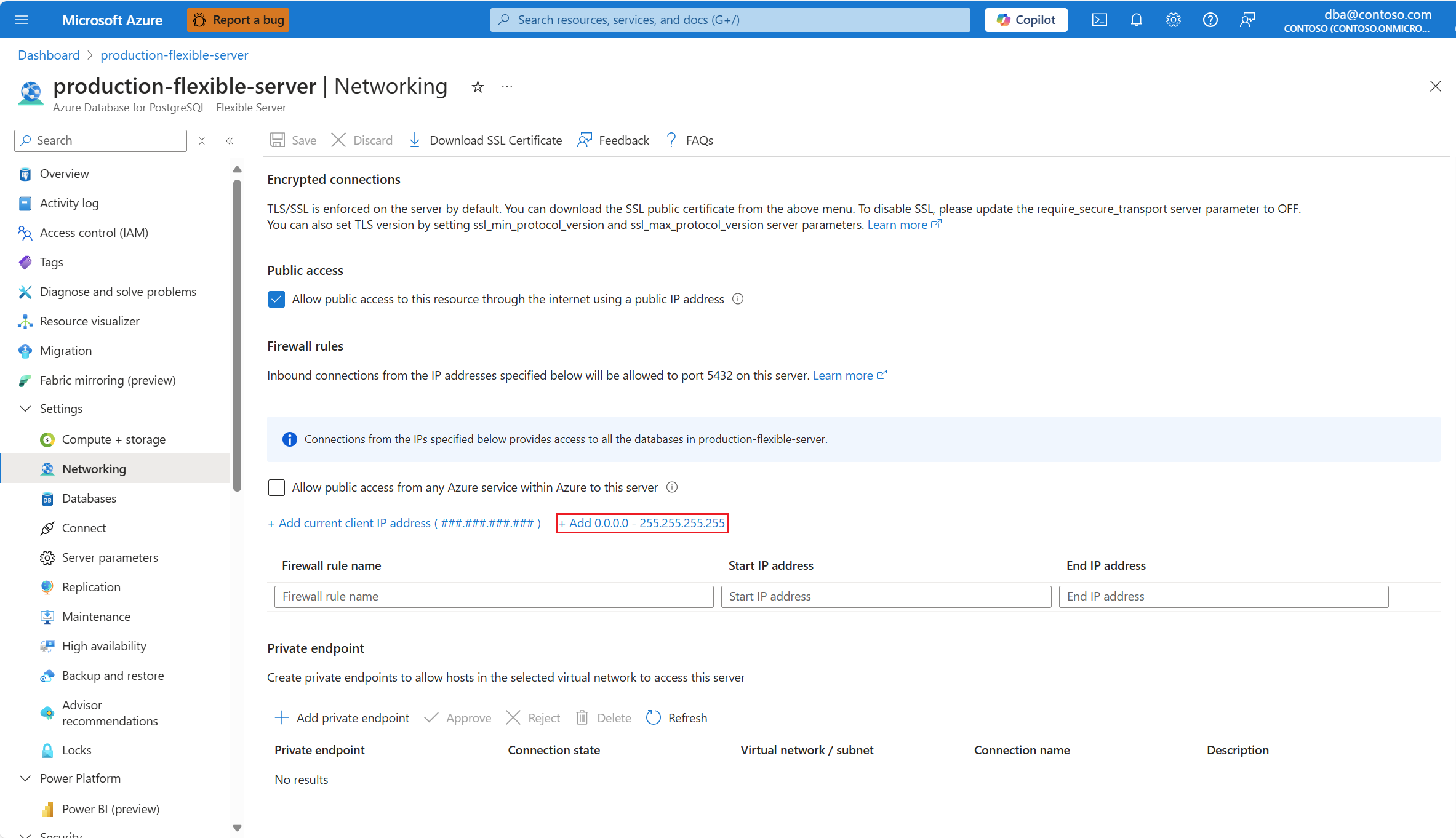

Se desejar criar uma regra de firewall para permitir conexões originadas de qualquer endereço IP público, selecione Adicionar 0.0.0.0 / 255.255.255.255.

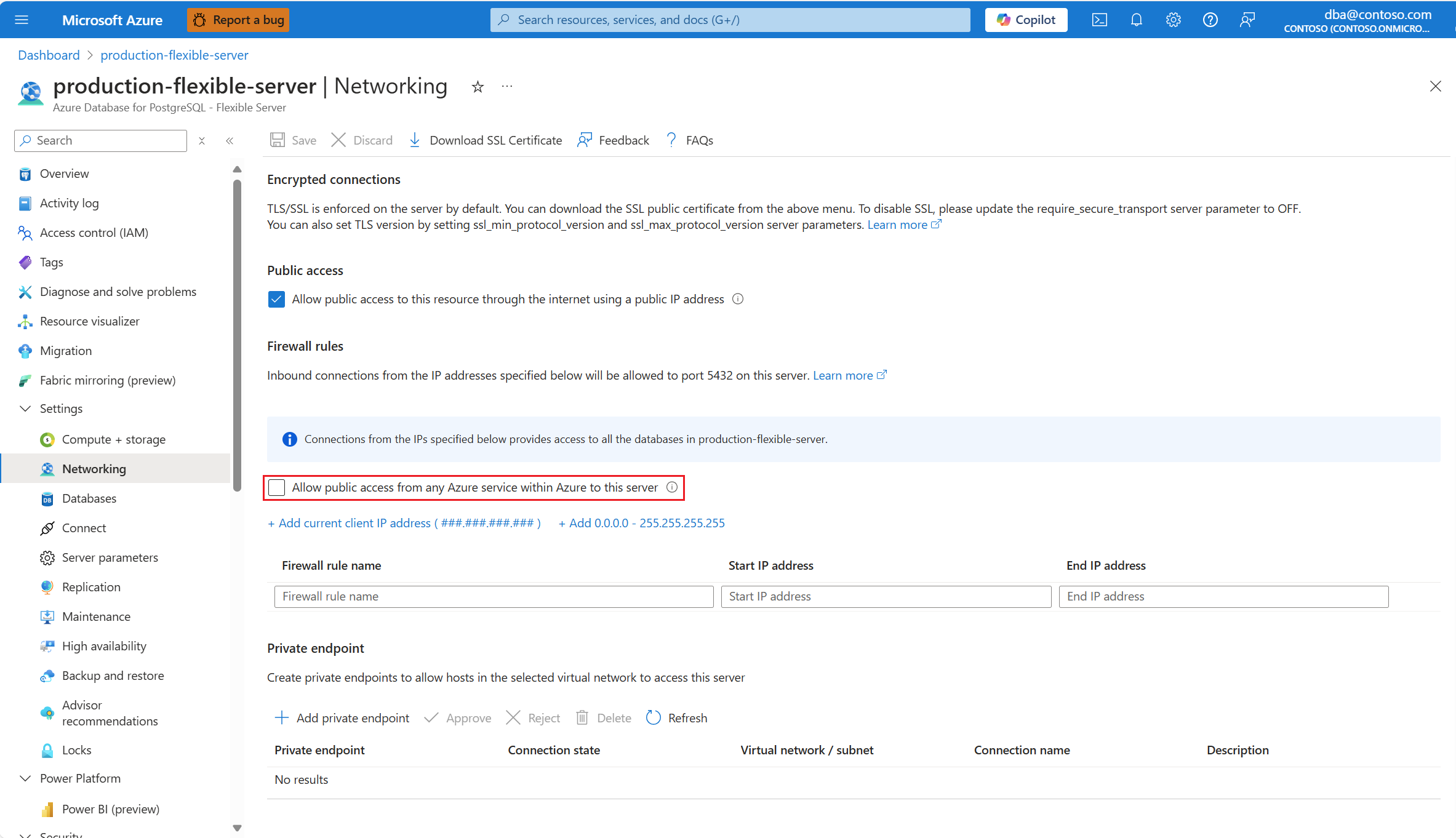

Se você quiser criar uma regra de firewall para permitir conexões originadas de qualquer endereço IP alocado a qualquer serviço ou ativo do Azure, selecione Permitir acesso público de qualquer serviço do Azure no Azure para este servidor.

Importante

Permitir o acesso público de qualquer serviço do Azure no Azure a este servidor cria uma regra de firewall cujos endereços IP iniciais e finais estão definidos como 0.0.0.0. A presença dessa regra configura o firewall para permitir conexões de endereços IP alocados a qualquer serviço ou ativo do Azure, incluindo conexões de assinaturas de outros clientes.

Conteúdos relacionados

- Redes.

- Habilite o acesso público.

- Desative o acesso público.

- Exclua regras de firewall.

- Adicione conexões de ponto de extremidade privadas.

- Exclua conexões de ponto de extremidade privadas.

- Aprovar conexões de ponto de extremidade privadas.

- Rejeitar conexões de ponto de extremidade privadas.