Segurança do Azure Operator Nexus

O Azure Operator Nexus foi concebido e criado para detetar e defender contra as ameaças de segurança mais recentes e cumprir os requisitos rigorosos das normas de segurança governamentais e da indústria. Duas pedras angulares formam a base de sua arquitetura de segurança:

- Segurança por padrão - A resiliência de segurança é uma parte inerente da plataforma, com pouca ou nenhuma alteração de configuração necessária para usá-la com segurança.

- Assumir violação - A suposição subjacente é que qualquer sistema pode ser comprometido e, como tal, o objetivo é minimizar o impacto de uma violação de segurança, se ocorrer.

O Azure Operator Nexus percebe o acima exposto ao aproveitar as ferramentas de segurança nativas da nuvem da Microsoft que lhe dão a capacidade de melhorar a sua postura de segurança na nuvem e, ao mesmo tempo, permitir que proteja as cargas de trabalho do seu operador.

Proteção em toda a plataforma através do Microsoft Defender for Cloud

O Microsoft Defender for Cloud é uma plataforma de proteção de aplicativos (CNAPP) nativa da nuvem que fornece os recursos de segurança necessários para fortalecer seus recursos, gerenciar sua postura de segurança, proteger contra ataques cibernéticos e simplificar o gerenciamento de segurança. Estes são alguns dos principais recursos do Defender for Cloud que se aplicam à plataforma Azure Operator Nexus:

- Avaliação de vulnerabilidades para máquinas virtuais e registros de contêiner - Habilite facilmente soluções de avaliação de vulnerabilidades para descobrir, gerenciar e resolver vulnerabilidades. Visualize, investigue e corrija as descobertas diretamente do Defender for Cloud.

- Segurança na nuvem híbrida – Obtenha uma visão unificada da segurança em todas as suas cargas de trabalho locais e na nuvem. Aplique políticas de segurança e avalie continuamente a segurança de suas cargas de trabalho de nuvem híbrida para garantir a conformidade com os padrões de segurança. Colete, pesquise e analise dados de segurança de várias fontes, incluindo firewalls e outras soluções de parceiros.

- Alertas de proteção contra ameaças - A análise comportamental avançada e o Microsoft Intelligent Security Graph fornecem uma vantagem sobre a evolução dos ciberataques. A análise comportamental e o aprendizado de máquina integrados podem identificar ataques e explorações de dia zero. Monitore redes, máquinas, Armazenamento do Azure e serviços de nuvem para ataques de entrada e atividades pós-violação. Uniformize a investigação com ferramentas interativas e informações sobre ameaças contextuais.

- Avaliação de conformidade em relação a uma variedade de padrões de segurança - o Defender for Cloud avalia continuamente seu ambiente de nuvem híbrida para analisar os fatores de risco de acordo com os controles e as práticas recomendadas no Azure Security Benchmark. Ao habilitar os recursos avançados de segurança, você pode aplicar uma série de outros padrões do setor, padrões regulatórios e benchmarks de acordo com as necessidades da sua organização. Adicione padrões e acompanhe sua conformidade com eles a partir do painel de conformidade regulamentar.

- Recursos de segurança de contêiner - Beneficie-se do gerenciamento de vulnerabilidades e da proteção contra ameaças em tempo real em seus ambientes conteinerizados.

Há opções de segurança aprimoradas que permitem proteger seus servidores host locais, bem como os clusters Kubernetes que executam as cargas de trabalho do operador. Estas opções são descritas abaixo.

Proteção do sistema operacional host de máquina bare metal via Microsoft Defender for Endpoint

As máquinas bare-metal (BMMs) do Azure Operator Nexus, que hospedam os servidores de computação de infraestrutura local, são protegidas quando você opta por habilitar a solução Microsoft Defender for Endpoint . O Microsoft Defender for Endpoint fornece antivírus preventivo (AV), deteção e resposta de pontos finais (EDR) e recursos de gerenciamento de vulnerabilidades.

Você tem a opção de habilitar o Microsoft Defender for Endpoint protection depois de selecionar e ativar um plano do Microsoft Defender for Servers , pois a ativação do plano do Defender for Servers é um pré-requisito para o Microsoft Defender for Endpoint. Uma vez habilitada, a configuração do Microsoft Defender for Endpoint é gerenciada pela plataforma para garantir segurança e desempenho ideais e reduzir o risco de configurações incorretas.

Proteção da carga de trabalho do cluster Kubernetes via Microsoft Defender for Containers

Os clusters Kubernetes locais que executam as cargas de trabalho do operador são protegidos quando você opta por habilitar a solução Microsoft Defender for Containers. O Microsoft Defender for Containers fornece proteção contra ameaças em tempo de execução para clusters e nós Linux, bem como proteção do ambiente de cluster contra configurações incorretas.

Você tem a opção de ativar a proteção do Defender for Containers no Defender for Cloud ativando o plano do Defender for Containers.

A segurança na cloud é uma responsabilidade partilhada

É importante entender que, em um ambiente de nuvem, a segurança é uma responsabilidade compartilhada entre você e o provedor de nuvem. As responsabilidades variam dependendo do tipo de serviço de nuvem em que suas cargas de trabalho são executadas, seja Software como Serviço (SaaS), Plataforma como Serviço (PaaS) ou Infraestrutura como Serviço (IaaS), bem como onde as cargas de trabalho são hospedadas – dentro do provedor de nuvem ou de seus próprios datacenters locais.

As cargas de trabalho do Azure Operator Nexus são executadas em servidores em seus datacenters, portanto, você controla as alterações em seu ambiente local. A Microsoft disponibiliza periodicamente novas versões da plataforma que contêm atualizações de segurança e outras. Em seguida, você deve decidir quando aplicar essas versões ao seu ambiente, conforme apropriado para as necessidades de negócios da sua organização.

Verificação de benchmark de segurança do Kubernetes

As ferramentas de benchmarking de segurança padrão do setor são usadas para verificar a conformidade de segurança da plataforma Azure Operator Nexus. Essas ferramentas incluem o OpenSCAP, para avaliar a conformidade com os controles do Kubernetes Security Technical Implementation Guide (STIG), e o Kube-Bench da Aqua Security, para avaliar a conformidade com os Benchmarks Kubernetes do Center for Internet Security (CIS).

Alguns controles não são tecnicamente viáveis de implementar no ambiente do Azure Operator Nexus, e esses controles excluídos estão documentados abaixo para as camadas Nexus aplicáveis.

Os controles ambientais, como RBAC e testes de Conta de Serviço, não são avaliados por essas ferramentas, pois os resultados podem diferir com base nos requisitos do cliente.

NTF = Não tecnicamente viável

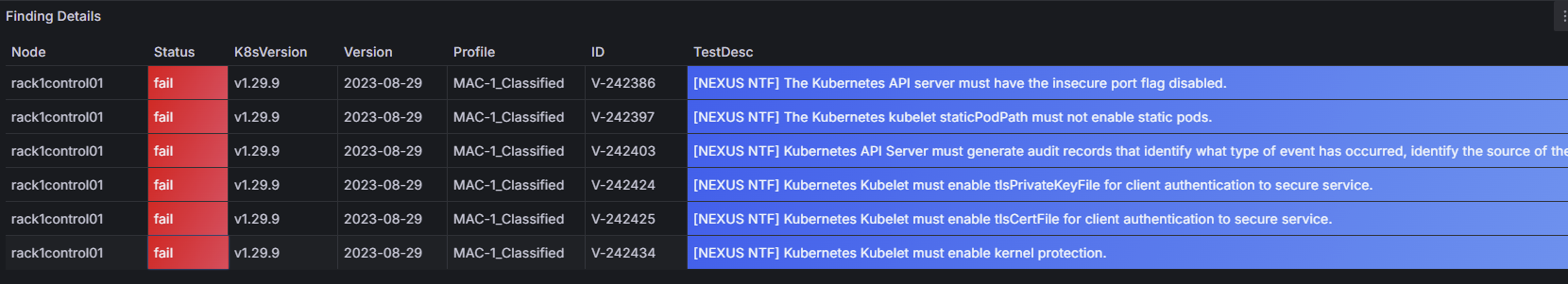

OpenSCAP STIG - V2R2

Cluster

| STIG ID | Descrição da recomendação | Status | Problema |

|---|---|---|---|

| V-242386 | O servidor de API do Kubernetes deve ter o sinalizador de porta insegura desativado | NTF | Esta verificação foi preterida na v1.24.0 e superior |

| V-242397 | O Kubernetes kubelet staticPodPath não deve habilitar pods estáticos | NTF | Ativado apenas para nós de controle, necessário para kubeadm |

| V-242403 | O Kubernetes API Server deve gerar registros de auditoria que identifiquem que tipo de evento ocorreu, identifiquem a origem do evento, contenham os resultados do evento, identifiquem quaisquer usuários e identifiquem quaisquer contêineres associados ao evento | NTF | Certas solicitações e respostas de API contêm segredos e, portanto, não são capturadas nos logs de auditoria |

| V-242424 | Kubernetes Kubelet deve habilitar tlsPrivateKeyFile para autenticação de cliente para proteger o serviço | NTF | As SANs Kubelet contêm apenas o nome do host |

| V-242425 | Kubernetes Kubelet deve habilitar tlsCertFile para autenticação de cliente para proteger o serviço. | NTF | As SANs Kubelet contêm apenas o nome do host |

| V-242434 | Kubernetes Kubelet deve ativar a proteção do kernel. | NTF | Ativar a proteção do kernel não é viável para kubeadm no Nexus |

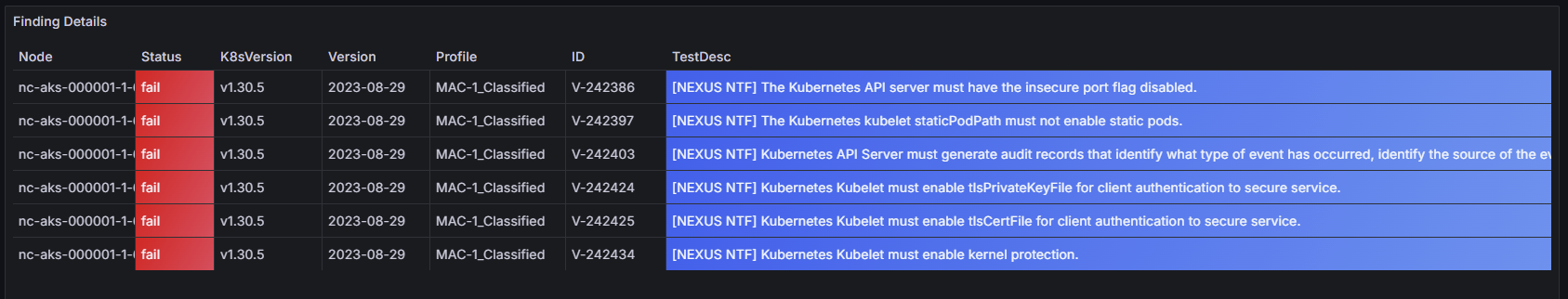

Nexus Kubernetes Cluster

| STIG ID | Descrição da recomendação | Status | Problema |

|---|---|---|---|

| V-242386 | O servidor de API do Kubernetes deve ter o sinalizador de porta insegura desativado | NTF | Esta verificação foi preterida na v1.24.0 e superior |

| V-242397 | O Kubernetes kubelet staticPodPath não deve habilitar pods estáticos | NTF | Ativado apenas para nós de controle, necessário para kubeadm |

| V-242403 | O Kubernetes API Server deve gerar registros de auditoria que identifiquem que tipo de evento ocorreu, identifiquem a origem do evento, contenham os resultados do evento, identifiquem quaisquer usuários e identifiquem quaisquer contêineres associados ao evento | NTF | Certas solicitações e respostas de API contêm segredos e, portanto, não são capturadas nos logs de auditoria |

| V-242424 | Kubernetes Kubelet deve habilitar tlsPrivateKeyFile para autenticação de cliente para proteger o serviço | NTF | As SANs Kubelet contêm apenas o nome do host |

| V-242425 | Kubernetes Kubelet deve habilitar tlsCertFile para autenticação de cliente para proteger o serviço. | NTF | As SANs Kubelet contêm apenas o nome do host |

| V-242434 | Kubernetes Kubelet deve ativar a proteção do kernel. | NTF | Ativar a proteção do kernel não é viável para kubeadm no Nexus |

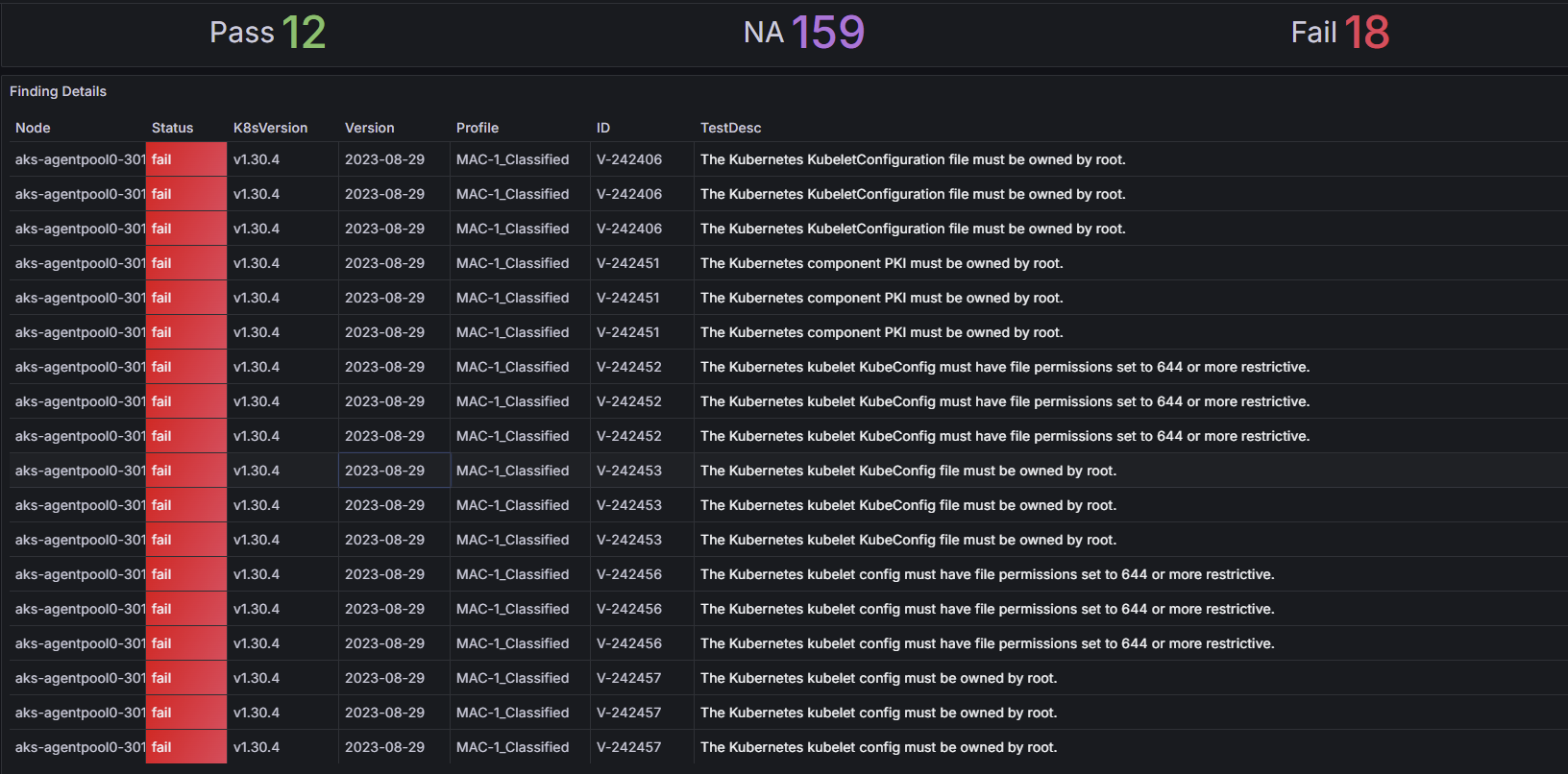

Gerenciador de Cluster - Azure Kubernetes

Como um serviço seguro, o Serviço Kubernetes do Azure (AKS) está em conformidade com os padrões SOC, ISO, PCI DSS e HIPAA. A imagem a seguir mostra as exceções de permissão do arquivo OpenSCAP para a implementação do Cluster Manager AKS.

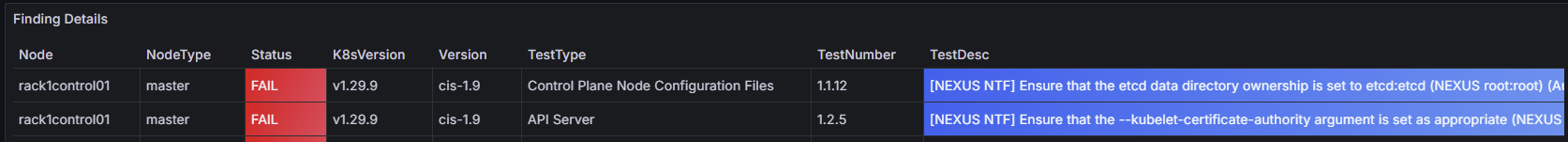

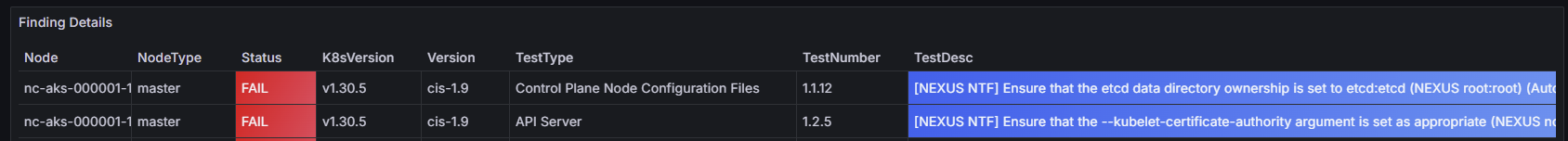

Aquasec Kube-Banco - CIS 1.9

Cluster

| CIS ID | Descrição da recomendação | Status | Problema |

|---|---|---|---|

| 1 | Componentes do plano de controle | ||

| 1.1 | Arquivos de configuração do nó do plano de controle | ||

| 1.1.12 | Verifique se a propriedade do diretório de dados etcd está definida como etcd:etcd |

NTF | Nexus é root:root, etcd usuário não está configurado para kubeadm |

| 1.2 | Servidor de API | ||

| 1.1.12 | Certifique-se de que o --kubelet-certificate-authority argumento está definido conforme apropriado |

NTF | As SANs Kubelet incluem apenas o nome do host |

Nexus Kubernetes Cluster

| CIS ID | Descrição da recomendação | Status | Problema |

|---|---|---|---|

| 1 | Componentes do plano de controle | ||

| 1.1 | Arquivos de configuração do nó do plano de controle | ||

| 1.1.12 | Verifique se a propriedade do diretório de dados etcd está definida como etcd:etcd |

NTF | Nexus é root:root, etcd usuário não está configurado para kubeadm |

| 1.2 | Servidor de API | ||

| 1.1.12 | Certifique-se de que o --kubelet-certificate-authority argumento está definido conforme apropriado |

NTF | As SANs Kubelet incluem apenas o nome do host |

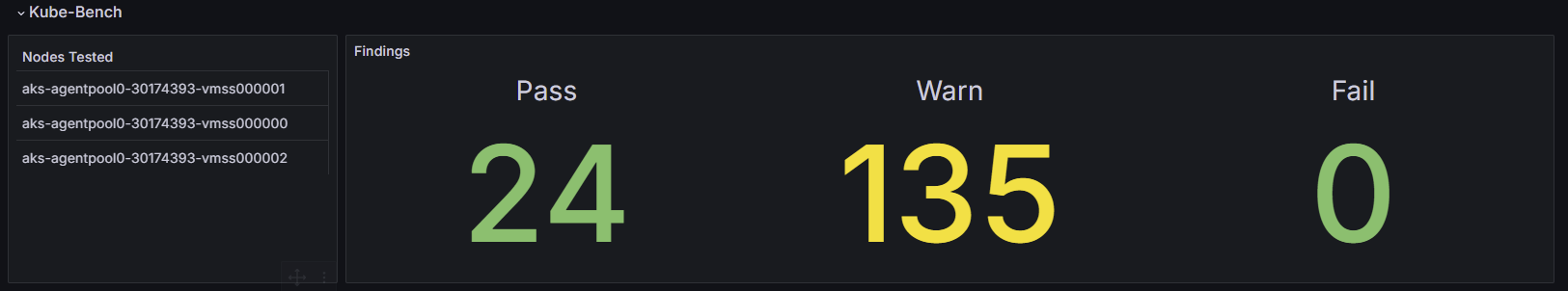

Gerenciador de Cluster - Azure Kubernetes

O Operator Nexus Cluster Manager é uma implementação AKS. A imagem a seguir mostra as exceções do Kube-Bench para o Gerenciador de Cluster. Um relatório completo da avaliação do controle de Benchmark do CIS para o Serviço Kubernetes do Azure (AKS) pode ser encontrado aqui