Gerenciar regras de firewall para o Banco de Dados do Azure para MySQL - Servidor flexível usando o portal do Azure

Este artigo fornece uma visão geral do gerenciamento de regras de firewall após a criação de uma instância do Banco de Dados do Azure para o Servidor Flexível MySQL. Com acesso público (endereços IP permitidos), as conexões com a instância do Servidor Flexível do Banco de Dados do Azure para MySQL são restritas apenas a endereços IP permitidos. Os endereços IP do cliente precisam ser permitidos nas regras de firewall.

Este artigo se concentra na criação de um Banco de Dados do Azure para a instância do Servidor Flexível MySQL com acesso público (endereços IP permitidos) usando o portal do Azure.

Para saber mais sobre isso, consulte Acesso público (endereços IP permitidos). As regras de firewall podem ser definidas no momento da criação do servidor (recomendado), mas podem ser adicionadas posteriormente.

O Banco de Dados do Azure para Servidor Flexível MySQL dá suporte a dois métodos de conectividade de rede mutuamente exclusivos para se conectar à sua instância do Servidor Flexível do Banco de Dados do Azure para MySQL. As duas opções são:

- Acesso público (endereços IP permitidos)

- Acesso privado (Integração de VNet)

Criar uma regra de firewall ao criar um servidor

Selecione Criar um recurso (+) no canto superior esquerdo do portal.

Selecione Bases de Dados>Base de Dados do Azure para MySQL. Você também pode digitar MySQL na caixa de pesquisa para encontrar o serviço.

Selecione Servidor flexível como a opção de implantação.

Preencha o formulário Noções básicas .

Vá para a guia Rede para configurar como você deseja se conectar ao seu servidor.

No método Conectividade, selecione Acesso público (endereços IP permitidos). Para criar as regras de Firewall, especifique o nome da regra de Firewall e um único endereço IP ou um intervalo de endereços. Se quiser limitar a regra a um único endereço IP, digite o mesmo endereço no campo Endereço IP inicial e Endereço IP final. A abertura do firewall permite que administradores, usuários e aplicativos acessem qualquer banco de dados no servidor MySQL para o qual tenham credenciais válidas.

Nota

O Banco de Dados do Azure para Servidor Flexível MySQL cria um firewall no nível do servidor. Ele impede que aplicativos e ferramentas externas se conectem ao servidor e a quaisquer bancos de dados no servidor, a menos que você crie uma regra para abrir o firewall para endereços IP específicos.

Selecione Rever + criar para rever a configuração da sua Base de Dados do Azure para o Servidor Flexível MySQL.

Selecione Criar para aprovisionar o servidor. O provisionamento pode levar alguns minutos.

Criar uma regra de firewall após a criação do servidor

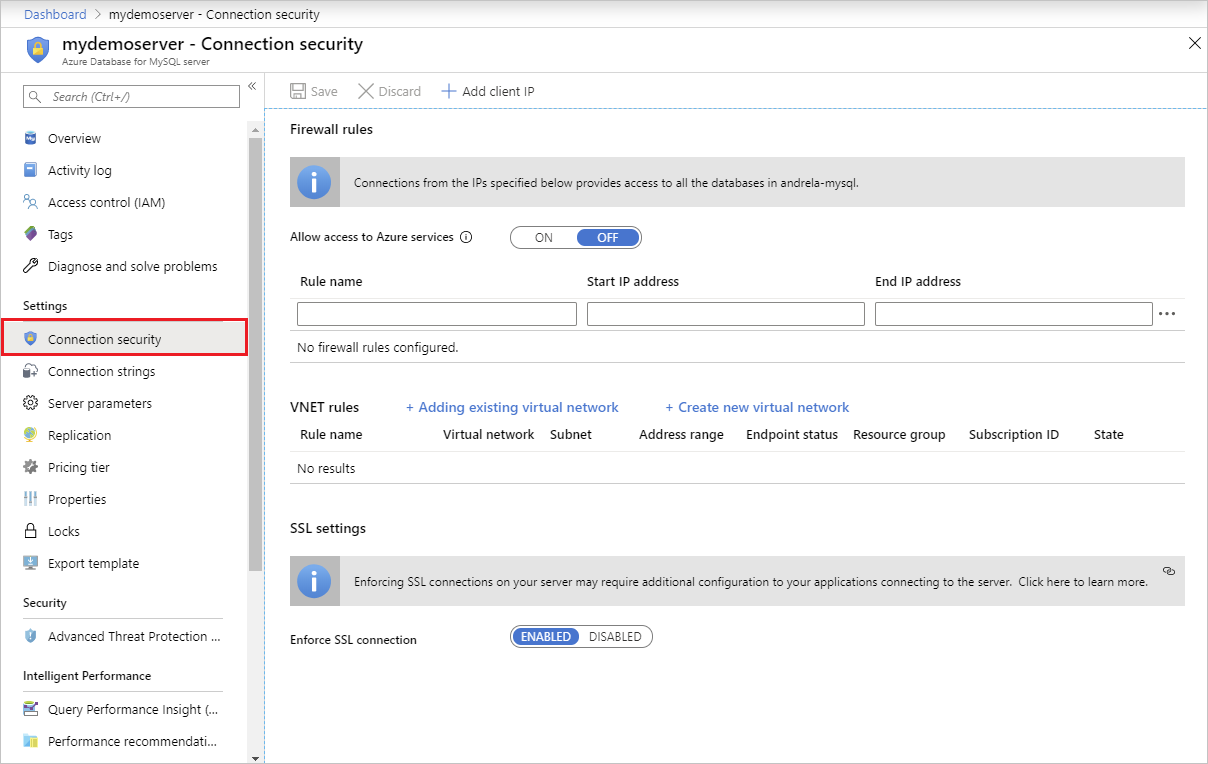

No portal do Azure, selecione a instância do Banco de Dados do Azure para Servidor Flexível MySQL na qual você deseja adicionar regras de firewall.

Na página Banco de Dados do Azure para Servidor Flexível MySQL, em Configurações , selecione Rede para abrir a página Rede da instância do Banco de Dados do Azure para Servidor Flexível MySQL.

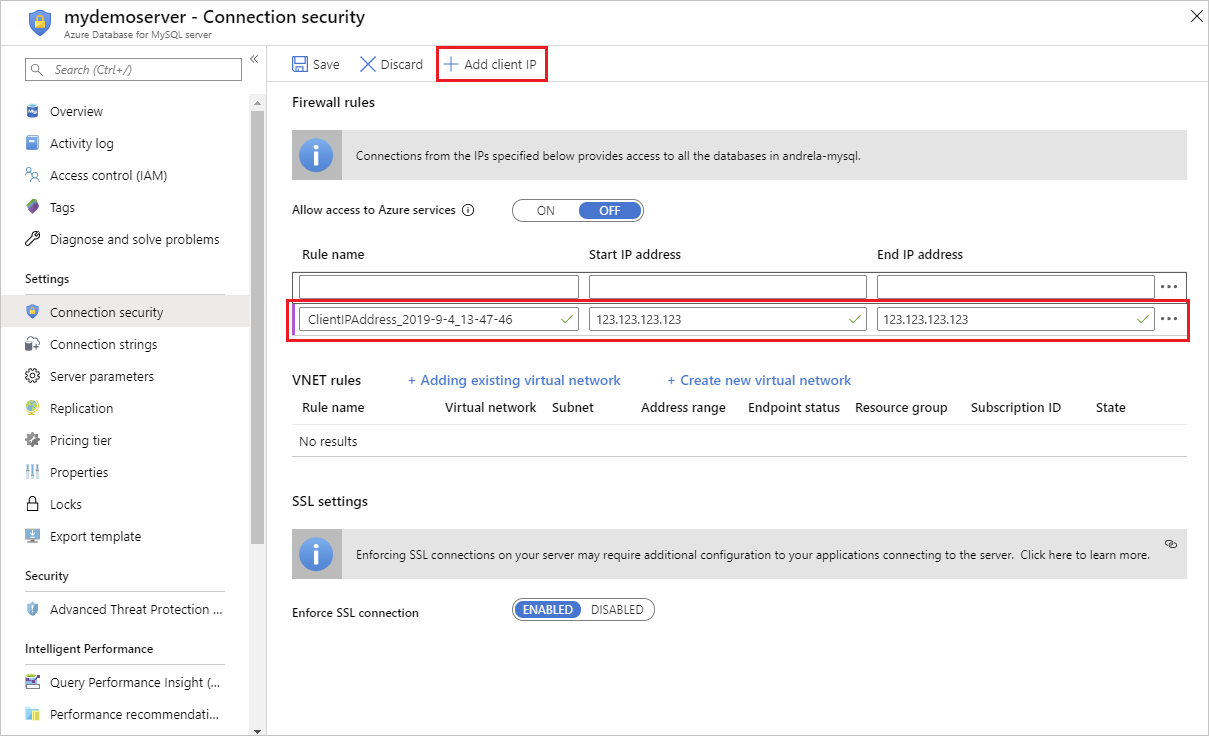

Selecione Adicionar endereço IP do cliente atual nas regras de firewall. Isso cria automaticamente uma regra de firewall com o endereço IP público do seu computador, conforme percebido pelo sistema Azure.

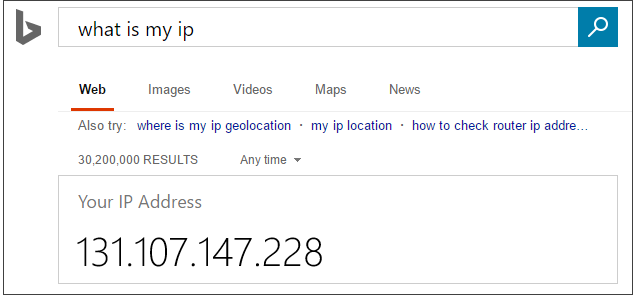

Verifique seu endereço IP antes de salvar a configuração. Em algumas situações, o endereço IP observado pelo portal do Azure difere do endereço IP usado ao acessar a Internet e os servidores do Azure. Portanto, talvez seja necessário alterar os endereços IP inicial e final para que a regra funcione conforme o esperado.

Pode usar um motor de busca ou outra ferramenta online para verificar o seu próprio endereço IP. Por exemplo, procure por "qual é o meu IP".

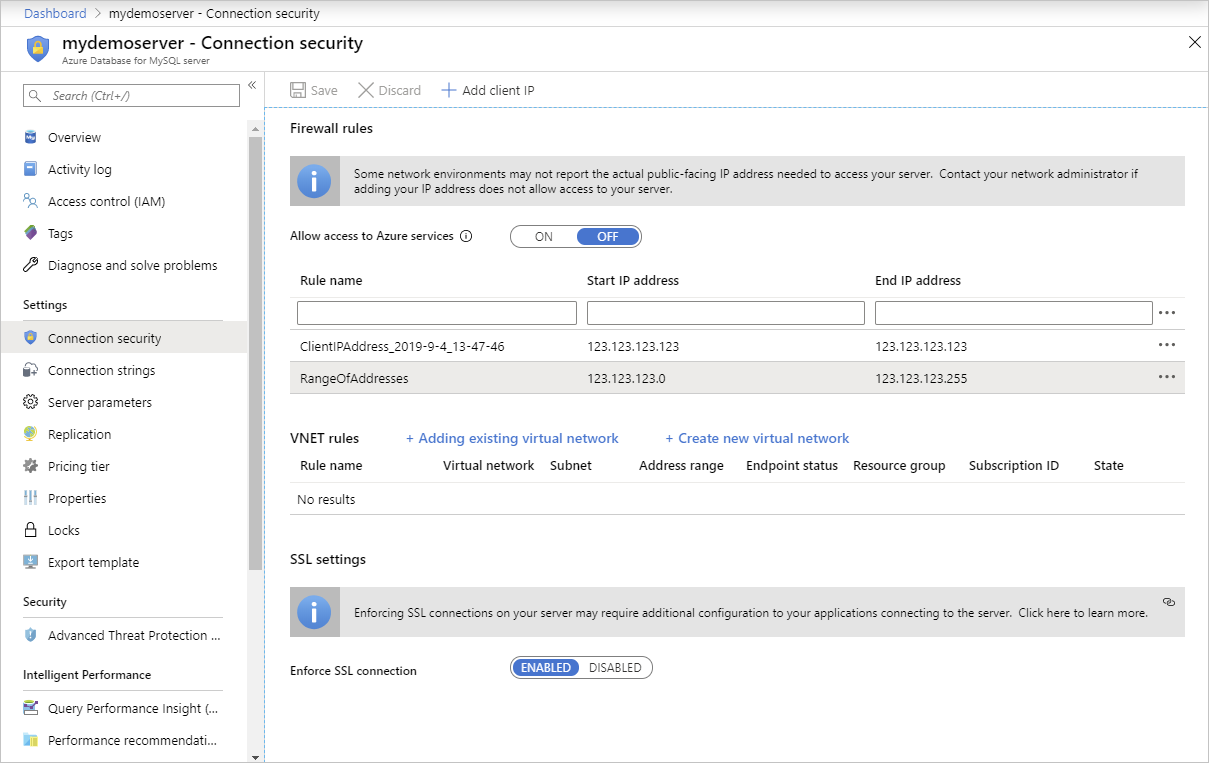

Adicione mais intervalos de endereços. Nas regras de firewall para a instância do Banco de Dados do Azure para Servidor Flexível MySQL, você pode especificar um único endereço IP ou um intervalo de endereços. Se quiser limitar a regra a um único endereço IP, digite o mesmo endereço no campo Endereço IP inicial e Endereço IP final. Abrir o firewall permite que administradores, usuários e aplicativos acessem qualquer banco de dados no Banco de Dados do Azure para a instância do Servidor Flexível MySQL para o qual tenham credenciais válidas.

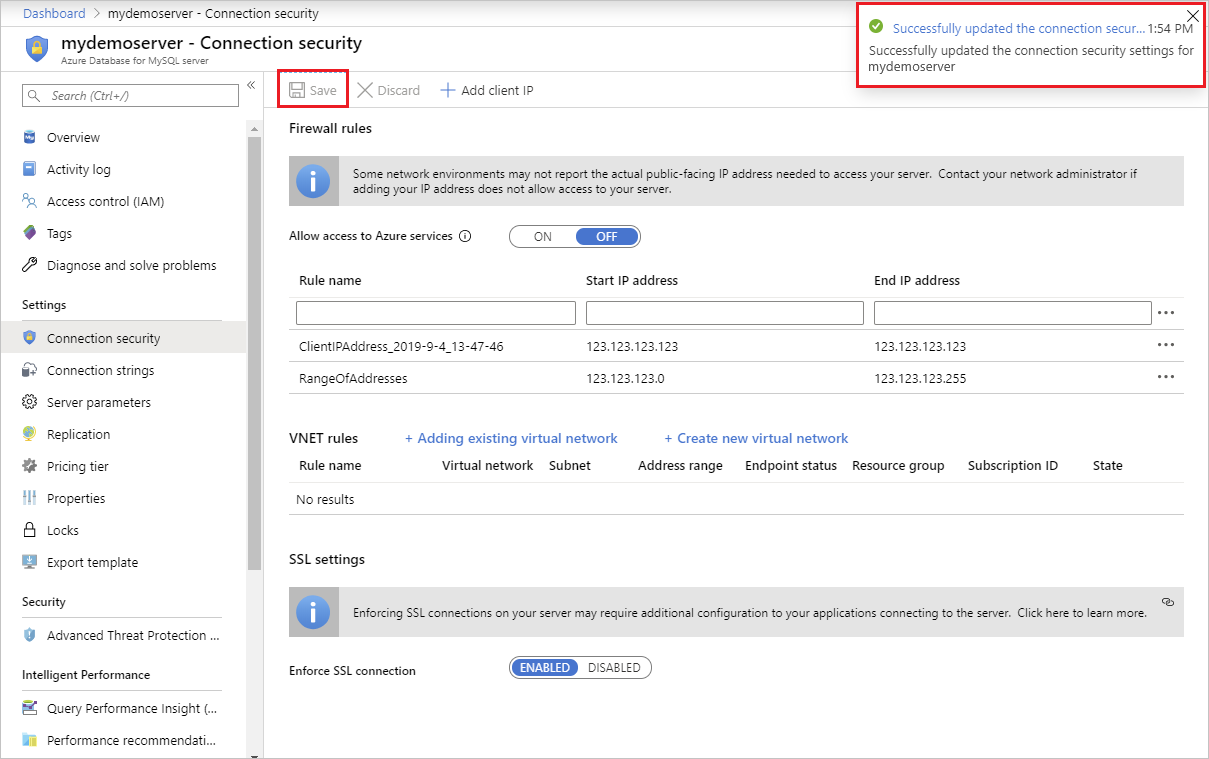

Selecione Salvar na barra de ferramentas para salvar esta regra de firewall. Aguarde a confirmação de que a atualização das regras de firewall foi bem-sucedida.

Conectar-se a partir do Azure

Você pode habilitar recursos ou aplicativos implantados no Azure para se conectar à sua instância do Servidor Flexível do Banco de Dados do Azure para MySQL. Isso inclui aplicativos Web hospedados no Serviço de Aplicativo do Azure, executados em uma VM do Azure, um gateway de gerenciamento de dados do Azure Data Factory e muito mais.

Quando um aplicativo no Azure tenta se conectar ao seu servidor, o firewall verifica se as conexões do Azure são permitidas. Você pode habilitar essa configuração selecionando a opção Permitir acesso público dos serviços e recursos do Azure no Azure a este servidor no portal na guia Rede e selecionando Salvar.

Os recursos podem estar em uma rede virtual (VNet) diferente ou em um grupo de recursos para que a regra de firewall habilite essas conexões. A solicitação não alcançará o Banco de Dados do Azure para a instância do Servidor Flexível MySQL se a tentativa de conexão não for permitida.

Importante

Esta opção configura o firewall para permitir todas as conexões do Azure, incluindo conexões de assinaturas de outros clientes. Quando selecionar esta opção, certifique-se de que as suas permissões de início de sessão e de utilizador limitam o acesso apenas a utilizadores autorizados.

Recomendamos escolher o Acesso privado (Integração VNet) para acessar com segurança o Banco de Dados do Azure para o Servidor Flexível MySQL.

Gerir regras de firewall existentes através do portal do Azure

Repita as etapas a seguir para gerenciar as regras de firewall.

- Para adicionar o computador atual, selecione + Adicionar endereço IP do cliente atual nas regras de firewall. Selecione Guardar para guardar as alterações.

- Para adicionar mais endereços IP, digite Nome da regra, Endereço IP inicial e Endereço IP final. Selecione Guardar para guardar as alterações.

- Para modificar uma regra existente, selecione quaisquer campos na regra e modifique. Selecione Guardar para guardar as alterações.

- Para excluir uma regra existente, selecione as reticências [...] e selecione Excluir para remover a regra. Selecione Guardar para guardar as alterações.