Proteja seus fluxos de trabalho RAG com isolamento de rede (visualização)

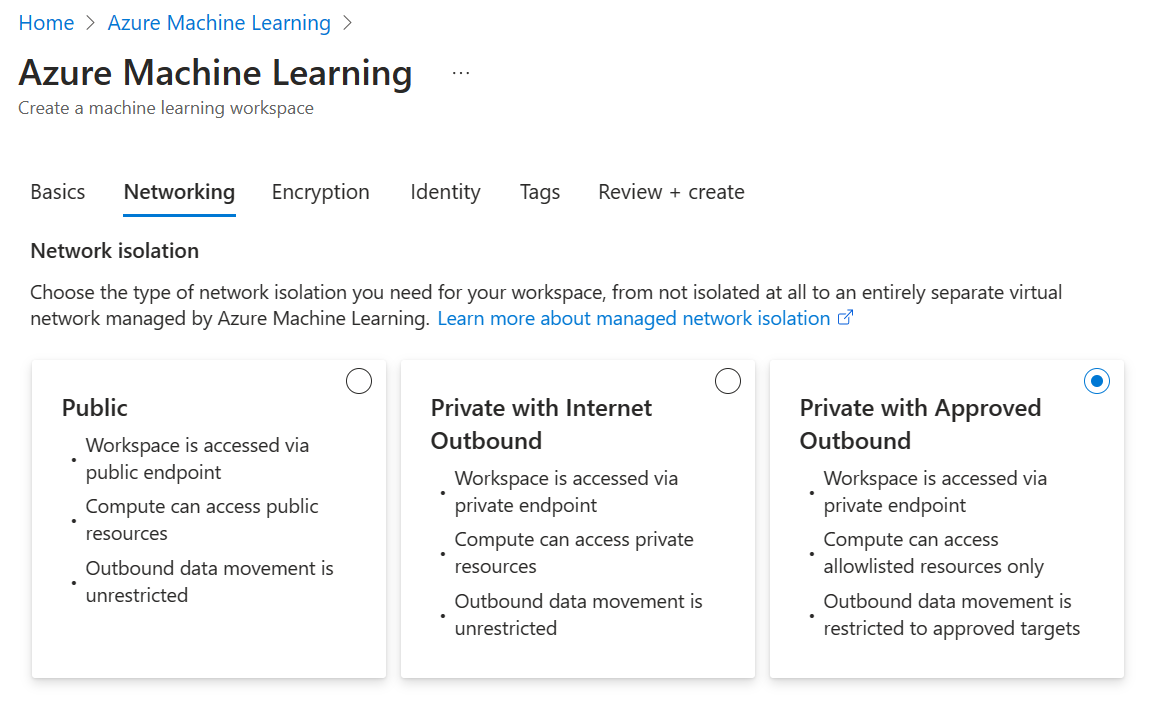

Você pode proteger seus fluxos de Geração Aumentada de Recuperação (RAG) usando redes privadas no Aprendizado de Máquina do Azure com duas opções de gerenciamento de rede. Essas opções são: Rede Virtual Gerenciada, que é a oferta interna, ou Rede Virtual "Bring Your Own", que é útil quando você deseja controle total sobre a configuração de suas Redes Virtuais / Sub-redes, Firewalls, regras do Grupo de Segurança de Rede, etc.

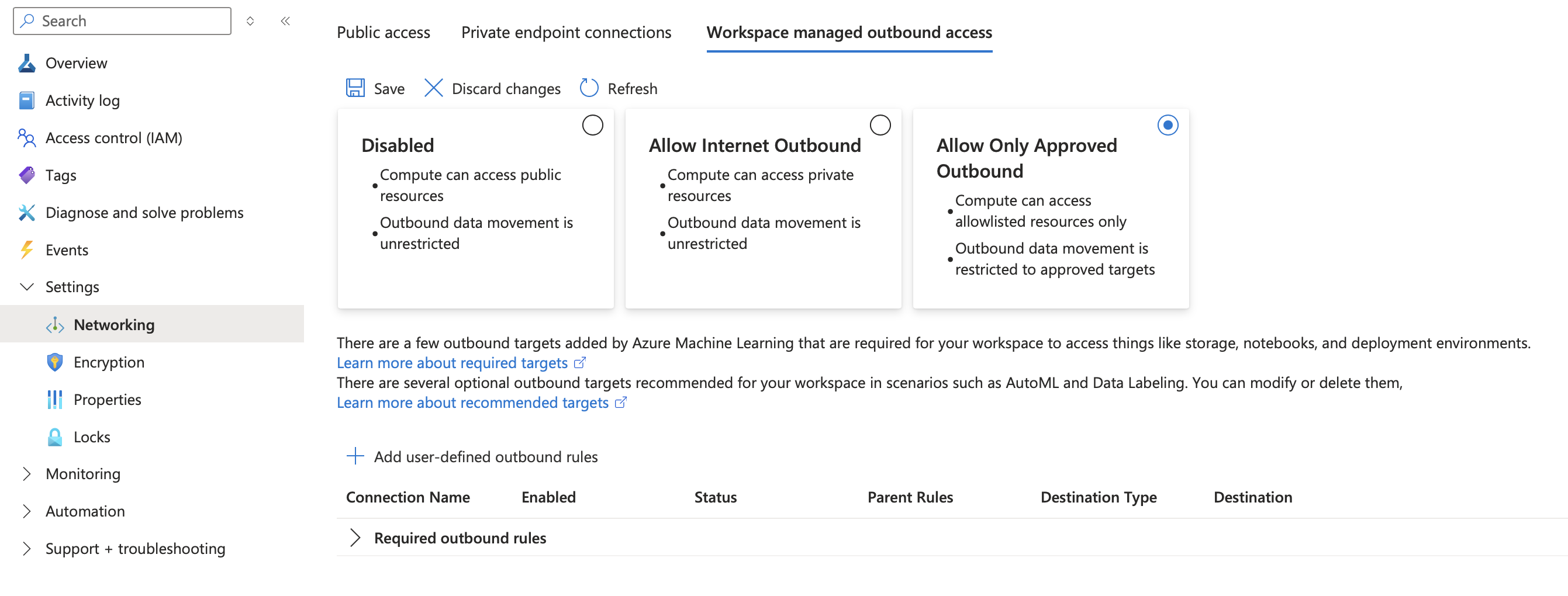

Dentro da opção de rede gerenciada do Azure Machine Learning, há duas subopções seguras oferecidas que você pode selecionar: Permitir Saída da Internet e Permitir Somente Saída Aprovada.

Dependendo da sua configuração e cenário, os fluxos de trabalho RAG no Azure Machine Learning podem exigir outras etapas para isolamento de rede.

Pré-requisitos

- Uma subscrição do Azure.

- Acesso ao Serviço OpenAI do Azure.

- Um espaço de trabalho seguro do Azure Machine Learning: com a Rede Virtual Gerenciada pelo Espaço de Trabalho ou a configuração da Rede Virtual "Traga Sua Própria".

- Fluxos de prompt habilitados em seu espaço de trabalho do Azure Machine Learning. Você pode habilitar fluxos de prompt ativando Construir soluções de IA com fluxo de prompt no painel Gerenciar recursos de visualização.

Com o Azure Machine Learning Workspace Managed VNet

Siga o isolamento de rede gerenciado pelo espaço de trabalho para habilitar a VNet gerenciada pelo espaço de trabalho.

Navegue até o portal do Azure e selecione Rede na guia Configurações no menu à esquerda.

Para permitir que seu fluxo de trabalho RAG se comunique com os Serviços Cognitivos do Azure privados, como o Azure OpenAI ou o Azure AI Search durante a criação do Vetor Index, você precisa definir uma regra de saída de usuário relacionada a um recurso relacionado. Selecione Acesso de saída gerenciado pelo espaço de trabalho na parte superior das configurações de rede. Em seguida, selecione +Adicionar regra de saída definida pelo usuário. Insira um nome de regra. Em seguida, selecione o recurso ao qual deseja adicionar a regra usando a caixa de texto Nome do recurso .

O espaço de trabalho do Azure Machine Learning cria um ponto de extremidade privado no recurso relacionado com aprovação automática. Se estiver bloqueado no estado pendente, aceda ao recurso relacionado para aprovar o ponto final privado manualmente.

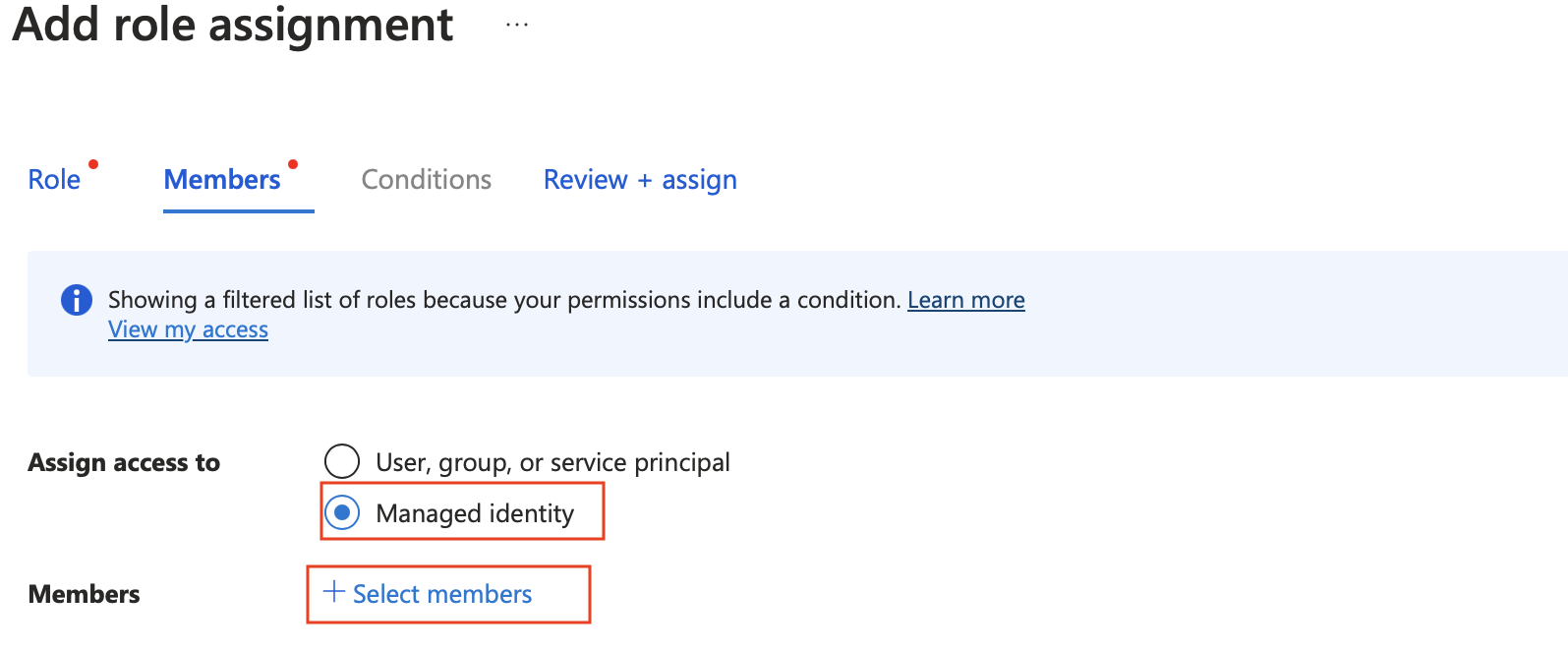

Navegue até as configurações da conta de armazenamento associada ao seu espaço de trabalho. Selecione Controle de acesso (IAM) no menu à esquerda. Selecione Adicionar atribuição de função. Adicione acesso ao Colaborador de Dados da Tabela de Armazenamento e ao Colaborador de Dados de Blob de Armazenamento à Identidade Gerenciada do Espaço de Trabalho. Isso pode ser feito digitando Storage Table Data Contributor e Storage Blob Data Contributor na barra de pesquisa. Você precisará concluir esta etapa e a próxima etapa duas vezes. Uma vez para Blob Contributor e a segunda vez para Table Contributor.

Verifique se a opção Identidade gerenciada está selecionada. Em seguida, selecione Selecionar membros. Selecione Espaço de Trabalho do Azure Machine Learning na lista suspensa para Identidade Gerenciada. Em seguida, selecione sua identidade gerenciada do espaço de trabalho.

(facultativo) Para adicionar uma regra FQDN de saída, no portal do Azure, selecione Rede na guia Configurações no menu à esquerda. Selecione Acesso de saída gerenciado pelo espaço de trabalho na parte superior das configurações de rede. Em seguida, selecione +Adicionar regra de saída definida pelo usuário. Selecione Regra FQDN em Tipo de destino. Insira o URL do ponto de extremidade no Destino do FQDN. Para localizar a URL do ponto de extremidade, navegue até os pontos de extremidade implantados no portal do Azure, selecione os pontos de extremidade desejados e copie a URL do ponto de extremidade da seção de detalhes.

Se você estiver usando um espaço de trabalho Permitir somente saída aprovada do Managed Vnet e um public recurso do Azure OpenAI, precisará adicionar uma regra FQDN de saída para seu ponto de extremidade do Azure OpenAI. Isso permite operações de plano de dados, que são necessárias para executar incorporações em RAG. Sem isso, o recurso AOAI, mesmo que público, não pode ser acessado.

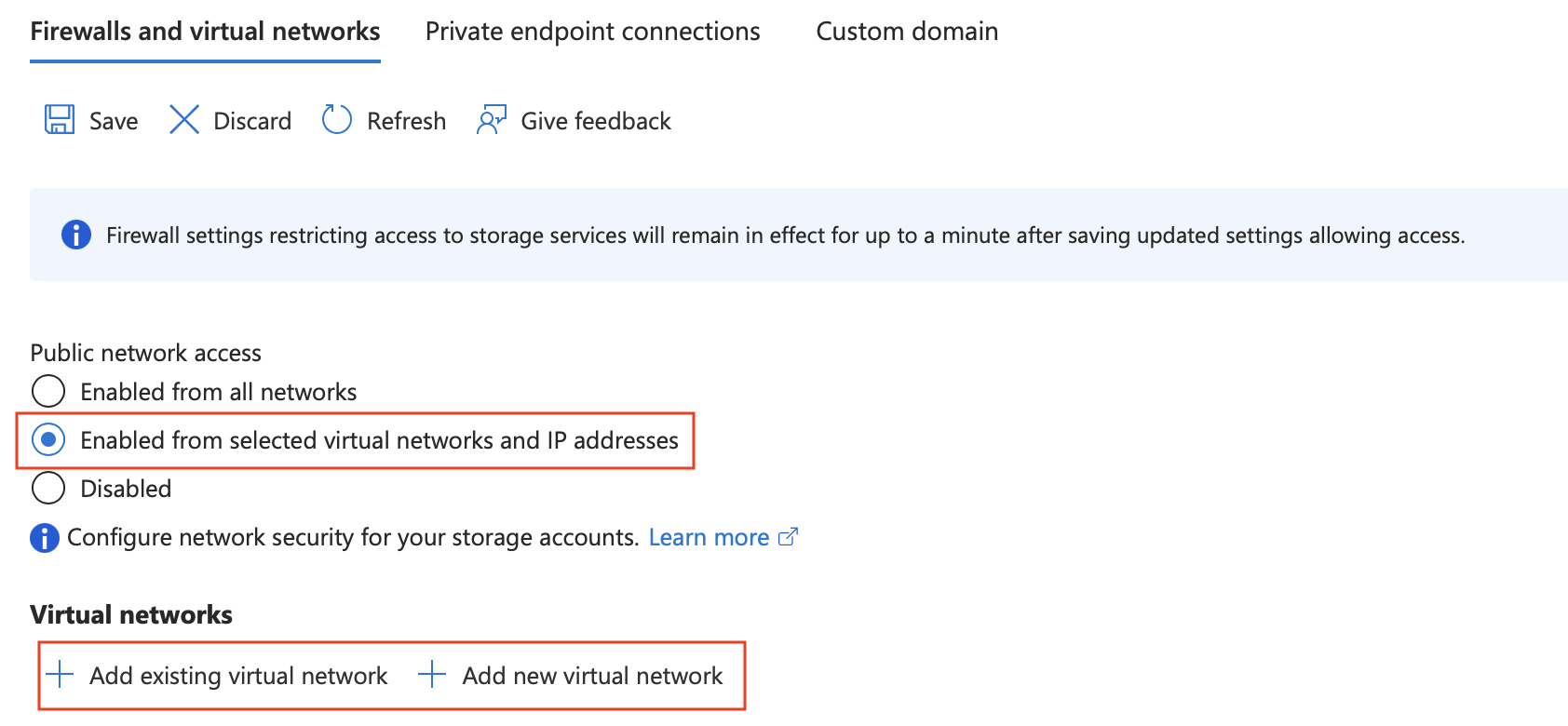

(facultativo) Para carregar arquivos de dados antecipadamente ou para usar o Carregamento de Pasta Local para RAG quando a conta de armazenamento é feita é privada, o espaço de trabalho deve ser acessado de uma Máquina Virtual atrás de uma Vnet e a sub-rede deve ser permitida na Conta de Armazenamento. Isso pode ser feito selecionando Conta de armazenamento e, em seguida , Configuração de rede. Selecione Ativar para rede virtual e IPs selecionados e, em seguida, adicione a sub-rede do espaço de trabalho.

Siga este tutorial para saber como se conectar a um armazenamento privado a partir de uma Máquina Virtual do Azure.

Com BYO Custom Vnet

Selecione Usar minha própria rede virtual ao configurar seu espaço de trabalho do Azure Machine Learning. Nesse cenário, cabe ao usuário configurar corretamente as regras de rede e os pontos de extremidade privados para recursos relacionados, pois o espaço de trabalho não o configura automaticamente.

No Assistente para criação de Índice Vetorial, certifique-se de selecionar Instância de Computação ou Cluster de Computação na lista suspensa de opções de computação, pois esse cenário não é suportado com a Computação sem Servidor.

Solução de problemas comuns

Se o espaço de trabalho tiver problemas relacionados à rede em que a computação não consegue criar ou iniciar uma computação, tente adicionar uma regra FQDN de espaço reservado na guia Rede do espaço de trabalho no portal do Azure para iniciar uma atualização de rede gerenciada. Em seguida, recrie a Computação no espaço de trabalho do Azure Machine Learning.

Poderá ver uma mensagem de erro relacionada com

< Resource > is not registered with Microsoft.Network resource provider.Nesse caso, você deve garantir a assinatura que seu recurso AOAI/ACS está registrado em um provedor de recursos da Microsoft Network. Para fazer isso, navegue até Assinatura e, em seguida , Provedores de Recursos para o mesmo locatário que seu Espaço de Trabalho Vnet Gerenciado.

Nota

Espera-se que um trabalho sem servidor pela primeira vez no espaço de trabalho seja Enfileirado por mais 10 a 15 minutos enquanto a Rede Gerenciada está provisionando Pontos de Extremidade Privados pela primeira vez. Com a Instância de Computação e o Cluster de Computação, esse processo acontece durante a criação da computação.