Configurar RBAC local para FHIR

Importante

A API do Azure para FHIR será desativada em 30 de setembro de 2026. Siga as estratégias de migração para fazer a transição para o serviço FHIR® dos Serviços de Dados de Saúde do Azure até essa data. Devido à desativação da API do Azure para FHIR, novas implantações não serão permitidas a partir de 1 de abril de 2025. O serviço FHIR dos Serviços de Dados de Saúde do Azure é a versão evoluída da API do Azure para FHIR que permite aos clientes gerir serviços FHIR, DICOM e MedTech com integrações noutros serviços do Azure.

Este artigo explica como configurar a API do Azure para FHIR® para usar um locatário secundário do Microsoft Entra para acesso a dados. Utilize este modo apenas se não for possível utilizar o inquilino do Microsoft Entra associado à sua subscrição.

Nota

Se o serviço FHIR estiver configurado para usar o locatário principal do Microsoft Entra associado à sua assinatura, use o RBAC do Azure para atribuir funções de plano de dados.

Adicionar uma nova entidade de serviço ou usar uma existente

O controle de acesso baseado em função local (RBAC) permite que você use uma entidade de serviço no locatário secundário do Microsoft Entra com seu servidor FHIR. Você pode criar uma nova entidade de serviço por meio do portal do Azure, comandos do PowerShell ou da CLI ou usar uma entidade de serviço existente. O processo também é conhecido como registro de pedido. Você pode revisar e modificar as entidades de serviço por meio do Microsoft Entra ID do portal ou usando scripts.

Os seguintes scripts PowerShell e CLI, que são testados e validados no Visual Studio Code, criam uma nova entidade de serviço (ou aplicativo cliente) e adicionam um segredo de cliente. O ID da entidade de serviço é usado para RBAC local e o ID do aplicativo e o segredo do cliente são usados para acessar o serviço FHIR mais tarde.

Você pode usar o Az módulo do PowerShell:

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

ou você pode usar a CLI do Azure:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Configurar RBAC local

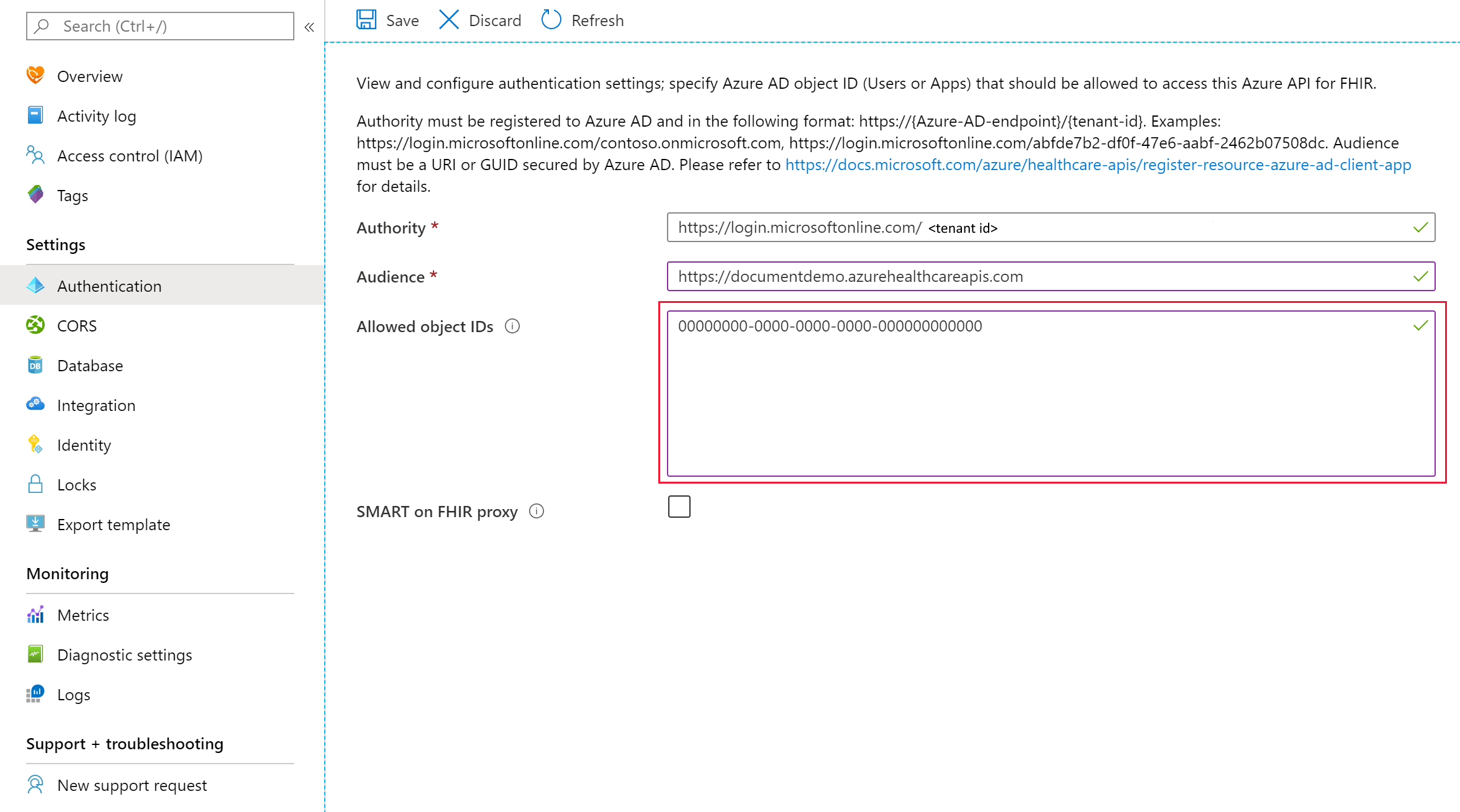

Você pode configurar a API do Azure para FHIR para usar um locatário secundário do Microsoft Entra na folha Autenticação .

Na caixa autoridade, insira um locatário secundário válido do Microsoft Entra. Depois que o locatário for validado, a caixa IDs de objeto permitido deverá ser ativada e você poderá inserir uma ou uma lista de IDs de objeto principal do serviço Microsoft Entra. Esses IDs podem ser os IDs de objeto de identidade de:

- Um usuário do Microsoft Entra.

- Uma entidade de serviço Microsoft Entra.

- Um grupo de segurança Microsoft Entra.

Você pode ler o artigo sobre como encontrar IDs de objeto de identidade para obter mais detalhes.

Depois de inserir as IDs de objeto necessárias do Microsoft Entra, selecione Salvar e aguarde que as alterações sejam salvas antes de tentar acessar o plano de dados usando os usuários, entidades de serviço ou grupos atribuídos. Os IDs de objeto são concedidos com todas as permissões, um equivalente à função "FHIR Data Contributor".

A configuração RBAC local só é visível na folha de autenticação; ele não é visível na folha Controle de Acesso (IAM).

Nota

Apenas um único locatário é suportado para RBAC ou RBAC local. Para desativar a função RBAC local, você pode alterá-la de volta para o locatário válido (ou locatário principal) associado à sua assinatura e remover todas as IDs de objeto do Microsoft Entra na caixa "IDs de objeto permitido".

Comportamento de cache

A API do Azure para FHIR armazena decisões em cache por até 5 minutos. Se você conceder a um usuário acesso ao servidor FHIR adicionando-os à lista de IDs de objeto permitidos ou removê-los da lista, deverá esperar que demore até cinco minutos para que as alterações nas permissões se propaguem.

Próximos passos

Neste artigo, você aprendeu como atribuir acesso ao plano de dados FHIR usando um locatário externo (secundário) do Microsoft Entra. Em seguida, saiba mais sobre configurações adicionais para a API do Azure para FHIR.

Nota

FHIR® é uma marca registada da HL7 e é utilizada com a permissão da HL7.