Tutorial: Implantar e configurar o Firewall e a política do Azure usando o portal do Azure

Controlar o acesso de rede de saída é uma parte importante de um plano de segurança de rede geral. Por exemplo, você pode querer limitar o acesso a sites. Ou, você pode querer limitar os endereços IP de saída e portas que podem ser acessadas.

Uma maneira de controlar o acesso à rede de saída de uma sub-rede do Azure é com o Firewall do Azure e a Política de Firewall. Com o Firewall do Azure e a Política de Firewall, você pode configurar:

- Regras da aplicação que definem nomes de domínio completamente qualificado (FQDNs) que podem ser acedidos a partir de uma sub-rede.

- Regras de rede que definem o endereço de origem, o protocolo, a porta de destino e o endereço de destino.

O tráfego de rede está sujeito às regras de firewall configuradas quando encaminha o tráfego de rede para a firewall como o gateway padrão de sub-rede.

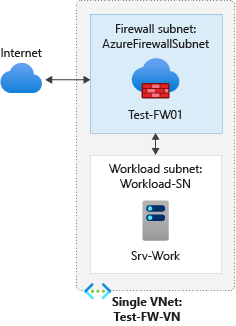

Para este tutorial, você cria uma única rede virtual simplificada com duas sub-redes para facilitar a implantação.

- AzureFirewallSubnet - a firewall está nesta sub-rede.

- Workload-SN - o servidor de carga de trabalho está nesta sub-rede. O tráfego de rede desta sub-rede passa pela firewall.

Para implantações de produção, recomenda-se um modelo de hub e spoke, onde o firewall está em sua própria VNet. Os servidores de carga de trabalho estão em redes virtuais emparelhadas na mesma região com uma ou mais sub-redes.

Neste tutorial, irá aprender a:

- Configurar um ambiente de rede de teste

- Implantar uma política de firewall e firewall

- Criar uma rota predefinida

- Configurar uma regra de aplicativo para permitir o acesso a www.google.com

- Configurar uma regra de rede para permitir o acesso aos servidores DNS externos

- Configurar uma regra NAT para permitir que uma área de trabalho remota para o servidor de teste

- Testar a firewall

Se preferir, você pode concluir este procedimento usando o Azure PowerShell.

Pré-requisitos

Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

Configurar a rede

Em primeiro lugar, crie um grupo de recursos para conter os recursos necessários para implementar a firewall. Em seguida, crie uma rede virtual, sub-redes e um servidor de teste.

Criar um grupo de recursos

O grupo de recursos contém todos os recursos para o tutorial.

Inicie sessão no portal do Azure.

No menu do portal do Azure, selecione Grupos de recursos ou procure e selecione Grupos de recursos em qualquer página e, em seguida, selecione Criar. Introduza ou selecione os seguintes valores:

Definição Value Subscrição Selecione a subscrição do Azure. Grupo de recursos Digite Test-FW-RG. País/Região Selecione uma região. Todos os outros recursos criados devem estar na mesma região. Selecione Rever + criar.

Selecione Criar.

Criar uma VNet

Esta rede virtual terá duas sub-redes.

Nota

O tamanho da sub-rede AzureFirewallSubnet é /26. Para obter mais informações sobre o tamanho da sub-rede, consulte Perguntas frequentes sobre o Firewall do Azure.

No menu do portal do Azure ou a partir da Home Page, selecione Criar um recurso.

Selecione Rede.

Procure por Rede virtual e selecione Criar.

Introduza ou selecione os seguintes valores:

Definição Value Subscrição Selecione a subscrição do Azure. Grupo de recursos Selecione Test-FW-RG. Nome Insira Test-FW-VN. País/Região Selecione o mesmo local que você usou anteriormente. Selecione Seguinte.

Na guia Segurança, selecione Avançar.

Para o espaço de endereçamento IPv4, aceite o padrão 10.0.0.0/16.

Em Sub-redes, selecione padrão.

Na página Editar sub-rede, para fins de sub-rede, selecione Firewall do Azure.

A firewall estará nesta sub-rede, e o nome da sub-rede tem de ser AzureFirewallSubnet.

Em Endereço inicial, digite 10.0.1.0.

Selecione Guardar.

Em seguida, crie uma sub-rede para o servidor de carga de trabalho.

- Selecione Adicionar sub-rede.

- Em Nome da sub-rede, digite Workload-SN.

- Em Endereço inicial, digite 10.0.2.0/24.

- Selecione Adicionar.

- Selecione Rever + criar.

- Selecione Criar.

Criar uma máquina virtual

Agora crie a máquina virtual de carga de trabalho e coloque-a na sub-rede Workload-SN .

No menu do portal do Azure ou a partir da Home Page, selecione Criar um recurso.

Selecione Windows Server 2019 Datacenter.

Insira ou selecione estes valores para a máquina virtual:

Definição Value Subscrição Selecione a subscrição do Azure. Grupo de recursos Selecione Test-FW-RG. Virtual machine name Digite Srv-Work. País/Região Selecione o mesmo local que você usou anteriormente. Username Introduza um nome de utilizador. Palavra-passe Introduza uma palavra-passe. Em Regras de porta de entrada, Portas de entrada públicas, selecione Nenhuma.

Aceite os outros padrões e selecione Avançar: Discos.

Aceite os padrões de disco e selecione Avançar: Rede.

Verifique se Test-FW-VN está selecionado para a rede virtual e se a sub-rede é Workload-SN.

Em IP público, selecione Nenhum.

Aceite os outros padrões e selecione Avançar: Gerenciamento.

Selecione Next:Monitoring.

Selecione Desativar para desativar o diagnóstico de inicialização. Aceite os outros padrões e selecione Revisar + criar.

Reveja as definições na página de resumo e, em seguida, selecione Criar.

Após a conclusão da implantação, selecione o recurso Srv-Work e anote o endereço IP privado para uso posterior.

Implantar o firewall e a política

Implemente a firewall na VNet.

No menu do portal do Azure ou a partir da Home Page, selecione Criar um recurso.

Digite firewall na caixa de pesquisa e pressione Enter.

Selecione Firewall e, em seguida, selecione Criar.

Na página Criar uma firewall, utilize a seguinte tabela para configurar a firewall:

Definição Value Subscrição Selecione a subscrição do Azure. Grupo de recursos Selecione Test-FW-RG. Nome Digite Test-FW01. País/Região Selecione o mesmo local que você usou anteriormente. Gestão de firewall Selecione Usar uma política de firewall para gerenciar esse firewall. Política de firewall Selecione Adicionar novo e digite fw-test-pol.

Selecione a mesma região que você usou anteriormente.Escolher uma rede virtual Selecione Usar existente e, em seguida, selecione Test-FW-VN. Endereço IP público Selecione Adicionar novo e digite fw-pip para o Nome. Desmarque a caixa de seleção Ativar NIC de Gerenciamento de Firewall.

Aceite os outros valores padrão e selecione Avançar: Tags.

Selecione Seguinte : Rever + criar.

Reveja o resumo e, em seguida, selecione Criar para criar a firewall.

Este processo irá demorar alguns minutos a implementar.

Após a conclusão da implantação, vá para o grupo de recursos Test-FW-RG e selecione o firewall Test-FW01 .

Observe os endereços IP públicos e privados do firewall. Você usará esses endereços mais tarde.

Criar uma rota predefinida

Na sub-rede Workload-SN, vai configurar a rota de saída predefinida para passar pela firewall.

No menu do portal do Azure, selecione Todos os serviços ou procure e selecione Todos os serviços em qualquer página.

Em Rede, selecione Tabelas de rotas.

Selecione Criar e, em seguida, insira ou selecione os seguintes valores:

Definição Value Subscrição Selecione a subscrição do Azure. Grupo de recursos Selecione Test-FW-RG. País/Região Selecione o mesmo local que você usou anteriormente. Nome Digite Firewall-route. Selecione Rever + criar.

Selecione Criar.

Após a conclusão da implantação, selecione Ir para o recurso.

Na página Rota do firewall, em Configurações, selecione Sub-redes e, em seguida, selecione Associar.

Para Rede virtual, selecione Test-FW-VN.

Em Sub-rede, selecione Workload-SN.

Selecione OK.

Selecione Rotas e, em seguida, selecione Adicionar.

Em Nome da rota, digite fw-dg.

Em Tipo de destino , selecione Endereços IP.

Para Endereços IP de destino/prefixo de intervalos CIDR, digite 0.0.0.0/0.

Em Tipo de salto seguinte, selecione Aplicação virtual.

O Azure Firewall é, de facto, um serviço gerido, mas a aplicação virtual funciona nesta situação.

Para Endereço do próximo salto, insira o endereço IP privado do firewall que você anotou anteriormente.

Selecione Adicionar.

Configurar uma regra de aplicação

Esta é a regra de aplicação que permite o acesso de saída ao www.google.com.

- Abra o grupo de recursos Test-FW-RG e selecione a diretiva de firewall fw-test-pol .

- Em Configurações, selecione Regras de aplicativo.

- Selecione Adicionar uma coleção de regras.

- Em Nome, digite App-Coll01.

- Em Prioridade, insira 200.

- Para Ação de coleta de regras, selecione Permitir.

- Em Regras, em Nome, insira Permitir-Google.

- Em Tipo de origem, selecione Endereço IP.

- Em Source, digite 10.0.2.0/24.

- Para Protocol:port, digite http, https.

- Em Tipo de destino, selecione FQDN.

- Em Destino, insira

www.google.com - Selecione Adicionar.

O Azure Firewall inclui uma coleção de regras incorporadas para os FQDNs de infraestrutura que são permitidos por predefinição. Estes FQDNs são específicos da plataforma e não podem ser utilizados para outros fins. Para obter mais informações, veja FQDNs de Infraestrutura.

Configurar uma regra de rede

Esta é a regra de rede que permite acesso de saída aos dois endereços IP na porta 53 (DNS).

- Selecione Regras de rede.

- Selecione Adicionar uma coleção de regras.

- Em Nome, digite Net-Coll01.

- Em Prioridade, insira 200.

- Para Ação de coleta de regras, selecione Permitir.

- Para o grupo de coleta de regras, selecione DefaultNetworkRuleCollectionGroup.

- Em Regras, em Nome, insira Allow-DNS.

- Para Tipo de origem, selecione Endereço IP.

- Em Source, digite 10.0.2.0/24.

- Em Protocolo, selecione UDP.

- Em Portas de destino, digite 53.

- Em Tipo de destino , selecione Endereço IP.

- Para Destino, digite 209.244.0.3,209.244.0.4.

Estes são servidores DNS públicos operados pela CenturyLink. - Selecione Adicionar.

Configurar uma regra DNAT

Esta regra permite conectar uma área de trabalho remota à máquina virtual Srv-Work através do firewall.

- Selecione as regras DNAT.

- Selecione Adicionar uma coleção de regras.

- Em Nome, insira RDP.

- Em Prioridade, insira 200.

- Para o grupo de coleta de regras, selecione DefaultDnatRuleCollectionGroup.

- Em Regras, para Nome, insira rdp-nat.

- Em Tipo de origem, selecione Endereço IP.

- Em Source, insira *.

- Em Protocolo, selecione TCP.

- Em Portas de destino, digite 3389.

- Em Destino, insira o endereço IP público do firewall.

- Em Tipo traduzido, selecione Endereço IP.

- Em Endereço traduzido, insira o endereço IP privado Srv-work .

- Em Porta traduzida, digite 3389.

- Selecione Adicionar.

Alterar o endereço DNS primário e secundário para a interface de rede Srv-Work

Para fins de teste neste tutorial, configure os endereços DNS primário e secundário do servidor. Este não é um requisito geral do Firewall do Azure.

- No menu do portal do Azure, selecione Grupos de recursos ou procure e selecione Grupos de recursos em qualquer página. Selecione o grupo de recursos Test-FW-RG .

- Selecione a interface de rede para a máquina virtual Srv-Work .

- Em Configurações, selecione Servidores DNS.

- Em Servidores DNS, selecione Personalizado.

- Digite 209.244.0.3 na caixa de texto Adicionar servidor DNS e 209.244.0.4 na próxima caixa de texto.

- Selecione Guardar.

- Reinicie a máquina virtual Srv-Work.

Testar a firewall

Agora, teste o firewall para confirmar se ele funciona conforme o esperado.

Conecte uma área de trabalho remota ao endereço IP público do firewall e entre na máquina virtual Srv-Work .

Abra o Microsoft Edge e navegue até

https://www.google.com.Selecione OK>Fechar nos alertas de segurança do Internet Explorer.

Você deve ver a página inicial do Google.

Navegue para

https://www.microsoft.com.Deve estar bloqueado pela firewall.

Então, agora você verificou que as regras de firewall estão funcionando:

- Pode navegar para o único FQDN permitido, mas não para quaisquer outros.

- Pode resolver nomes DNS com o servidor DNS externo configurado.

Clean up resources (Limpar recursos)

Pode manter os recursos da firewall para o próximo tutorial. Se já não precisar dos mesmos elimine o grupo de recursos Test-FW-RG para eliminar todos os recursos relacionados com a firewall.