Definir permissões de branches

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Configure permissões para controlar quem pode ler e atualizar o código em uma ramificação no seu repositório Git. Você pode definir permissões para utilizadores e grupos individuais, e herdar ou substituir permissões conforme necessário a partir das permissões do seu repositório.

Pré-requisitos

| Categoria | Requerimentos |

|---|---|

| Acesso ao projeto | Membro de um projeto . |

| Permissões | - Ver código em projetos privados: Acesso pelo menos Básico. - Clone ou contribua para o código em projetos privados: Membro do grupo de segurança Contributors ou permissões correspondentes no projeto. - Definir permissões de ramo ou repositório: Gerir permissões para o ramo ou repositório. - Alterar ramificação padrão: Editar políticas e permissões para o repositório. - Importar um repositório: Membro do grupo de segurança Administradores de Projeto ou com permissão de Criar repositório ao nível do projeto Git definida como Permitir. Para obter mais informações, consulte Definir permissões do repositório Git. |

| Serviços | Repos ativado. |

| Ferramentas | Opcional. Utilize os comandos az repos: Azure DevOps CLI. |

Nota

Em projetos públicos, os usuários com acesso Partes Interessadas têm acesso total aos repositórios do Azure, incluindo visualização, clonagem e contribuição para o código.

| Categoria | Requerimentos |

|---|---|

| Acesso ao projeto | Membro de um projeto . |

| Permissões | - Visualização de código: Pelo menos acesso básico. - Clone ou contribua para o código: Membro do grupo de segurança Contributors ou com permissões correspondentes no projeto. |

| Serviços | Repos ativado. |

Utilizar a vista de ramificações para configurar a segurança

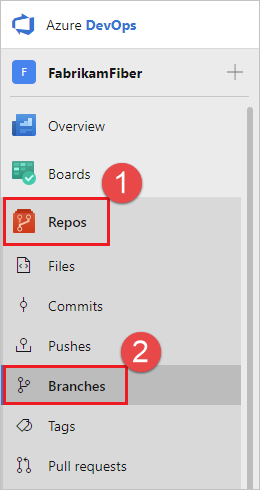

Faça login no seu projeto (

https://dev.azure.com/{Your_Organization}/{Your_Project}).Selecione Repos>Ramos.

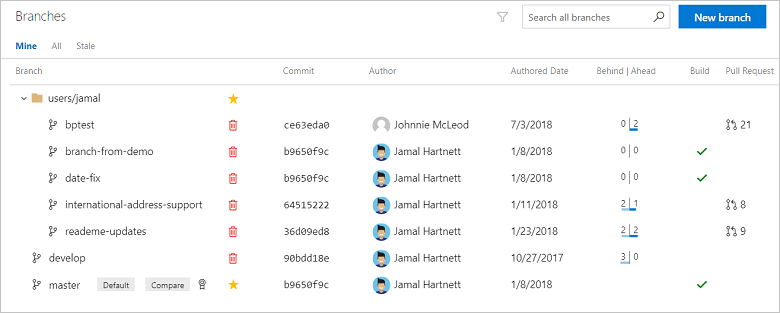

Localize sua filial na página. Você pode navegar na lista ou pesquisar sua filial usando a caixa de pesquisa no canto superior direito.

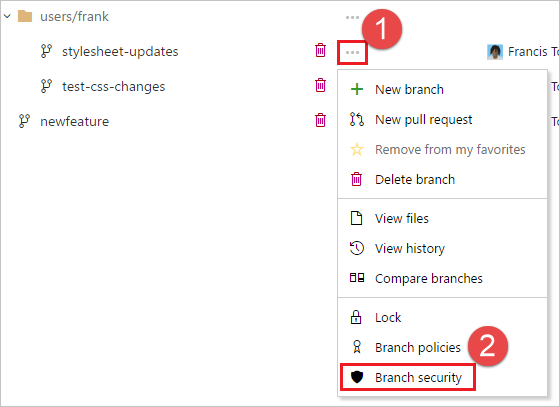

Para abrir o menu de contexto, selecione ...Mais ações ao lado do nome do ramo. Selecione Segurança de filial no menu.

Adicionar usuários ou grupos

Gorjeta

Você só pode adicionar permissões para usuários e grupos já em seu projeto. Adicione novos usuários e grupos ao seu projeto antes de definir permissões de ramificação.

1. Para adicionar utilizadores ou grupos às suas permissões de ramo, selecioneAdicionar.

2.Introduza o endereço de início de sessão ou o alias de grupo e, em seguida, selecione Guardar.

Remover utilizadores ou grupos

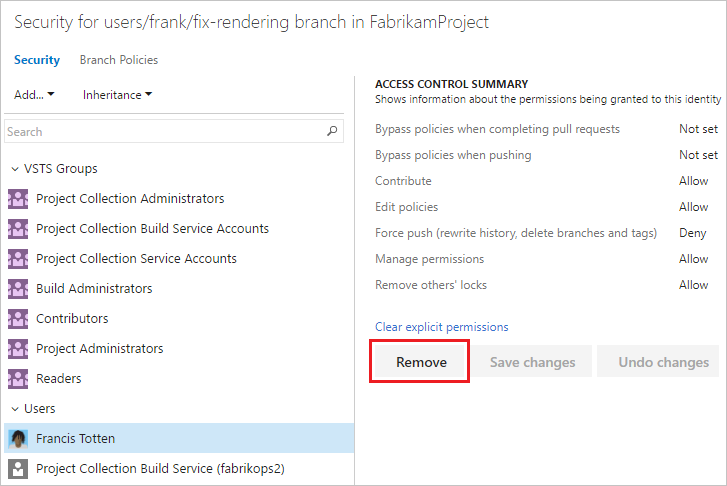

Para remover permissões de um utilizador ou grupo, selecione o utilizador ou grupo e, em seguida, selecione Remover. Essa alteração não afeta outras permissões para o usuário ou grupo em seu projeto.

Definir permissões

Usuários e grupos com permissões definidas no nível do repositório herdam essas permissões por padrão.

Os criadores de ramificação recebem automaticamente as seguintes permissões:

- Contribua

- Força empurrar

- Gerir permissões (quando permitido através da configuração do repositório Gestão de Permissões)

- Remover bloqueios de outros

Nota

A permissão Isento da aplicação de políticas é substituída pelas duas permissões a seguir:

- Ignorar políticas ao concluir solicitações pull

- Ignorar políticas ao fazer push

Os utilizadores que anteriormente tinham Isento da aplicação de políticas ativado têm estas permissões ativadas. A tabela a seguir mostra mais detalhes sobre essas permissões. ::: Apelido-fim

| Permissão | Descrição |

|---|---|

| Ignorar políticas ao concluir solicitações pull | Os utilizadores com esta permissão estão isentos da política de ramificação aplicada ao ramo ao concluir pull requests e podem optar por substituir as políticas de ramificação marcando Substituir políticas de ramificação e ativar a opção de mesclagem ao concluir um PR. |

| Ignorar políticas ao fazer push | Utilizadores com esta permissão podem fazer push para um ramo que tenha políticas de ramo ativas. Quando um usuário com essa permissão faz um push que substituiria a política de ramificação, o push ignora automaticamente a política de ramificação sem nenhuma etapa de aceitação ou aviso. |

| Contribua | É possível enviar novos commits para a ramificação e bloquear a ramificação. Não é possível reescrever commits existentes na ramificação. |

| Editar políticas | Pode editar políticas de filial. |

| Force push (reescrever histórico, excluir ramificações e tags) | Pode fazer um push forçado para um ramo, que pode reescrever a história. Essa permissão também é necessária para excluir uma ramificação. |

| Gerenciar permissões | Pode definir permissões para o ramo. |

| Remover fechaduras de outras pessoas | Pode remover bloqueios definidos em ramificações por outros usuários. |