Segurança e eficiência do fluxo de trabalho melhoradas

Este sprint traz várias melhorias focadas em aumentar a segurança e simplificar a eficiência do fluxo de trabalho. Entre essas melhorias, a Experiência de Criação de Conexão de Serviço no Azure Pipelines. Isso permite que as equipes configurem conexões de serviço utilizando identidades gerenciadas existentes com federação de identidades de carga de trabalho. Também simplifica a configuração e reduz o risco de identidades superprivilegiadas.

Além disso, temos o prazer de anunciar que, no Azure Repos, os arquivos de marcação com sintaxe sereia agora serão renderizados como diagramas em visualizações de arquivos e solicitações pull, fornecendo visuais mais claros para sua documentação.

Por fim, no GitHub Advanced Security, as anotações pull request agora entregam notificações em linha para dependência e verificação de código, simplificando o processo para que as equipes detetem e resolvam possíveis problemas durante as revisões de código.

Confira as notas de versão para obter detalhes.

Geral

- Copiar bloco de código para a área de transferência

- Informações de perfil do Microsoft Entra (visualização)

Segurança Avançada do GitHub para Azure DevOps

- Anotações de solicitação pull para dependência e verificação de código

- Nova estratégia de deteção de pip para verificação de dependência

Quadros do Azure:

- Gerenciamento aprimorado de tags no formulário de item de trabalho

- Suporte de imagem melhorado em comentários de item de trabalho

- Insights de solicitação de pull do GitHub

Repositórios do Azure

- Configurar ramificações de destino para solicitações pull

- Suporte a diagramas de sereia na visualização do arquivo de markdown

Azure Pipelines

- Ubuntu 24.04 em agentes hospedados do Azure Pipelines

- Usar a federação de identidades de carga de trabalho em testes de integração do Azure

- Nova experiência de criação de conexão de serviço do Azure com suporte aprimorado a identidades gerenciadas

- Executar estágios filhos quando o estágio pai falhar

Artefactos do Azure

Wiki

Geral

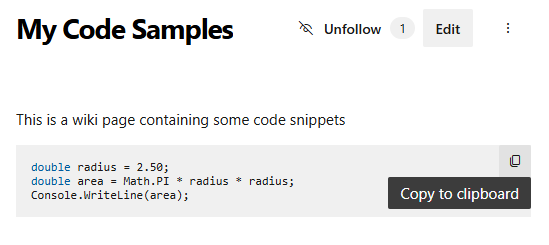

Copiar bloco de código para a área de transferência

Em resposta aos seus comentários na comunidade de desenvolvedores, introduzimos um botão "Copiar para área de transferência" para todos os blocos de código na marcação renderizada. Esse aprimoramento está disponível em páginas Wiki, visualizações de arquivos de marcação em Repos, discussões e descrições de solicitação pull e discussões de item de trabalho.

Informações de perfil do Microsoft Entra (visualização)

Temos o prazer de apresentar a integração das informações de perfil do Microsoft Entra no Azure DevOps, eliminando a necessidade de atualizações de perfil separadas. Para tentar a visualização, habilite as informações de perfil do Microsoft Entra em Recursos de visualização.

Uma vez habilitadas, suas configurações de perfil são somente leitura e preenchidas automaticamente a partir do Microsoft Entra. Para reverter para as configurações anteriores ou fornecer comentários, desative a visualização e compartilhe seus comentários.

Segurança Avançada do GitHub para Azure DevOps

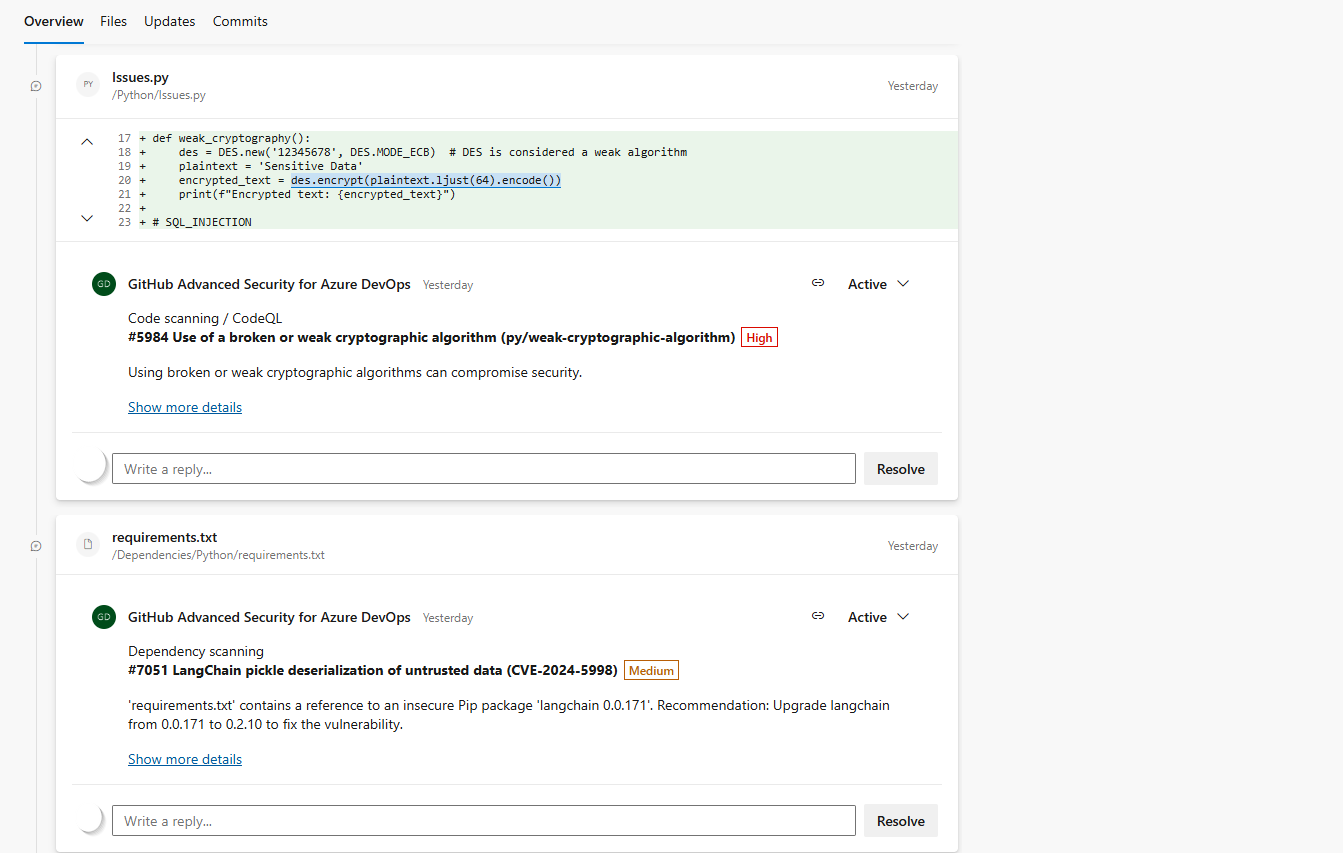

Anotações de solicitação pull para dependência e verificação de código

Como parte do roteiro de Segurança Avançada, as anotações pull-request já estão disponíveis. Você receberá anotações in-line em todas as solicitações pull que usam um pipeline associado à sua política de validação de compilação, que inclui tarefas de dependência e/ou verificação de código.

Nenhuma opção adicional é necessária além da criação de uma política de validação de compilação para as ramificações relevantes.

Clicar em na Show more details anotação leva você à exibição de detalhes do alerta em questão.

Para mais informações, consulte a nossa última publicação no blogue aqui

Nova estratégia de deteção de pip para verificação de dependência

A verificação de dependência agora usa uma nova estratégia de deteção para Python: PipReport, com base na funcionalidade de relatório de instalação de pip. Essa atualização melhora a precisão respeitando os especificadores de ambiente para determinar as versões exatas que uma execução real pip install recuperaria. Por padrão, o detetor usa pypi.org para criar o gráfico de dependência. Opcionalmente, você pode definir uma variável de ambiente de pipeline para construir o gráfico de dependência. PIP_INDEX_URL Se houver problemas de autenticação para acessar seu feed, talvez seja necessário configurar a PipAuthenticate@1 tarefa de pipeline para que seu feed possa ser acessado.

Para obter mais informações sobre a estratégia de deteção, consulte a documentação de deteção de pip.

Azure Boards

Gerenciamento aprimorado de tags no formulário de item de trabalho

A gestão de etiquetas nos Painéis do Azure foi melhorada para proporcionar uma experiência mais simplificada. As tags excluídas não aparecem mais na lista sugerida nos formulários de item de trabalho, garantindo que apenas as tags ativas sejam exibidas.

Suporte de imagem melhorado em comentários de item de trabalho

Melhorámos o nosso suporte para colar imagens em comentários de itens de trabalho. Agora você pode colar imagens diretamente de fontes como Microsoft Teams, e-mails e documentos do Word na seção de discussão de um item de trabalho

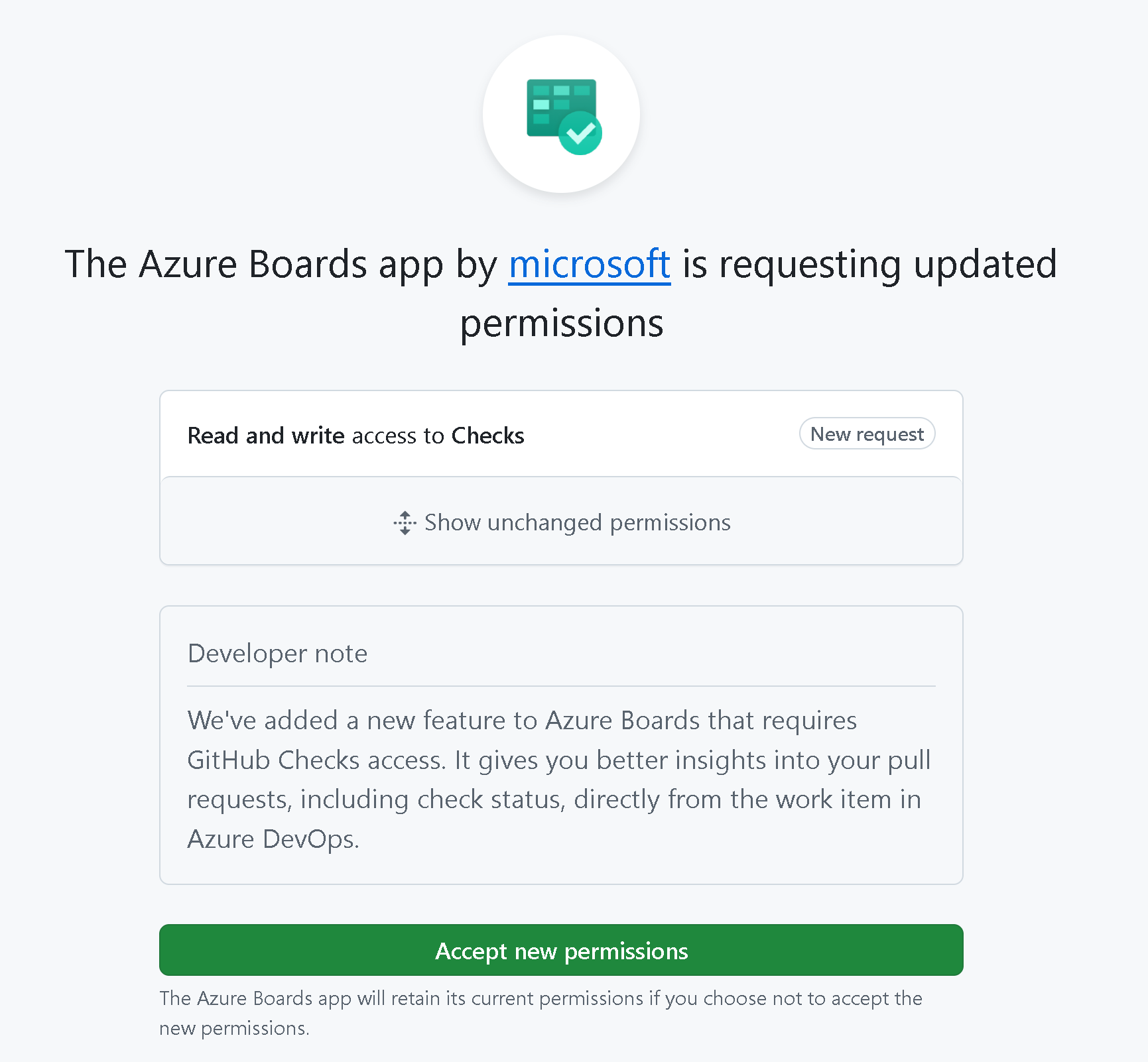

Insights de solicitação de pull do GitHub

Aprimoramos a integração entre as solicitações pull do GitHub e os Painéis do Azure. Além de mostrar os status aberto e fechado, agora você pode ver se uma solicitação pull está no modo rascunho, precisa de revisão e verifica o status. Tudo sem a necessidade de abrir o pull request.

Para habilitar esse recurso, certifique-se de acessar o aplicativo Boards no GitHub para aceitar as permissões atualizadas solicitadas para acesso de leitura e gravação às Verificações.

Repositórios do Azure

Configurar ramificações de destino para solicitações pull

Gerenciar várias ramificações em um repositório pode ser um desafio, especialmente ao criar novas solicitações pull. Com o novo recurso Configurar ramificações de destino para solicitações pull, agora você pode especificar uma lista de ramificações de destino preferenciais, garantindo que as sugestões de solicitação pull sejam mais precisas e relevantes. Isso ajuda a simplificar seu fluxo de trabalho e reduz as chances de segmentar a ramificação errada.

Para usar esse recurso, crie um .azuredevops/pull_request_targets.yml arquivo na ramificação padrão do repositório. Este arquivo YAML deve conter uma lista intitulada pull_request_targets com os nomes de ramificações ou prefixos que correspondem às ramificações candidatas. Por exemplo:

pull_request_targets:

- main

- release/*

- feature/*

Nesta configuração, a ramificação principal é priorizada, mas as ramificações começam com release/ ou feature/ também serão consideradas quando apropriado. A configuração é aplicada nos seguintes cenários:

- Sugestões de solicitação pull: depois de enviar uma ramificação para o Azure DevOps, a página Repos pode sugerir a criação de uma solicitação pull dessa ramificação, escolhendo dinamicamente a ramificação de destino.

- URL de solicitação pull: ao navegar diretamente para a página de criação de pull request usando um parâmetro sourceRef, mas omitindo o parâmetro targetRef, o Azure DevOps seleciona uma ramificação de destino com base nessa escolha dinâmica.

É recomendável incluir apenas ramificações protegidas por políticas de solicitação pull para garantir a consistência no histórico do primeiro pai da confirmação de dica.

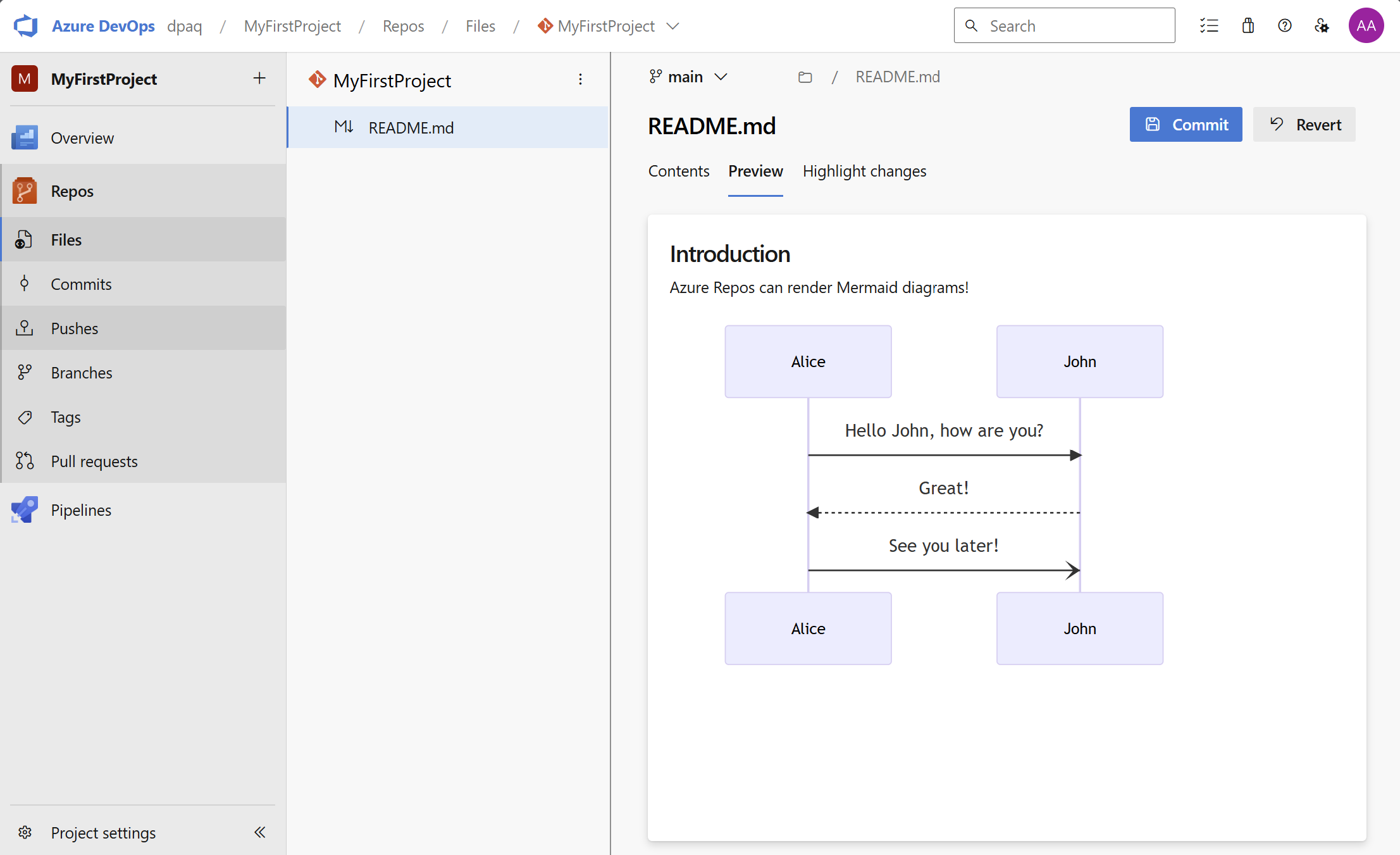

Suporte a diagramas de sereia na visualização do arquivo de markdown

Os arquivos Markdown contendo sintaxe sereia agora serão renderizados como diagramas dentro de visualizações de arquivos no navegador de arquivos repos e em solicitações pull. Isso pode ajudá-lo a adicionar documentação mais rica aos seus repositórios.

Azure Pipelines

Ubuntu 24.04 em agentes hospedados do Azure Pipelines

A imagem do Ubuntu 24.04 agora está disponível para agentes hospedados do Azure Pipelines. Para usar esta imagem, atualize seu arquivo YAML para incluir vmImage:'ubuntu-24.04':

- job: ubuntu2404

pool:

vmImage: 'ubuntu-24.04'

steps:

- bash: |

echo Hello from Ubuntu 24.04

lsb_release -d

Nota

O ubuntu-latest rótulo da imagem continuará a apontar para o ubuntu-22.04 até o final deste ano.

Consulte o readme de imagem do Ubuntu 24.04 para o software instalado.

Usar a federação de identidades de carga de trabalho em testes de integração do Azure

Em junho, as bibliotecas de Identidade do Azure for.NET, C++, Go, Java, JavaScript e Python adicionaram suporte para federação de identidades de carga de trabalho. Isso adicionou a capacidade de o código executado a partir das tarefas de AzureCLI@2 e AzurePowerShell@5 para autenticar com o Microsoft Entra (por exemplo, para acessar o Azure) com a AzurePipelinesCredential classe.

Muitos clientes estão usando as bibliotecas de Identidade do Azure em testes de integração invocados de outras tarefas. Agora adicionamos suporte para AzurePipelinesCredential as tarefas de DotNetCoreCLI@2, Maven@4 e VSTest@3 .

Você pode definir a connectedService propriedade como uma conexão de serviço do Azure configurada com federação de identidade de carga de trabalho. Os AzurePipelinesCredential requisitos SYSTEM_ACCESSTOKEN devem ser definidos.

- task: DotNetCoreCLI@2

inputs:

command: 'run'

connectedService: <Azure service connection configured with workload identity federation>

env:

SYSTEM_ACCESSTOKEN: $(System.AccessToken)

Para obter mais informações sobre AzurePipelinesCredentialo , consulte esta postagem no blog.

Nova experiência de criação de conexão de serviço do Azure com suporte aprimorado a identidades gerenciadas

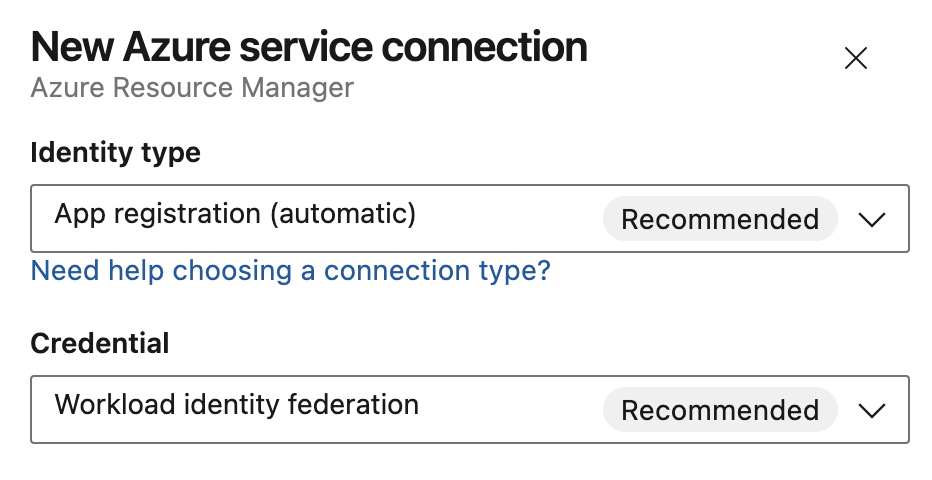

A nova experiência de criação de conexão de serviço do Azure oferece maior flexibilidade e padrões seguros. Também alinha a terminologia com o Microsoft Entra ID, para que os utilizadores que criam objetos do Microsoft Entra ID manualmente tenham uma melhor compreensão ao navegar em portais diferentes.

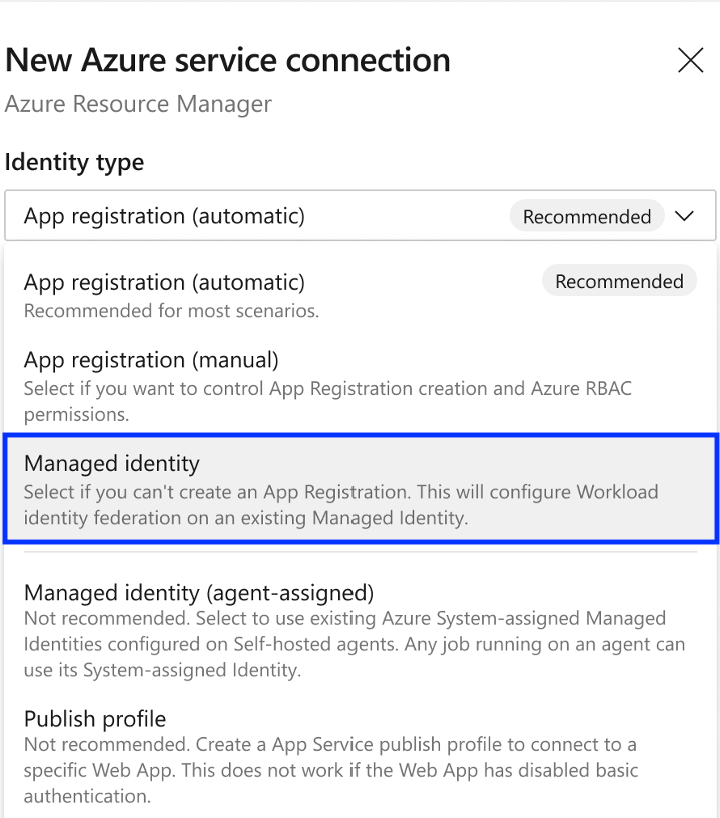

Ao criar uma nova conexão de serviço do Azure Resource Manager, as várias opções para configurar a identidade agora estão disponíveis em uma única caixa de diálogo unificada que substitui os distintos itens de nível superior usados anteriormente:

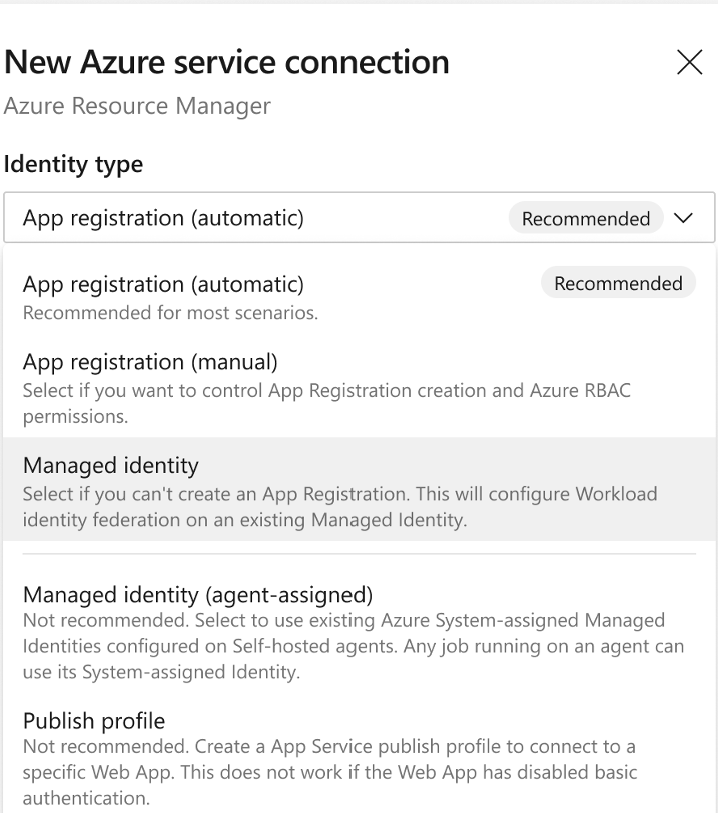

O tipo de identidade lista todos os esquemas de autenticação suportados pela conexão de serviço do Azure:

Para registros de aplicativos, você pode selecionar independentemente Credencial como federação de identidade de carga de trabalho ou um segredo.

Suporte de Identidade Gerenciada de Conexão de Serviço do Azure

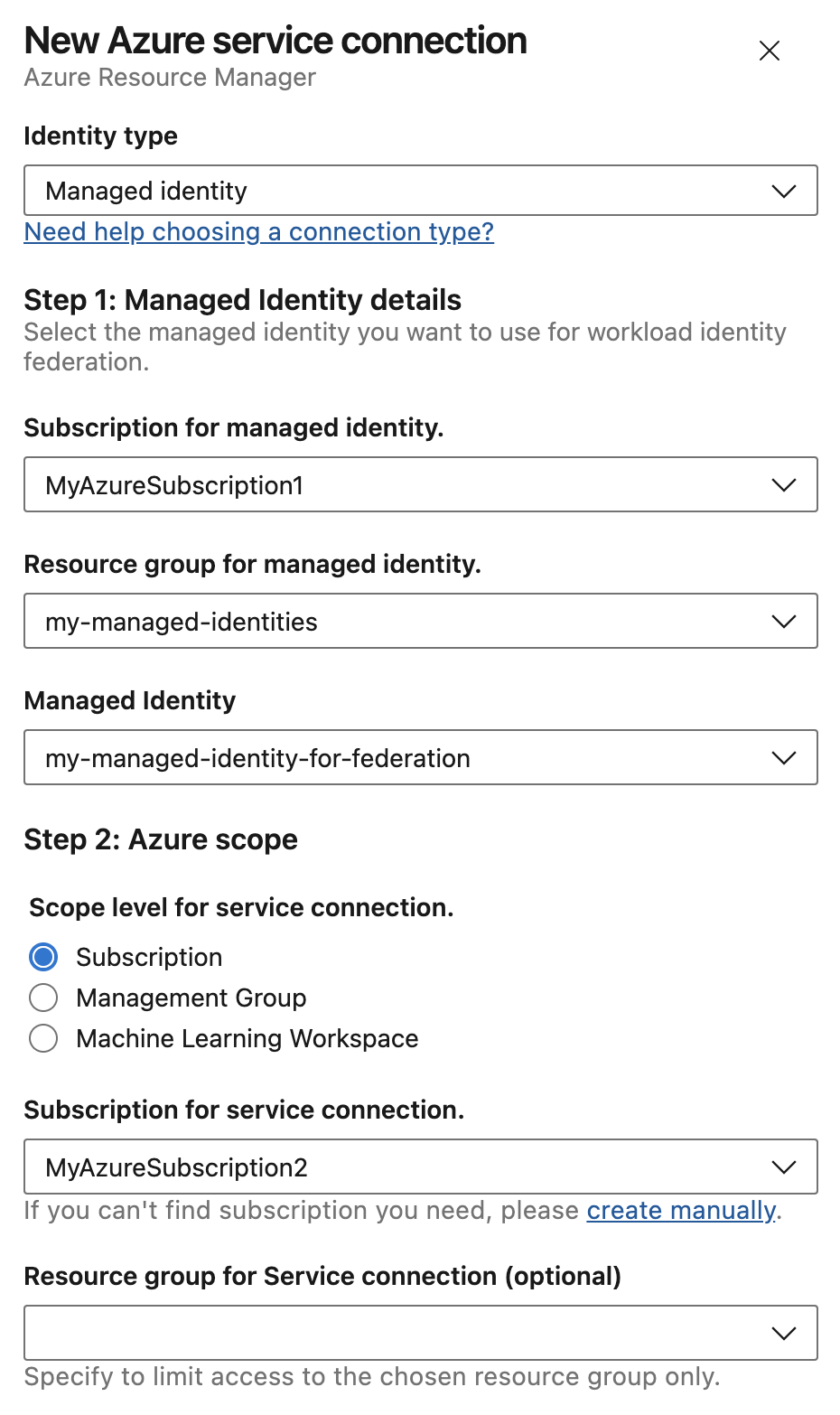

Agora você pode selecionar uma identidade gerenciada pré-existente e usá-la para configurar uma conexão de serviço que usa a federação de identidades de carga de trabalho. Primeiro, crie uma Identidade Gerenciada atribuída pelo usuário.

Em seguida, crie uma conexão de serviço do Azure e selecione o Tipo de Identidade Gerenciada . Isso configura credenciais de identidade federada na identidade gerenciada.

A opção de usar uma identidade gerenciada atribuída a um agente (pool) foi renomeada para Identidade gerenciada (atribuída ao agente). Para evitar o compartilhamento de identidades gerenciadas com privilégios excessivos, é recomendável usar uma identidade gerenciada com federação de identidades de carga de trabalho em vez de identidades gerenciadas atribuídas a pools de agentes.

A identidade gerenciada também é a opção recomendada para usuários que não podem criar um registro de aplicativo se isso estiver desabilitado na ID do Microsoft Entra.

Para usar uma identidade gerenciada com federação de identidades de carga de trabalho, primeiro selecione a assinatura e o grupo de recursos que contém sua identidade gerenciada. Isso pode ser diferente da assinatura que a conexão de serviço acessa em trabalhos de pipeline. Escolha a identidade gerenciada configurada para a federação de identidades de carga de trabalho. O usuário precisa da função de Colaborador de Identidade Gerenciada ou permissões equivalentes na identidade gerenciada para criar credenciais de identidade federada nela.

Continue a selecionar a assinatura que será usada como o escopo de implantação para a conexão de serviço.

Campo Referência de Gerenciamento de Serviços

Algumas organizações exigem que a Referência de Gerenciamento de Serviços de um registro de aplicativo seja preenchida com informações de contexto relevantes de um banco de dados ITSM. Se necessário para fazer isso, os usuários podem especificar essa referência no momento da criação da conexão de serviço.

Mais informações

A nova experiência de criação de conexão de serviço do Azure será lançada no próximo mês. Para obter mais informações, consulte:

- Documentação de conexão de serviço do Azure

- Federação de identidades de carga de trabalho

- Resolução de problemas

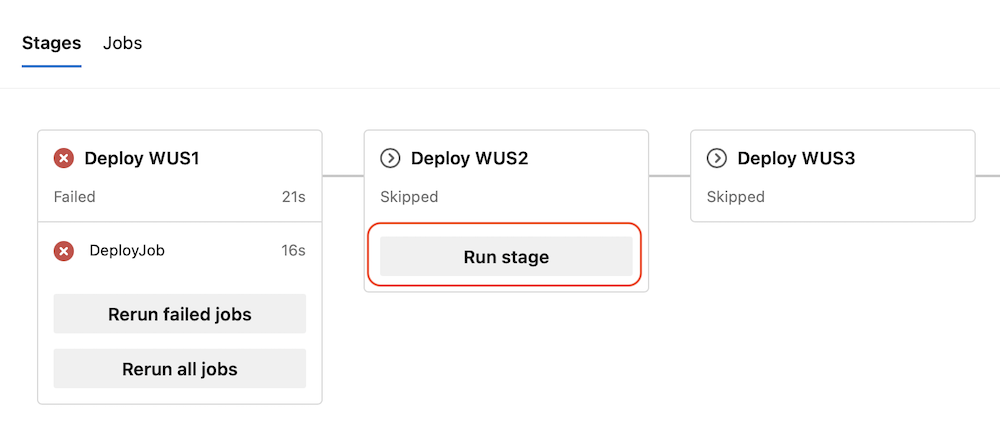

Executar estágios filhos quando o estágio pai falhar

Facilitamos a continuação das implantações usando o Azure Pipelines. Isso é útil, por exemplo, quando você usa Pipelines para implantar novas versões do seu aplicativo em várias regiões do Azure.

Digamos que você precise implantar em cinco regiões consecutivas do Azure. Suponha que seu pipeline tenha um estágio para cada região, e cada estágio tenha um trabalho que executa uma AzureResourceManagerTemplateDeployment tarefa e, em seguida, registra alguma telemetria. Este último é bom de ter, mas não crítico. Imagine que há um problema ao registrar a telemetria. Agora, o estágio falha e a implantação é interrompida.

A partir deste sprint, quando um estágio falha, você pode retomar a execução de seus estágios filhos.

Artefactos do Azure

Autenticação para Artefatos do Azure usando um feed público e Cargo

Devido a uma limitação com o cliente Cargo, a autenticação era tudo ou nada. Para feeds privados, a autenticação seria enviada, mas para feeds públicos, que precisam permitir usuários anônimos, nenhuma autenticação seria enviada, mesmo que estivesse disponível ou fosse necessária.

Agora, os usuários autenticados podem se conectar a um feed público de Artefatos do Azure, assim como fariam com um feed privado. Se você ou seu agente de pipeline tiver permissão para salvar pacotes de fontes upstream, poderá acessar pacotes de crates.io através do feed. Essa alteração dá o controle de quais pacotes podem entrar em um feed back nas mãos dos administradores de feed. Uma vez que os pacotes são trazidos para o feed a partir de uma fonte upstream, os usuários anônimos terão acesso a eles.

Para garantir a autenticação, acrescente ~force-auth ao nome do feed na URL do Registro. Pode obter mais detalhes através da nossa documentação pública.

Wiki

Melhorar a colagem de conteúdo baseado em HTML em Wikis

Tornamos mais fácil colar conteúdo baseado em HTML em Wikis. Agora, elementos HTML como links, listas, tabelas, imagens, planilhas do Excel, mensagens do Microsoft Teams, emails e consultas do Azure Data Explorer são convertidos automaticamente em sintaxe Markdown para uma edição mais suave.

Próximos passos

Nota

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

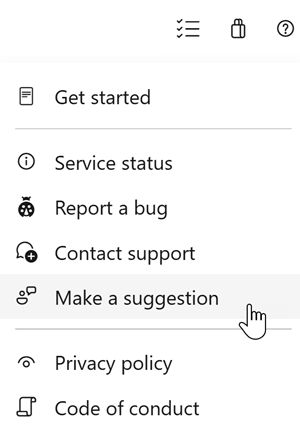

Como fornecer feedback

Gostaríamos muito de ouvir o que você pensa sobre esses recursos. Use o menu Ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigado,

Dan Hellem