Rastreamento de link AB# aprimorado em solicitações pull do GitHub

Com essa atualização, os links AB# agora aparecem diretamente na seção Desenvolvimento das solicitações pull do GitHub, desde que estejam incluídas na descrição da solicitação pull. Esse aprimoramento simplifica o acesso a itens de trabalho vinculados por meio dos Painéis do Azure e da integração do GitHub.

Também temos o prazer de introduzir ferramentas de monitoramento aprimoradas, oferecendo maior visibilidade sobre a integridade do seu repositório e ajudando você a manter seu desempenho de forma mais eficiente!

Confira as notas de versão para obter detalhes.

Segurança Avançada do GitHub para Azure DevOps

- Ramificações de solicitação de pull agora visíveis no seletor de ramificações de Segurança Avançada

- Atualizações automáticas para alterações de ramificação padrão na Segurança Avançada

- Suporte SARIF genérico de terceiros para Segurança Avançada

- IDs de regras de alerta agora integrados nas impressões digitais dos resultados

- Conjunto expandido de deteções de varredura secreta

Quadros do Azure:

- Links AB# em solicitações pull do GitHub

- Suporte à API REST para conectar repositórios do GitHub

- Excluir anexos permanentemente

Repositórios do Azure

Azure Pipelines

- O agente de pipeline do Azure v4 é executado no .NET 8

- Modo de visualização para validação de argumentos de tarefas do shell

Planos de Teste do Azure:

- Integração perfeita de pipeline de compilação para execução de casos de teste

- Extensão de teste e feedback no Manifest V3 (versão Edge)

Segurança Avançada do GitHub para Azure DevOps

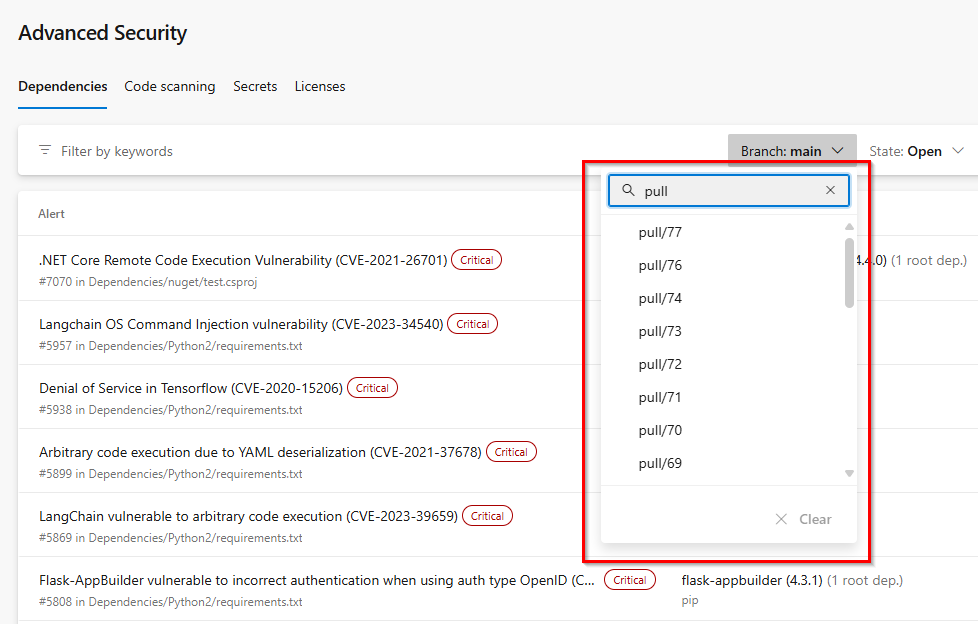

Ramificações de solicitação de pull agora visíveis no seletor de ramificações de Segurança Avançada

As ramificações de solicitação pull eram anteriormente ocultadas no seletor de ramificações, embora a varredura nas ramificações de solicitação pull fosse possível. Agora, essas ramificações estão visíveis no seletor de ramificações de Segurança Avançada e podem ser pesquisadas.

Atualizações automáticas para alterações de ramificação padrão na Segurança Avançada

No passado, a guia Repositório de Segurança Avançada não era atualizada automaticamente quando a ramificação padrão mudava, exigindo a seleção manual da nova ramificação no seletor de ramificação. Agora, a guia deteta e exibe automaticamente alertas para a ramificação padrão recém-designada ao visitar a página.

Além disso, a Visão Geral da Segurança é atualizada para refletir as alterações de ramificação padrão, embora possa haver um pequeno atraso antes que os resultados do alerta atualizados sejam processados.

Suporte SARIF genérico de terceiros para Segurança Avançada

Agora você pode carregar os resultados da sua ferramenta de verificação de terceiros para mostrar na guia Verificação de código de segurança avançada.

Usando uma ferramenta de varredura que publica um arquivo SARIF no $(Agent.TempDirectory)/.advsec diretório, está em conformidade com o padrão SARIF 2.1 e executa o AdvancedSecurity-Publish@1 após a tarefa carregará os resultados para a guia de verificação de código.

Nota

O caminho do arquivo associado a um resultado no arquivo SARIF deve estar acessível à AdvancedSecurity-Publish@1 tarefa em execução no agente de compilação.

IDs de regras de alerta agora integrados nas impressões digitais dos resultados

Anteriormente, os resultados de ferramentas de terceiros com a mesma impressão digital, hash, ferramenta e nome da regra eram agrupados em um alerta, mesmo que tivessem IDs de regra diferentes.

Com esta atualização, os IDs de regra agora são incluídos na impressão digital, criando alertas separados para resultados com IDs de regra diferentes, mesmo que outros pontos de dados sejam os mesmos. Os alertas existentes serão atualizados e divididos em conformidade.

Conjunto expandido de deteções de varredura secreta

Estamos expandindo o conjunto de padrões de parceiros que podem ser detetados com a Verificação Secreta. Essa expansão traz vários padrões de alta confiança para novos tipos de token.

Para obter mais informações sobre os tipos de padrões de parceiros que a Verificação Avançada de Segredos de Segurança do GitHub deteta, consulte Alertas de varredura secreta para Segurança Avançada do GitHub para Azure DevOps.

Azure Boards

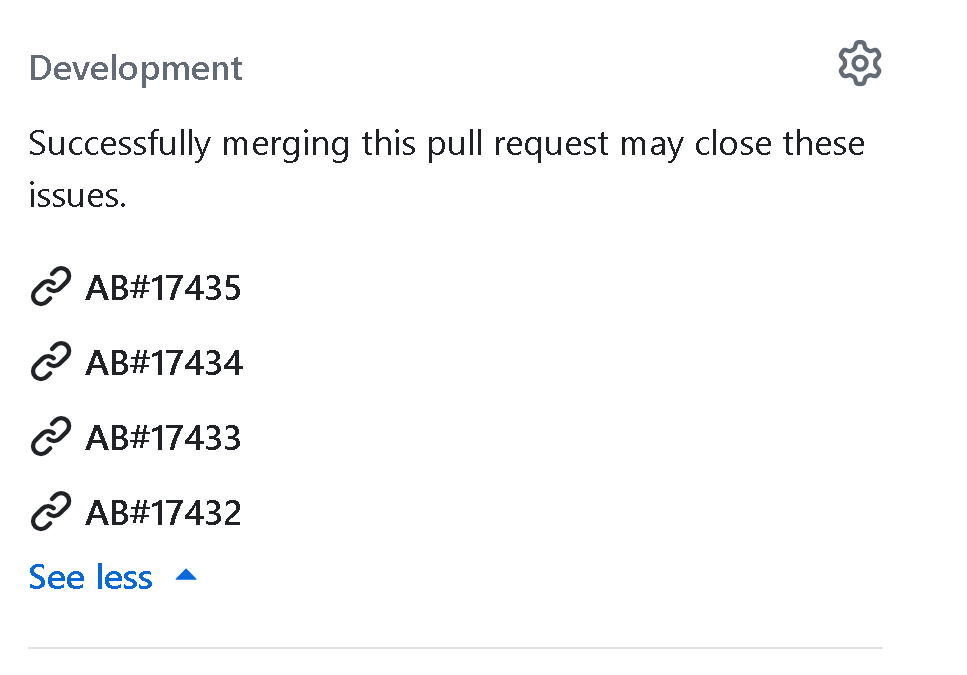

Links AB# em solicitações pull do GitHub

Como parte de nossos aprimoramentos contínuos para a integração Azure Boards + GitHub, temos o prazer de apresentar um novo recurso que simplifica como os links AB# são exibidos. Com essa atualização, os links AB# agora aparecem diretamente na seção Desenvolvimento das solicitações pull do GitHub, facilitando o acesso a itens de trabalho vinculados sem pesquisar descrições ou comentários.

Esses links só aparecerão quando AB# estiver incluído na descrição da solicitação pull. Se você vincular diretamente de um item de trabalho, eles não serão exibidos na seção Desenvolvimento. Além disso, remover o link AB# da descrição o remove do controle de desenvolvimento.

Suporte à API REST para conectar repositórios do GitHub

Estamos introduzindo novos pontos de extremidade da API REST que permitem automatizar a adição e a remoção de repositórios do GitHub em seus Projetos de DevOps do Azure. Além disso, aumentamos o limite de repositório por conexão de 500 para 2.000 ao usar esses endpoints.

Estes parâmetros de avaliação incluem:

Também fornecemos código de exemplo para ajudá-lo a começar.

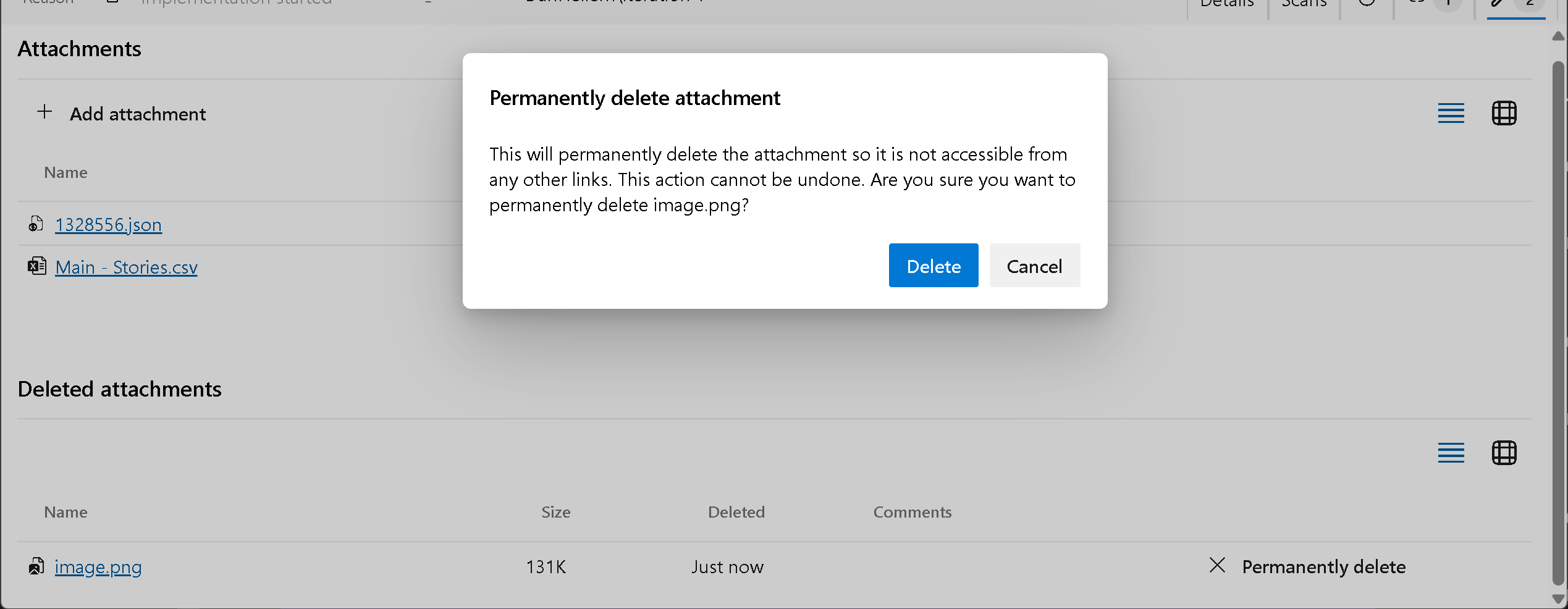

Excluir anexos permanentemente

Em alguns casos, simplesmente remover um anexo de um item de trabalho pode não resolver totalmente os riscos de segurança, especialmente se o arquivo for sinalizado como malicioso. Os links compartilhados para o anexo ainda podem estar acessíveis em outros itens de trabalho, comentários ou canais externos. Para resolver isso, adicionamos um recurso que permite que os usuários com permissões "Excluir itens de trabalho permanentemente" removam anexos permanentemente.

Essa ação pode ser executada na guia Anexos no formulário de item de trabalho, em uma nova seção chamada "Anexos excluídos". Esta secção só é visível para os utilizadores com as permissões necessárias para eliminar permanentemente elementos de trabalho.

Quando um anexo é eliminado permanentemente, todas as ligações associadas apresentam o erro “O anexo do ficheiro não existe”.

Nota

Esse recurso só está disponível no Hub Novos Painéis.

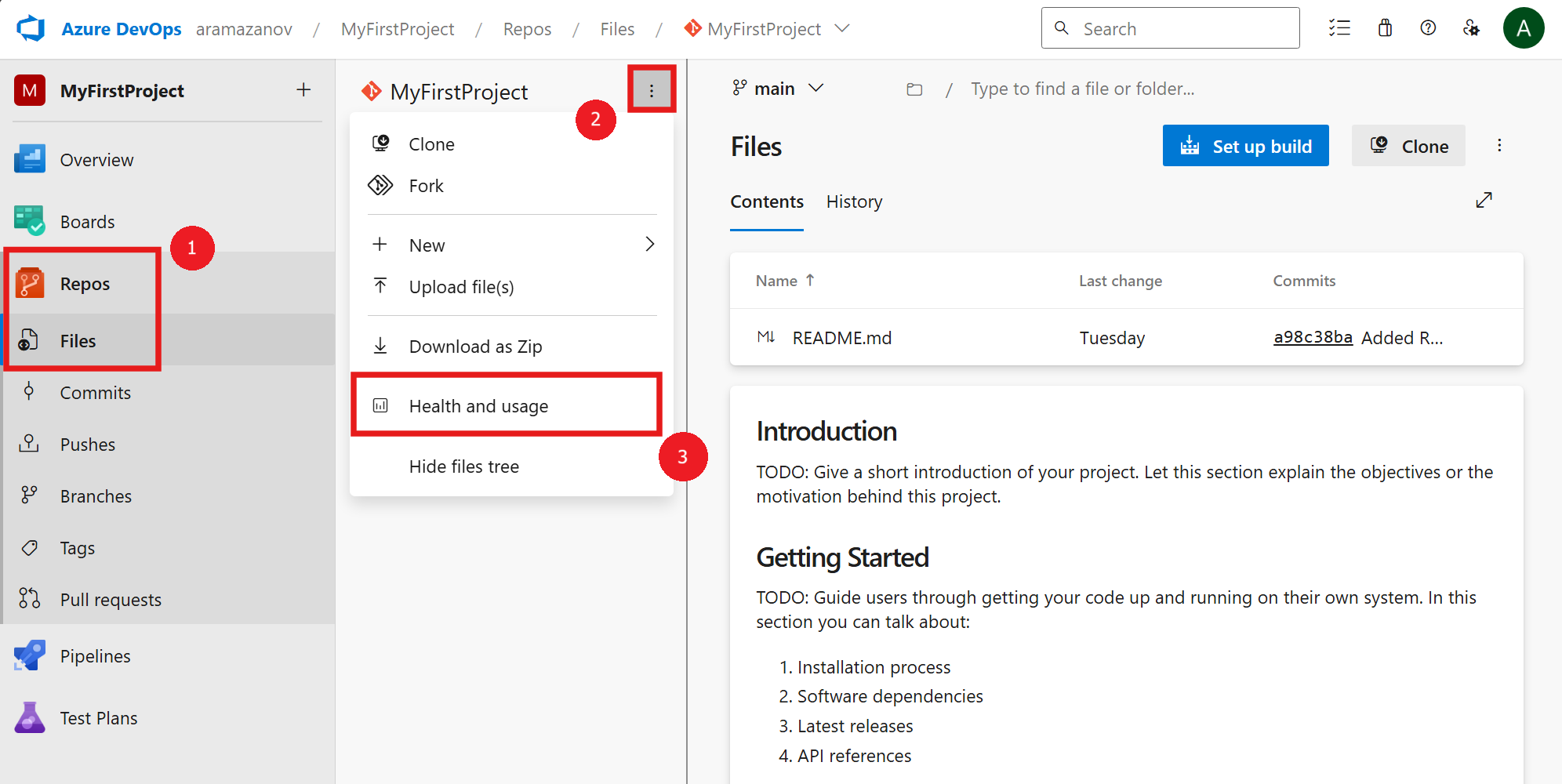

Repositórios do Azure

Novo painel "Saúde e uso" no hub de arquivos repo

À medida que os repositórios Git crescem, eles acumulam confirmações, blobs e outros dados, o que pode aumentar a carga na infraestrutura do Azure DevOps, afetando o desempenho e a experiência do usuário. Manter um repositório íntegro é fundamental para garantir desempenho e confiabilidade consistentes.

Para dar suporte a isso, agora monitoramos vários fatores, como tamanho do repositório, frequência de confirmação, conteúdo e estrutura. Se o seu repositório começar a sobrecarregar a infraestrutura, pode receber uma notificação com recomendações de medidas corretivas. Ao gerir a saúde do seu repositório, pode evitar interrupções e garantir operações sem problemas.

Para verificar a integridade do repositório, vá para Azure Repos, > Files e escolha "Integridade e uso" no menu de reticências para acessar o painel Integridade e uso do repositório.

Azure Pipelines

O agente de pipeline do Azure v4 é executado no .NET 8

O agente do Azure Pipeline v3 utiliza atualmente o .NET 6, mas com o fim da vida útil do .NET 6 a aproximar-se, estamos a atualizar o agente para o .NET 8. Esta atualização será implementada nas próximas semanas.

Se você estiver usando agentes auto-hospedados em um sistema operacional que não é suportado pelo .NET 8, seu agente não será atualizado para v4. Em vez disso, os pipelines executados em sistemas operacionais sem suporte exibem avisos nos registregistos de pipeline. Pode utilizar o script QueryAgentPoolsForCompatibleOS.ps1 para identificar proativamente quaisquer agentes de pipeline em execução em sistemas operacionais desatualizados.

As seguintes versões do sistema operacional não serão suportadas pelo agente v4 atualizado:

- Linux alpino 3.13 - 3.16

- Debian 10

- Fedora 36 - 38

- macOS 10 & 11

- openSUSE 15.0 - 15.4

- Oracle Linux 7

- Red Hat Enterprise Linux 7

- SUSE Enterprise Linux 12

- Ubuntu, 16.04, 18.04

- Windows 7, 8 & 10 até 21H2

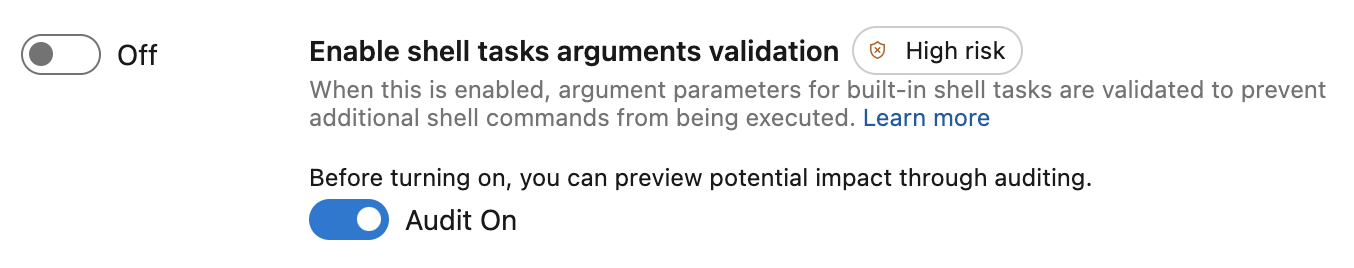

Modo de visualização para validação de argumentos de tarefas do shell

Tarefas de shell como Bash@3, BatchScript@1, CmdLine@2 e PowerShell@2 podem ser protegidas contra injeção de comando habilitando a validação de argumentos de tarefas de shell em configurações de organização ou projeto.

Habilitar a validação de argumentos de tarefas do shell pode quebrar scripts existentes à medida que a entrada é rejeitada pela validação de entrada. Por exemplo, alguns caracteres são considerados um separador de comando e rejeitados quando essa configuração está habilitada.

Para tornar essa transição mais suave, adicionamos um modo de visualização. Com o modo de visualização ativado, você recebe avisos em seu pipeline e logs de auditoria, dando-lhe visibilidade sobre possíveis problemas sem interromper suas tarefas ou fluxos de trabalho.

Vá para Configurações da > Organização Configurações de Pipelines > Restrições > > de tarefas Auditoria em:

Planos de Teste do Azure

Integração perfeita de pipeline de compilação para execução de casos de teste

Simplificamos o processo de execução do caso de teste integrando perfeitamente as configurações do pipeline de compilação. As definições de compilação e IDs definidas no nível do plano de teste agora se propagam automaticamente para o Web Runner, eliminando a necessidade de configuração manual a cada vez. Essa melhoria economiza tempo e aumenta a eficiência, permitindo que você se concentre em tarefas mais críticas.

Extensão de teste e feedback no Manifest V3 (versão Edge)

Temos vindo a lançar gradualmente esta atualização no Chrome e agora estamos a expandir a implementação para o Edge.

Esta atualização faz a transição da nossa implementação do Manifest V2 para o V3, em linha com o cronograma de descontinuação do Google para o Manifest V2. Embora os principais recursos da extensão permaneçam inalterados, a atualização melhora a segurança e o desempenho.

Para obter mais detalhes, confira nossa postagem recente no blog sobre essa atualização. Testar a extensão de feedback no manifesto v3

Próximos passos

Nota

Estamos lançando o recurso. Recebê-lo em sua organização depende de vários fatores, e ele pode chegar mais tarde, se você ainda não o tiver.

Vá até o Azure DevOps e dê uma olhada.

Como fornecer feedback

Gostaríamos muito de ouvir o que você pensa sobre esses recursos. Use o menu Ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigado,

Dan Hellem