Notificações de utilização de recursos no agente do Azure Pipelines

Com essa atualização, o agente do Azure Pipelines agora exibe uma notificação se você encontrar restrições de recursos, como limitações de memória ou espaço em disco.

Confira as notas de versão para obter detalhes.

Geral

Azure Pipelines

- As conexões de serviço do Azure indicam quando um segredo expirou

- Nova tarefa AzureFileCopy@6 suporta configurações sem segredo

- Alertas de utilização de recursos para agentes do Azure Pipeline

Geral

APIs de token de acesso pessoal (PAT) para retornar a vida útil máxima permitida

Ao gerenciar tokens de acesso pessoal (PATs) por meio das APIs de gerenciamento PAT, uma data de expiração validTo pode ser especificada para PATs recém-criados ou atualizados. Se a política "Enforce maximum personal access token lifespan" estiver ativada e o validTo date especificado exceder o limite máximo de vida útil da política, o sistema ajustará automaticamente e emitirá uma PAT com a vida útil máxima permitida, em vez de produzir um erro.

Anteriormente, ultrapassar a vida útil máxima permitida causaria um erro PatLifespanPolicyViolation . Essa alteração ajuda os aplicativos e as ferramentas que usam essas APIs a lidar melhor com erros de criação e atualização de PAT quando a política de "vida útil máxima do token de acesso pessoal" está habilitada.

Azure Pipelines

As conexões de serviço do Azure indicam quando um segredo expirou

Com esse sprint, agora você pode ver o status de expiração de segredos em conexões de serviço do Azure. Se suas tarefas mostrarem um erro devido a um segredo expirado, como mensagens com "AADSTS7000222", vá para a página de detalhes da conexão de serviço. Se vir esta mensagem, o segredo da ligação de serviço expirou:

Para corrigir a conexão de serviço, você pode convertê-la para usar a federação de identidades de carga de trabalho. Esta abordagem elimina a necessidade de alternar segredos, oferecendo um processo de gestão mais simplificado e seguro.

Nova tarefa AzureFileCopy@6 suporta configurações sem segredo

Você pode bloquear o uso de chaves de conta de armazenamento e tokens SAS em suas contas de armazenamento. Nessas situações, a tarefa AzureFileCopy@5, que depende de tokens SAS, não pode ser usada.

A nova tarefa AzureFileCopy@6 usa o RBAC do Azure para acessar o armazenamento de blobs. Isso requer a identidade da conexão de serviço usada para ter a função RBAC apropriada, por exemplo, Contribuidor de Dados de Blob de Armazenamento. Veja Atribuir uma função do Azure para acesso aos dados de blobs.

A tarefa AzureFileCopy@6 também oferece suporte a conexões de serviço que usam a federação de identidades de carga de trabalho.

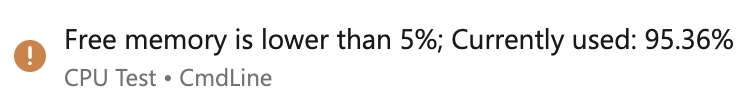

Alertas de utilização de recursos para agentes do Azure Pipeline

Em outubro passado, introduzimos a capacidade de monitorar a utilização de memória e espaço em disco pelo agente Pipelines.

Para informá-lo sobre essas restrições, melhoramos a visibilidade dos alertas de restrição de recursos:

Se encontrar mensagens que indicam uma falta de capacidade de resposta do agente, isto pode significar que uma tarefa está a exceder os recursos atribuídos ao agente, potencialmente causando falhas no trabalho de pipeline.

"Deixámos de ouvir o agente"

Para resolver este problema, ative os registos verbosos para um rastreio mais detalhado da utilização de recursos, ajudando a identificar onde os recursos estão a ser esgotados. Para aqueles que utilizam um agente auto-hospedado, certifique-se de que seu agente tenha recursos suficientes.

Próximos passos

Nota

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

Como fornecer feedback

Gostaríamos muito de ouvir o que você pensa sobre esses recursos. Use o menu Ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigado,

Silviu Andrica