Azure Pipelines - Atualização do Sprint 246

Funcionalidades

- Ubuntu 24.04 em agentes hospedados do Azure Pipelines

- Usar a federação de identidades de carga de trabalho em testes de integração do Azure

- Nova experiência de criação de conexão de serviço do Azure com suporte aprimorado a identidades gerenciadas

- Executar estágios filhos quando o estágio pai falhar

Ubuntu 24.04 em agentes hospedados do Azure Pipelines

A imagem do Ubuntu 24.04 agora está disponível para agentes hospedados do Azure Pipelines. Para usar esta imagem, atualize seu arquivo YAML para incluir vmImage:'ubuntu-24.04':

- job: ubuntu2404

pool:

vmImage: 'ubuntu-24.04'

steps:

- bash: |

echo Hello from Ubuntu 24.04

lsb_release -d

Nota

O ubuntu-latest rótulo da imagem continuará a apontar para o ubuntu-22.04 até o final deste ano.

Consulte o readme de imagem do Ubuntu 24.04 para o software instalado.

Usar a federação de identidades de carga de trabalho em testes de integração do Azure

Em junho, as bibliotecas de Identidade do Azure for.NET, C++, Go, Java, JavaScript e Python adicionaram suporte para federação de identidades de carga de trabalho. Isso adicionou a capacidade de o código executado a partir das tarefas de AzureCLI@2 e AzurePowerShell@5 para autenticar com o Microsoft Entra (por exemplo, para acessar o Azure) com a AzurePipelinesCredential classe.

Muitos clientes estão usando as bibliotecas de Identidade do Azure em testes de integração invocados de outras tarefas. Agora adicionamos suporte para AzurePipelinesCredential as tarefas de DotNetCoreCLI@2, Maven@4 e VSTest@3 .

Você pode definir a connectedService propriedade como uma conexão de serviço do Azure configurada com federação de identidade de carga de trabalho. Os AzurePipelinesCredential requisitos SYSTEM_ACCESSTOKEN devem ser definidos.

- task: DotNetCoreCLI@2

inputs:

command: 'run'

connectedService: <Azure service connection configured with workload identity federation>

env:

SYSTEM_ACCESSTOKEN: $(System.AccessToken)

Para obter mais informações sobre AzurePipelinesCredentialo , consulte esta postagem no blog.

Nova experiência de criação de conexão de serviço do Azure com suporte aprimorado a identidades gerenciadas

A nova experiência de criação de conexão de serviço do Azure oferece maior flexibilidade e padrões seguros. Também alinha a terminologia com o Microsoft Entra ID, para que os utilizadores que criam objetos do Microsoft Entra ID manualmente tenham uma melhor compreensão ao navegar em portais diferentes.

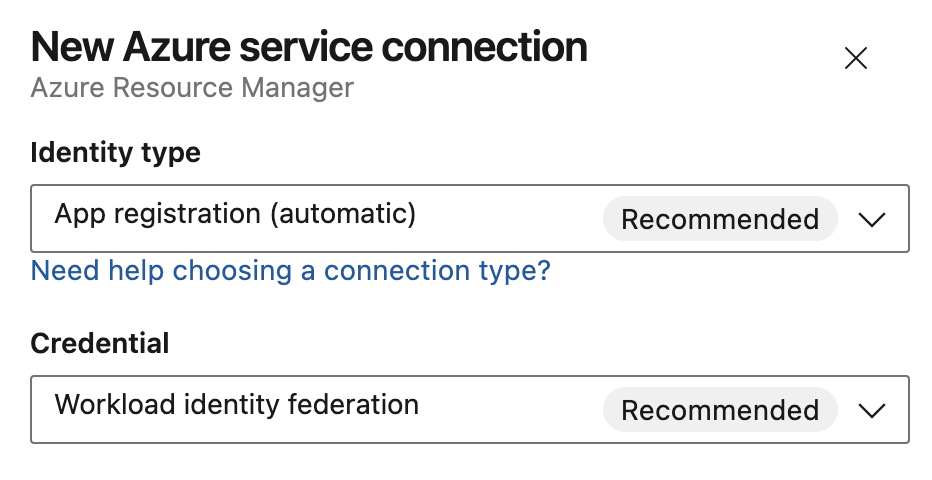

Ao criar uma nova conexão de serviço do Azure Resource Manager, as várias opções para configurar a identidade agora estão disponíveis em uma única caixa de diálogo unificada que substitui os distintos itens de nível superior usados anteriormente:

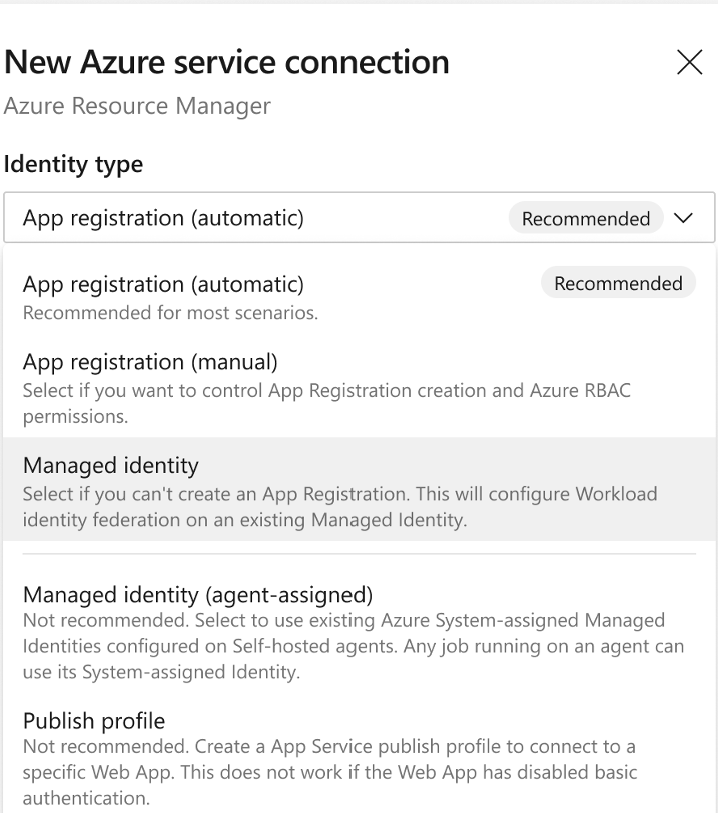

O tipo de identidade lista todos os esquemas de autenticação suportados pela conexão de serviço do Azure:

Para registros de aplicativos, você pode selecionar independentemente Credencial como federação de identidade de carga de trabalho ou um segredo.

Suporte de Identidade Gerenciada de Conexão de Serviço do Azure

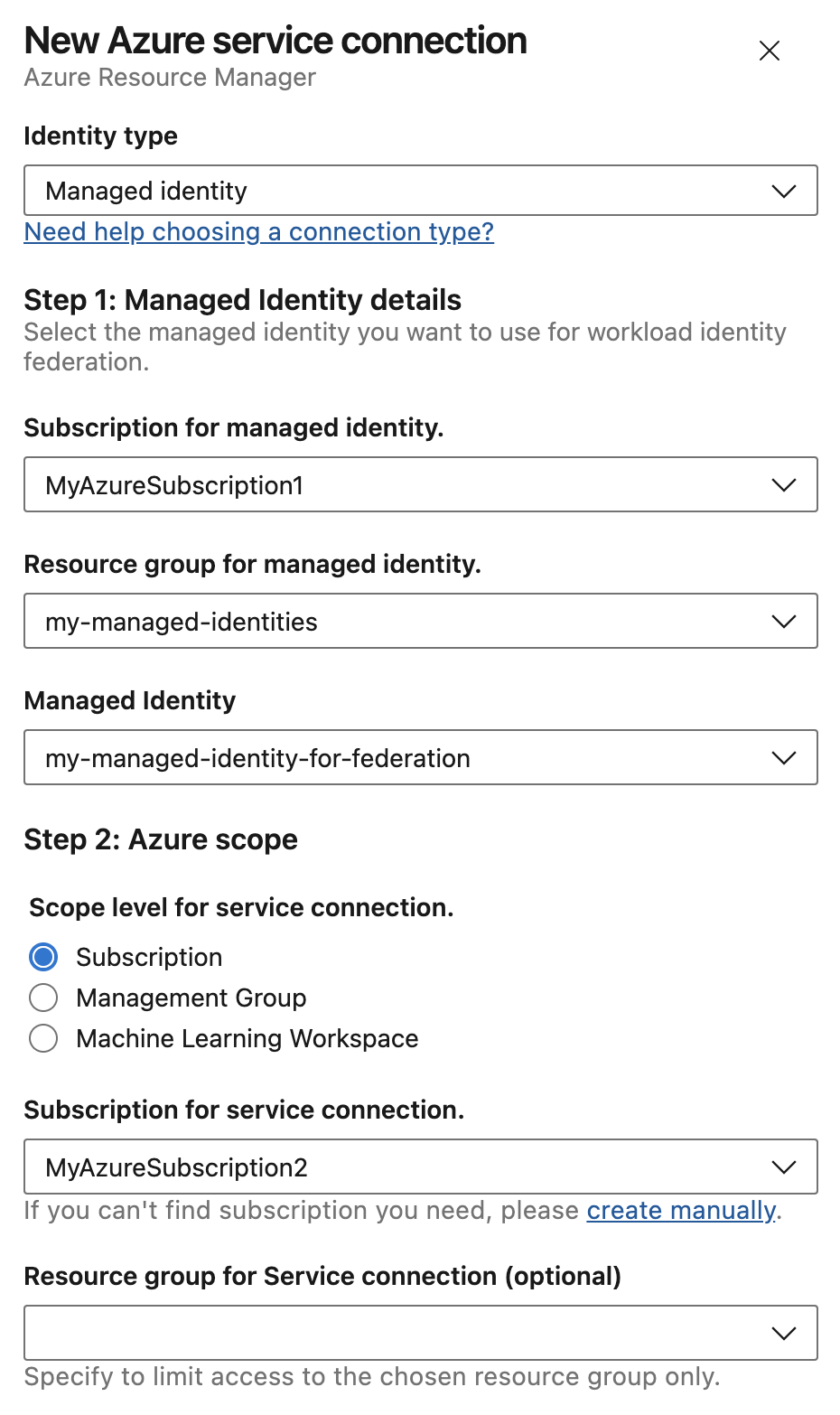

Agora você pode selecionar uma identidade gerenciada pré-existente e usá-la para configurar uma conexão de serviço que usa a federação de identidades de carga de trabalho. Primeiro, crie uma Identidade Gerenciada atribuída pelo usuário.

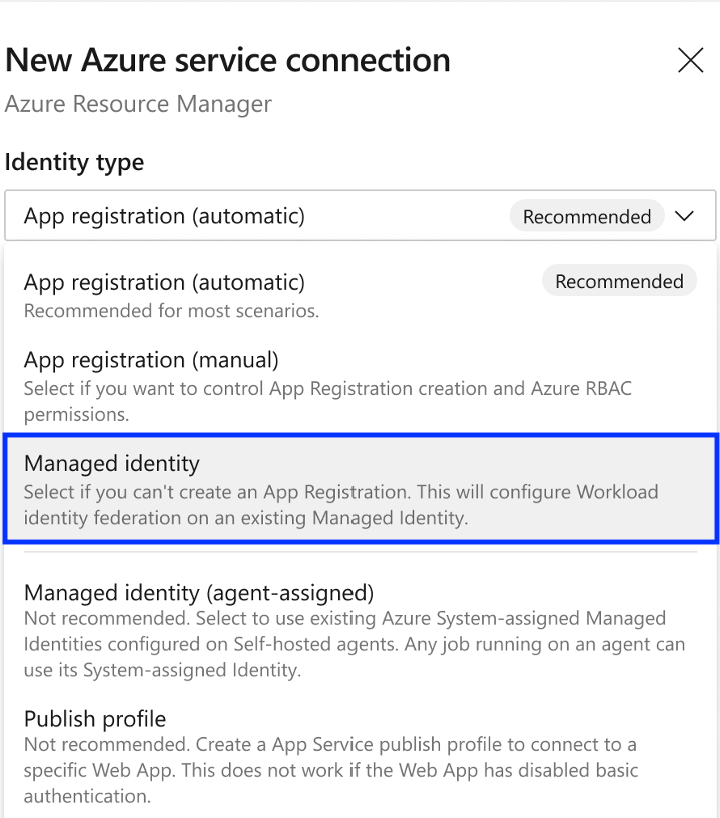

Em seguida, crie uma conexão de serviço do Azure e selecione o Tipo de Identidade Gerenciada . Isso configura credenciais de identidade federada na identidade gerenciada.

A opção de usar uma identidade gerenciada atribuída a um agente (pool) foi renomeada para Identidade gerenciada (atribuída ao agente). Para evitar o compartilhamento de identidades gerenciadas com privilégios excessivos, é recomendável usar uma identidade gerenciada com federação de identidades de carga de trabalho em vez de identidades gerenciadas atribuídas a pools de agentes.

A identidade gerenciada também é a opção recomendada para usuários que não podem criar um registro de aplicativo se isso estiver desabilitado na ID do Microsoft Entra.

Para usar uma identidade gerenciada com federação de identidades de carga de trabalho, primeiro selecione a assinatura e o grupo de recursos que contém sua identidade gerenciada. Isso pode ser diferente da assinatura que a conexão de serviço acessa em trabalhos de pipeline. Escolha a identidade gerenciada configurada para a federação de identidades de carga de trabalho. O usuário precisa da função de Colaborador de Identidade Gerenciada ou permissões equivalentes na identidade gerenciada para criar credenciais de identidade federada nela.

Continue a selecionar a assinatura que será usada como o escopo de implantação para a conexão de serviço.

Campo Referência de Gerenciamento de Serviços

Algumas organizações exigem que a Referência de Gerenciamento de Serviços de um registro de aplicativo seja preenchida com informações de contexto relevantes de um banco de dados ITSM. Se necessário para fazer isso, os usuários podem especificar essa referência no momento da criação da conexão de serviço.

Mais informações

A nova experiência de criação de conexão de serviço do Azure será lançada no próximo mês. Para obter mais informações, consulte:

- Documentação de conexão de serviço do Azure

- Federação de identidades de carga de trabalho

- Resolução de problemas

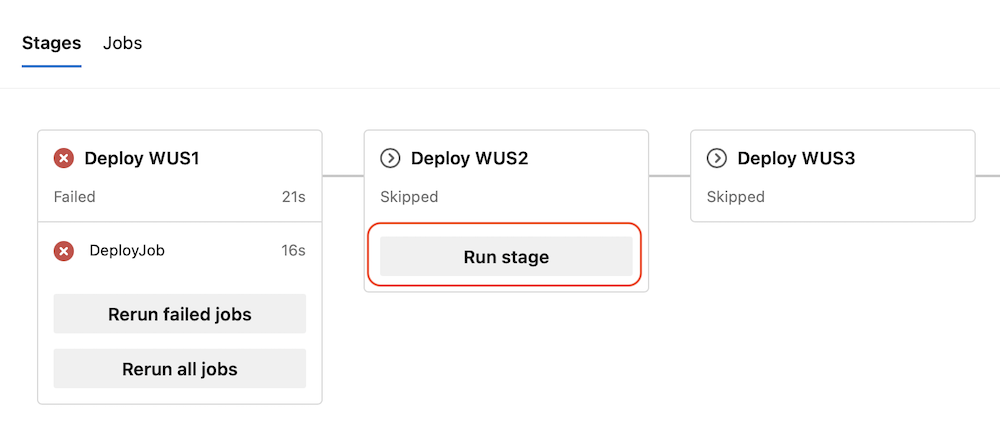

Executar estágios filhos quando o estágio pai falhar

Facilitamos a continuação das implantações usando o Azure Pipelines. Isso é útil, por exemplo, quando você usa Pipelines para implantar novas versões do seu aplicativo em várias regiões do Azure.

Digamos que você precise implantar em cinco regiões consecutivas do Azure. Suponha que seu pipeline tenha um estágio para cada região, e cada estágio tenha um trabalho que executa uma AzureResourceManagerTemplateDeployment tarefa e, em seguida, registra alguma telemetria. Este último é bom de ter, mas não crítico. Imagine que há um problema ao registrar a telemetria. Agora, o estágio falha e a implantação é interrompida.

A partir deste sprint, quando um estágio falha, você pode retomar a execução de seus estágios filhos.

Próximos passos

Nota

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

Como fornecer feedback

Gostaríamos muito de ouvir o que você pensa sobre esses recursos. Use o menu Ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.