A Segurança Avançada do GitHub e o suporte à identidade gerenciada e à entidade de serviço para o Azure DevOps agora estão disponíveis para o público em geral

Temos o prazer de anunciar que a Segurança Avançada do GitHub e o suporte de identidade gerenciada e principal de serviço para o Azure DevOps agora estão disponíveis para o público em geral!

No GitHub Advanced Security, também melhoramos a verificação de código para incluir todas as entradas fornecidas pelo usuário na tarefa Inicializar do CodeQL. Além disso, expandimos o suporte ao CodeQL para incluir o Swift.

Em Painéis, estamos lançando Regras de Automação de Equipe em visualização privada. Agora, você pode configurar cada nível de lista de pendências para automatizar a abertura e o fechamento/resolução de itens de trabalho com base no(s) estado(s) de seus filhos. Confira as notas de versão se você estiver interessado em se inscrever na visualização privada.

Vá para a lista de recursos abaixo para saber mais sobre esses recursos.

Geral

- Identidade gerenciada e suporte da entidade de serviço para o Azure DevOps agora em disponibilidade geral (GA)

- Novos escopos de DevOps do Azure disponíveis para aplicativos de fluxo delegado OAuth do Microsoft Identity

Segurança Avançada do GitHub para Azure DevOps

- Alterações na tarefa e variáveis de entrada do usuário do Code Scanning (CodeQL)

- A tarefa de publicação não é mais necessária para Configurar a verificação de código

- A digitalização de código CodeQL agora suporta Swift

Azure Boards

Azure Pipelines

- Os logs de pipeline agora contêm utilização de recursos

- O agente Azure Pipelines agora oferece suporte ao Alpine Linux

Geral

Identidade gerenciada e suporte da entidade de serviço para o Azure DevOps agora em disponibilidade geral (GA)

O suporte para identidades gerenciadas e entidades de serviço do Microsoft Entra ID no Azure DevOps já atingiu a disponibilidade geral (GA).

Atualmente, muitos cenários de integração de aplicativos dependem de PATs (Personal Access Tokens) para integração com o Azure DevOps. Embora simples de usar, os PATs podem ser facilmente vazados, potencialmente permitindo que atores mal-intencionados se autentiquem como usuários poderosos. Para evitar acessos indesejados, os PATs muitas vezes também exigem manutenção demorada por meio de rotações regulares de credenciais.

Agora você pode habilitar aplicativos para, em vez disso, usar Identidades Gerenciadas e Entidades de Serviço para se integrar ao Azure DevOps por meio de APIs REST e bibliotecas de cliente. Esse recurso altamente solicitado oferece aos clientes do Azure DevOps uma alternativa mais segura aos PATs. As Identidades Gerenciadas oferecem a capacidade de aplicativos executados em recursos do Azure obterem tokens do Azure AD sem a necessidade de gerenciar nenhuma credencial.

As Identidades Gerenciadas e as Entidades de Serviço podem ser configuradas no Azure DevOps e receber permissões para ativos específicos (projetos, repositórios, pipelines), assim como os usuários comuns. Isso permite que os aplicativos que usam Identidades Gerenciadas ou Entidades de Serviço se conectem ao Azure DevOps e executem ações em nome de si mesmos, em vez de em nome de um usuário, como a PAT. As equipes agora podem gerenciar melhor seus serviços coletivamente, em vez de depender de qualquer indivíduo para fornecer um token para autenticação. Saiba mais sobre a versão do GA em nosso anúncio de postagem pública no blog e em nossa documentação de recursos.

Novos escopos de DevOps do Azure disponíveis para aplicativos de fluxo delegado OAuth do Microsoft Identity

Adicionamos novos escopos de DevOps do Azure para aplicativos OAuth delegados na plataforma Microsoft Identity, também conhecidos coloquialmente como aplicativos OAuth do Microsoft Entra ID. Esses novos escopos permitirão que os desenvolvedores de aplicativos anunciem especificamente quais permissões esperam solicitar ao usuário para executar tarefas do aplicativo. Esse recurso altamente solicitado permite que os desenvolvedores de aplicativos solicitem de seus usuários apenas as permissões necessárias para seu aplicativo.

Anteriormente, user_impersonation era o único escopo disponível para os desenvolvedores de aplicativos escolherem. Esse escopo dá ao aplicativo acesso total a todas as APIs de DevOps do Azure, o que significa que ele poderá fazer qualquer coisa que o usuário possa fazer em todas as organizações às quais o usuário pertence. Agora com escopos mais granulares disponíveis, você pode ficar tranquilo que os aplicativos só podem solicitar e acessar somente as APIs que os escopos solicitados lhes concederam permissão para acessar.

Saiba mais sobre esses novos escopos em nosso anúncio de postagem de blog público e documentação de recursos.

Segurança Avançada do GitHub para Azure DevOps

Alterações na tarefa e variáveis de entrada do usuário do Code Scanning (CodeQL)

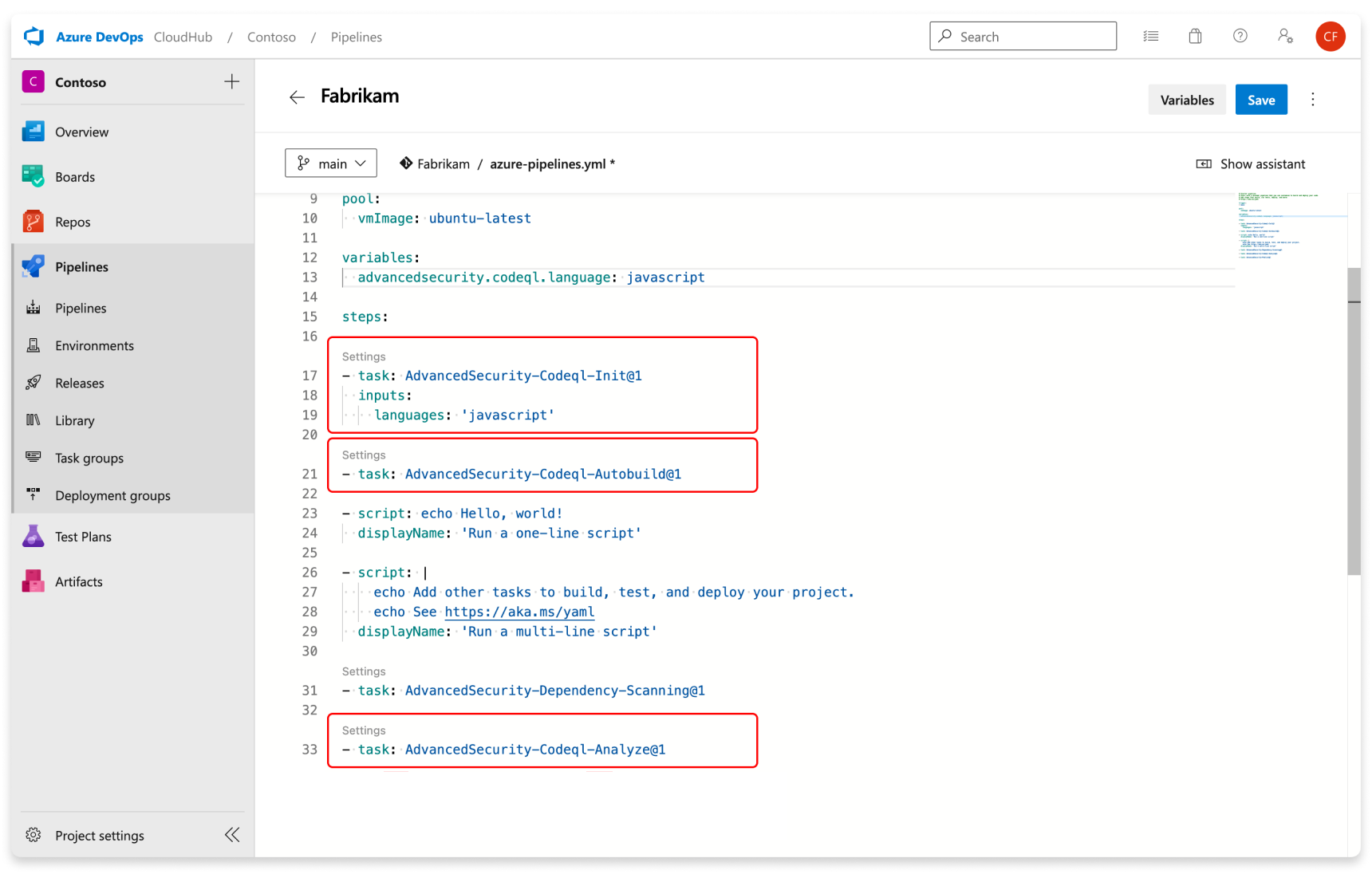

Todas as entradas fornecidas pelo usuário agora são especificadas na tarefa CodeQL Initialize, que é responsável por configurar o ambiente de análise do CodeQL usado para análise de código com o CodeQL 'AdvancedSecurity-Codeql-Init@1''. Consulte a documentação de configuração dos recursos do GitHub Advanced Security for Azure DevOps para obter mais informações sobre como configurar o GitHub Advanced Security for Azure DevOps.

Além disso, as entradas do usuário têm precedência sobre quaisquer valores definidos por variáveis. Por exemplo, se você estabelecer a variável de idioma como advancedsecurity.codeql.language: Java e posteriormente, durante a fase de inicialização do CodeQL, você especificar o idioma como uma entrada com Language: cpp, a entrada cpp substituirá a variável Java para o idioma. Certifique-se de que as suas entradas estão configuradas com precisão.

A tarefa de publicação não é mais necessária para Configurar a verificação de código

Anteriormente, ao configurar a verificação de código, era necessário incluir a tarefa de publicação (AdvancedSecurity-Publish@1) no pipeline YAML ou no pipeline clássico. Com esta atualização, eliminamos a necessidade da tarefa de publicação, e os resultados agora são lançados diretamente no serviço de segurança avançada dentro da tarefa de análise (AdvancedSecurity-Codeql-Analyze@1).

Abaixo está a tarefa necessária para a verificação de código.

Para obter mais informações, consulte a documentação de digitalização de código de configuração.

A digitalização de código CodeQL agora suporta Swift

Estamos expandindo nosso suporte para a digitalização de código CodeQL para incluir o Swift! Isto significa que os programadores que trabalham em bibliotecas e aplicações Swift para plataformas Apple podem agora tirar partido da nossa análise de segurança de código de alto nível. Nossos recursos atuais incluem a deteção de problemas como injeção de caminho, buscas arriscadas de visualização da Web, vários usos indevidos de criptografia e outras formas de manipulação ou processamento inseguro de dados de usuário não filtrados.

O Swift agora faz parte da nossa lista de linguagens de programação suportadas, que inclui C/C++, Java/Kotlin, JavaScript/TypeScript, Python, Ruby, C# e Go. No total, essas linguagens nos permitem realizar quase 400 verificações abrangentes em seu código, mantendo uma baixa taxa de falsos positivos e garantindo alta precisão.

Consulte a documentação de configuração dos recursos do GitHub Advanced Security for Azure DevOps para obter mais informações sobre como configurar o GitHub Advanced Security for Azure DevOps para seus repositórios.

Azure Boards

Regras de automação da equipe (visualização privada)

Importante

A partir de 9/11/2023, não estamos levando nenhuma nova organização para a prévia privada. Tivemos um ótimo feedback com apenas alguns pequenos bugs para resolver. Estamos trabalhando nesses bugs e lançaremos o recurso para todos nos próximos sprints.

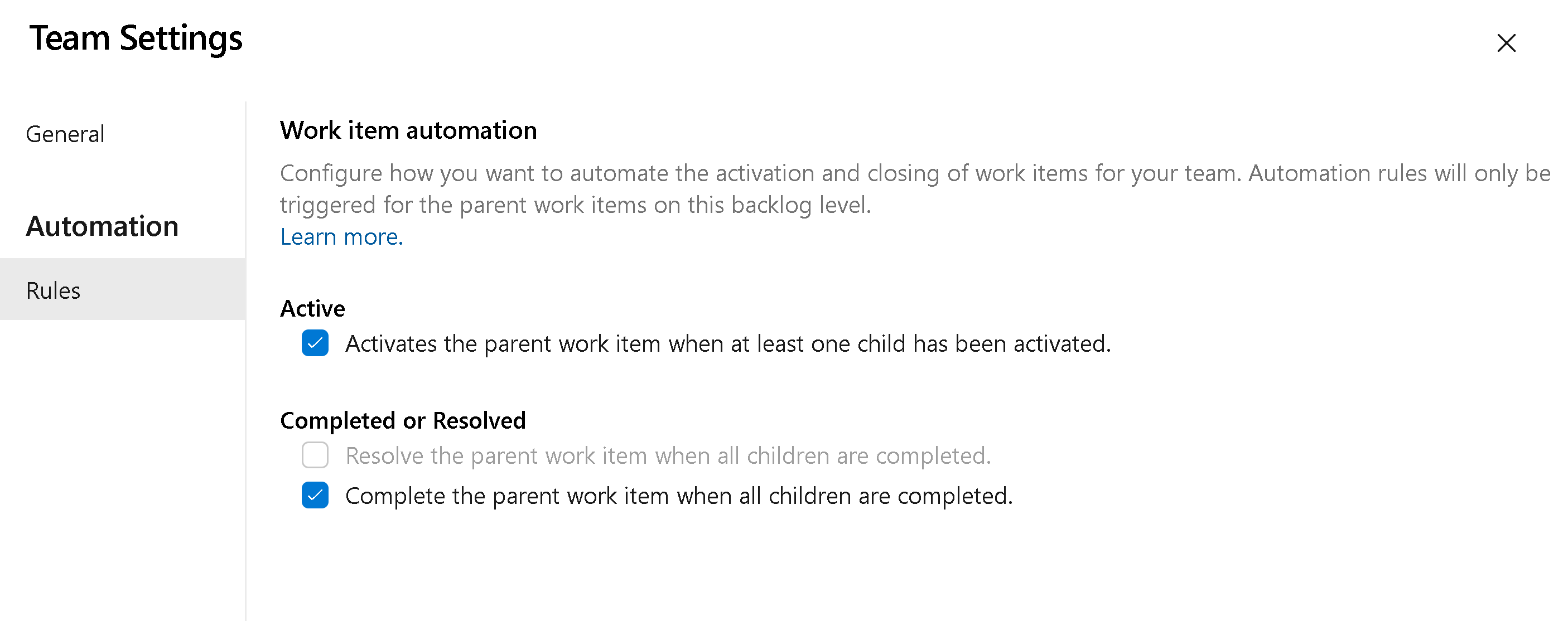

Agora você pode configurar cada nível de lista de pendências para automatizar a abertura e o fechamento/resolução de itens de trabalho com base no(s) estado(s) de seus filhos. Há dois cenários principais que estamos a tentar resolver.

Quando um único item filho é ativado, ative o pai.

Quando todos os itens filho estiverem fechados, feche o pai (ou resolva-o).

Para ativar essas configurações, clique na configuração de nível de lista de pendências para sua equipe. Em seguida, vá para a guia Regras de automação > para ver as duas regras diferentes que você pode aplicar à sua lista de pendências. Cada nível de lista de pendências (requisitos, recursos, épicos) pode ser configurado para como sua equipe deseja trabalhar.

Por exemplo, quando qualquer Tarefa filho estiver definida como Ativa, ative a História de Usuário pai. Em seguida, quando todas as Tarefas estiverem concluídas, defina a História do Usuário como Fechada.

Se estiver interessado em inscrever-se na pré-visualização privada, envie-nos um e-mail com o nome da sua organização (dev.azure.com/{nome da organização}). Por favor, entenda que estaremos limitando o número de organizações na visualização. Nossa esperança é fazer com que algumas organizações forneçam feedback e, em seguida, liberem para todos dentro de 2-3 sprints.

Os recursos foram priorizados com base neste tíquete de sugestão da Comunidade de desenvolvedores.

Nota

Este recurso só estará disponível com a visualização dos Novos Hubs de Painéis.

Azure Pipelines

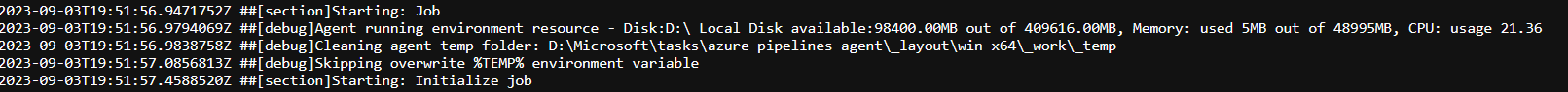

Os logs de pipeline agora contêm utilização de recursos

Os logs de pipeline do Azure agora podem capturar métricas de utilização de recursos, como memória, uso da CPU e espaço em disco disponível. Os logs também incluem recursos usados pelo agente de pipeline e processos filho, incluindo tarefas executadas em um trabalho.

Se você suspeitar que seu trabalho de pipeline pode ter restrições de recursos, habilite logs detalhados para que as informações de utilização de recursos sejam injetadas nos logs de pipeline. Isso funciona em qualquer agente, independente do modelo de hospedagem.

O agente Azure Pipelines agora oferece suporte ao Alpine Linux

O agente Pipeline v3.227 agora suporta Alpine Linux versões 3.13 e superiores. Alpine Linux é um popular para container (base) imagem. Você pode encontrar o agente na página de lançamentos . As versões Alpine Linux do agente têm um prefixo vsts-agent-linux-musl , por exemplo, vsts-agent-linux-musl-x64-3.227.1.tar.gz.

Próximos passos

Nota

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

Como fornecer feedback

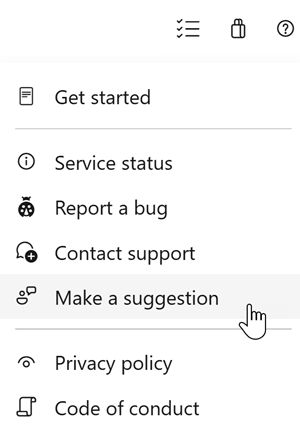

Gostaríamos muito de ouvir o que você pensa sobre esses recursos. Use o menu Ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigado,

Rajesh Ramamurthy