Melhorias para reforçar a segurança dos gasodutos

Com esta atualização, estamos incluindo melhorias para fortalecer a segurança no Azure DevOps. Agora você pode usar uma Identidade Gerenciada atribuída pelo Sistema ao criar conexões de serviço do Registro do Docker para o Registro de Contêiner do Azure. Além disso, aprimoramos o gerenciamento de acesso para pools de agentes para permitir que você especifique o uso de recursos em um pipeline YAML. Por fim, estamos limitando o token de acesso do GitHub para repositórios públicos bifurcados do GitHub para ter escopo somente leitura.

Confira as notas de versão para obter detalhes.

Azure Boards

Pipelines do Azure

- As conexões de serviço do Registro de Contêiner agora podem usar as Identidades Gerenciadas do Azure

- Eventos de log de auditoria relacionados à permissão de pipeline

- Garantir que sua organização use apenas pipelines YAML

- Novo escopo da PAT necessário para atualizar as Configurações Gerais do pipeline

- Gerenciamento de acesso refinado para pools de agentes

- Impedir a concessão de acesso a recursos protegidos a todos os pipelines

- Segurança aprimorada ao criar solicitações pull de repositórios bifurcados do GitHub

- O rótulo mais recente do Macos apontará para a imagem do macos-12

- Ubuntu mais recente rótulo apontará para ubuntu-22.04 imagem

Azure Boards

Copiar links de comentários

Agora você pode usar a ação Copiar link para copiar um link para um comentário de item de trabalho específico. Em seguida, você pode colar esse link em outro comentário ou descrição de item de trabalho. Quando clicado, o item de trabalho será aberto e o comentário será realçado.

Este recurso foi priorizado com base neste tíquete de sugestão da comunidade.

Nota

Este recurso só estará disponível com a visualização dos Novos Hubs dePainéis.

Pipelines do Azure

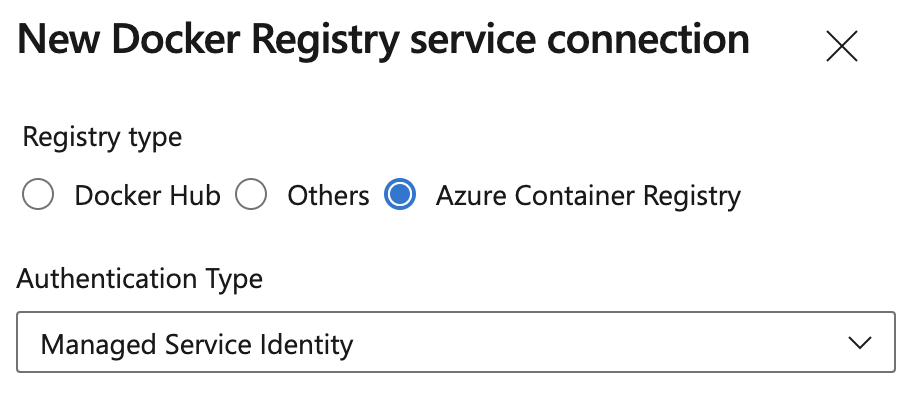

As conexões de serviço do Registro de Contêiner agora podem usar as Identidades Gerenciadas do Azure

Você pode usar uma Identidade Gerenciada atribuída ao Sistema ao criar conexões de serviço do Registro do Docker para o Registro de Contêiner do Azure. Isso permite que você acesse o Registro de Contêiner do Azure usando uma Identidade Gerenciada associada a um agente do Azure Pipelines auto-hospedado, eliminando a necessidade de gerenciar credenciais.

Nota

A Identidade Gerenciada usada para acessar o Registro de Contêiner do Azure precisará da atribuição apropriada do RBAC (Controle de Acesso Baseado em Função) do Azure, por exemplo, função AcrPull ou AcrPush.

Eventos de log de auditoria relacionados a permissões de pipeline

Quando você restringe as permissões de pipeline de um recurso protegido, como uma conexão de serviço, o Log de Eventos de Auditoria associado agora indica corretamente que o recurso foi autorizado com êxito para seu projeto.

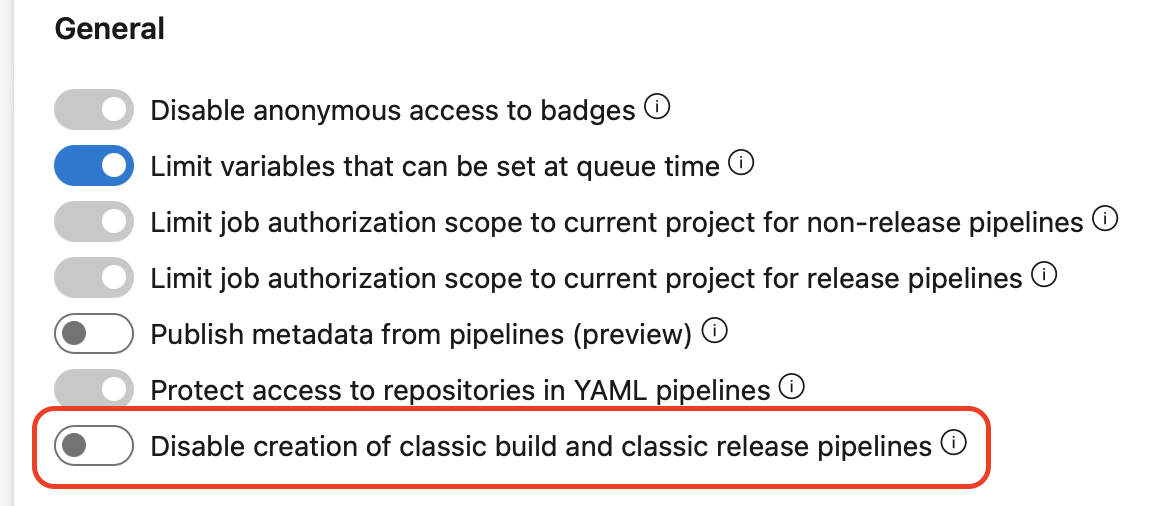

Garantir que sua organização use apenas pipelines YAML

O Azure DevOps agora permite garantir que sua organização use apenas pipelines YAML, desabilitando a criação de pipelines de compilação clássicos, pipelines de versão clássicos, grupos de tarefas e grupos de implantação. Seus pipelines clássicos existentes continuarão a ser executados e você poderá editá-los, mas não poderá criar novos.

Você pode desabilitar a criação de pipelines clássicos no nível da organização ou no nível do projeto, ativando as alternâncias correspondentes. As alternâncias podem ser encontradas em Configurações do Projeto / Organização - Pipelines ->> Configurações.

O estado de alternância está desativado por padrão, e você precisará de direitos de administrador para alterar o estado. Se a alternância estiver ativada no nível da organização, a desativação será imposta para todos os projetos. Caso contrário, cada projeto é livre para escolher se aplica ou não a inabilitação.

Quando a desativação da criação de pipelines clássicos é imposta, as APIs REST relacionadas à criação de pipelines clássicos, grupos de tarefas e grupos de implantação falharão. As APIs REST que criam pipelines YAML funcionarão.

A desativação da criação de pipelines clássicos é uma opção para as organizações existentes. Para novas organizações, é opt-in por enquanto.

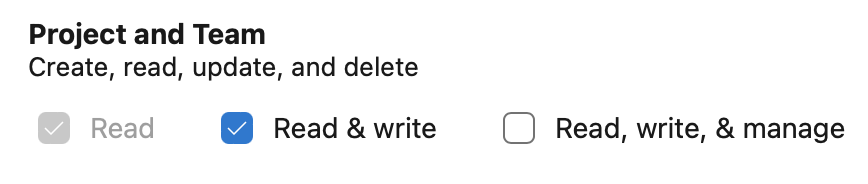

Novo escopo da PAT necessário para atualizar as Configurações Gerais do pipeline

Invocar as Configurações Gerais - Atualizar API REST agora requer uma PAT com escopo Projeto e Equipe -> Ler & Escrever.

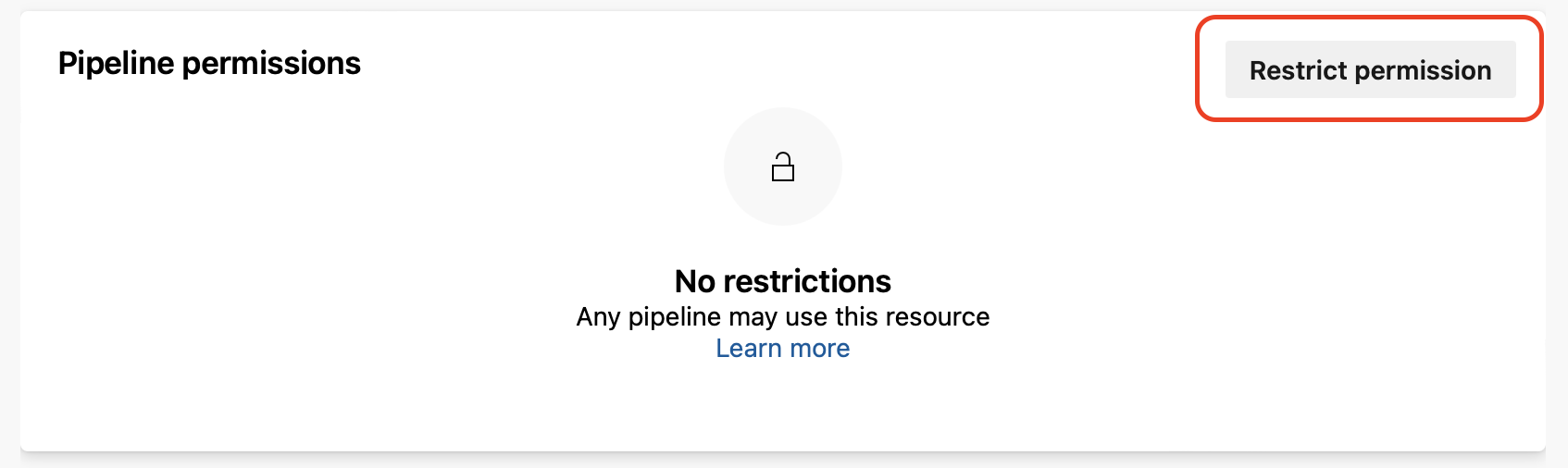

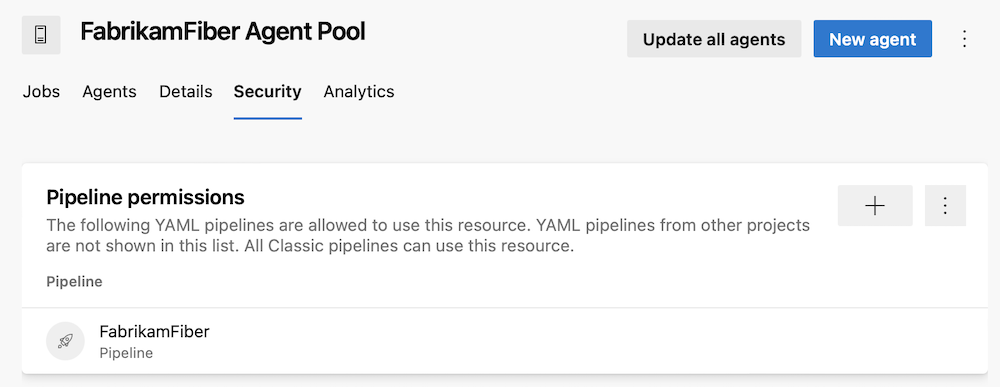

Gerenciamento de acesso refinado para pools de agentes

Os pools de agentes permitem especificar e gerenciar as máquinas nas quais seus pipelines são executados.

Anteriormente, se você usava um pool de agentes personalizados, o gerenciamento de quais pipelines podem acessá-lo era de grão grosso. Você pode permitir que todos os pipelines o usem ou pode exigir que cada pipeline peça permissão. Infelizmente, depois de conceder uma permissão de acesso de pipeline a um pool de agentes, não foi possível revogá-la usando a interface do usuário de pipelines.

O Azure Pipelines agora fornece um gerenciamento de acesso refinado para pools de agentes. A experiência é semelhante à do gerenciamento de permissões de pipeline para Conexões de Serviço.

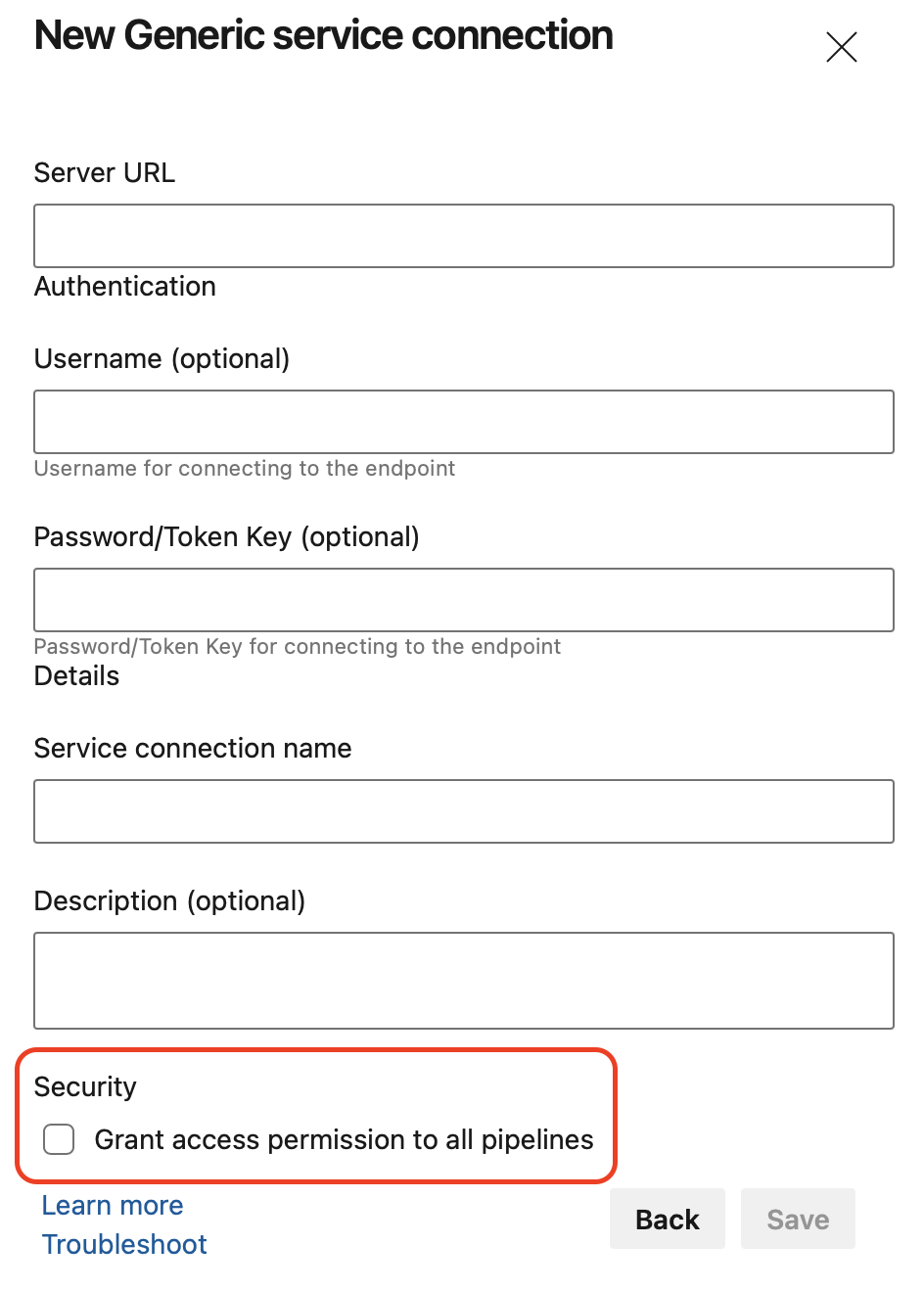

Impedir a concessão de acesso a recursos protegidos a todos os pipelines

Ao criar um recurso protegido, como uma conexão de serviço ou um ambiente, você tem a opção de marcar a caixa de seleção Conceder permissão de acesso a todos os pipelines . Até agora, esta opção estava marcada por padrão.

Embora isso facilite o uso de novos recursos protegidos pelos gasodutos, o inverso é que favorece a concessão acidental de muitos gasodutos o direito de acessar o recurso.

Para promover uma opção segura por padrão, o Azure DevOps agora deixa a caixa de seleção desmarcada.

Segurança aprimorada ao criar solicitações pull de repositórios bifurcados do GitHub

Você pode usar o Azure DevOps para criar e testar seu repositório público do GitHub. Ter um repositório GitHub público permite que você colabore com desenvolvedores em todo o mundo, mas vem com preocupações de segurança relacionadas à criação de solicitações pull (PRs) a partir de repositórios bifurcados.

Para evitar que PRs de repositórios bifurcados do GitHub façam alterações indesejadas em seus repositórios, o Azure DevOps agora limita o token de acesso do GitHub para ter escopo somente leitura.

O rótulo mais recente do Macos apontará para a imagem do macos-12

A imagem do macos-12 Monterey está pronta para ser a versão padrão para o rótulo "macos-latest" nos agentes hospedados pela Microsoft do Azure Pipelines. Até agora, este rótulo apontava para os agentes macos-11 Big Sur.

Para obter uma lista completa das diferenças entre macos-12 e macos-11, visite o problema do GitHub. Para obter uma lista completa do software instalado na imagem, verifique aqui.

Ubuntu mais recente rótulo apontará para ubuntu-22.04 imagem

A imagem ubuntu-22.04 está pronta para ser a versão padrão para o rótulo ubuntu-latest no Azure Pipelines agentes hospedados pela Microsoft. Até agora, este rótulo apontava para agentes ubuntu-20.04.

Para obter uma lista completa das diferenças entre ubuntu-22.04 e ubuntu-20.04, visite o problema do GitHub. Para obter uma lista completa do software instalado na imagem, verifique aqui.

Próximos passos

Nota

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

Como fornecer feedback

Gostaríamos muito de ouvir o que você pensa sobre esses recursos. Use o menu Ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigado,

Vijay Machiraju